Ataques de Ingeniería Social

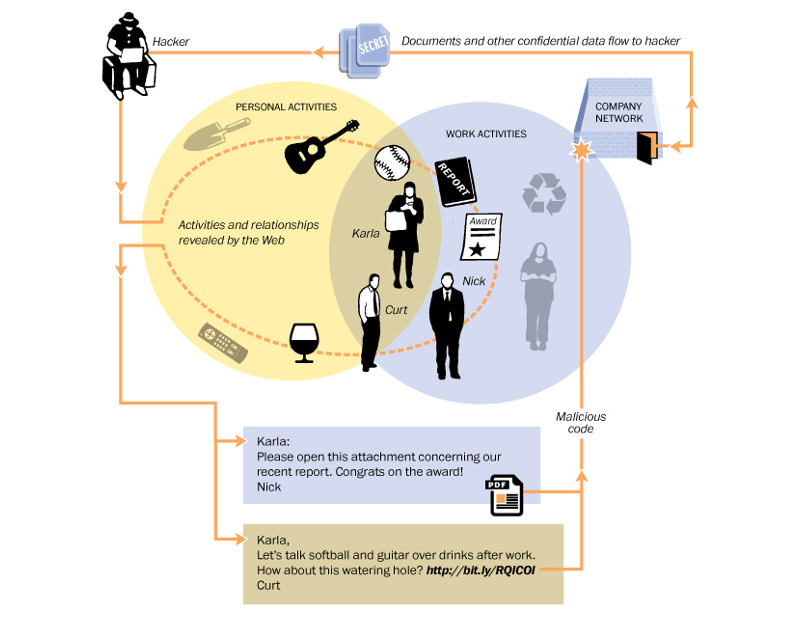

Los ataques de ingeniería social abarcan una amplia diversidad de actividades. El phishing por ejemplo es un ataque de ingeniería social; SEA por sus siglas en inglés. Las victimas reciben un mensaje de correo electrónico al parecer legítimo, siguiendo un enlace hacia un sitio web al parecer legítimo con el cual está familiarizado, y frecuentemente divulga información sensible hacia un tercero malicioso. Como los usuarios finales son conscientes de tales actividades, los ataques generalmente deben ser más sofisticados para seguir siendo efectivos. Recientemente, los ataques de esta naturaleza se han dirigido estrechamente hacia empresas específicas, frecuentemente imitando logins de sistemas internos y dirigiéndose únicamente contra individuos trabajando en la empresa. Es un juego electrónico de números realizado desde lejos, y la razón por la cual es tan común funcione.

El corazón de cada ataque de ingeniería social es la emoción humana, sin lo cual estos ataques podrían no funcionar. La emoción es lo cual descarrila las políticas y prácticas de seguridad, conduciendo al usuario humano a hacer una excepción hacia las reglas, por lo cual se cree es una buena razón. Comúnmente se explotan las emociones simples, y un ejemplo de como cada uno es explotado, incluyen:

- Codicia: Una promesa de obtener algo muy valioso si se hace algo.

- Lujuria: Una oferta para mirar una foto sensual la cual debe ser vista.

- Empatia: Una apelación por la ayuda a alguien suplantando a alguien conocido.

- Curiosidad> Aviso de algo lo cual se debe conocer, leer o ver.

- Vanidad: ¡No es esta una gran foto de ti?

Estas emociones son frecuentemente utilizadas para lograr un usuario de computadora realice una acción al parecer inocua, como autenticarse hacia una cuenta en línea o seguir una URL en Internet desde un correo electrónico, u otro tipo de cliente. La acción es aquella la cual instala software malicioso sobre la computadora o divulga información sensible.

De hecho existen emociones más complejas explotadas por ingenieros sociales más sofisticados. Mientras enviar a alguien un mensaje con un un enlace diciendo “Me gusta tú foto”, es sencillo apelar a su vanidad, pero convencer a una secretaria para enviar una lista de contactos internos, simular ser un agente de soporte para reiniciar la contraseña es algo más difícil. Los ataques de esta naturaleza generalmente intentan explotar aspectos más complejos del comportamiento humano, como lo siguiente:

- Un deseo de ser útil: “Si no está ocupado, podrías por favor copiar este archivo desde este CD hacia esta USB por mi”. A muchas personas se les enseñó desde pequeños a ser amigables y serviciales. Y se puede tomar esta actitud en el lugar de trabajo.

- Autoridad / Evitar un conflicto: “Si no me permite utilizar la sala de conferencias enviaré un mensaje de correo electrónico reportando esto al señor Juan Perez, esto le costará a la empresa mucho dinero y tú trabajo”. Si el ingeniero social parece autoritario e irreprochable, el objetivo usualmente realizará lo solicitado para evitar un conflicto.

- Prueba social: “Mira, mi empresa tiene un grupo en Facebook y mucha de la gente conocida se ha unido”. Si otros lo hacen, las personas se sienten más confortables haciendo algo lo cual normalmente no haría sólos.

No importa cual botón emocional el atacante intente presionar, la premisa es siempre la misma; la victima no sentirá el riesgo de su acción, o adivinará las intenciones reales del atacante hasta sea muy tarde, y en muchos casos del todo. Debido a las victimas en la mayoría de estos casos están trabajando sobre computadoras dentro de la red de la empresa objetivo, inducirlos a ejecutar un programa para acceso remoto u otra manera de otorgar acceso remoto directamente o indirectamente, puede ser una ruta rápida para obtener datos sensibles durante una pruebas de penetración

Fuentes:

https://en.wikipedia.org/wiki/Social_engineering_(security)

https://es.wikipedia.org/wiki/Ingenier%C3%ADa_social_(seguridad_inform%C3%A1tica)

http://www.itgsnews.com/social-engineering-using-social-networks-to-hack/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero