Automatizar un Ataque MiTM para Recolectar Credenciales utilizando Subterfuge

Subterfuge es un framework diseñado para tomar ventaja del arcano arte del Ataque Hombre en el Medio (MiTM), y hacerlo tan simple como apuntar y disparar. Está constituido de una interfaz agradable y fácil de utilizar la cual produce un ataque más transparente y efectivo, lo cual diferencia a Subterfuge de otras herramientas de ataque. Subterfuge demuestra las vulnerabilidades en el protocolo ARP, mediante la recolección de credenciales atravesando la red, e incluso explotando máquinas mediante condiciones de carrera.

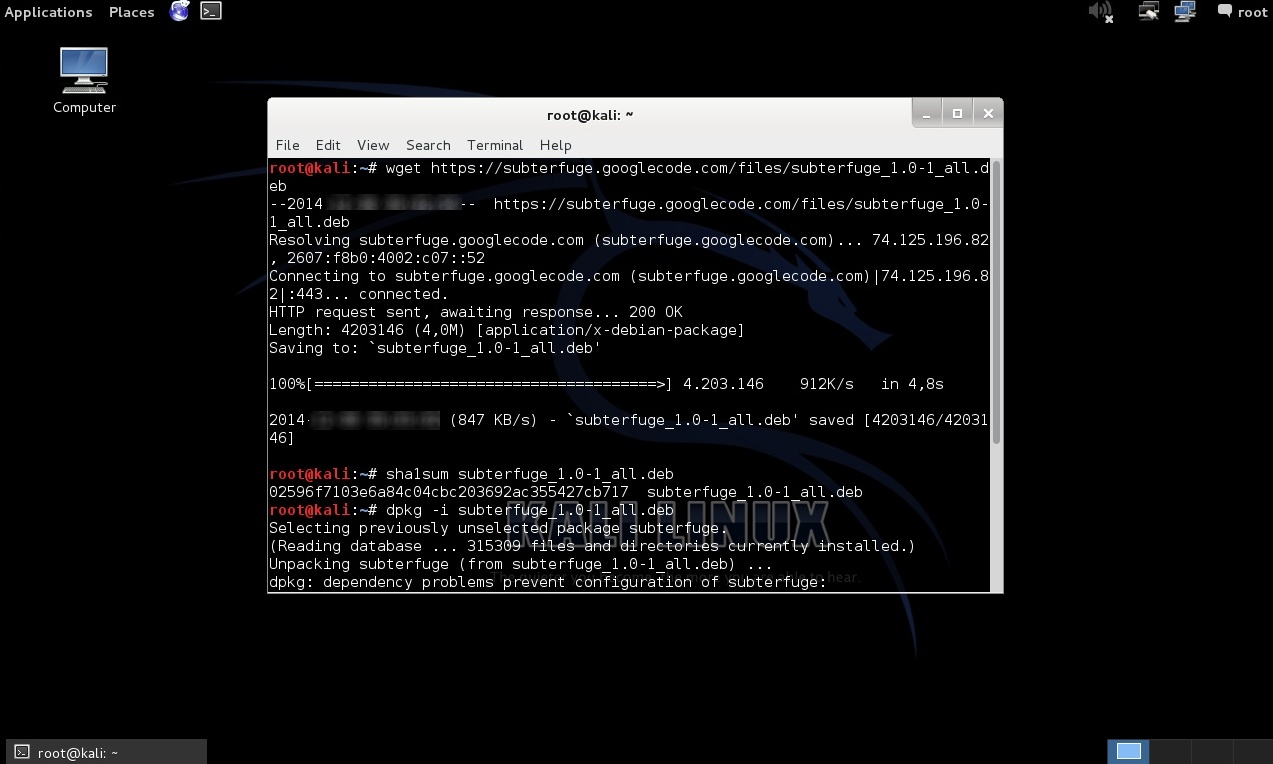

El momento de redactar el presente texto la versión estable de Subterfuge es la 1.0. Su proceso de instalación en Kali Linux es sencilla. Se descarga el archivo pertinente, se verifica su hash SHA1 y procede a utilizar el gestor de paquetes.

# dpkg -i subterfuge_1.0-1_all.deb

# apt-get update

# apt-get -f install

Aunque Subterfuge ya no esté en estado “beta”, algunos de sus módulos y vectores si lo están. A continuación se presenta un listado de sus principales paquetes y su estado.

Vectores:

- ARP Cache Poisoning: Estable

- WPAD Hijacking: Beta

- Rogue DHCP: Beta

- Wireless AP Gen: Beta

Modulos:

- Credential Harvester: Estable

- HTTP Code Injection: Estable

- Session Hijacking: Beta

- Tunnel Block: Estable

- Denial of Service: Beta

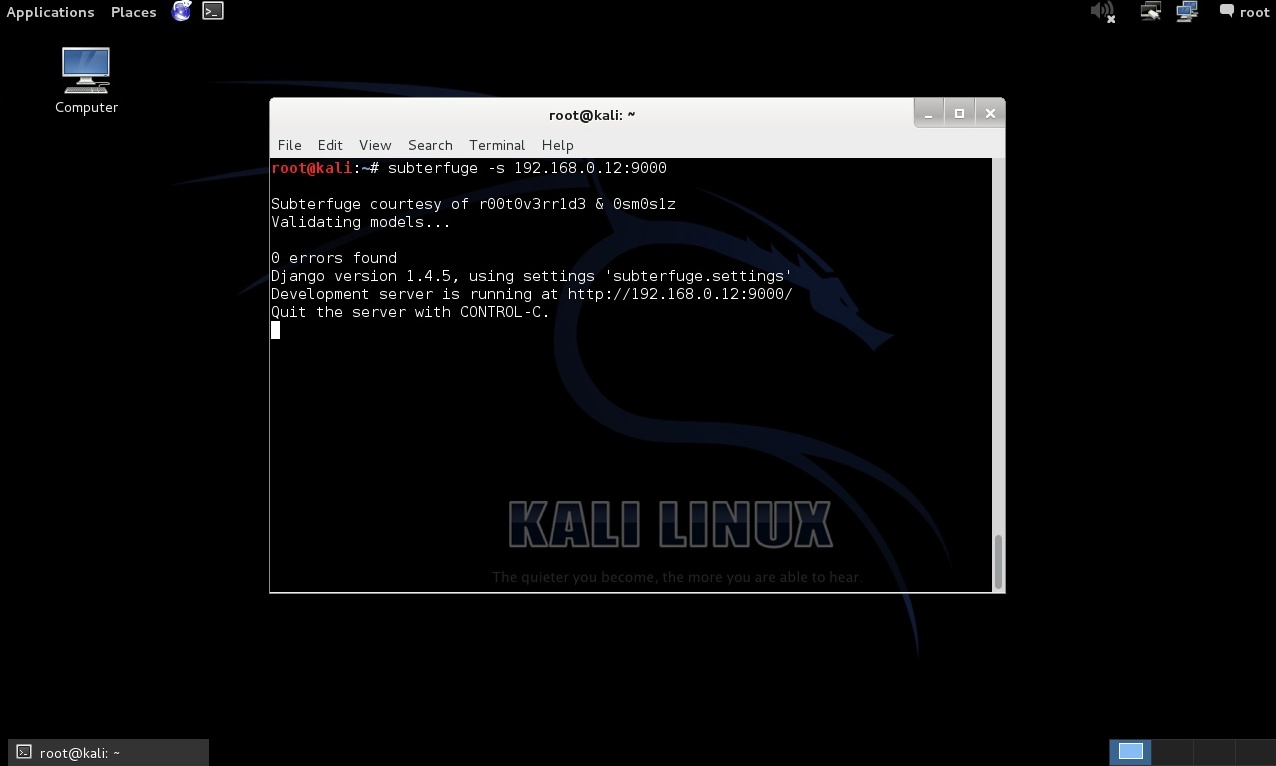

Se inicia Subterfuge utilizando la opción “-s”, la cual permite definir la ejecución de Subterfuge en una dirección IP y Puerto alterno. La dirección IP es la asignada a Kali Linux.

# subterfuge -s 192.168.0.12:9000

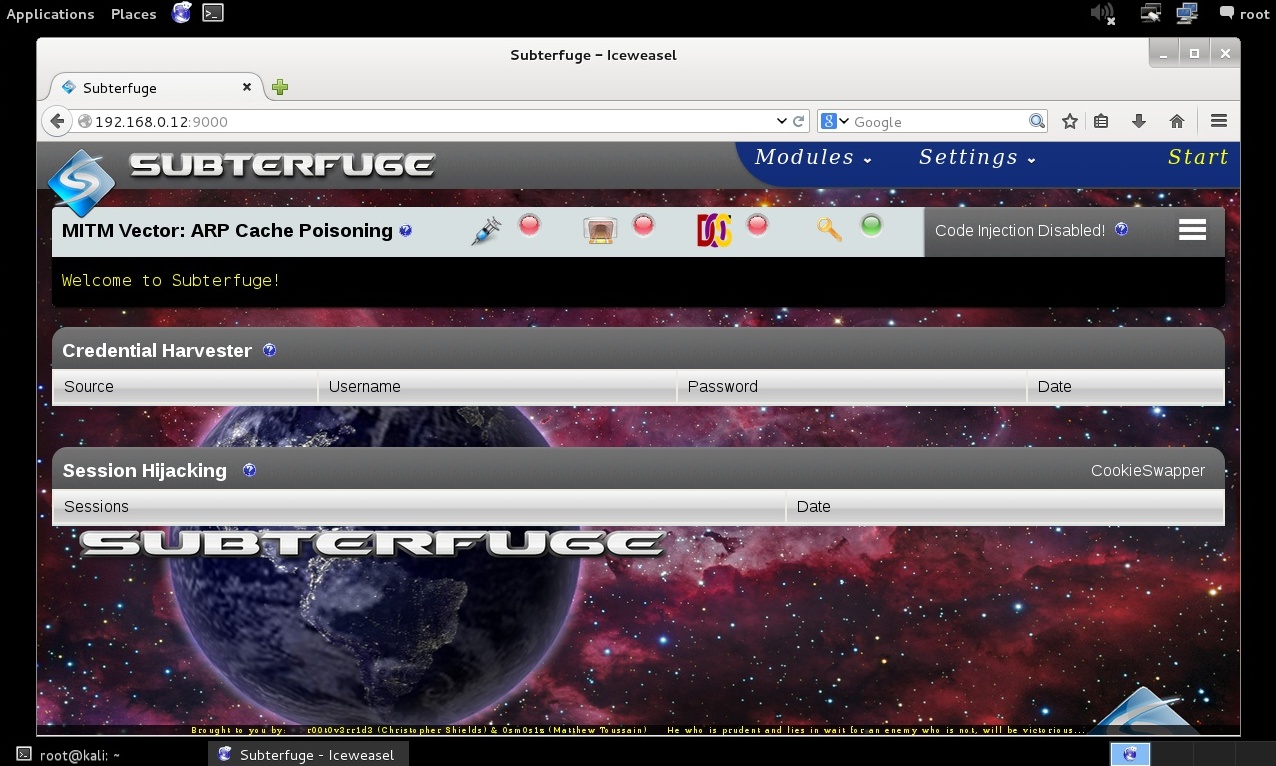

Utilizando un navegador web como Iceweasel ingresar a la URL y puerto definidos al momento de ejecutar Subterfuge. Se presentará una interfaz muy amigable.

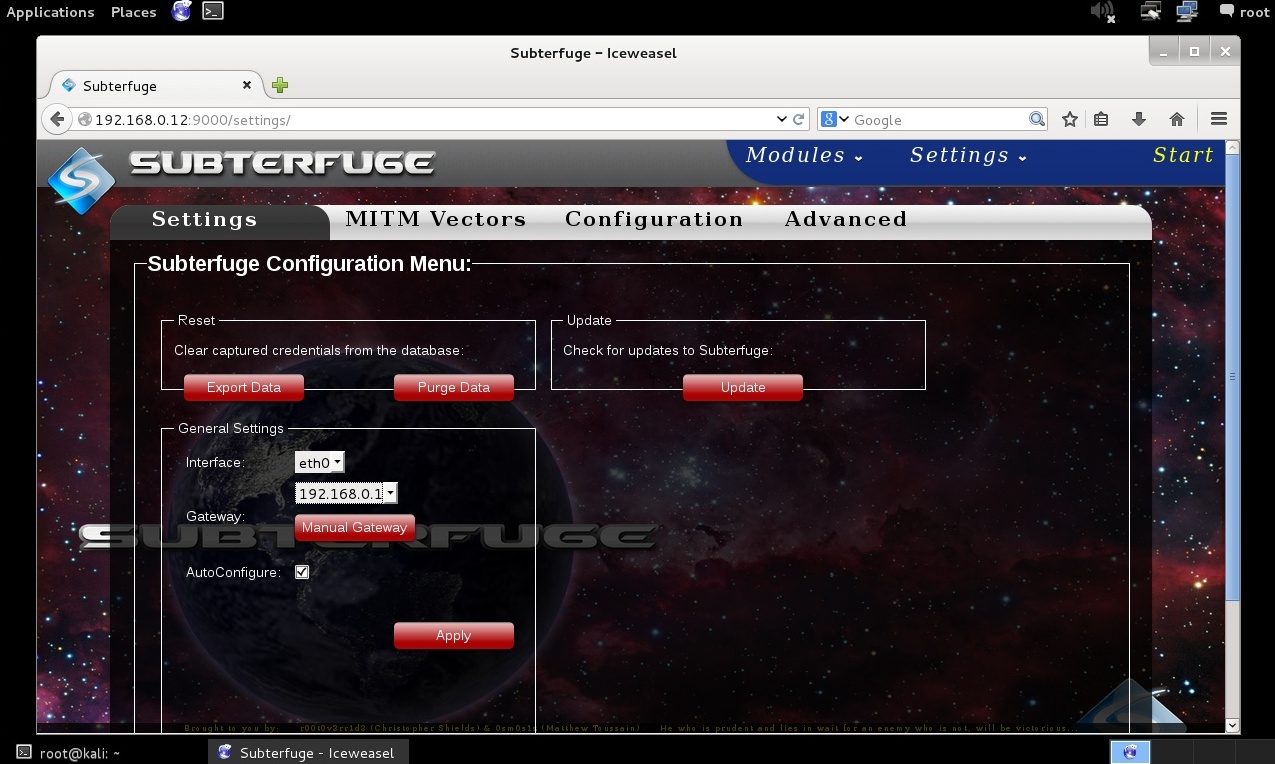

Hacer clic en la pestaña de nombre “Settings” o Ajustes, para definir la interfaz a “eth0” y el “Gateway” o Pasarela a utilizar. Realizado los cambios hacer clic en el botón de nombre “Apply” o Aplicar.

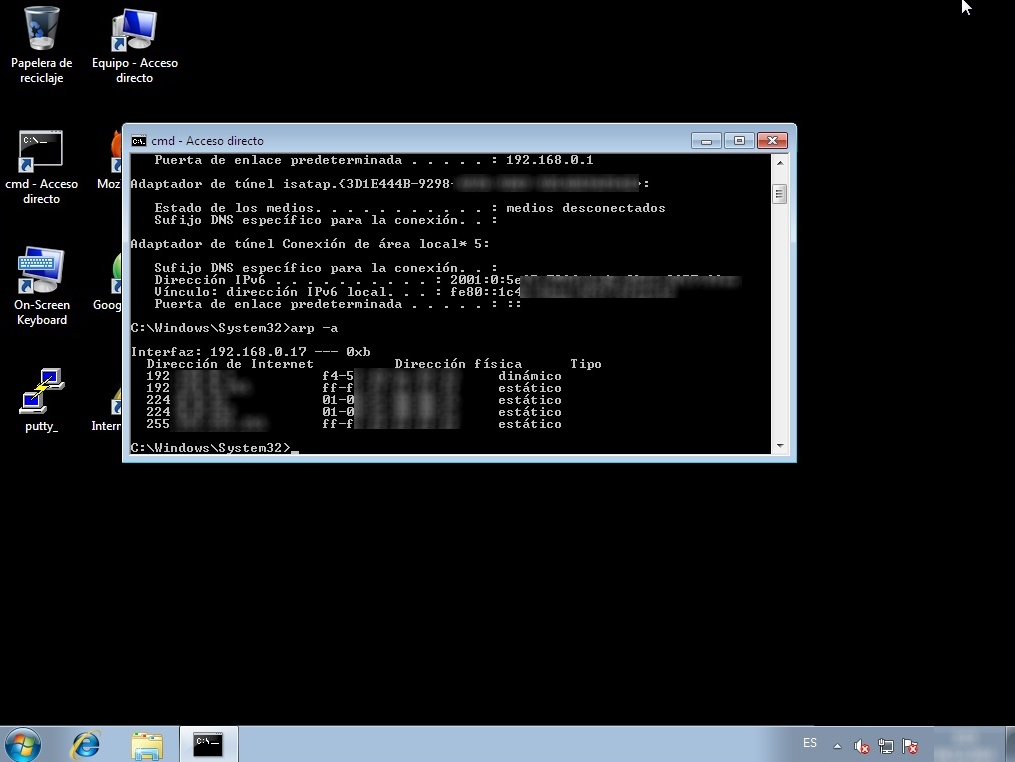

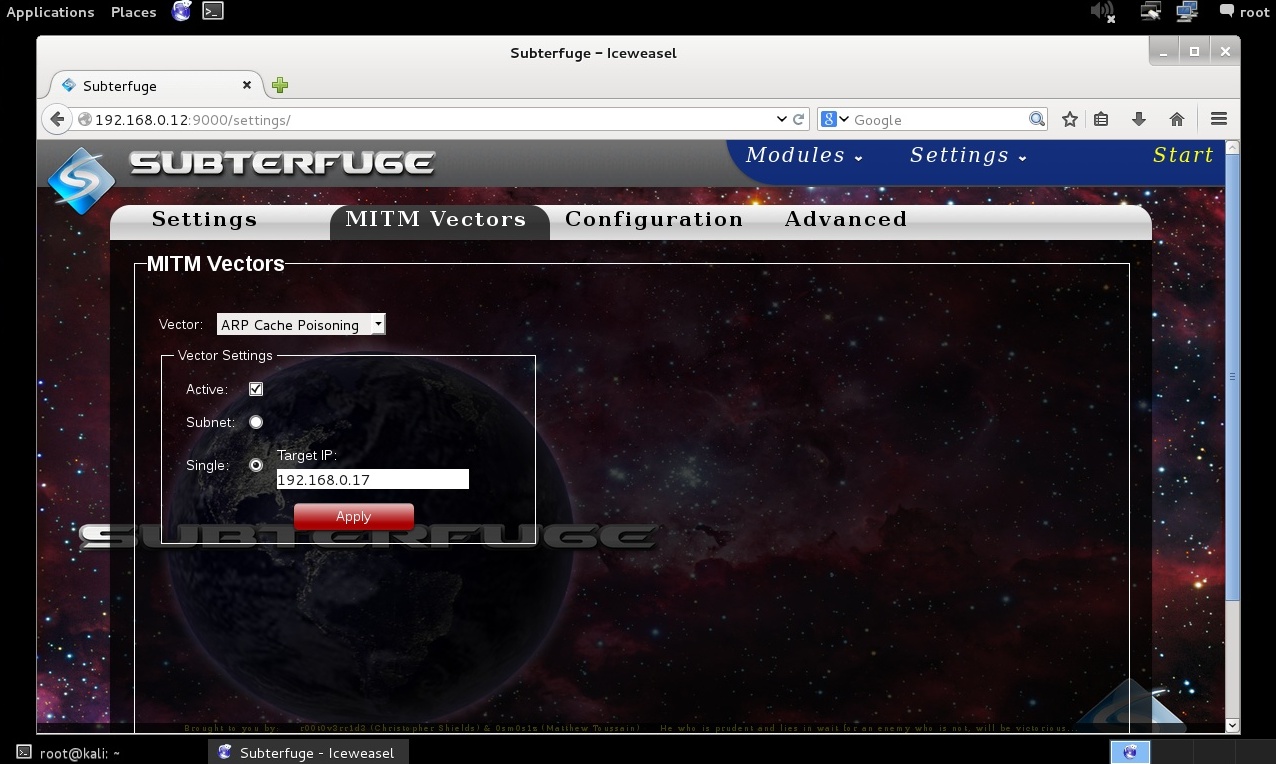

Para el presente ejemplo únicamente se realizará un envenamiento del cache ARP para la dirección IP de la Victima.

Hacer clic en la pestaña de nombre “MITM Vectors” o Vectores MiTM para definir el vector a “ARP Cache Poisoning” o Envenar Cache ARP, además de definir en el campo “Target IP” la dirección IP de la victima. Luego hacer clic en el botón de nombre “Apply” o Aplicar.

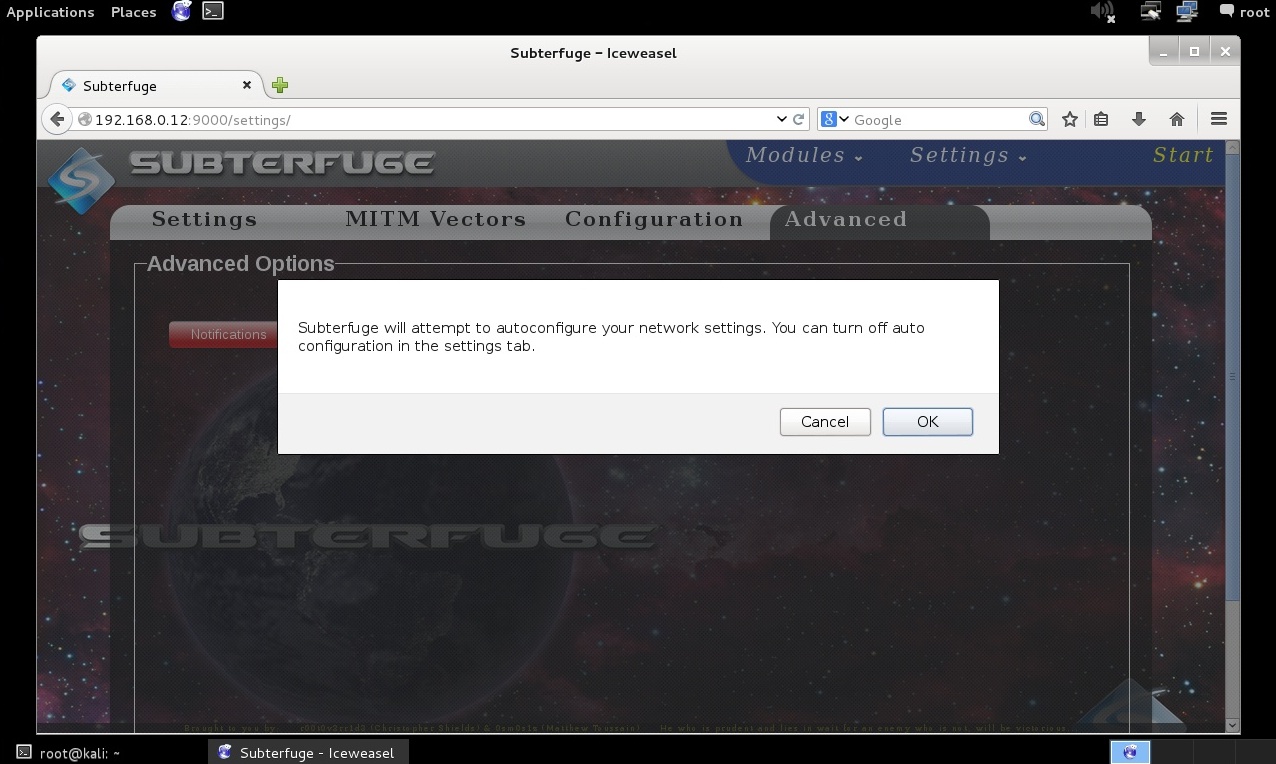

Para iniciar el ataque automático hacer clic en el botón de nombre “Start” o Iniciar. Se presentará un mensaje indicando el hecho del intento de ajustar automáticamente la configuración de red por parte de Subterfuge.

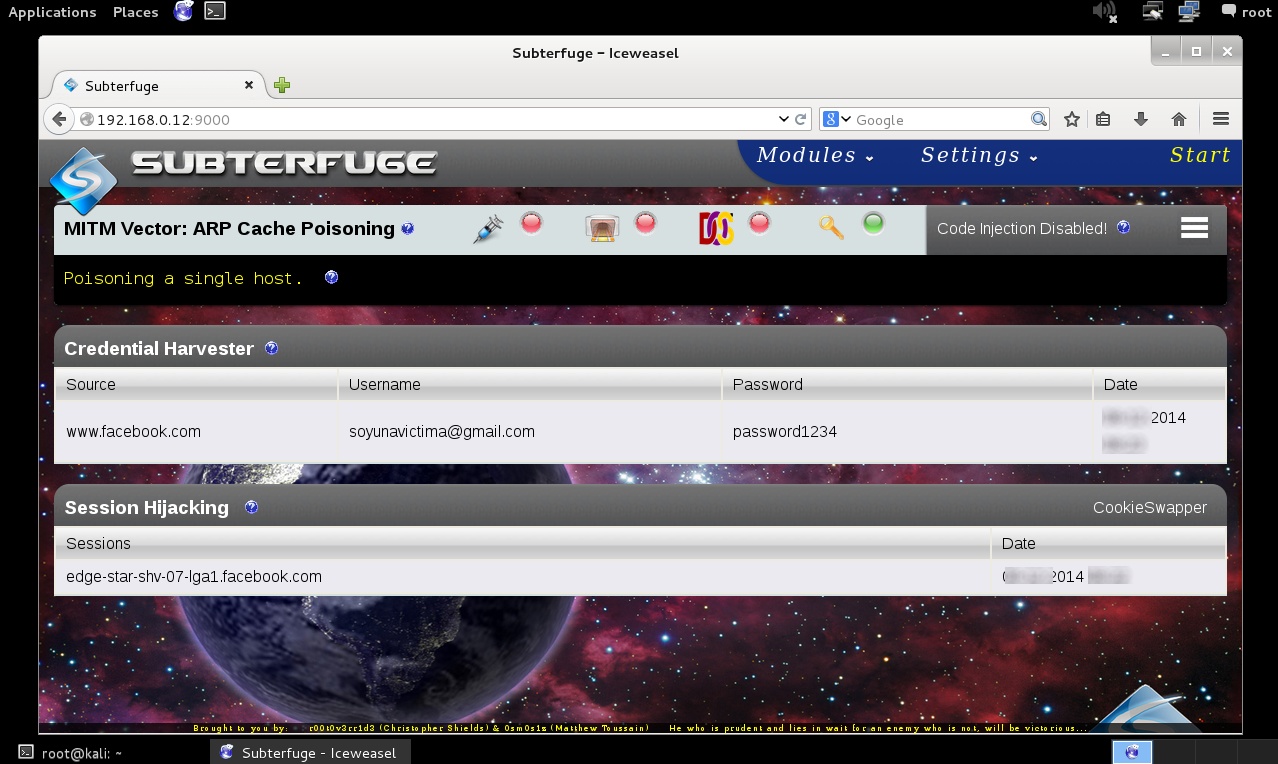

La victima visita un sitio web e ingresa sus credenciales. La sección “Credential Harvester” o Recolección de Credenciales presenta la información obtenida con el módulo por defecto "Credential Harvester", el cual permite de manera transparente degradar una sesión HTTPS y robar las credenciales del usuario. El campo “Session Hijacking” o Secuestrar Sesión, presenta la información obtenida con el plugin del mismo nombre, el cual permitirá al usuario suplantar a una victima con la sesión secuestrada. Este ataque ocurre robando la cookie utilizada para autenticarse en un servicio web. Este módulo actualmente solo puede controlado desde el recolector de credenciales.

Fuentes:

https://code.google.com/p/subterfuge/

https://code.google.com/p/subterfuge/downloads/list

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero