Características Adicionales de Shodan

Shodan Maps

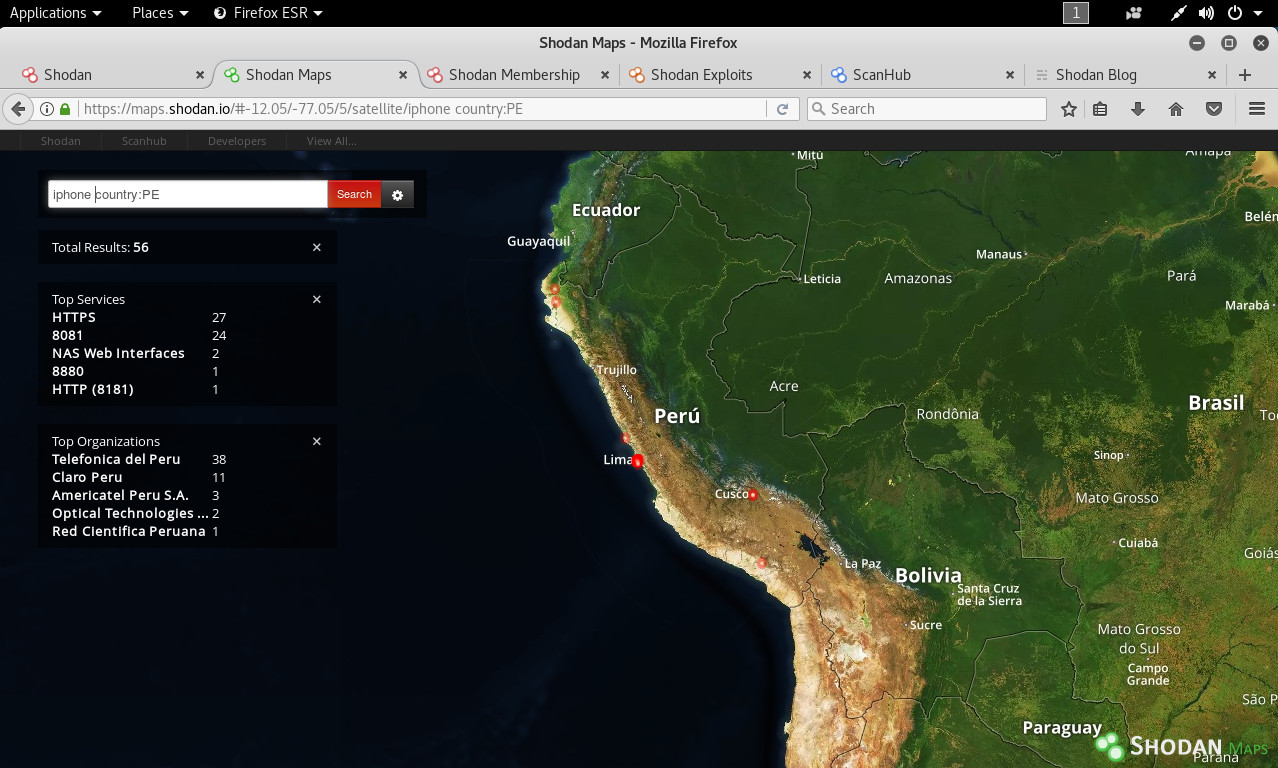

Los mapas de Shodan proporcionan una agradable interfaz gráfica para las búsquedas en Shodan, los cuales muestran los resultados en un mapa global. Cuando se ingresa un termino de búsqueda, todos los resultados son listados al lado izquierdo de la pantalla, y los resultados individuales son resaltados sobre un mapa mundial.

Se puede navegar por el mapa y se puede hacer un acercamiento como en cualquier programa de mapeo normal. Si se hace clic en algún punto resaltado, se obtendrá una miniatura estadística del resultado. Si se hace clic en “View Details” se presentará con una pantalla de información regular de Shodan sobre el sistema.

Shodan Exploits

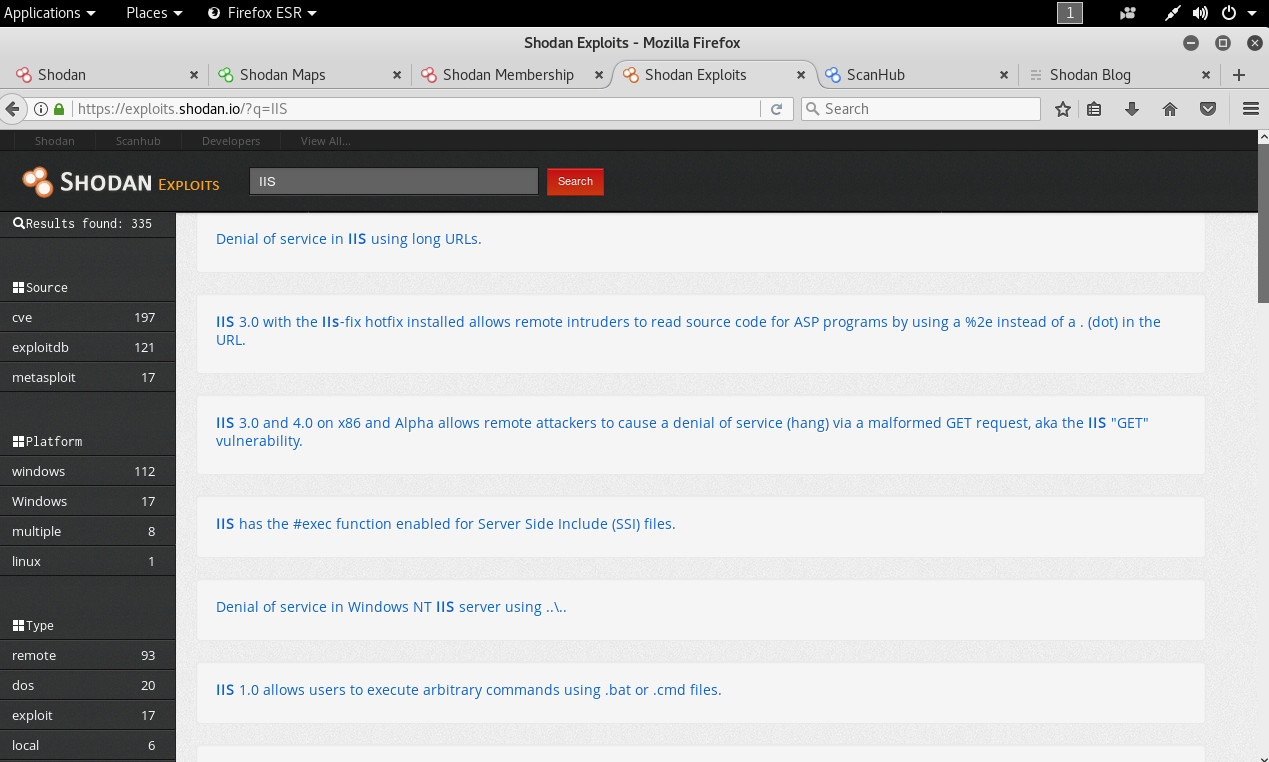

Como las búsquedas en Shodan ayudan a encontrar sistemas vulnerables en línea, los Exploits de Shodan proporcionan una base de datos para aprender sobre vulnerabilidades existentes e incluso como explotarlos. Los Exploits de Shodan son bastantes sencillos, sólo se deben navegar por la sección respectiva, ingresar el termino de búsqueda para el software o sistema el cual se requiere verificar, y este devolverá enlaces desde tres de las principales bases de datos sobre vulnerabilidades; CVE, Exploit-DB y Metasploit.

En este ejemplo, los Exploits de Shodan devolverán más de 300 posibles vulnerabilidades para las diferentes versiones de IIS. Se puede utilizar el menú ubicado al lado izquierdo para encontrar información de la vulnerabilidad por fuente, plataforma o tipo , o simplemente hacer clic en cualquiera de los enlaces en el menú principal.

Shodan ICS Radas

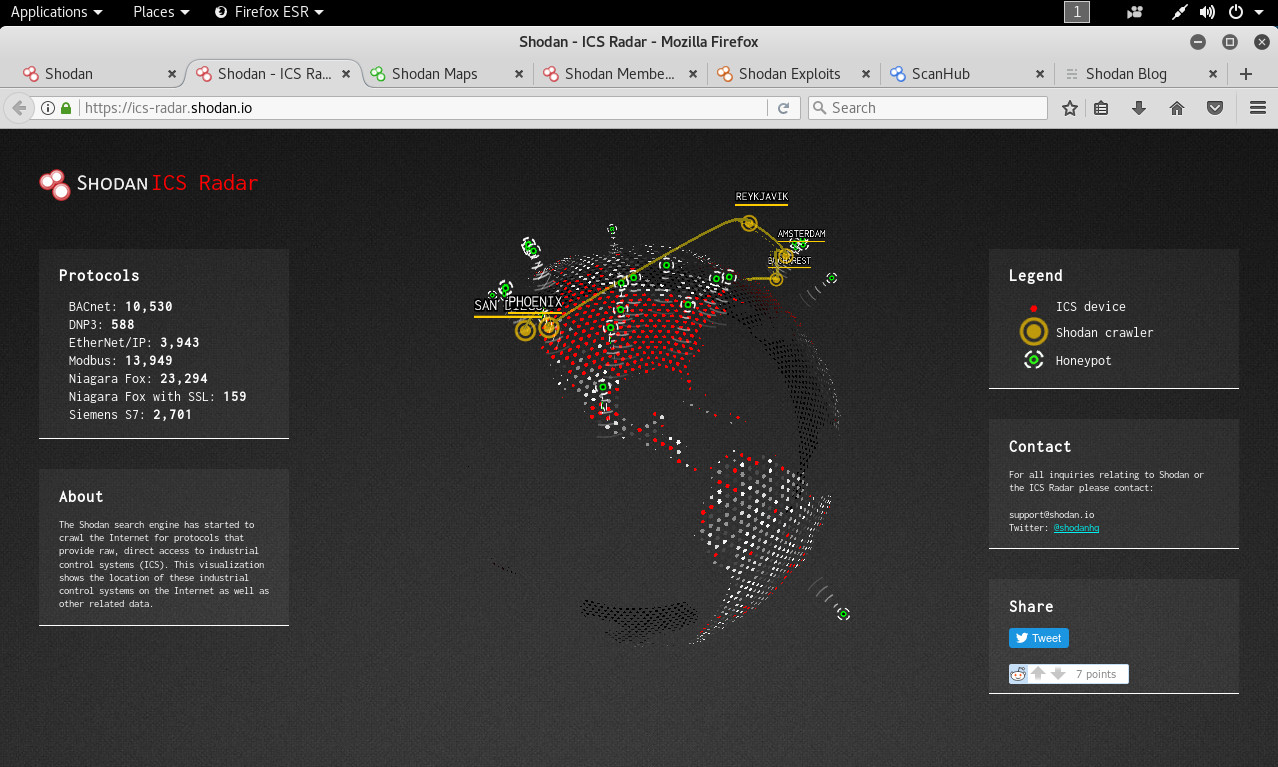

El radar ICS o Sistemas de Control Industrial de Shodan, es más una infografía a una herramienta funcional, pero sigue siendo muy interesante. Este radar muestra un mapa mundial de Sistemas de Control Industrial factibles de ser accedidos sobre la web.

Con el crecimiento mundial en lo concerniente a “Ciber Guerra” y los objetivos específicos contra Sistemas de Control Industrial vulnerables, esta información del sitio proporciona un sentido sobre la escala de este problema.

Fuentes:

https://www.shodan.io/

https://maps.shodan.io/

https://exploits.shodan.io/welcome

https://blog.shodan.io/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero