Detectar Nombres de Host utilizando Bing y Recon-ng

Una táctica utilizada para probar pasivamente la estructura de una red, es utilizar motores de búsqueda para enumerar los subdominios de un sitio. Si se tiene un dominio con el formato “midominio.com”, la pregunta es ¿Cuales otros subdominios existen?. De hecho es factible utilizar Google para buscar por subdominios utilizando la directiva “site:”e “inurl:”, para luego remover los subdominios encontrados con la directiva “-inurl:”, así otros subdominios aparecerán. Esto puede tomar algo de tiempo si se hiciese manualmente, y puede requerir bastante escritura si el objetivo tiene un número grande de subdominios.

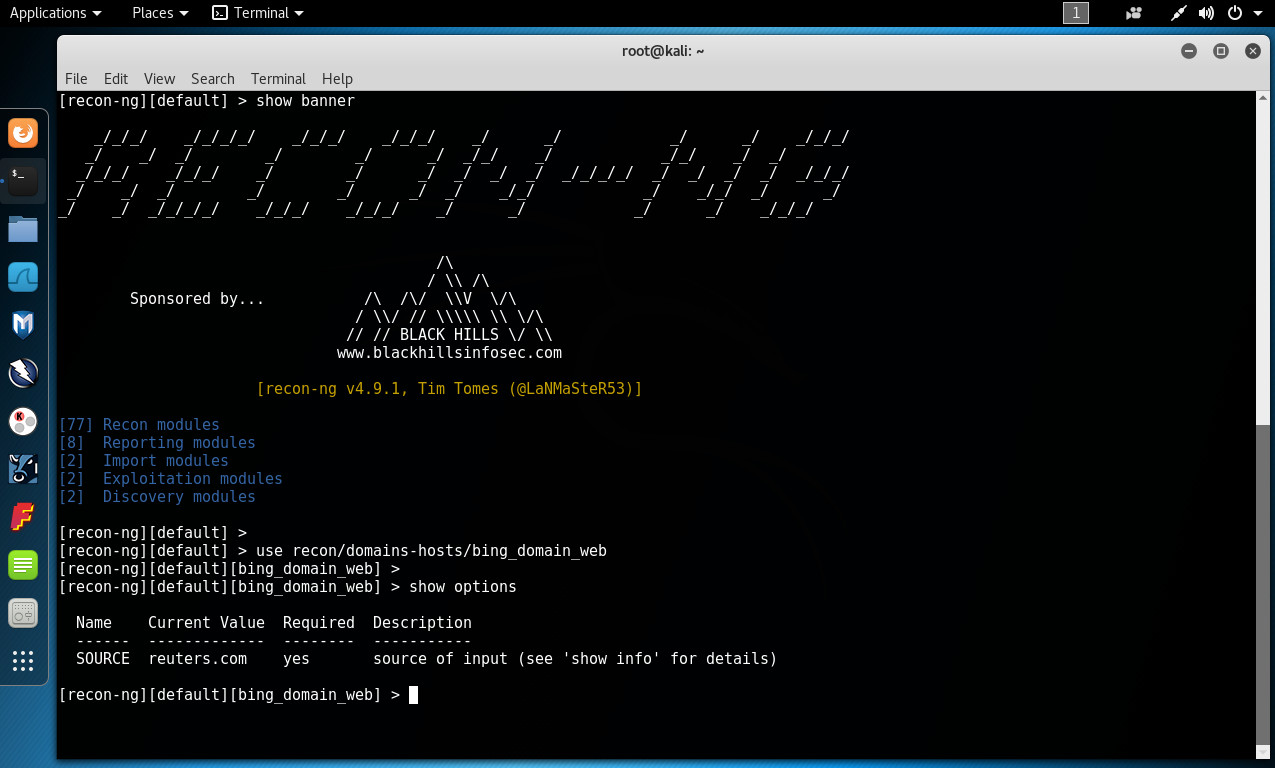

Recon-ng podría hacer esto automáticamente y registrar los hallazgos en la base de datos de la herramienta. A continuación se utiliza el módulo para realizar búsquedas en Bing, con el comando “use recon/domains-hosts/bing_domain_web/”. Luego el comando “show options” mostrará lo requerido por el módulo.

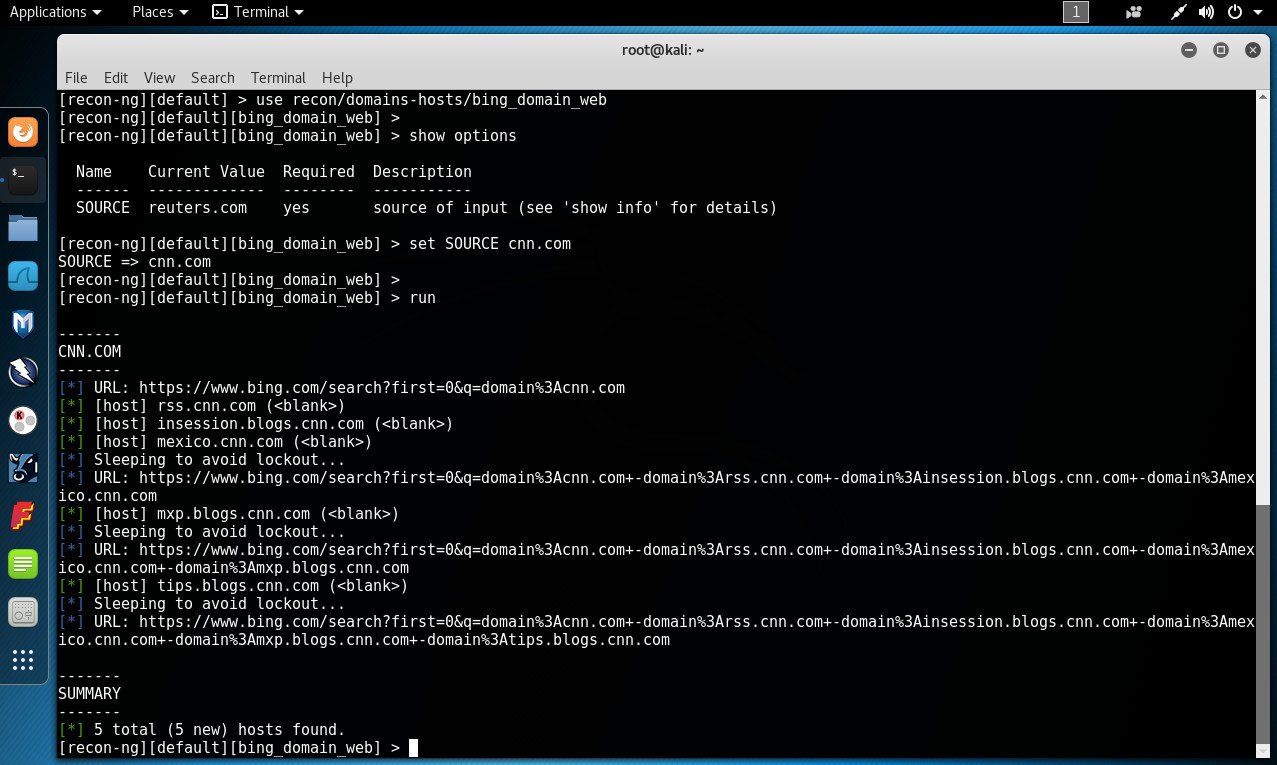

Este módulo de Recon-ng volverá un nombre de dominio en hosts. Únicamente es necesario proporcionar el nombre de dominio correspondiente al objetivo, definiendo la variable de nombre “SOURCE”. Se utiliza el comando “set SOURCE midominio.com”, y luego se escribe el comando “run”.

Como se puede visualizar en los mensajes, Recon-ng está utilizando Bing para encontrar subdominios disponibles. En cuestión de segundos ha encontrado algunos sitios. Esta información podría demandar mucho tiempo si se intentase enumerar a través de métodos manuales.

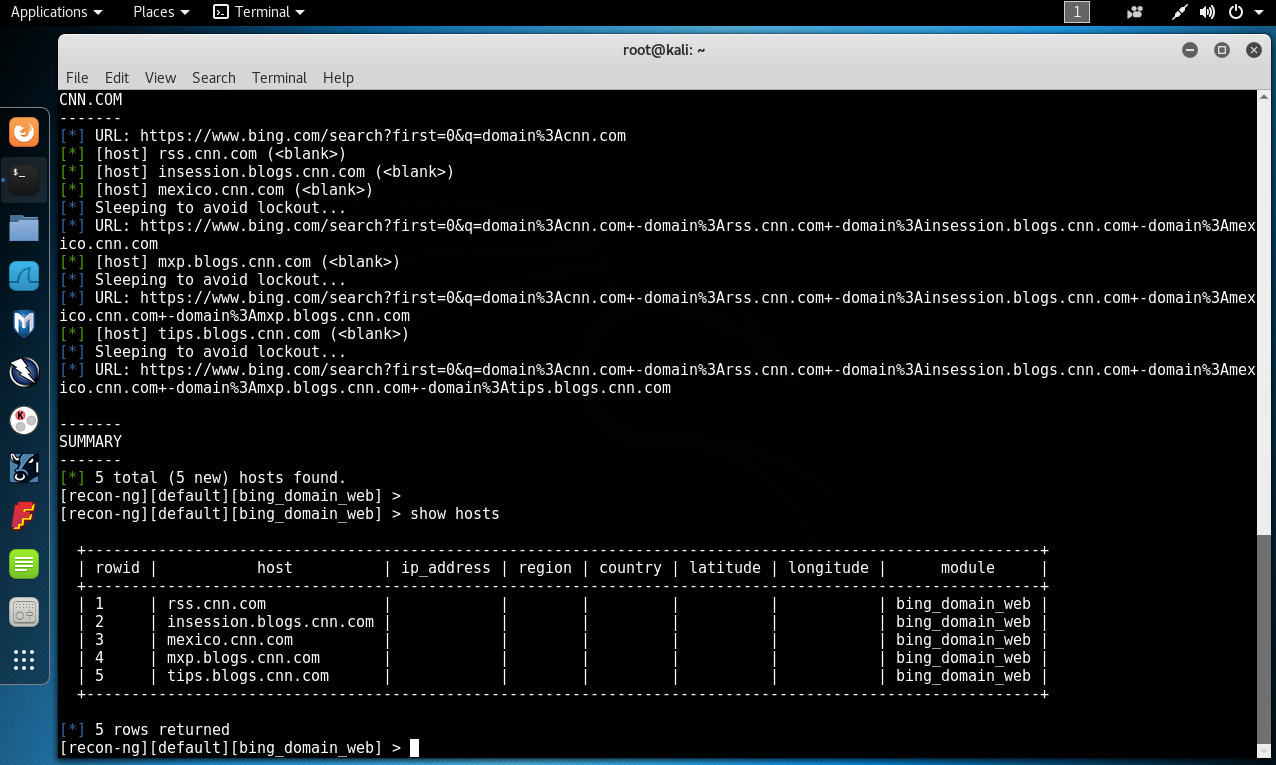

Al escribir el comando “show hosts” se mostrarán todos los hosts descubiertos desde la tabla “hosts” en la base de datos.

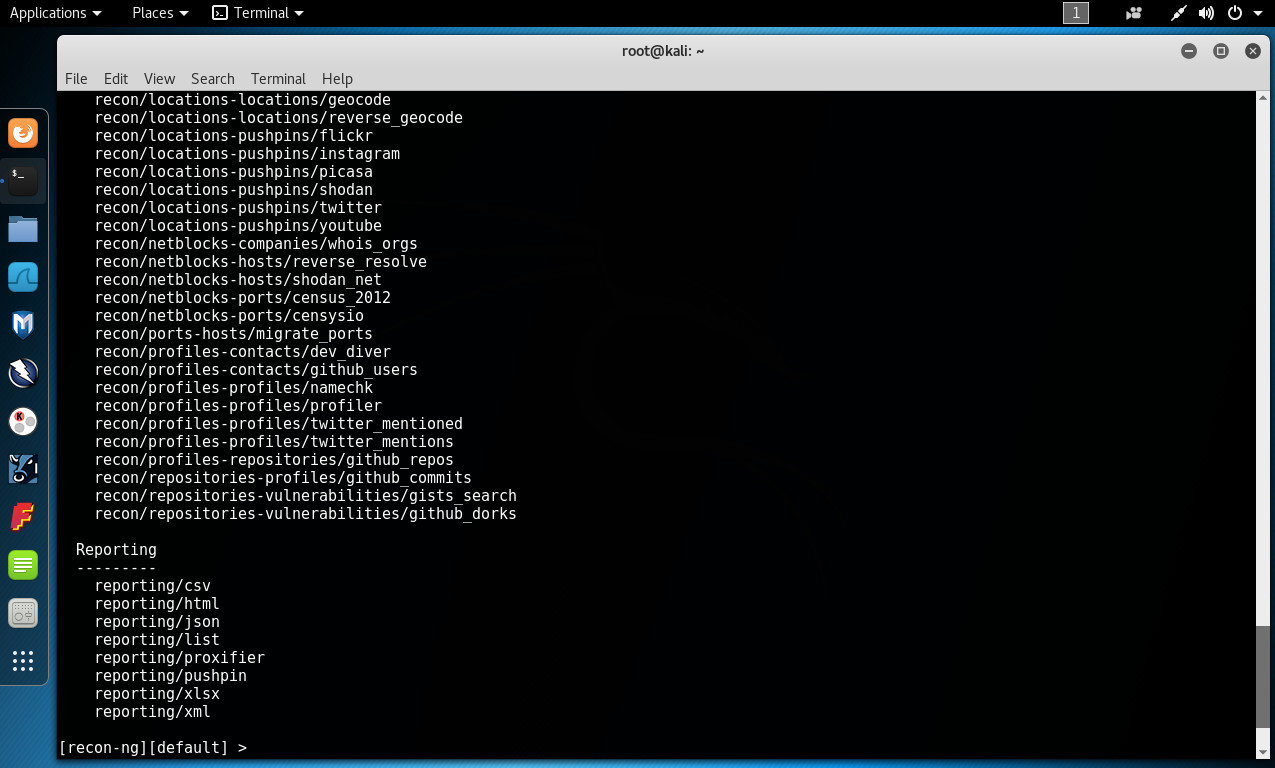

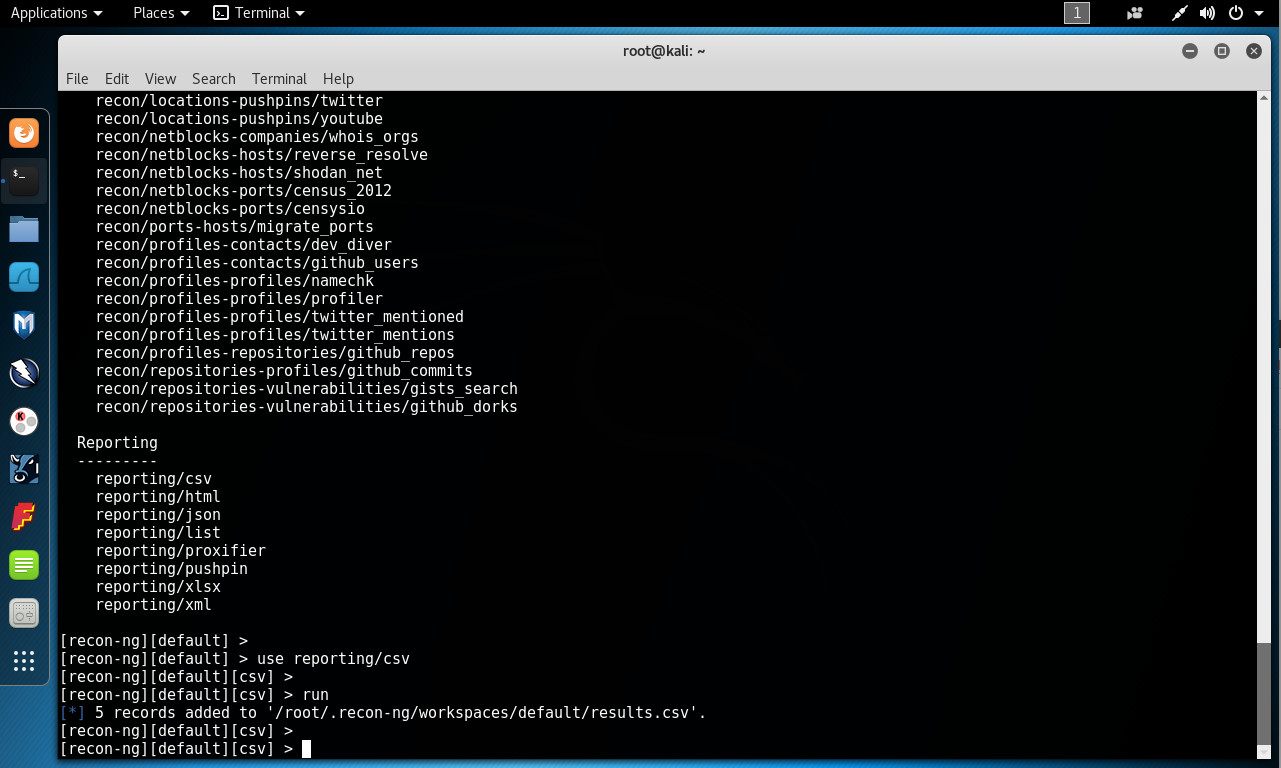

Se tiene la capacidad también de crear un reporte para visualizar los datos recopilados. Escribir el comando “back” para salir del módulo actual, para luego ejecutar “show modules”.

Anotar la sección de nombre “Reporting” o Reportar.

Simplemente se puede utilizar uno de los módulos para reportar, lo cual automáticamente creará un reporte de los datos obtenidos. Por ejemplo, para recuperar los datos y crear un archivo en un formato de valores separados por comas (csv) se puede utilizar el comando “use reporting/csv”, para luego ejecutar el comando “run”.

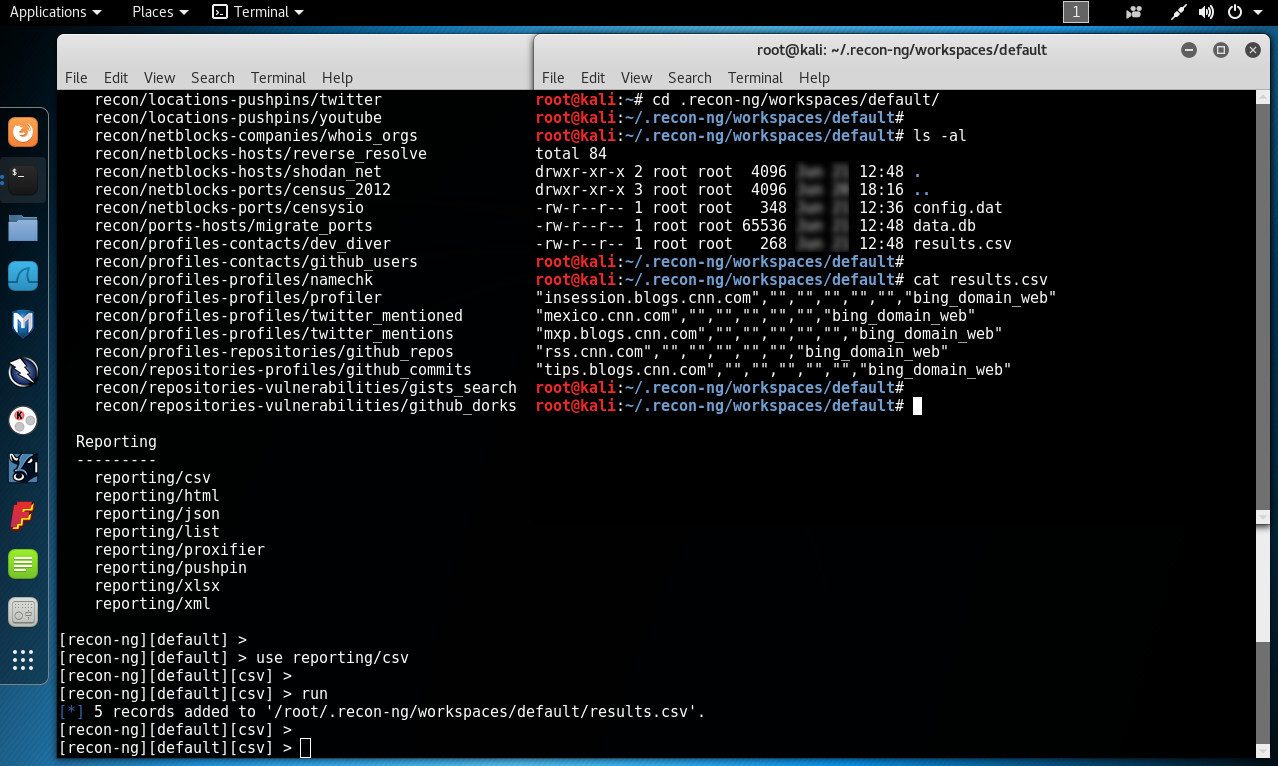

Todos los archivos serán almacenados en el directorio “/root/.recon.ng/workspaces/default/”. Anotar este es un directorio oculto (.recon-ng). Pero al navegar por este directorio se pueden visualizar los archivos generados.

El archivo puede ser visualizado con un comando como “cat”, o puede ser abierto con un programa de hoja de cálculo, de tal manera se visualicen los hosts recuperados. Esta información encontrada puede ayudar a mapear el objetivo, y podría proporcionar hosts interesantes en los cuales enfocar los esfuerzos.

Fuentes:

http://www.reydes.com/d/?q=Introduccion_a_Recon_ng

http://www.reydes.com/d/?q=Utilizar_Base_de_Datos_y_Espacio_de_Trabajo_e...

https://bitbucket.org/LaNMaSteR53/recon-ng

https://bitbucket.org/LaNMaSteR53/recon-ng/wiki/Usage%20Guide

http://bing.com/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero