Detectar la Huella del Servidor Web con httprecon

El proyecto httprecon realiza investigaciones en el campo de las huellas de los servidores web, también conocido como huella HTTP. El objetivo es la identificación con alta precisión de implementaciones httpd. Esto es muy importante dentro del análisis profesional de vulnerabilidades.

Además de la discusión sobre diferentes enfoques y la documentación de resultados obtenidos, también se proporciona una implementación para el análisis automático. Este software mejorará la facilidad y eficiencia de este tipo de enumeración. Se utilizan los enfoques o métodos tradicionales como captura del banner (banner-grabbing), enumeración del código de estado y análisis en el orden de las cabeceras. Sin embargo, se han introducido muchas otras técnicas de análisis para incrementar las posibilidades de obtener la huella precisa del servidor web.

Se descarga la versión más reciente de la herramienta y se ejecuta httprecon.

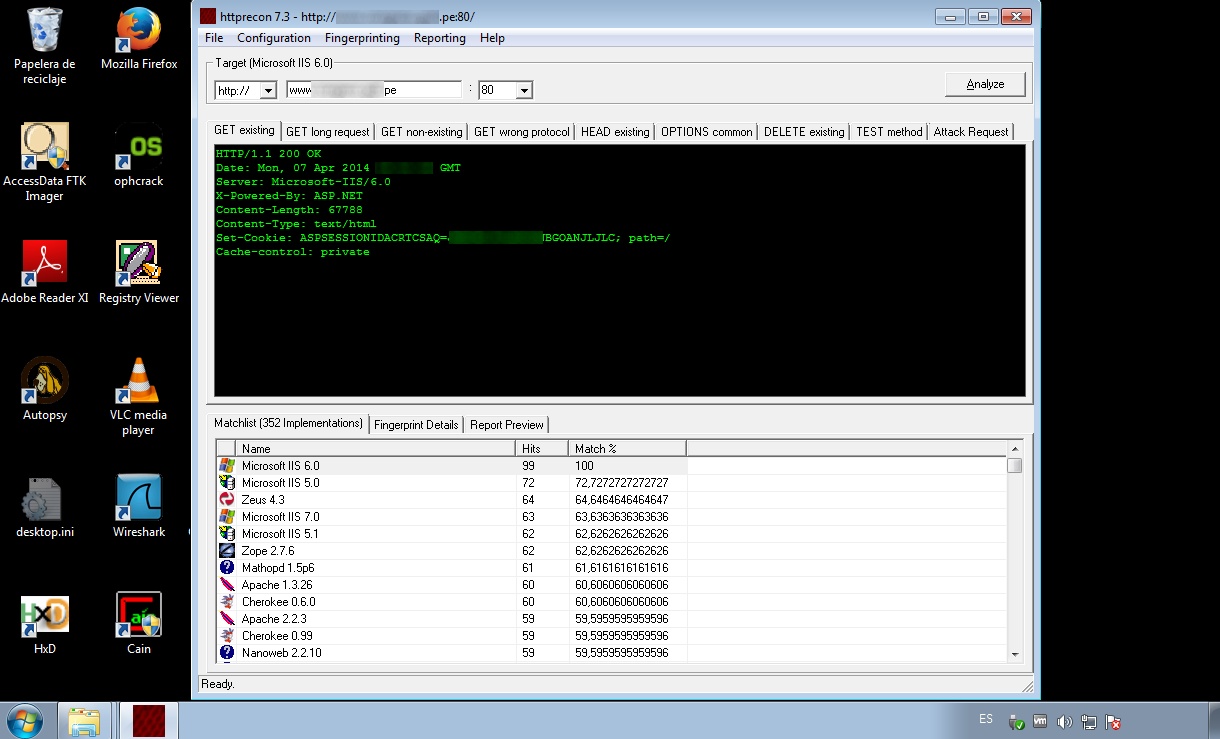

Se escribe el dominio correspondiente al objetivo de evaluación en la parte superior (Target), para luego presionar el botón “Analyze”. Luego de esto se apertura una conexión TCP al puerto objetivo, por defecto el 80. Si la conexión puede ser establecida, se envían peticiones http al servicio objetivo. Este entonces reaccionará con sendas respuestas. Estas respuestas serán diseccionadas para identificar algunos elementos específicos de la huella. Estos elementos serán buscadas en la base de datos local de huellas. Si hay coincidencia, se marca como “identificado”. Todas estas marcas se cuentan, así httprecon es capaz de determinar cual implementación tiene el mejor ratio de coincidencia.

Los resultados obtenidos por httprecon se exponen en la parte inferior. Para el caso de la práctica realizada, la herramienta infiere que la huella del servidor web corresponde a un Microsoft IIS/6.0.

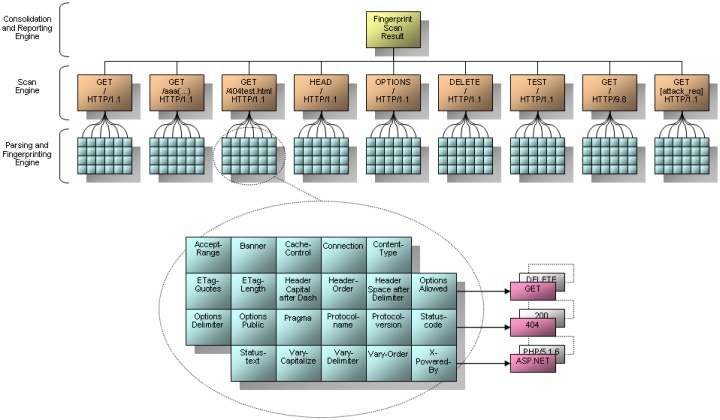

En la parte intermedia de la herramienta se presentan nueve pestañas. Esto es debido a que el motor de búsqueda utiliza nueve diferentes peticiones, las cuales son enviadas hacia el servidor web. Estos provocarán respuestas, las cuales puede ser utilizadas para obtener la huella. Se utilizan diferentes tipos de peticiones. Algunas de estas son muy comunes y legítimas, por ejemplo “GET / HTTP/1.1” y otras que usualmente no son aceptadas debido a su contenido de naturaleza maliciosa, por ejemplo una URI muy extensa en una petición GET.

La disección de estas respuestas es manejado por el interprete y el motor de huellas. Diferentes elementos de la huella son buscados; como el código de estado, banner, longitud de Etag, orden de la cabecera,e tc. Estos elementos son guardados en la base de datos local de huellas, lo cual permite la suma de las coincidencias. Todos los datos son correlacionados, lo cual permite generar el reporte final del escaneo de la huella para el servidor web.

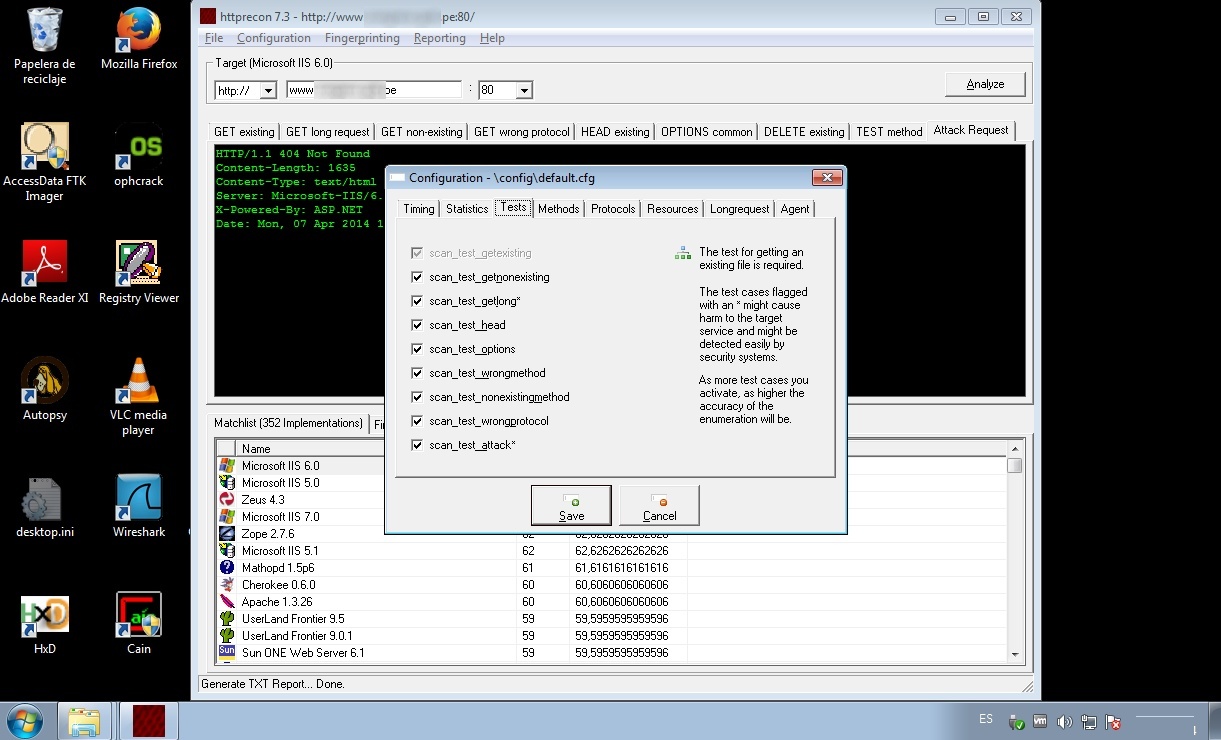

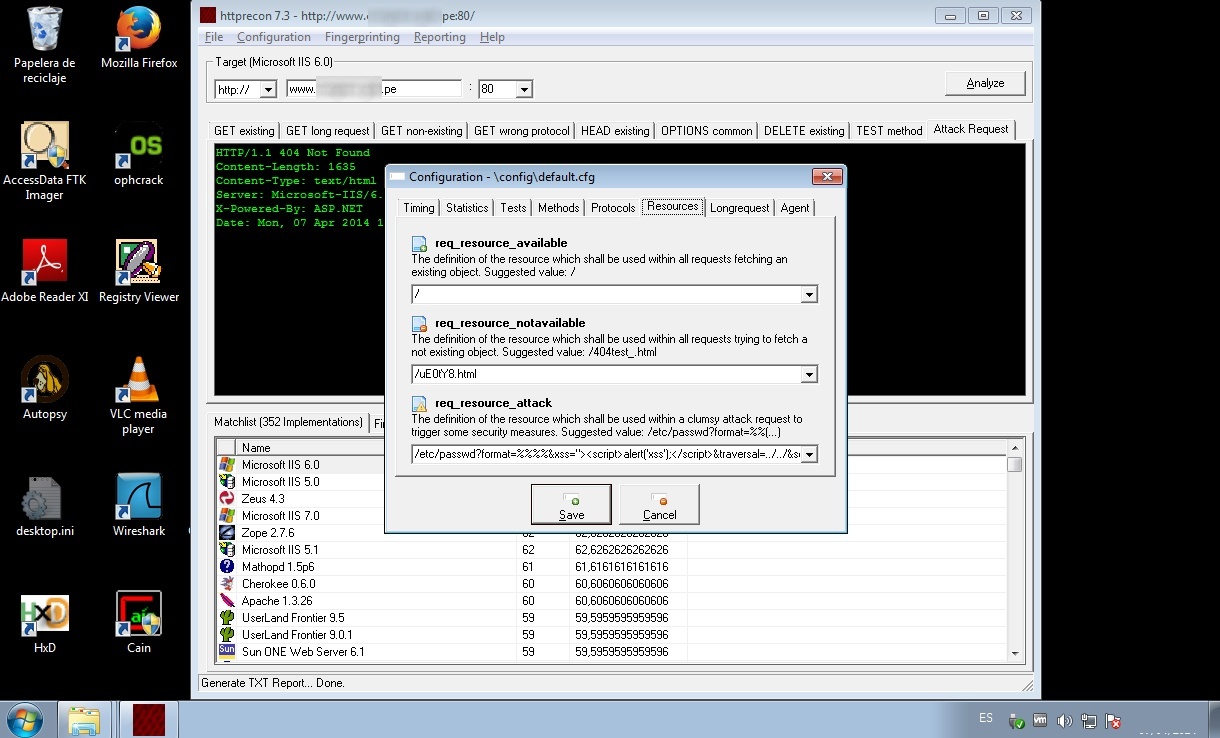

httprecon permite definir configuraciones específicas sobre las pruebas que realiza. Para acceder a ella se procede a ingresar a la opción “Configuración -> Edit Settings”.

La pestaña Pruebas (Tests), permite activar o desactivar las pruebas que se realizarán contra el objetivo de evaluación. La prueba “scan_test_attack” puede causar algún tipo de daño al servicio objetivo y podría también ser fácilmente detectado por los sistemas de seguridad.

Otra opción de configuración interesante se ubica en la pestaña Recursos (Resources). La definición del recurso “req_resource_attack” será utilizado dentro de una solicitud de ataque tosco para activar algunos mecanismos de seguridad.

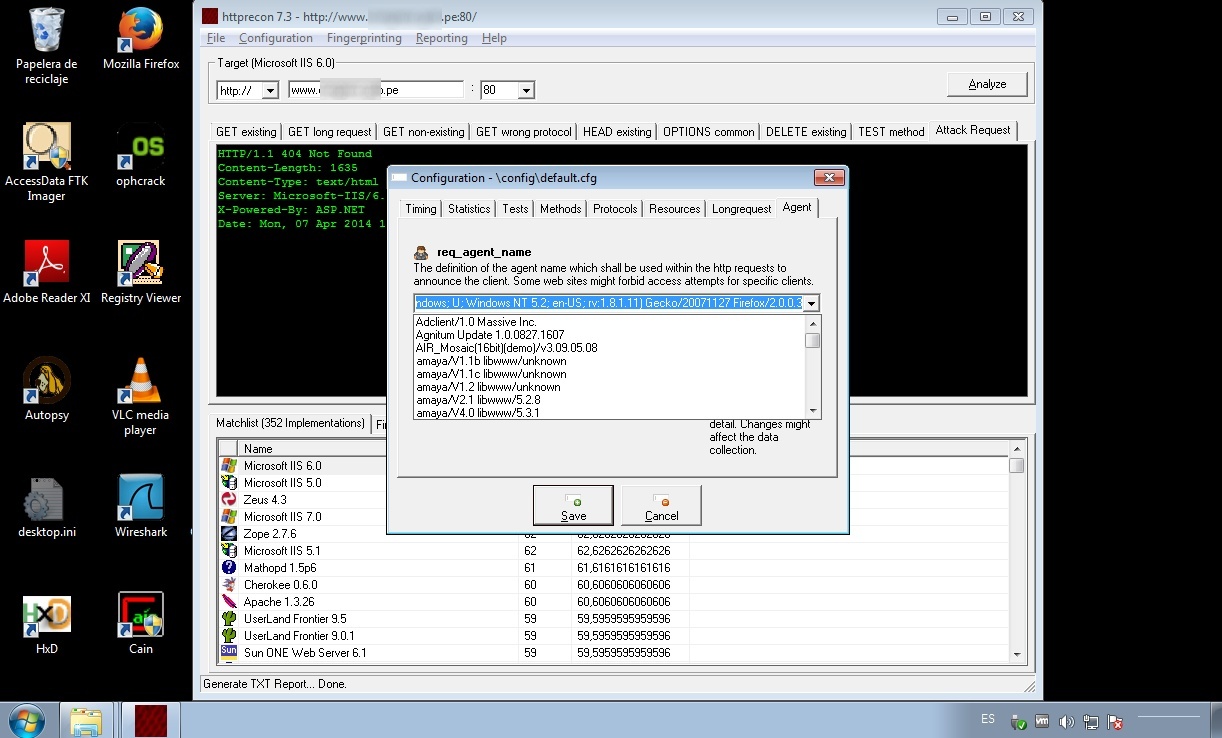

En la pestaña Agente (Agente) es factible definir el nombre del agente a ser utilizado dentro de la petición HTTP que declarará el cliente. Algunos sitios web podrían prohibir intentos de acceso a clientes específicos.

El obtener la huella de un servidor web es una tarea critica para las personas que realizan Pruebas de Penetración. El conocer la versión y el tipo de servidor web en funcionamiento permite determinar vulnerabilidades conocidas y el exploit adecuado a utilizar durante la prueba.

Fuentes:

http://www.computec.ch/projekte/httprecon/

http://www.computec.ch/projekte/httprecon/?s=documentation

https://www.owasp.org/index.php/Fingerprint_Web_Server_%28OTG-INFO-002%29

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero