Encontrar Ataques contra un Host utilizando Armitage

Armitage es una herramienta de colaboración para “equipos rojos” (Red Team), la cual utiliza Metasploit Framework para visualizar los sistemas en evaluación, recomendar códigos de explotación o “exploits”, y exponer las características avanzadas para la explotación posterior o post-exploitación en el Framework.

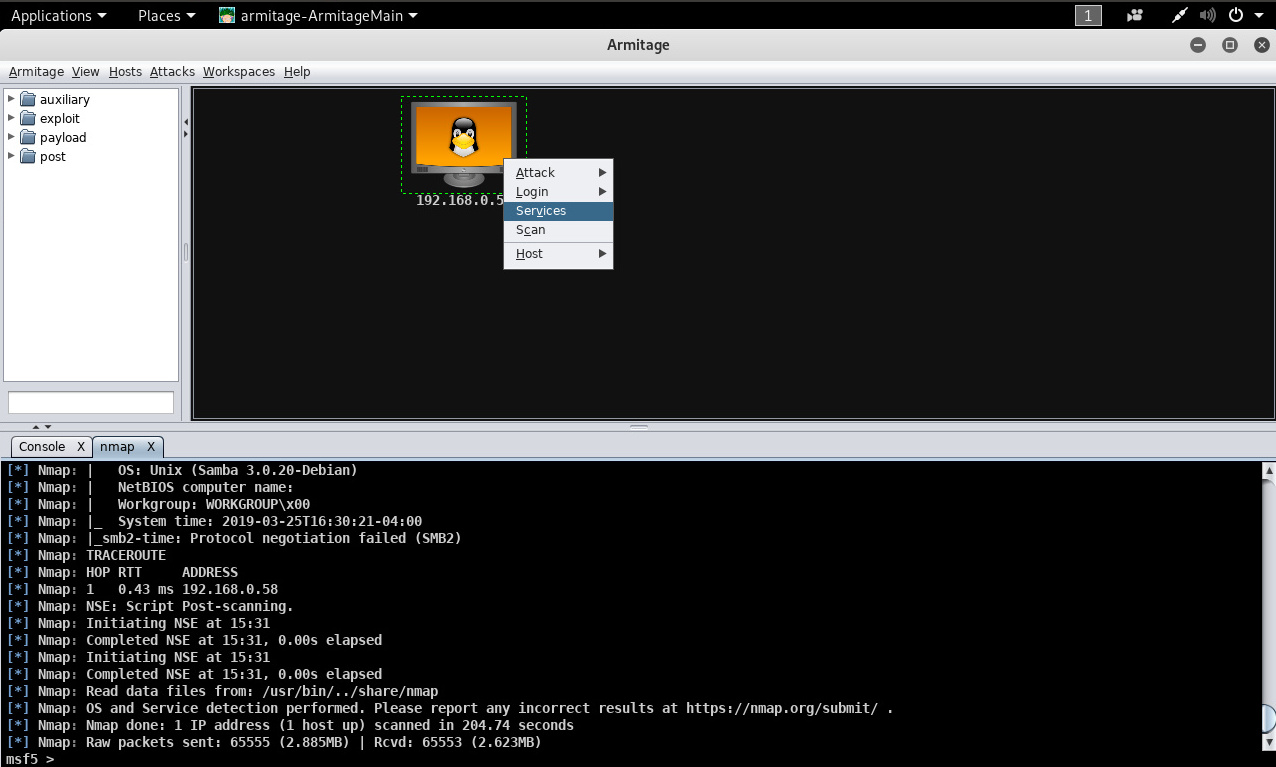

Luego de utilizar Armitage para realizar un escaneo de puertos utilizando la herramienta Nmap, es factible seleccionar el sistema en evaluación, para luego hacer clic derecho y seleccionar la opción “Servicies”.

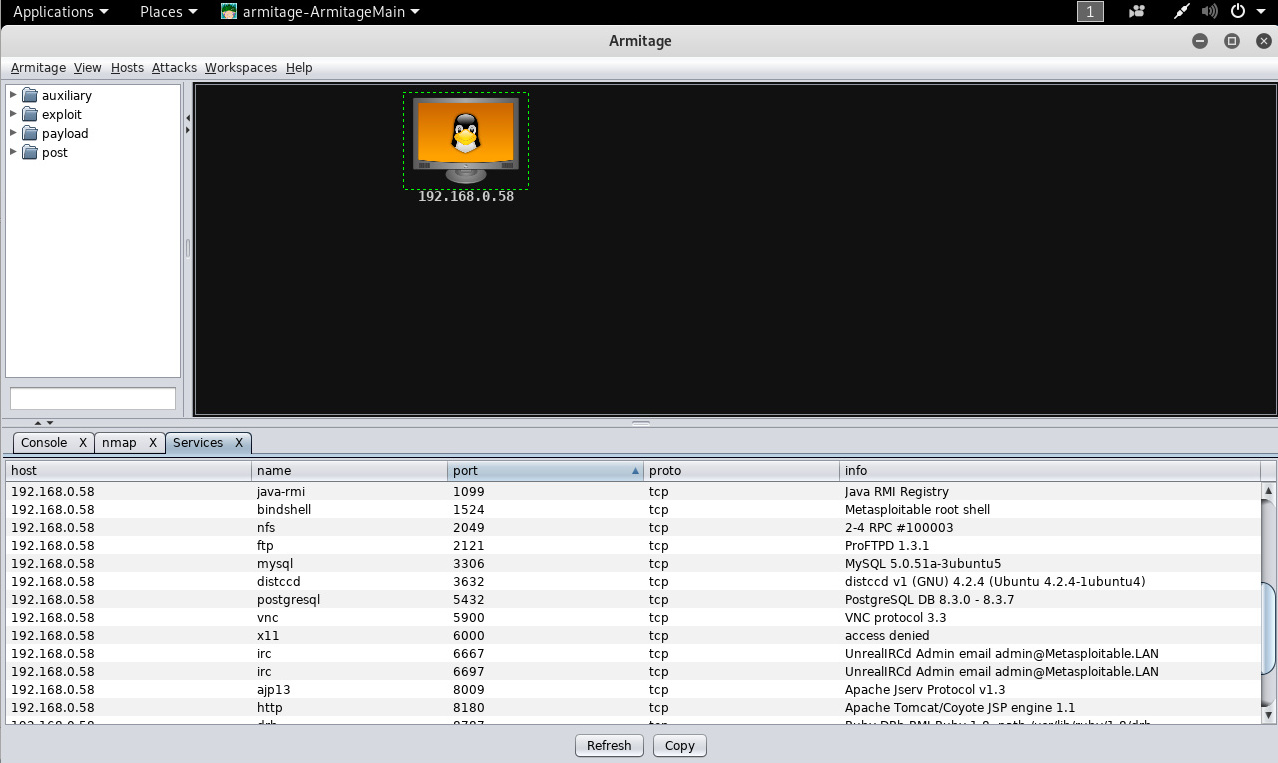

En el panel inferior se presentará una nueva pestaña de nombre “Services”, donde se expone una columna de nombre “host”, conteniendo la dirección IP de los hosts, una columna de nombre “name”, conteniendo el nombre del servicio, una columna de nombre “port” conteniendo el número de puerto, una columna de nombre “proto” conteniendo el protocolo, y una columna de nombre “info” con información adicional.

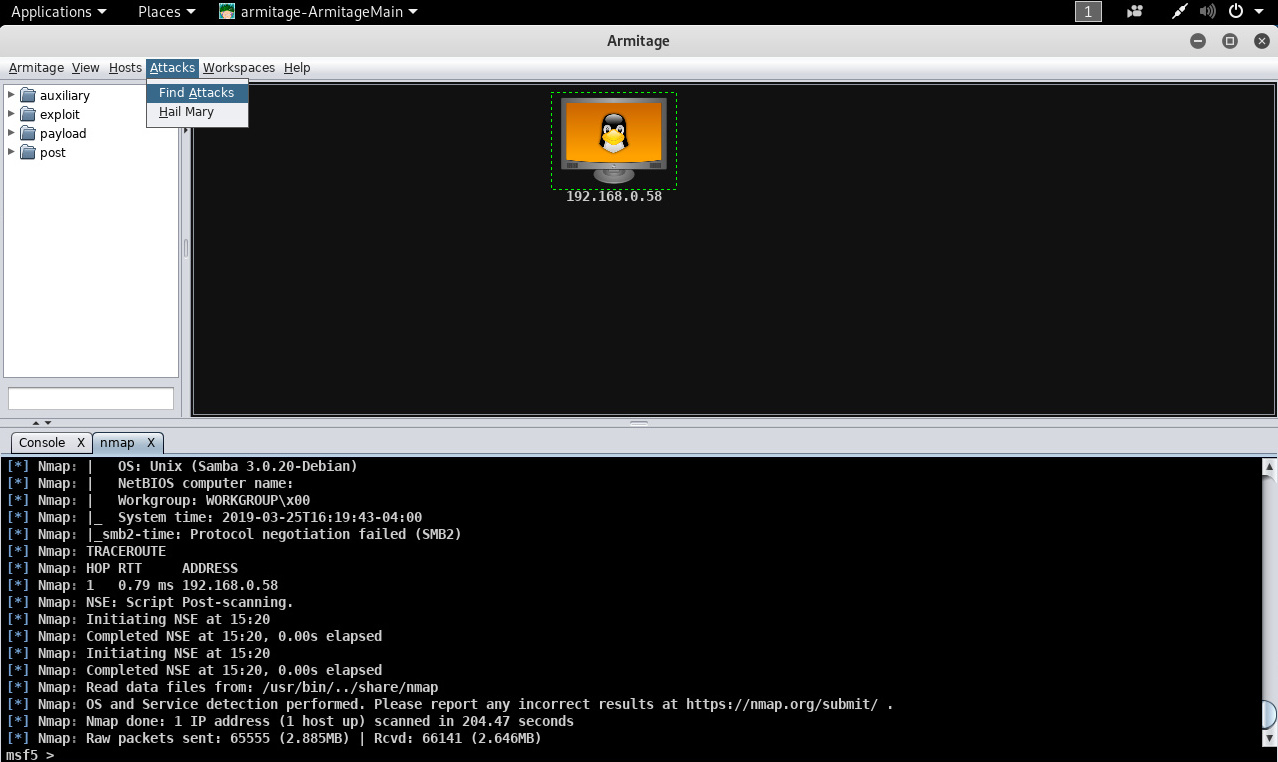

Se intenta encontrar algunos posibles ataques contra el sistema en evaluación. Para esto se procede a hacer clic en la opción “Attacks -> Find Attacks”, el cual se ubica en el menú superior. Esto proceso podría demandar algo de tiempo para correlacionar toda la información.

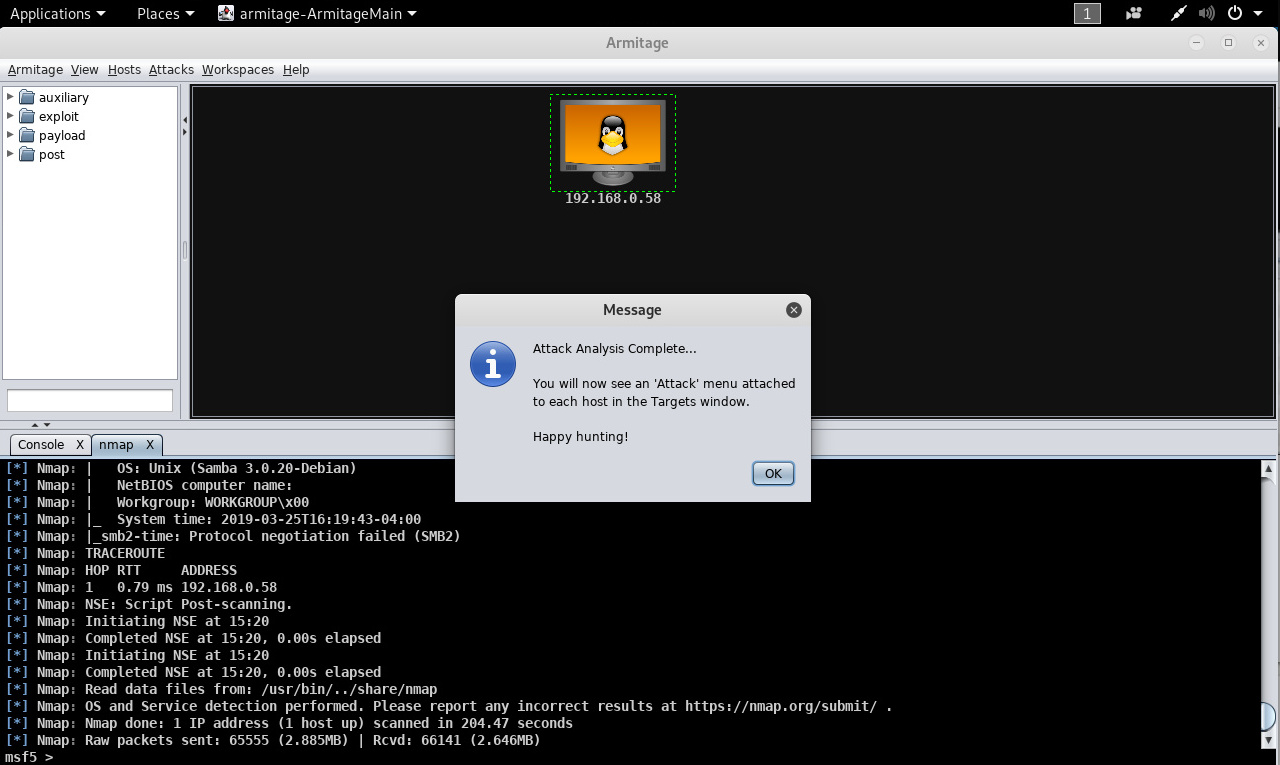

Al finalizar el proceso se presenta una nueva ventana, la cual versa sobre el análisis sobre ataques ha sido completado, y ahora es factible utilizar el menú “Attack” adjunto a cada host.

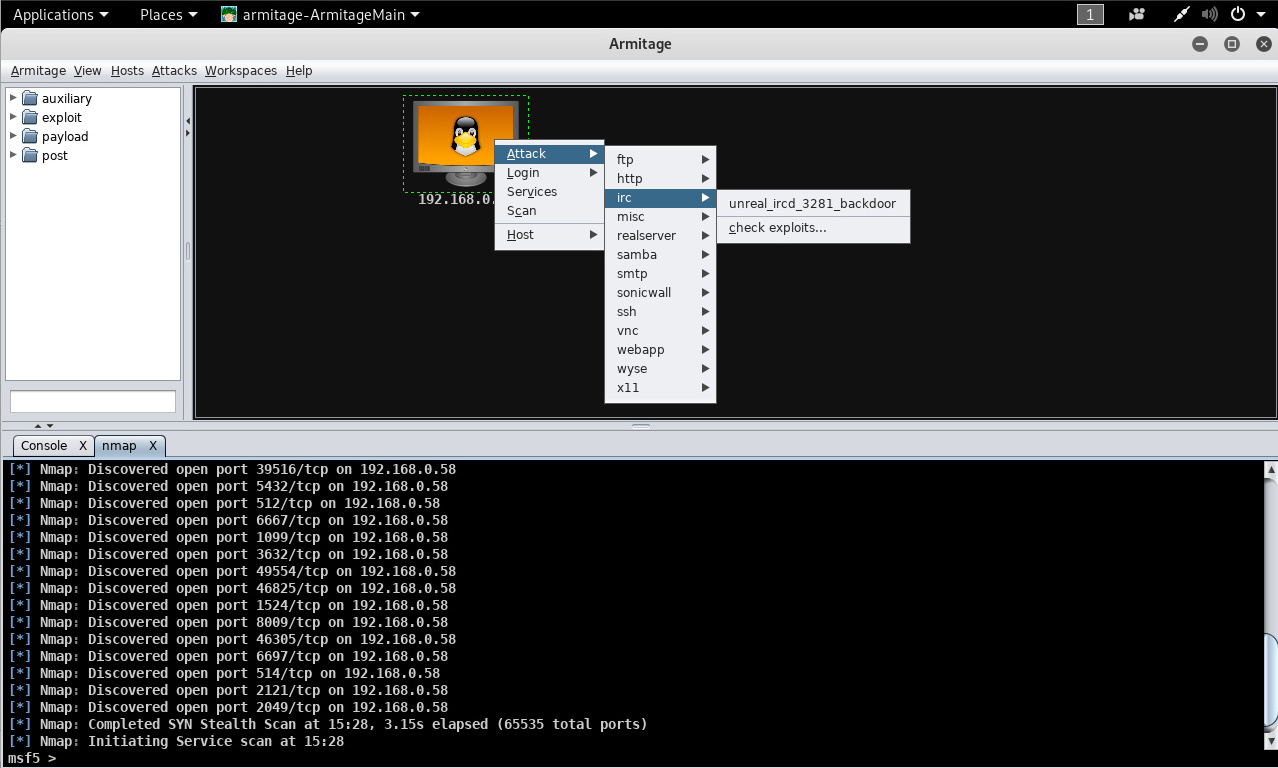

Al seleccionar el host en evaluación, se procede a hacer clic derecho, ante lo cual se presenta un menú desplegable donde al seleccionar la opción “Attack”, se presenta un listado de los servicios y sus correspondientes códigos de explotación o exploits, factibles de ser utilizados.

Es posible desplazarse sobre estas opciones y analizar los posibles ataques. Es importante mencionar el hecho de Armitage haya identificado potenciales exploits para los servicios, no implica todo los exploits sean exitosos al ser ejecutados. Es por ello se sugiere realizar una verificación manual.

Fuentes:

http://www.fastandeasyhacking.com/

http://www.fastandeasyhacking.com/manual

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero