Encontrar Exploits en Kali Linux utilizando Searchsploit

Existen diversas fuentes confiables conteniendo códigos de exploits públicos. Dos de los archivos de vulnerabilidades más reconocidos son Exploit-Database y el mítico SecurityFocus. Exploit-DB es un archivo de exploits públicos y su correspondiente software vulnerable, el cual ha sido desarrollado para se utilizado por profesionales en pruebas de penetración e investigadores de vulnerabilidades. Su objetivo es servir como la colección más completa de exploits obtenidos a través de envíos directos, listas de correo, y otras fuentes públicas, presentadas en una base de datos fácilmente navegable y disponible libremente. SecurityFocus se gestó en el año 1999, y ha sido un pilar en la comunidad de seguridad. Los exploits publicados en estos sitios son examinados cuidadosamente, y no son publicados si se detectase su falsedad.

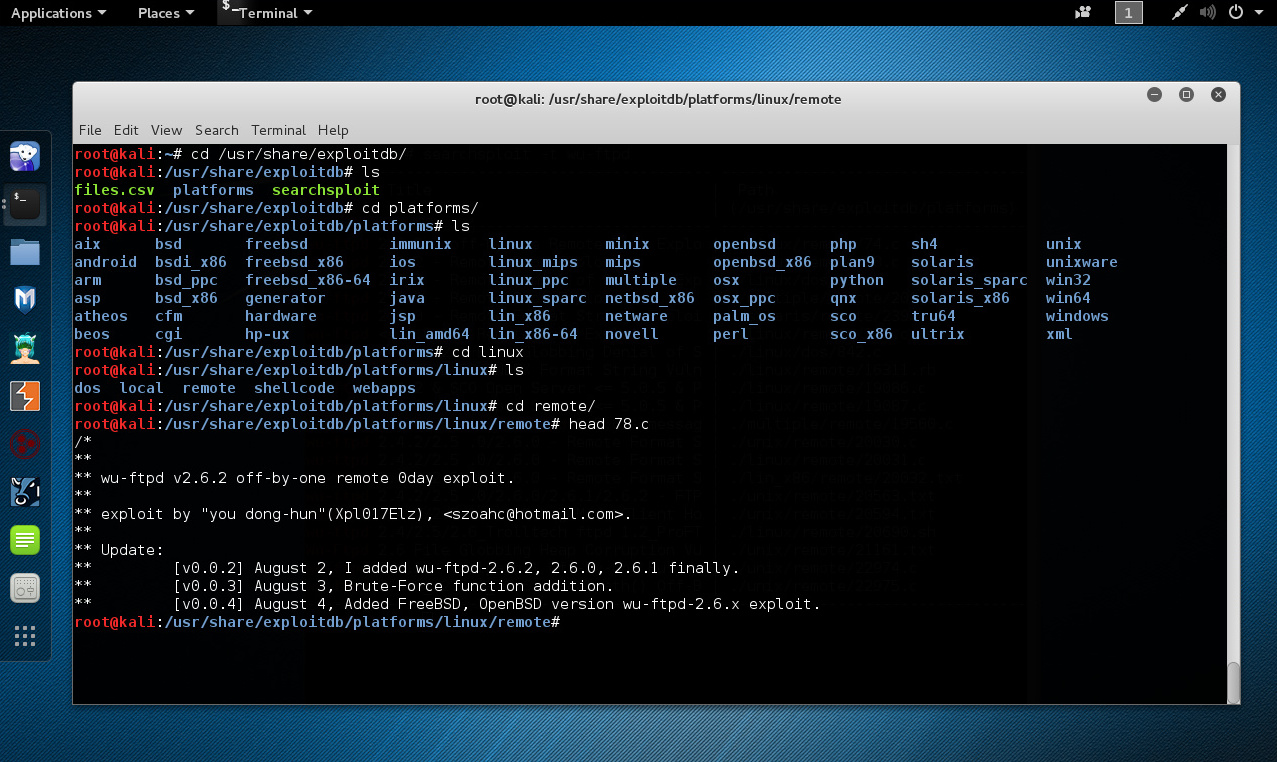

Kali Linux contiene una copia local de los exploits archivados en Exploit-DB. La utilidad de nombre “searchsploit” permite buscar a través de los exploits utilizando uno o más términos de búsqueda.

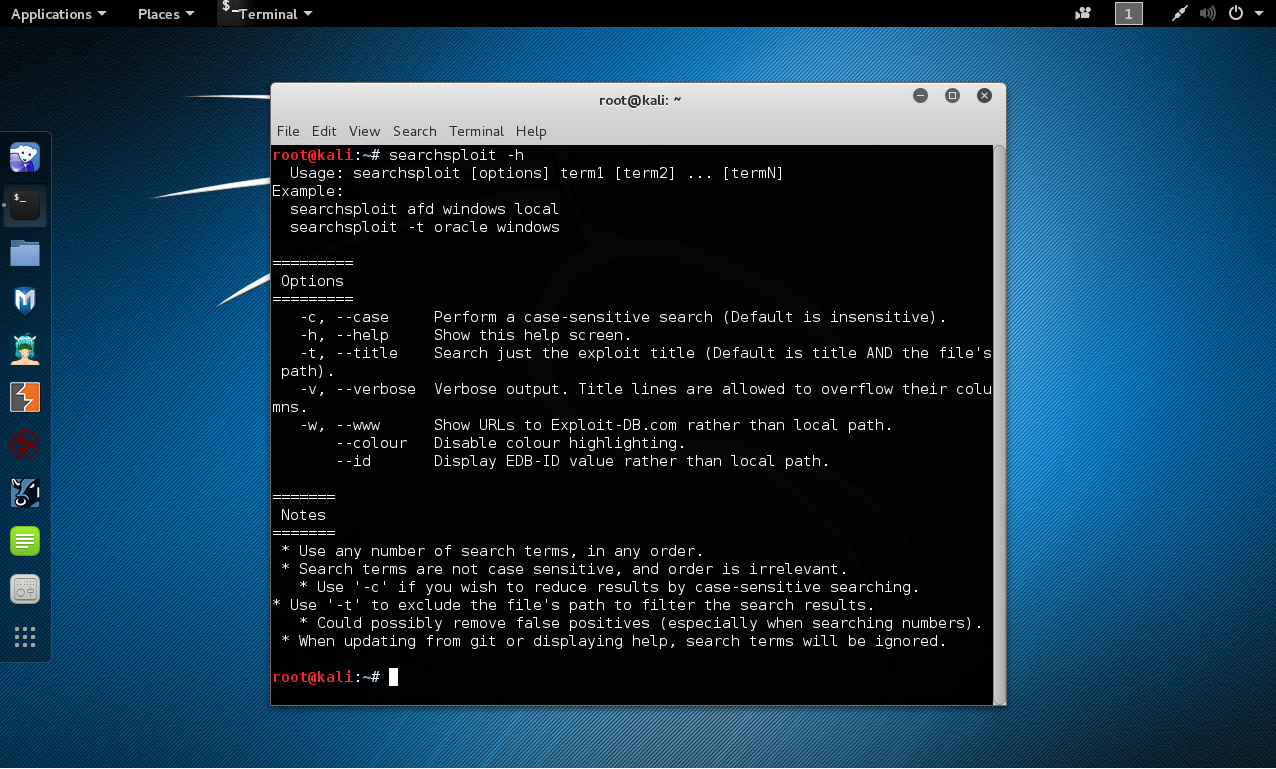

Se ejecuta searchsploit con la opción “-h” para mostrar su ayuda.

# searchsploit -h

Las opciones de la herramienta se detallan a continuación realizando búsquedas de exploits para "wu-ftpd".

La opción “-c” realiza una búsqueda sensible a mayúsculas (Por defecto no lo es).

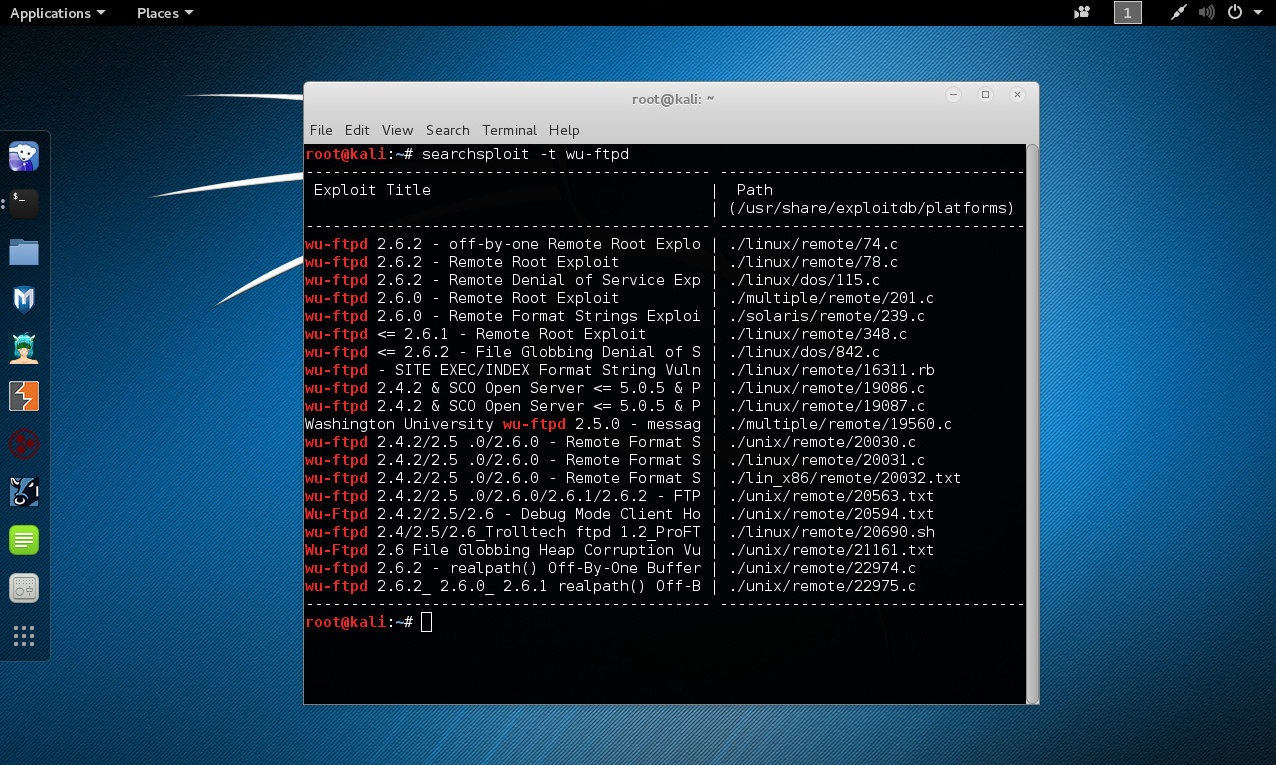

La opción “-t” busca únicamente el título del exploit (Por defecto es el título y la ruta del archivo).

# searchsploit -t wu-ftpd

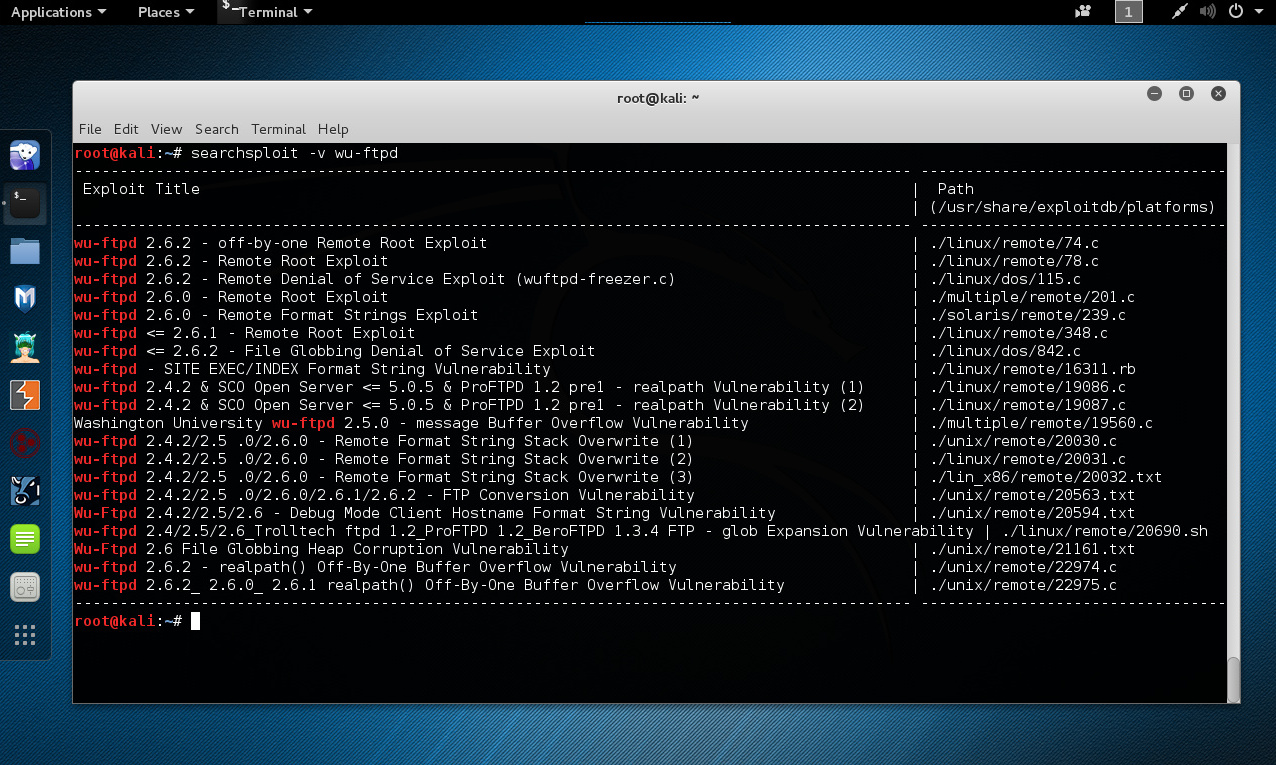

La opción “-v” genera verbosidad.

# searchsploit -v wu-ftpd

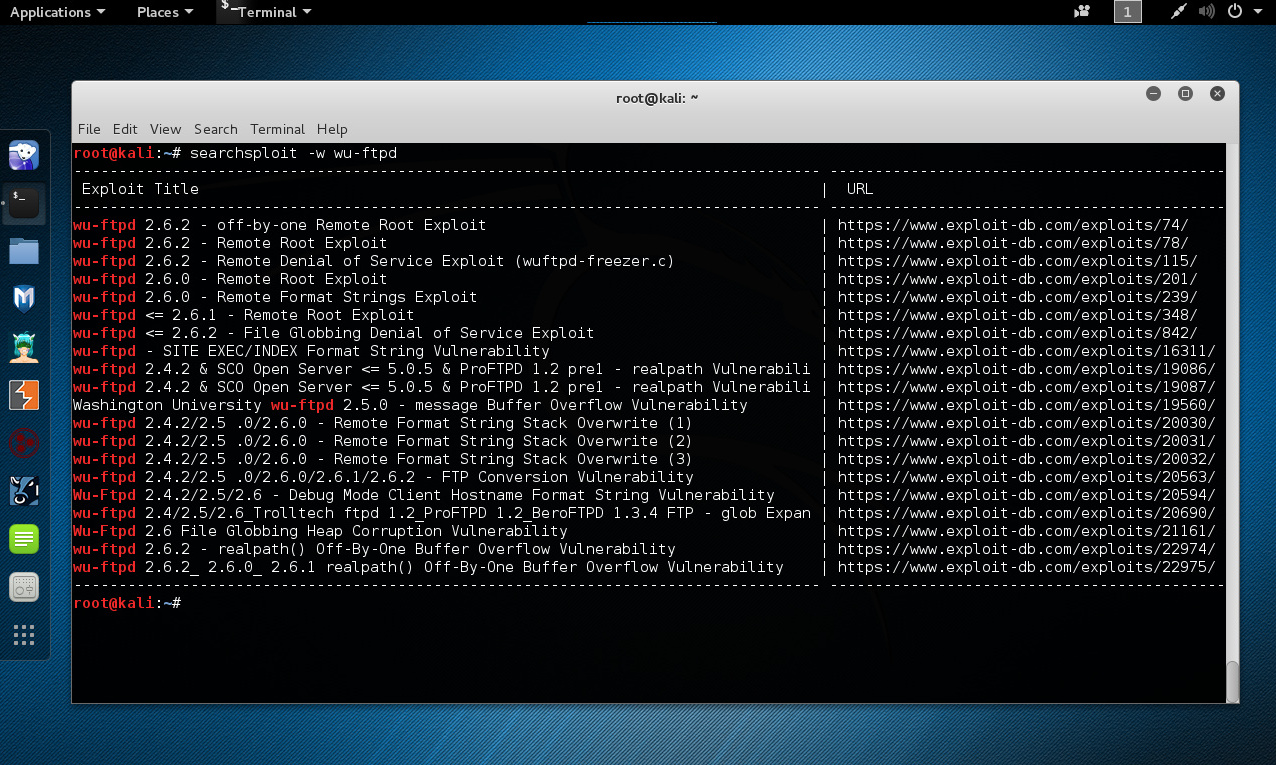

La opción “-w” muestra la URLs hacia Exploit-DB.com en lugar de la ruta local.

# searchsploit -w wu-ftpd

Algunas anotaciones sobre la herramienta.

- Es factible utilizar cualquier número de términos de búsqueda, en cualquier orden.

- Los términos de búsqueda no son sensibles a mayúscula, y el orden es irrelevante.

- Cuando se actualice desde git o muestra la ayuda, los términos de búsqueda serán ignorados.

Encontrado el exploit requerido ingresar al directorio local indicado por la herramienta searchsploit.

En caso se trate de un exploit el cual requiere ser compilado manualmente, revisar el código fuente donde probablemente se encuentren las instrucciones de uso.

Fuentes:

https://github.com/offensive-security/exploit-database/blob/master/searc...

http://exploit-db.com/

http://www.securityfocus.com/

https://github.com/offensive-security/exploit-database-bin-sploits

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero