Envenenamiento del Cache ARP utilizando Cain

Un ARP Spoofing es un técnica mediante la cual un atacante envía mensajes ARP (Address Resolution Protocol) falsificados dentro de una red local. Generalmente con la intención de asociar la dirección MAC del atacante con la dirección IP de otro host (como la pasarela por defecto), lo cual causa el envío de cualquier tráfico hacia el atacante el lugar del verdadero destino.

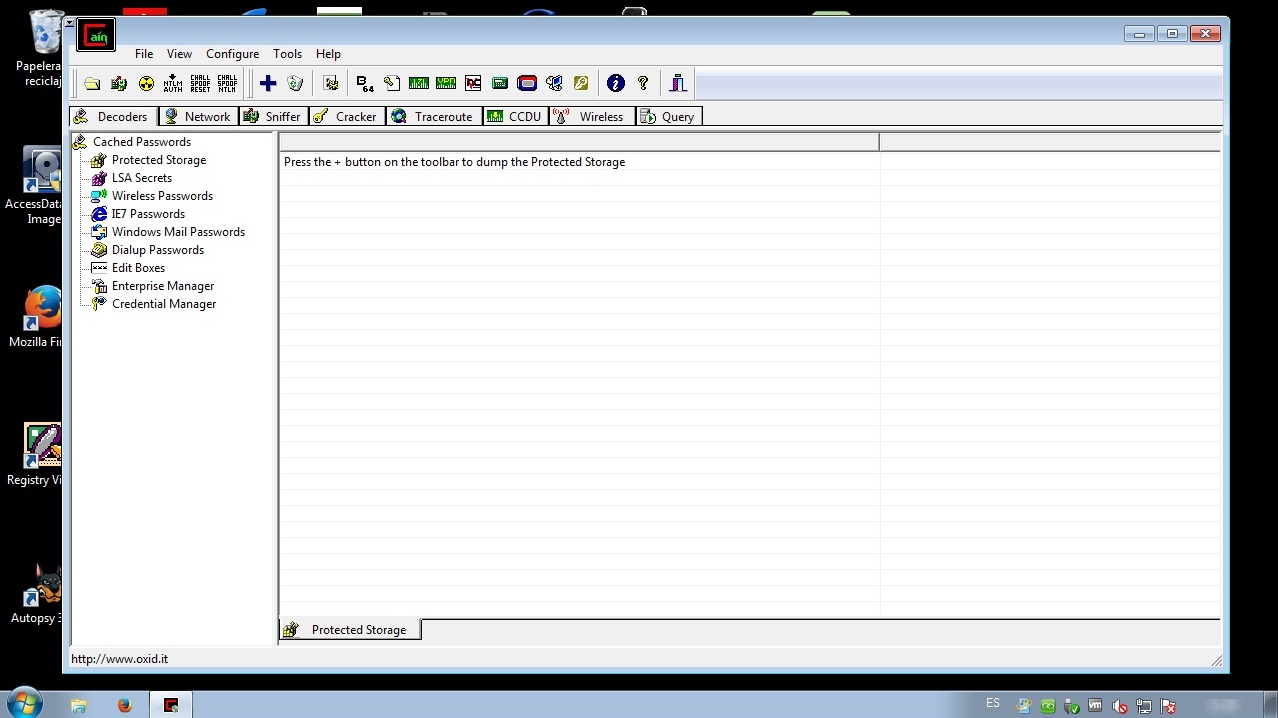

Cain. es una herramienta para la recuperación de contraseñas de Sistemas Operativos Microsoft. Permite recuperar fácilmente diversos tipos de contraseñas mediante “Sniffing” o husmeo de la red, romper contraseñas cifradas utilizando ataques por diccionario, fuerza bruta, y criptoanálisis, grabar conversaciones VoIP, decodificar contraseñas, recuperar claves de redes inalámbricas, revelar cajas de contraseñas, descubrir contraseñas en caché y analizar protocolos de encaminamiento.

Para el presente ejemplo se utilizaran dos máquinas utilizando el Sistema Operativo Windows 7, una será la víctima y la otra será el atacante.

Iniciar Cain.

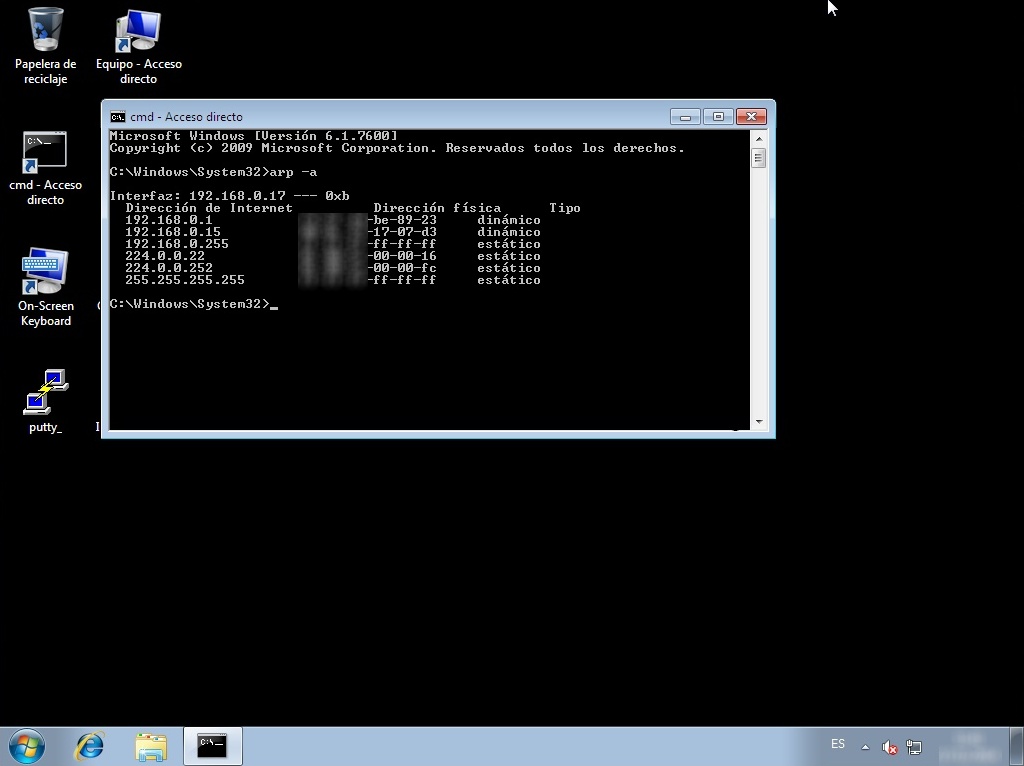

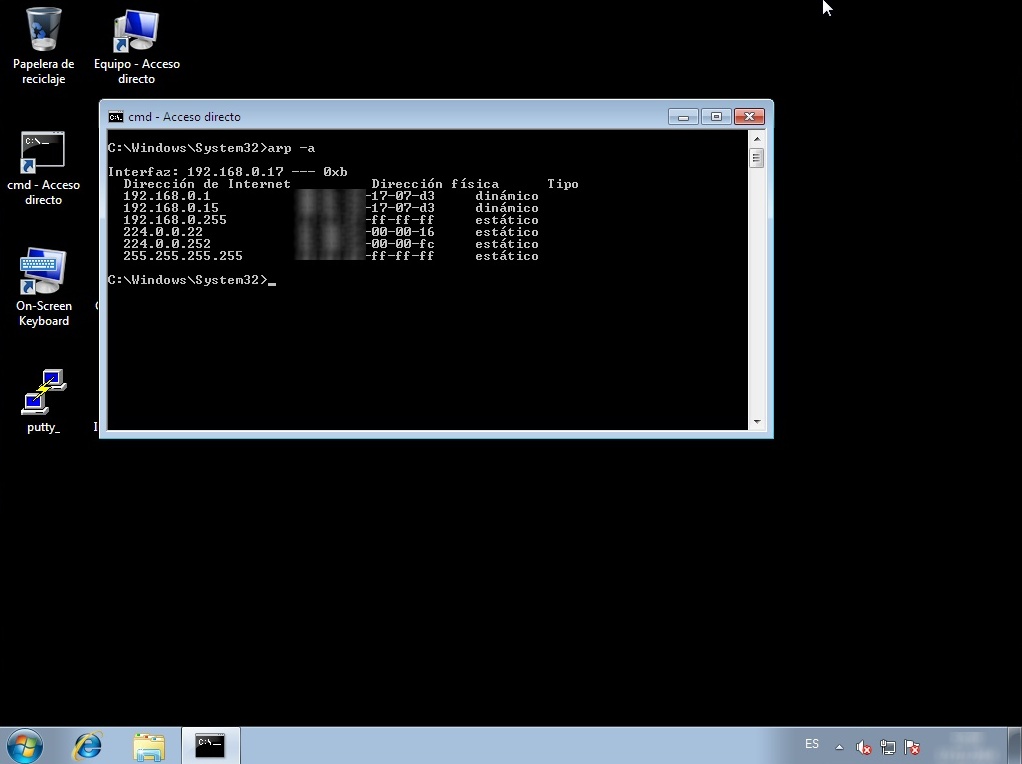

En la victima se ejecuta el comando arp con la opción “-a” para mostrar las entradas ARP actuales. Anotar la dirección IP de la pasarela y su respectiva dirección MAC.

C:\> arp -a

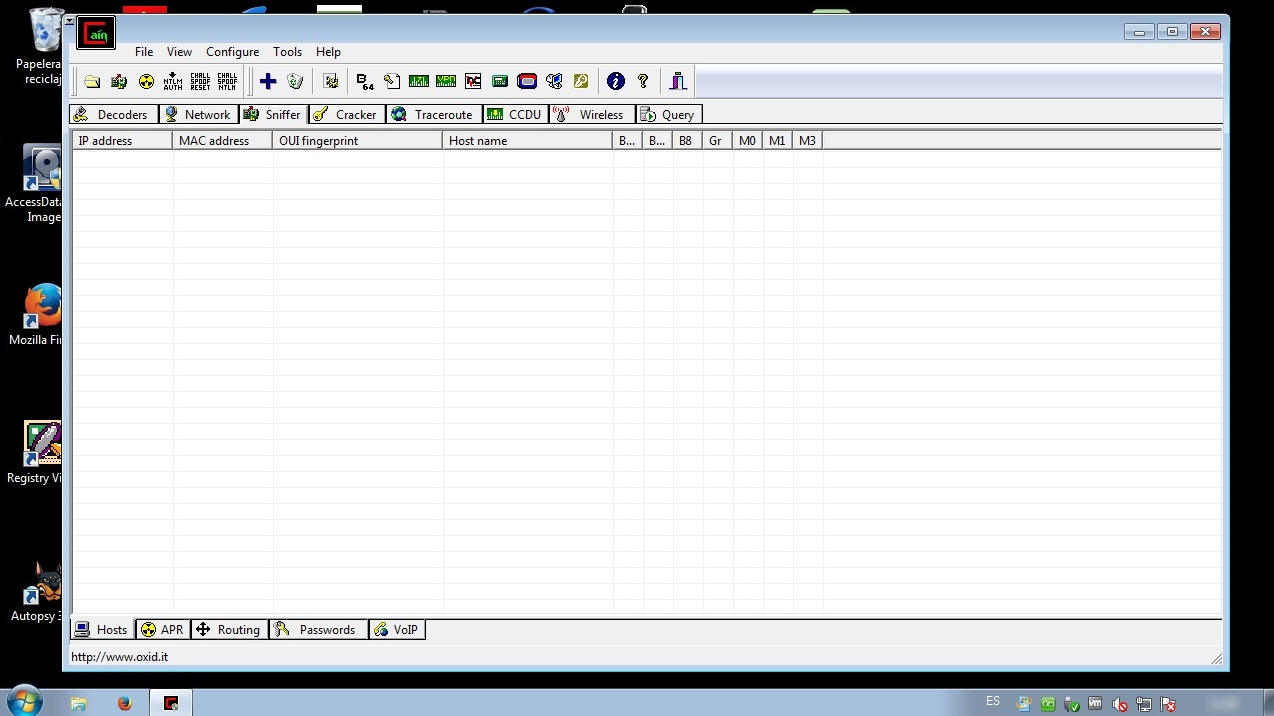

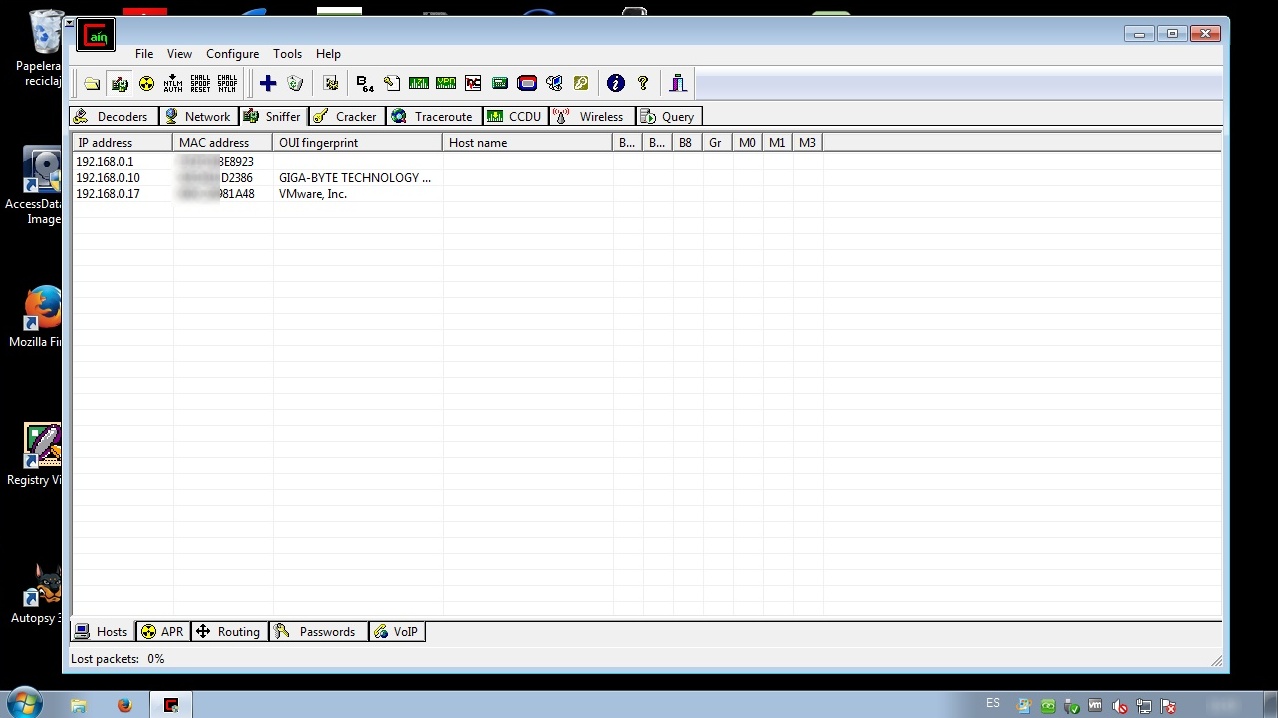

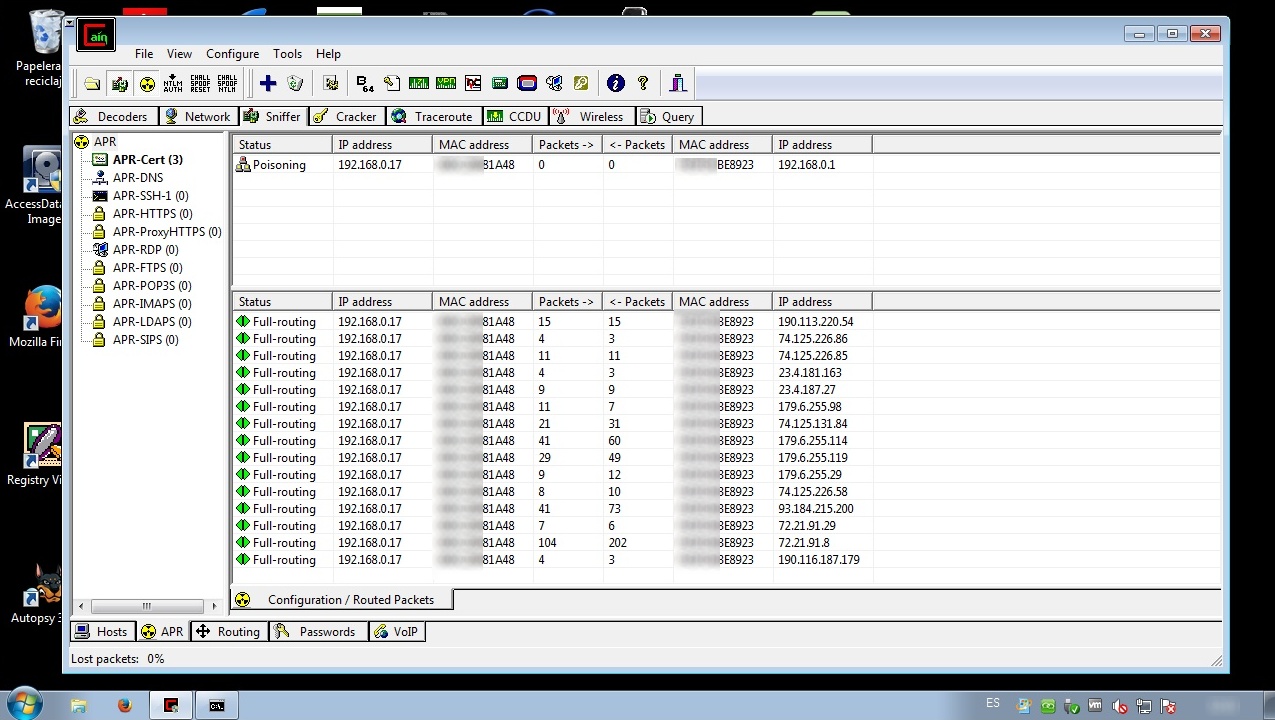

De regreso a la Cain, hacer clic en la pestaña de nombre “Sniffer”. Luego hacer clic en el segundo ícono ubicado en el lado izquierdo de nombre “Start/Stop Sniffer” para activar el Sniffer.

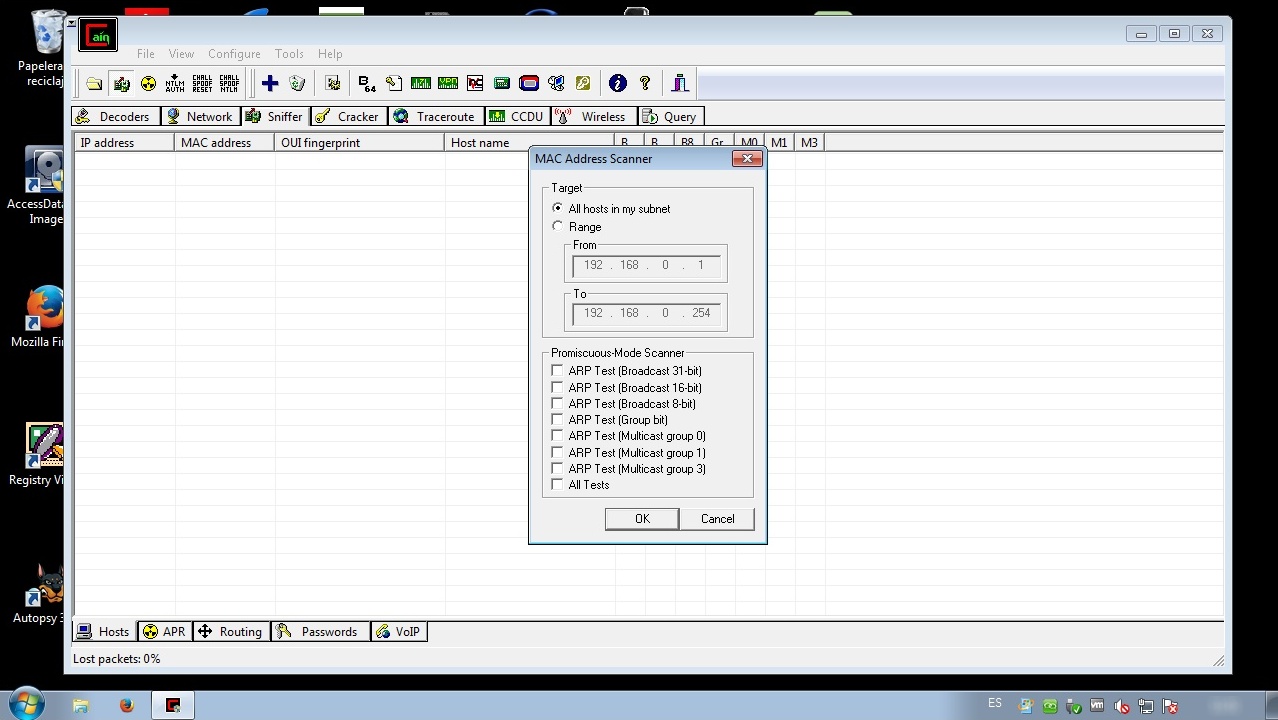

Hacer clic en el ícono con la cruz o signo más de color azul de nombre “Add to list”, para escanear la red y obtener las direcciones MAC. En la nueva ventana presentada hacer clic en el botón de nombre “OK”.

Se presentará un listado conteniendo información sobre los hosts detectados.

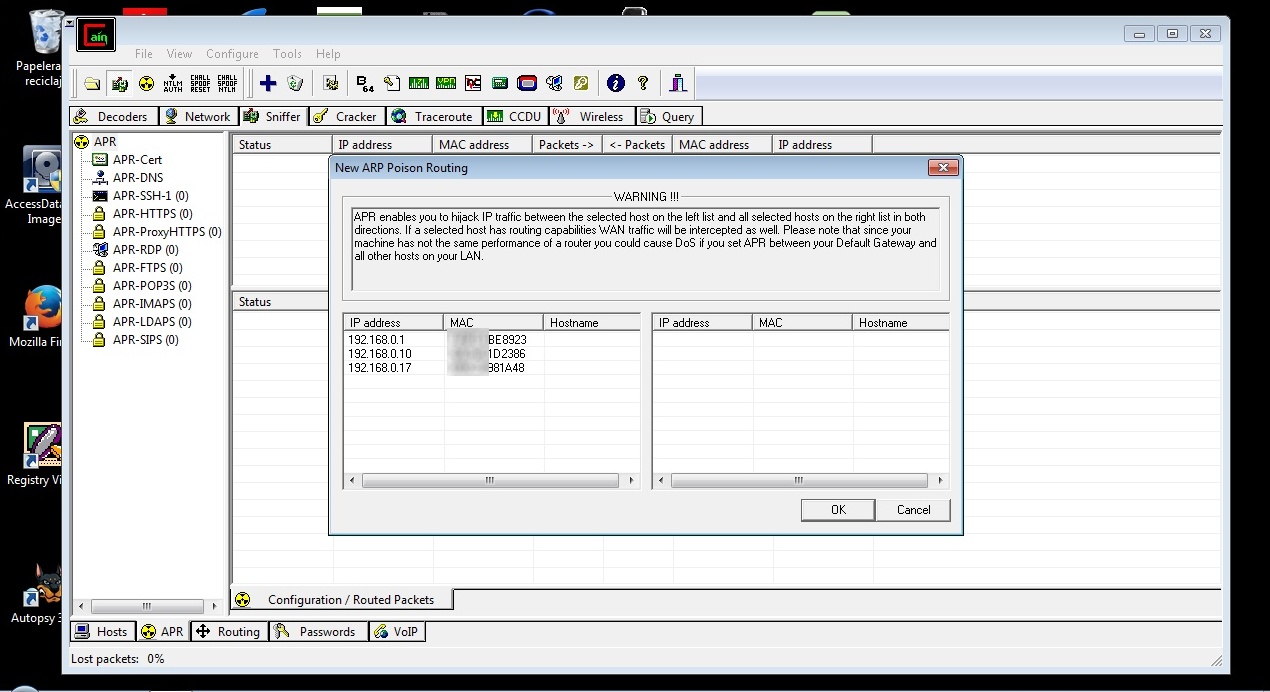

Hacer clic en la pestaña de nombre “APR” ubicado en la parte inferior. Luego hacer clic en la parte superior del panel dividido en dos secciones. Nuevamente hacer clic en el botón con el ícono en forma de cruz de color azul. Luego de lo cual se presentará una nueva ventana.

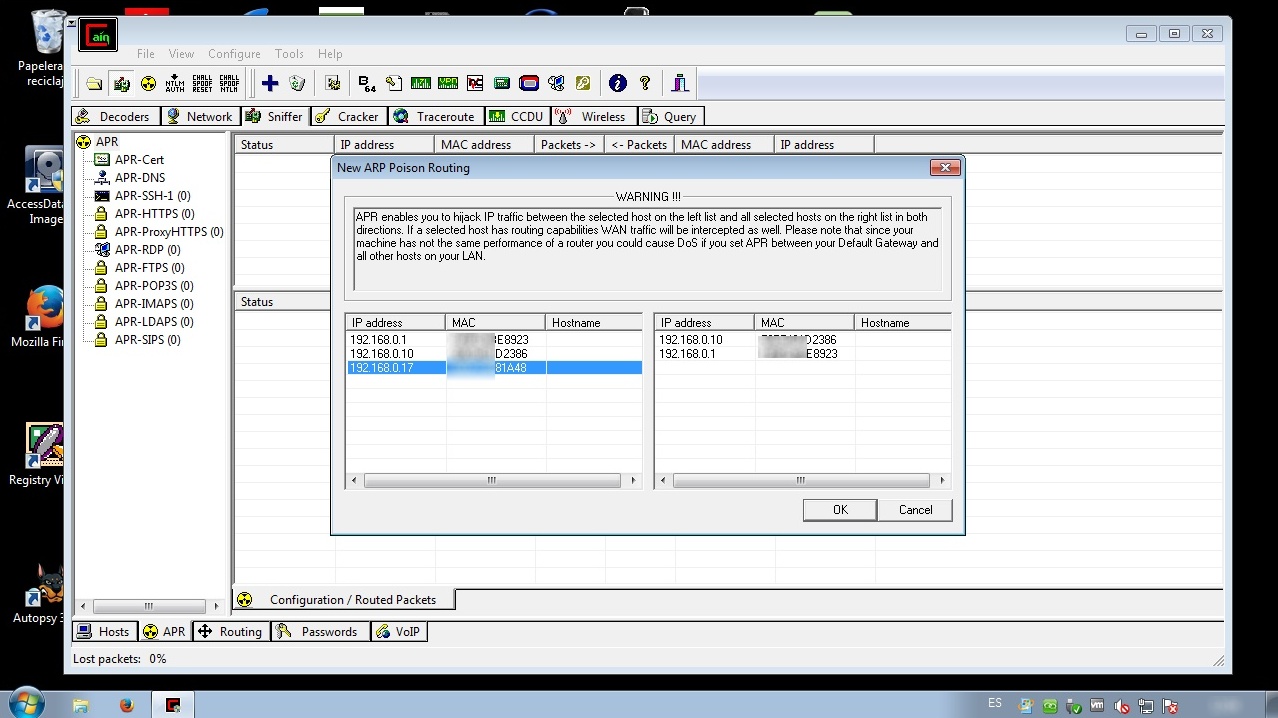

En la nueva ventana presentada, seleccionar en la sección izquierda la pasarela o router simplemente haciendo clic sobre este. Y en el lado derecho seleccionar la dirección IP de la victima.

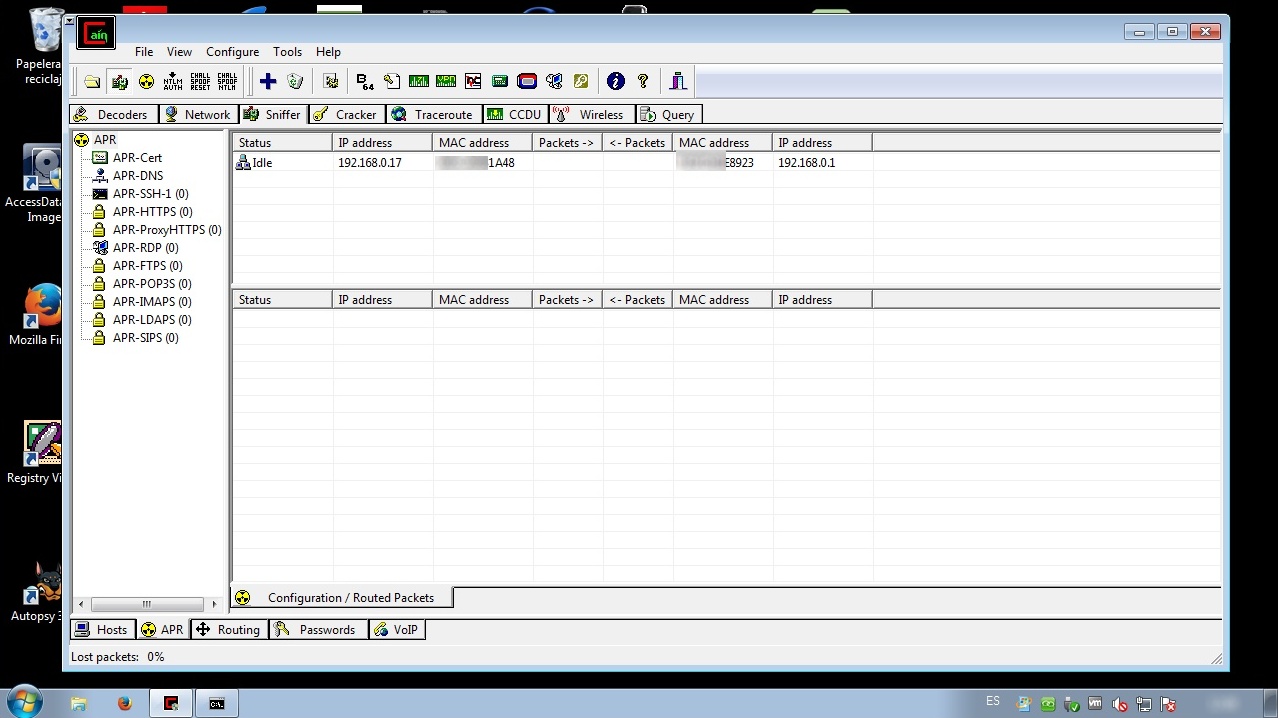

Luego de hacer clic en el botón de nombre OK, se han completado las acciones requeridas para realizar este ataque.

En la máquina victima se procede a visualizar nuevamente la información sobre las entradas ARP actuales. Anotar nuevamente la dirección MAC asignada a la pasarela, la cual corresponde a la dirección MAC de la máquina atacante.

C:\> arp -a

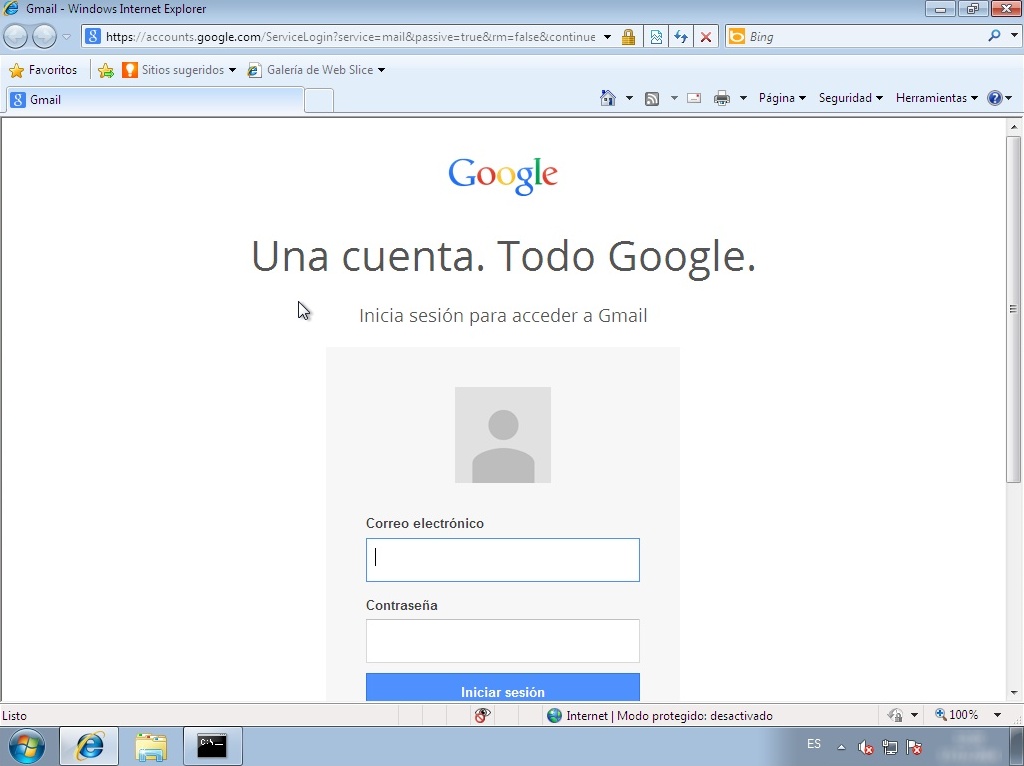

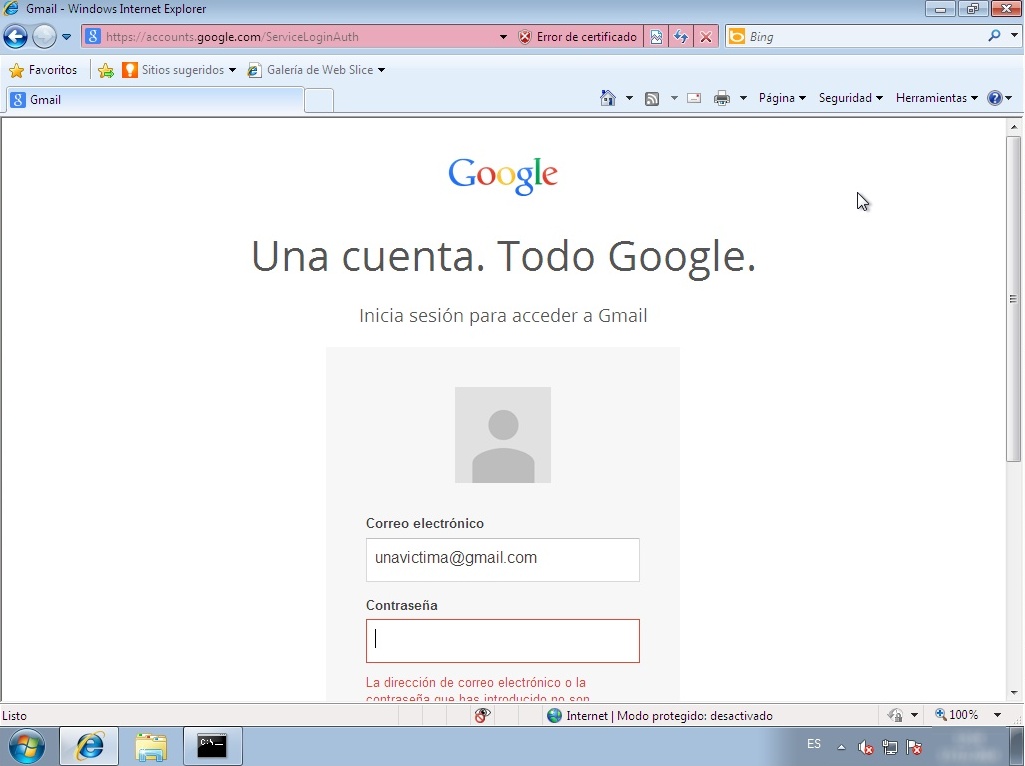

Desde la máquina victima se procede a ingresar al sitio web de gmail, utilizando un navegador web.

De regreso a Cain se visualiza el encaminamiento de paquetes.

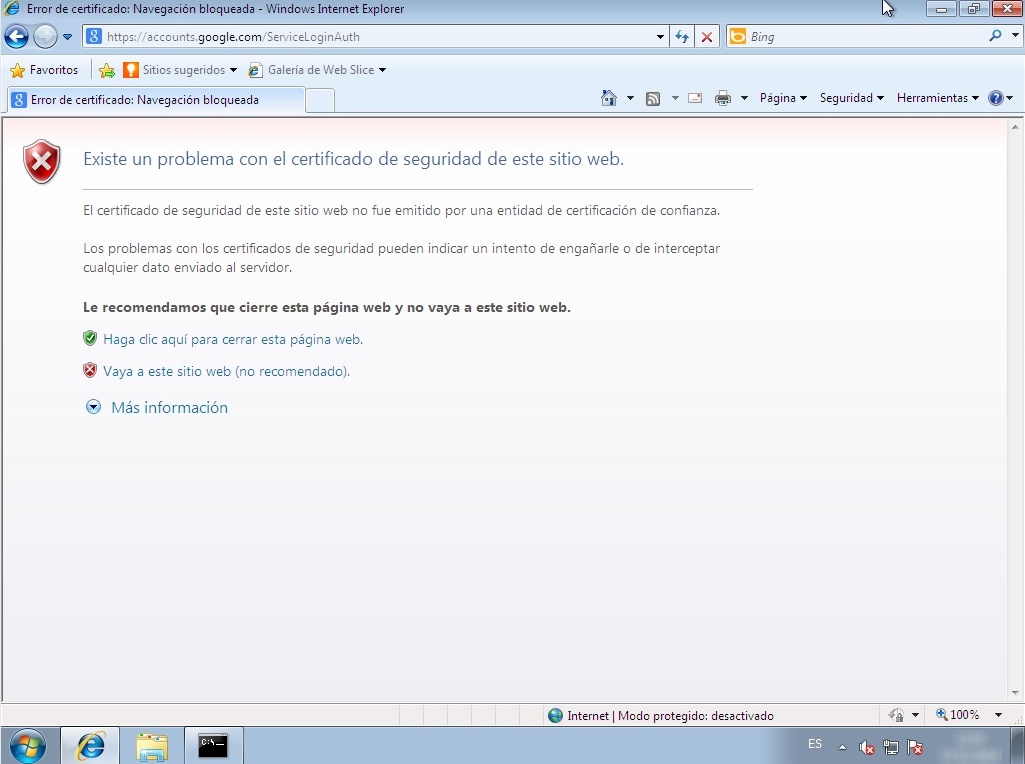

En la máquina victima se ingresa un usuario y contraseña ficticios para gmail. Al enviar estos datos se presenta información relacionada a la existencia de un problema con el certificado de seguridad para este sitio web. Para propósitos del presente ejemplo se hará clic en la opción “Vaya a este sitio web (no recomendado)”.

Anotar el mensaje de error expuesto en la barra de direcciones “Error del certificado”.

De regreso a Cain hacer clic en la pestaña de nombre “Passwords” ubicada en la parte inferior, para luego hacer clic en “HTTP" ubicado en el panel izquierdo. Aquí es factible visualizar el usuario y contraseña en texto plano capturara de la victima.

Fuentes:

http://www.oxid.it/cain.html

http://en.wikipedia.org/wiki/ARP_spoofing

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero