Escanear Todos los Puertos de un Host utilizando Nmap

Para realizar un escaneo completo de puertos TCP y UDP de una máquina, Nmap proporciona la opción “-p”, la cual permite definir rangos de puertos a escanear. Recordar Nmap escanea por defecto los 1,000 puertos más populares.

La opción “-p” indica a Nmap escanear únicamente los puertos especificados. La opción “-F” define un escaneo de puertos rápido pero limitado. La opción “--exclude-ports”, excluye los puertos especificados del escaneo. La opción “-r” le indica a Nmap no escanear los puertos de manera aleatoria.

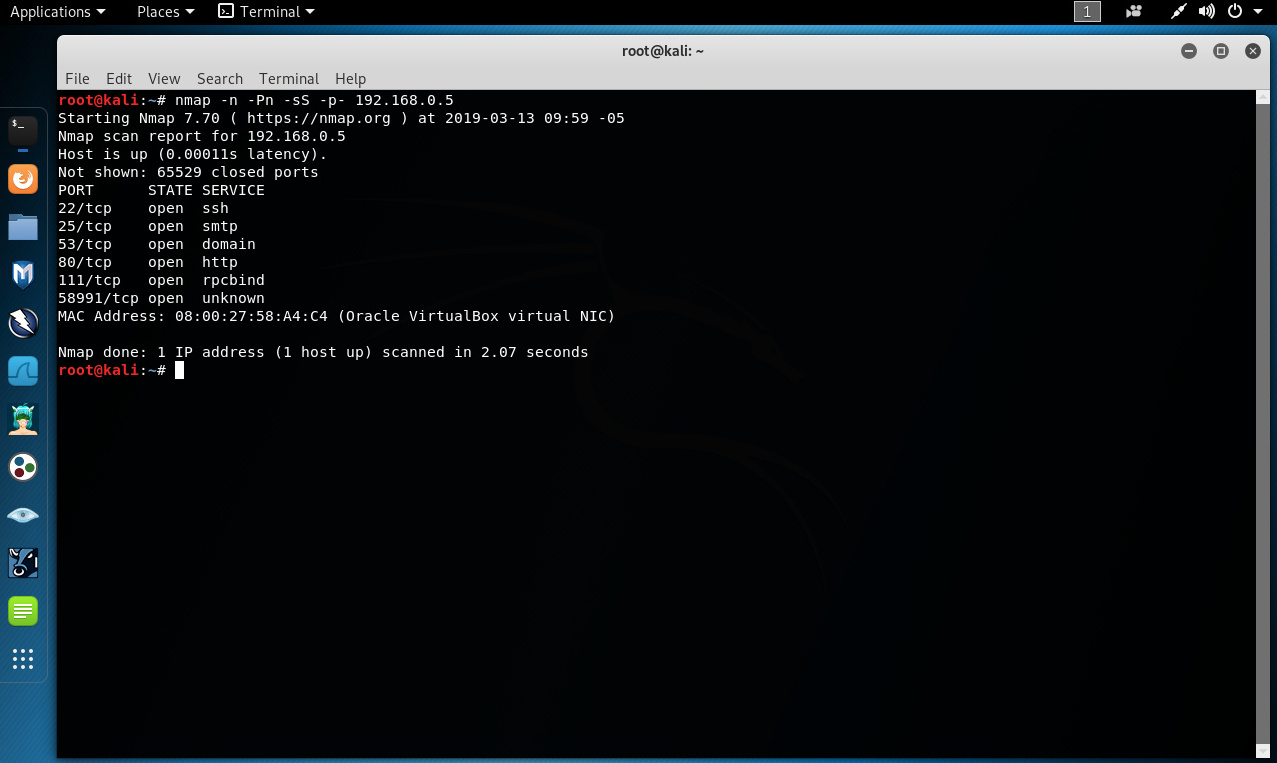

Para escanear los 65,535 puertos TCP se puede utilizar la opción “-p-” o “-p1-65535”.

# nmap -n -Pn -sS -p- 192.168.0.5

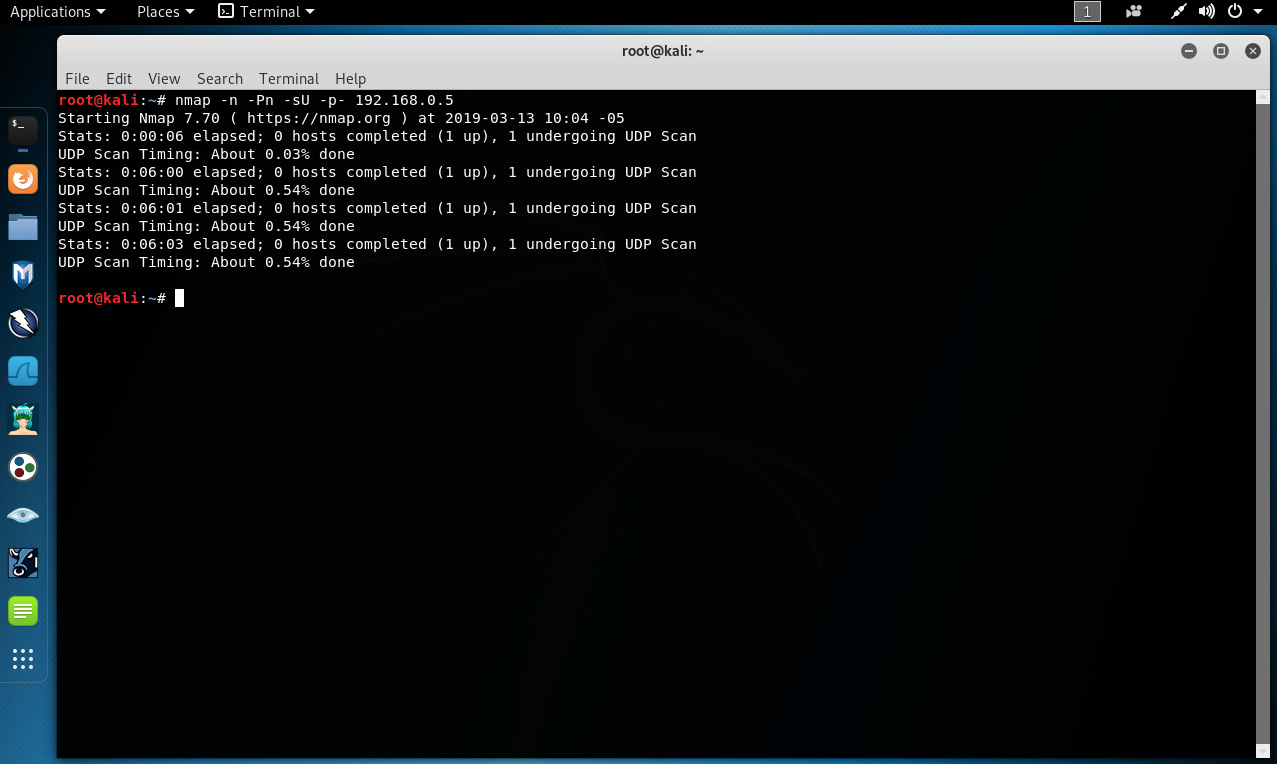

De manera similar para escanear los 65,535 puertos UDP se puede utilizar ya sea la opción “-p-” o “-p1-65535”.

# nmap -n -Pn -sU -p- 192.168.0.5

Los puertos cerrados frecuentemente son un gran problema. Usualmente envían de retorno un error “ICMP Port Unreacheable”. Pero a diferencia de los paquetes RST enviados por los puertos TCP cerrados, en respuesta a un escaneo Connect o SYN, muchos hosts limitan la velocidad de mensajes “ICMP Port Unreacheable” por defecto. Linux y Solaris son particularmente estrictos sobre esto. Por ejemplo el kernel de Linux 2.4.20 limita estos mensajes a uno por segundo. Esto explica porque el escaneo es tan lento.

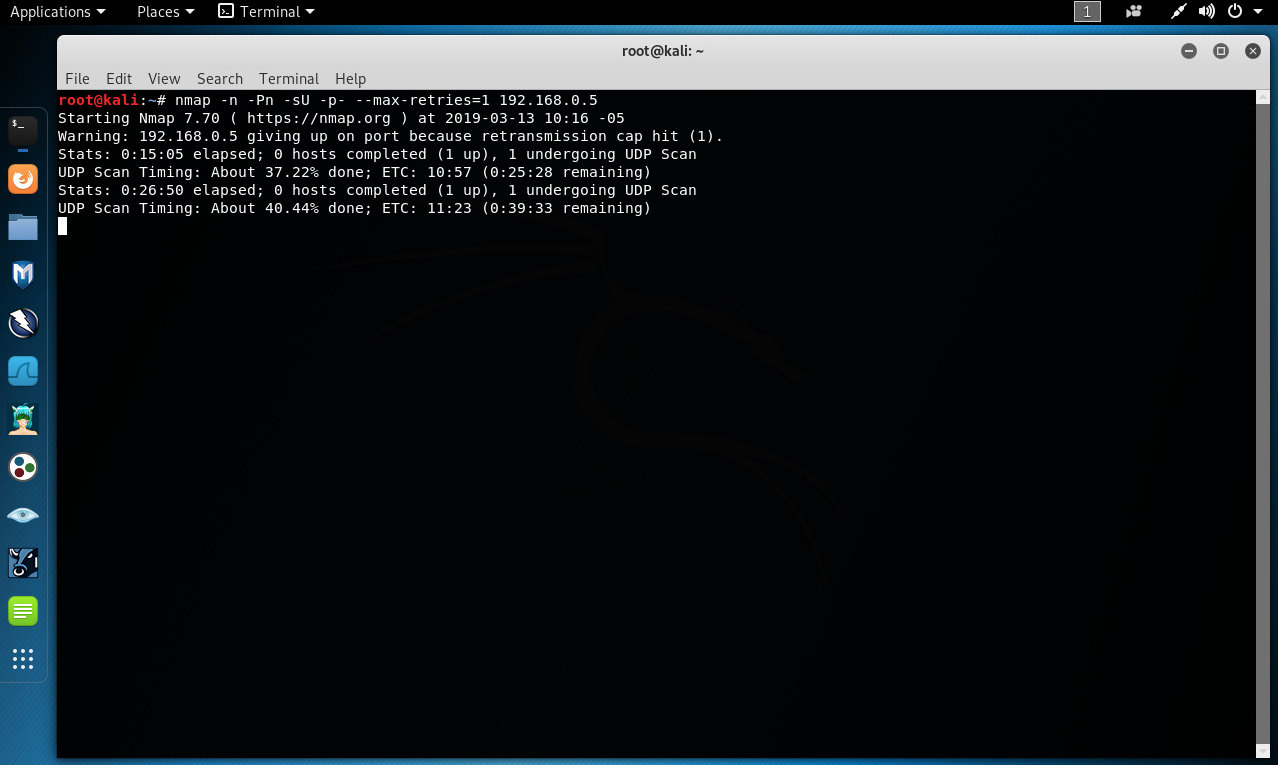

La opción más obvia es simplemente esperar la culminación del escaneo, lo cual puede demandar varias horas. La otra opción es utilizar la opción “--max-retries”. Esta opción especifica el número máximo de retransmisiones de prueba para escanear el puerto. Lo cual disminuye considerablemente el tiempo requerido para finalizar el escaneo.

# nmap -n -Pn -sU -p- --max-retries=1 192.168.0.5

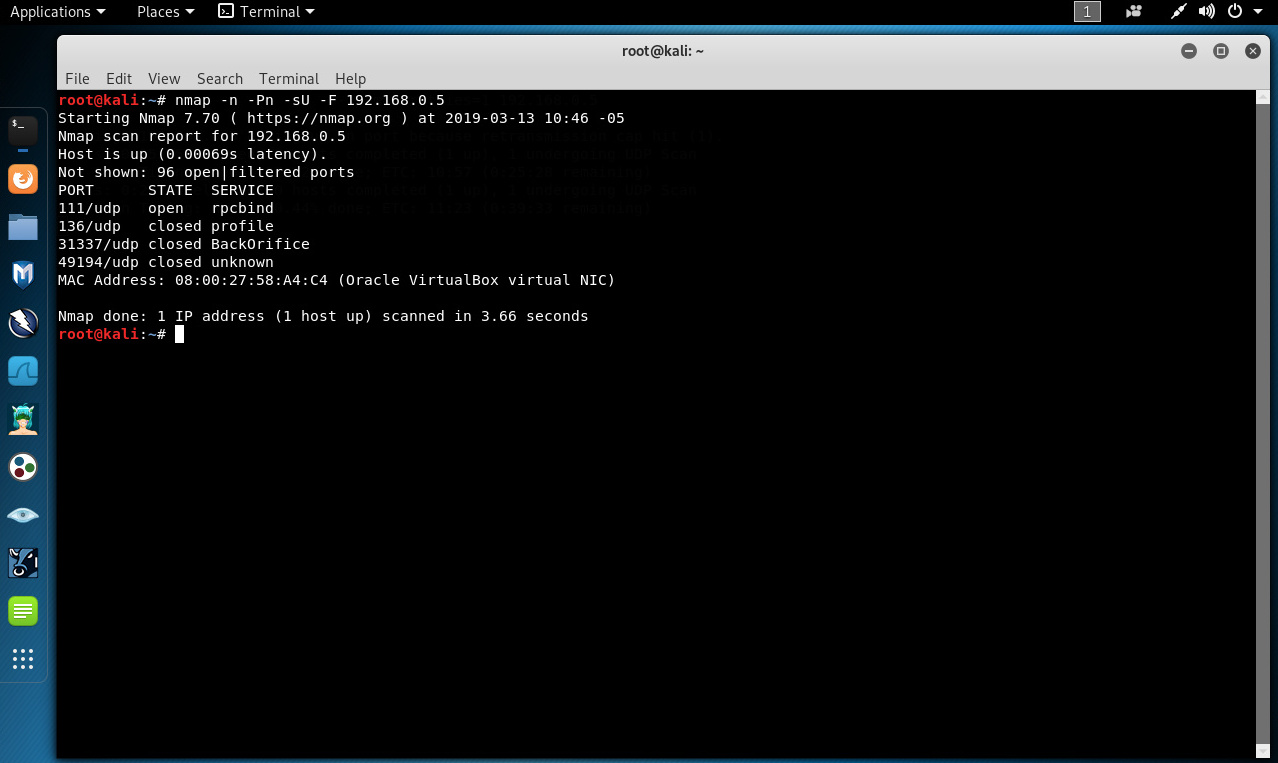

La opción “-F” especifica el escaneo por defecto de pocos puertos. Nmap escanea los 1,000 puertos más comunes para cada protocolo escaneado. Con esta opción se reduce a 100.

# nmap -n -Pn -sU -F 192.168.0.5

Los resultados obtenidos muestran los puertos encontrados en estado “Abierto”, aunque en el caso del último escaneo realizado, también incluye puertos UDP encontrados en estado “Cerrado”.

Fuente:

https://nmap.org/

https://nmap.org/book/man-port-specification.html

https://nmap.org/book/scan-methods-udp-scan.html

https://nmap.org/book/man-performance.html

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero