Escanear un Servidor Web utilizando Nikto

Nikto es una escaner de vulnerabilidades Open Source o de fuente abierta, el cual está escrito en el lenguaje Perl, siendo originalmente publicado en el año 2011. Nikto proporciona la capacidad de escanear servidores web en busca de vulnerabilidades. Realiza más de 6,400 verificaciones por archivos o scripts potencialmente peligrosos, realiza 1,200 pruebas para versiones desactualizadas de servidores, y verifica cerca de 300 problemas específicos a versiones de servidores web.

La manera de ejecutar Nikto es a través de una línea de comando en la terminal. Para los siguientes ejemplos se utilizarán dos opciones; la opción “-h” la cual define la dirección IP o nombre del host a escanear, y la opción “-p” la cual define el número de puerto donde se ejecuta un servidor web.

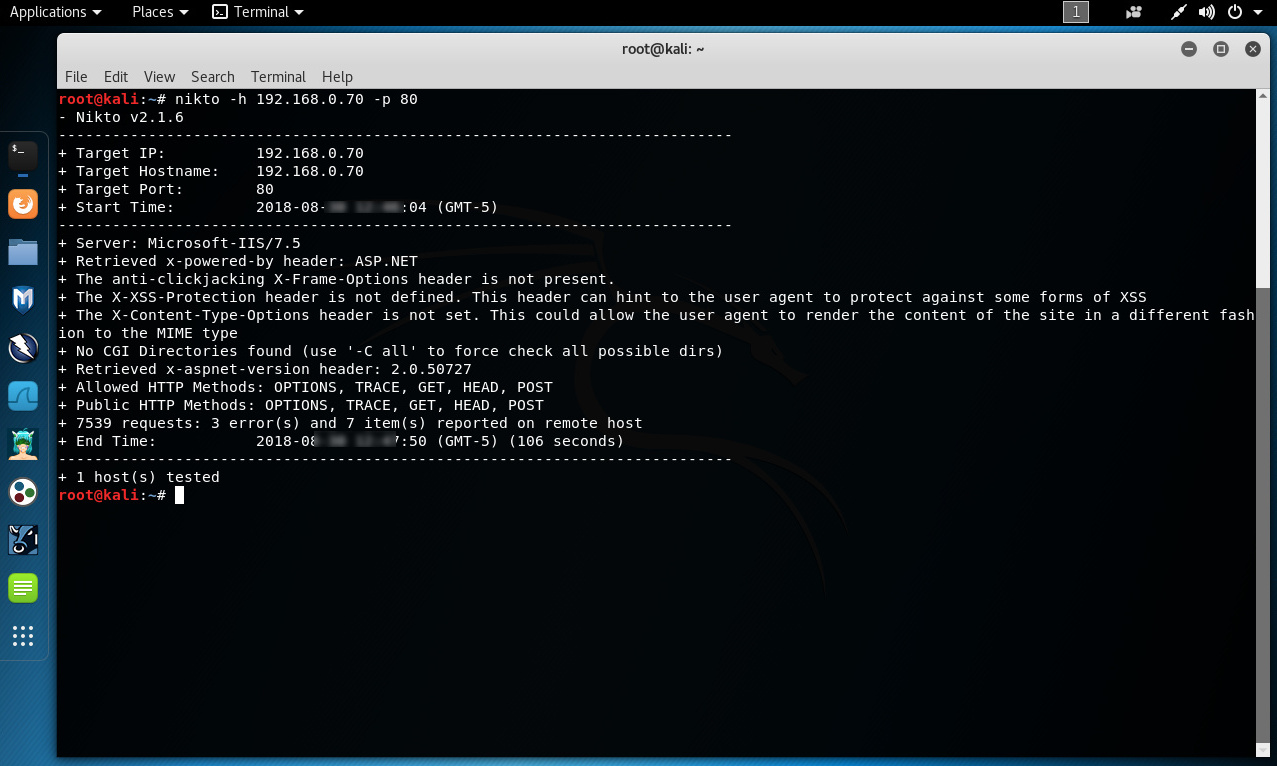

# nikto -h 192.168. 0.70 -p 80

Los resultados de este escaneo revelan un Servidor Microsoft-IIS/7.5, algunos temas relacionados a las cabeceras de respuesta devueltas, y los métodos HTTP permitidos y públicos.

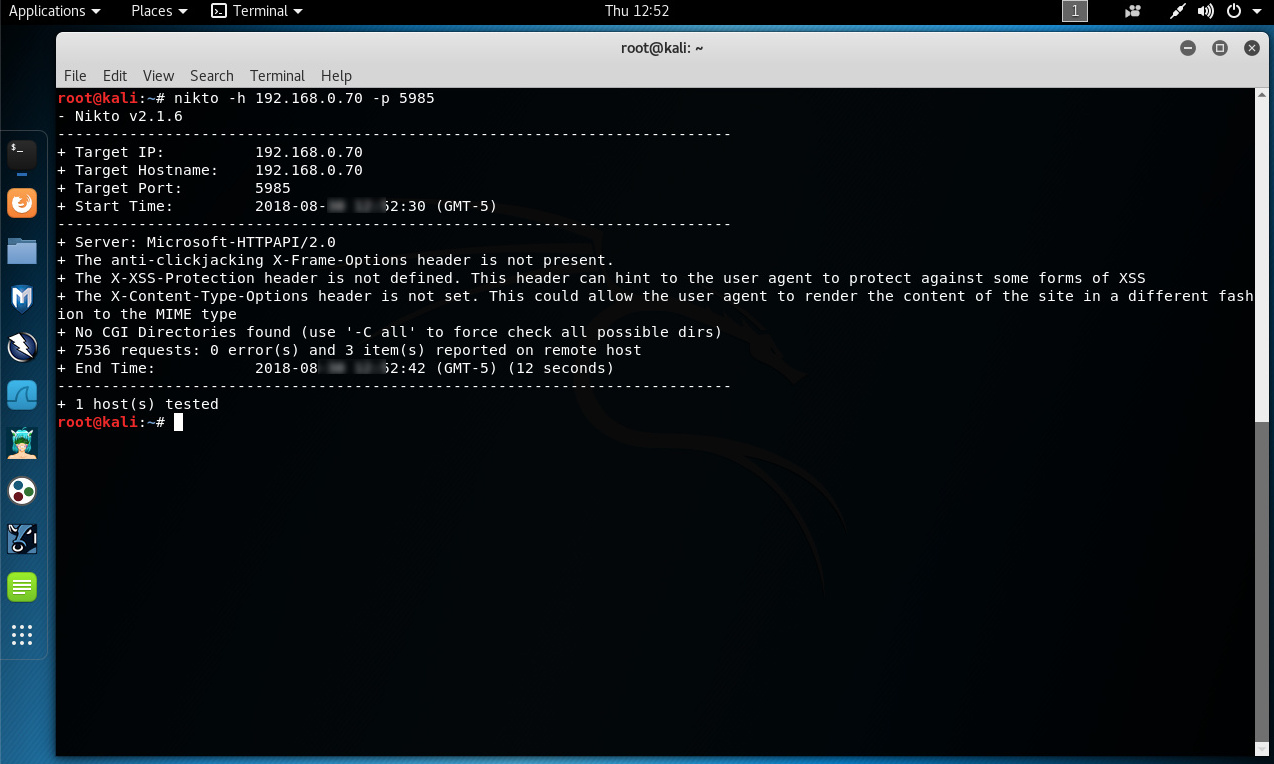

# nikto -h 192.168. 0.70 -p 5985

Los resultados de este escaneo revelan un Servidor Microsoft-HTTPAPI/2.0 y temas relacionados a las cabeceras de respuesta devueltas.

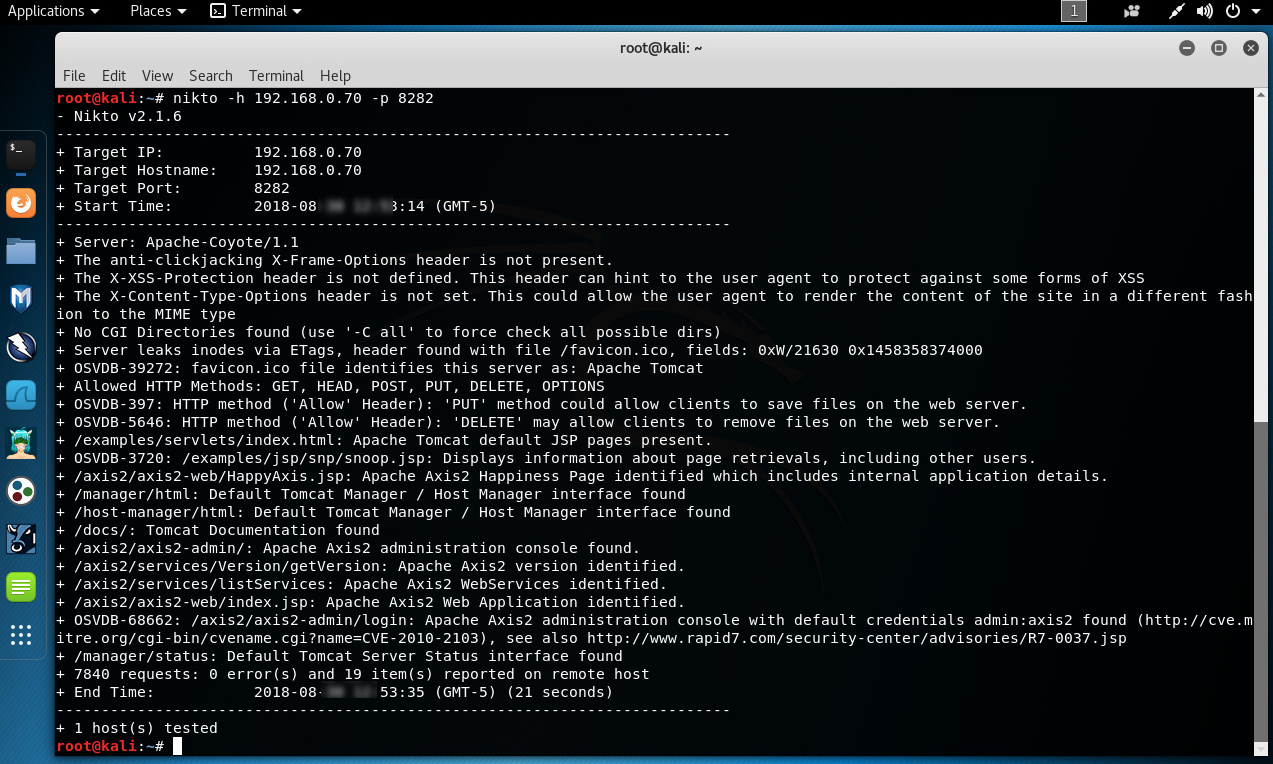

# nikto -h 192.168. 0.70 -p 8282

Los resultados de este escaneo revelan un Servidor Apache-Coyote/1.1, temas relacionados con las cabeceras de respuesta devueltas, temas de métodos potencialmente peligrosos, y algunos archivos o directorios informativos o de riesgo, como por ejemplo la identificación de credenciales por defecto para la consola de administración de Apache Axis2.

# nikto -h 192.168. 0.70 -p 8484

Los resultados de este escaneo revelan un Servidor Jetty(winstone-2.8), temas relacionados con las cabeceras de respuesta devueltas, directorios potencialmente peligrosos; como por ejemplo el acceso hacia una consola de gestión Jenkins/Hudson sin autenticación.

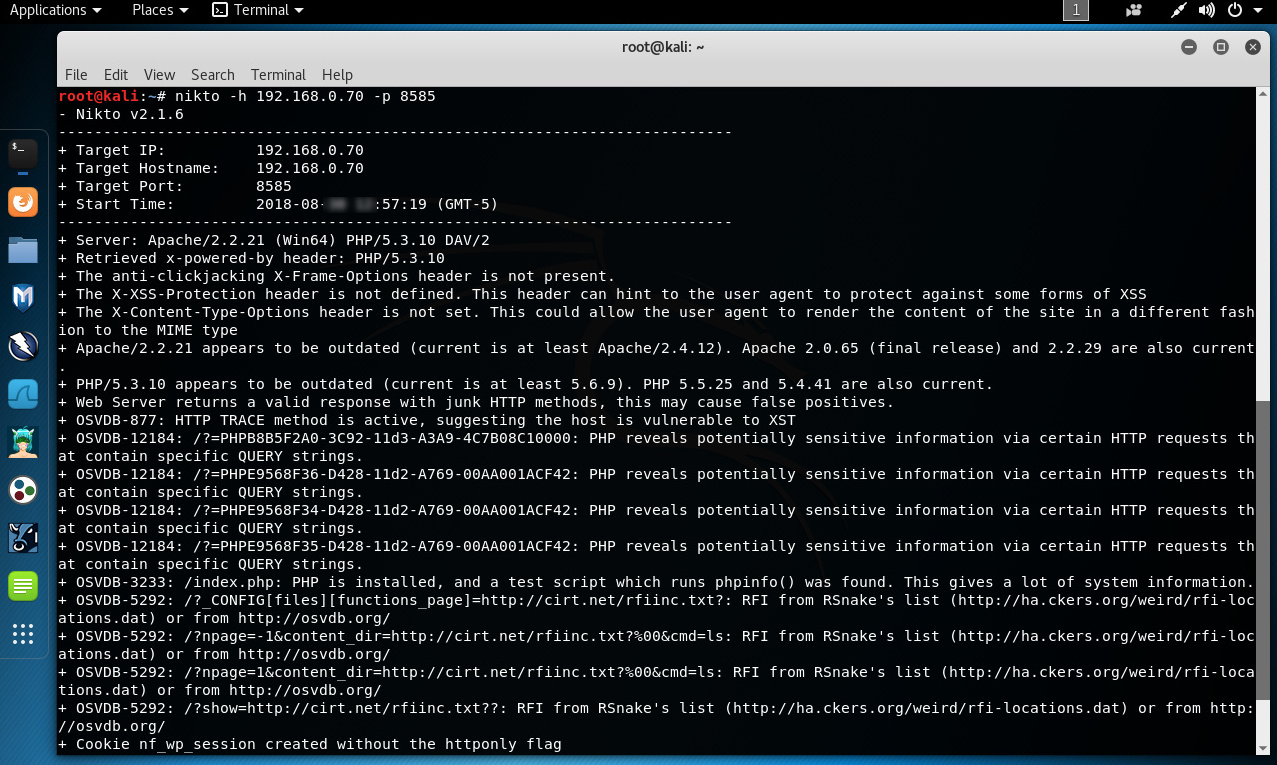

# nikto -h 192.168. 0.70 -p 8585

Los resultados de este escaneo revelan un servidor Apache/2.2.21 (Win64), tecnologías relacionadas, temas relacionados con las cabeceras de respuesta devueltas, y temas relacionados a potenciales vulnerabilidades RFI o de inclusión remota de archivos.

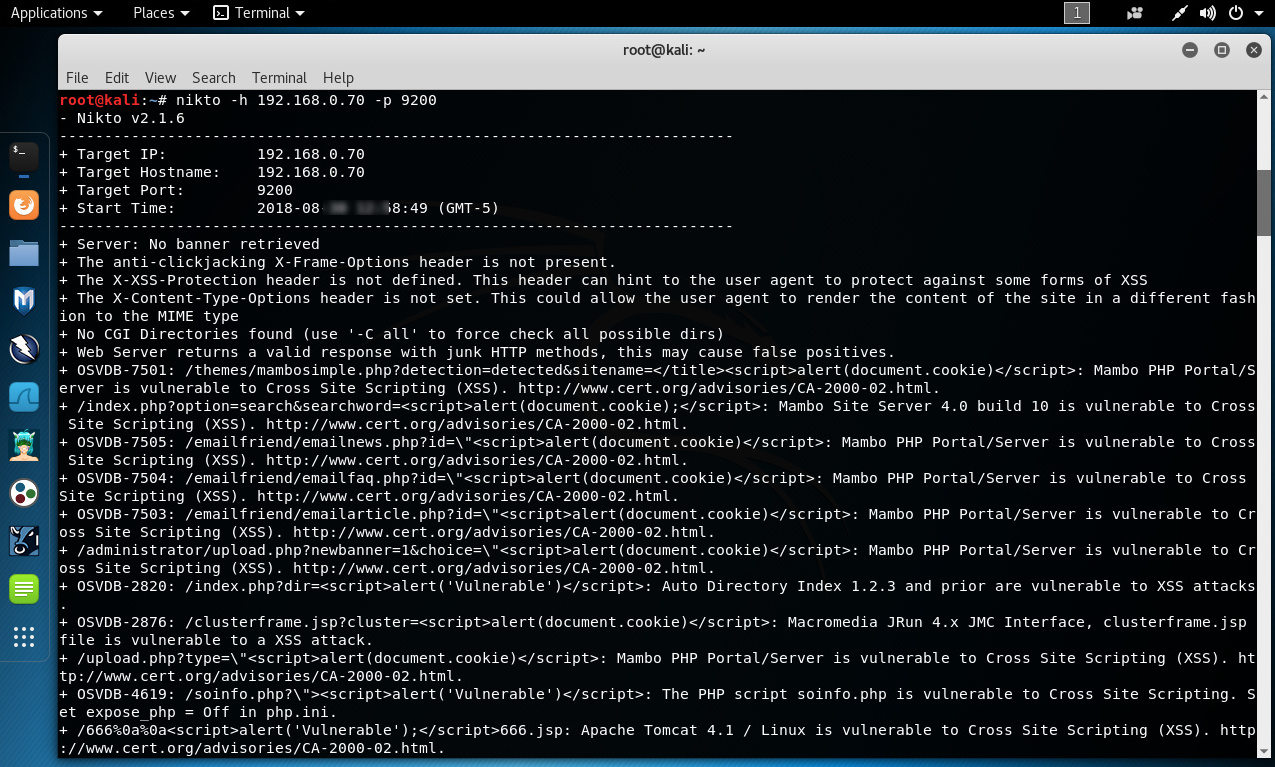

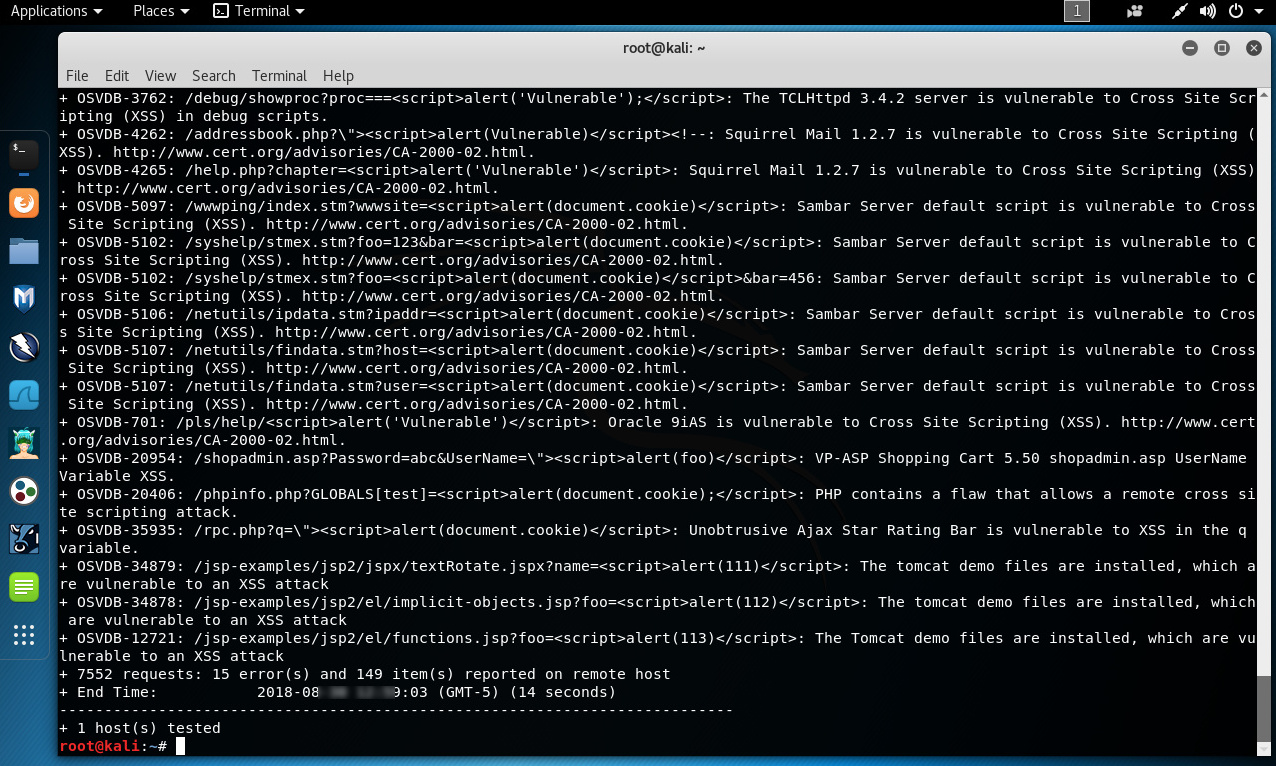

# nikto -h 192.168. 0.70 -p 9200

Los resultados de este escaneo no revelan ningún banner de respuesta, algunos temas relacionados con las cabeceras de respuesta devueltas, y una gran cantidad de potenciales temas de seguridad o vulnerabilidades identificadas.

Todos estos hallazgos deben ser verificados manualmente, pues podrían ser falsos positivos generadas por la herramienta de nombre Nikto.

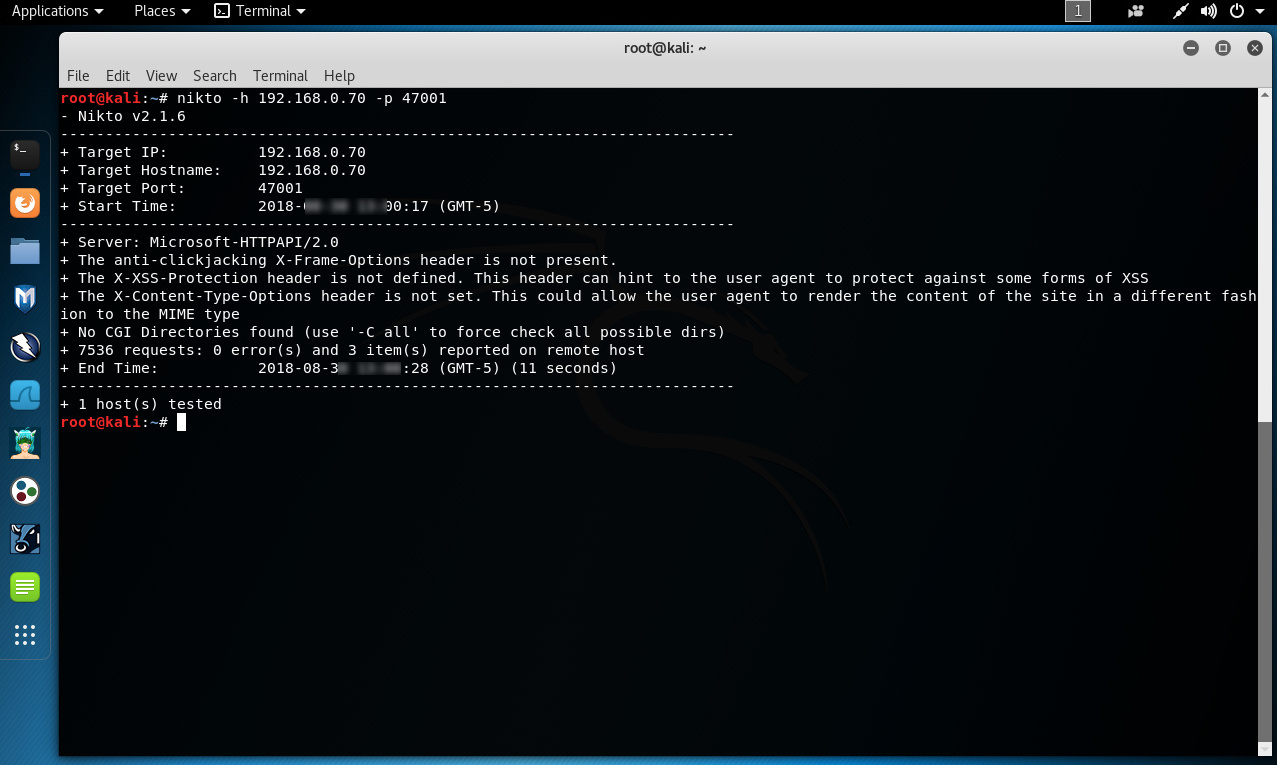

# nikto -h 192.168. 0.70 -p 47011

Los resultados de este escaneo revelan un Servidor Microsoft-HTTPAPI/2.0 y temas relacionados a las cabeceras de respuesta devueltas.

Nikto utiliza los códigos de OSVDB (Open Source Vulnerability Database), para proporcionar información sobre las vulnerabilidades descubiertas. El 5 de abril del año 2016 esta base de datos fue cerrada, aunque el blog debería continuar activo.

Fuentes:

https://cirt.net/Nikto2

https://cirt.net/nikto2-docs/

https://blog.osvdb.org/

https://en.wikipedia.org/wiki/Open_Source_Vulnerability_Database

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero