Escanear una Red con Shodan

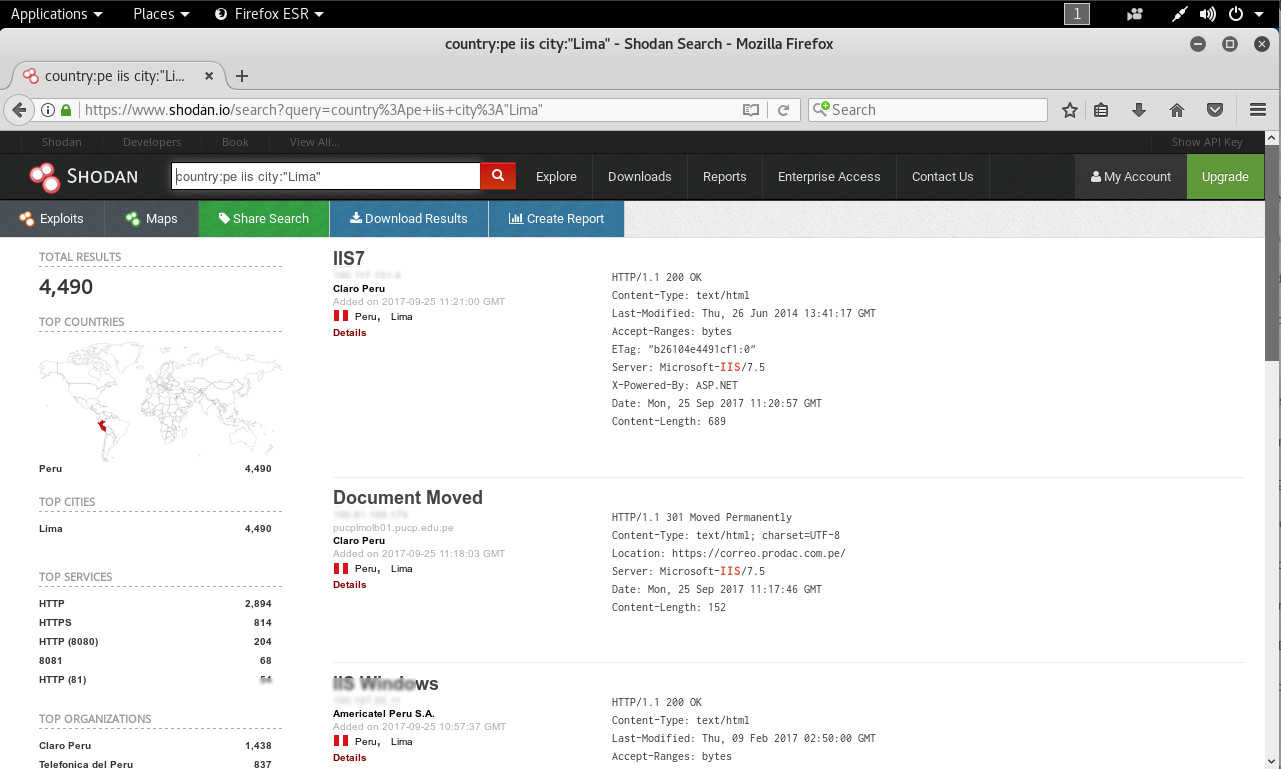

Shodan es uno de los sitios web más sorprendentes en Internet. Es un motor de búsqueda para computadoras. Shodan permite encontrar computadoras en la web, buscándolas por palabras clave. Por ejemplo, se puede buscar por todos los servidores Microsoft IIS 7.0 en China, o por todos los sistemas utilizando GNU/Linux en Australia. Pero también puede mostrar cualquier sistema con acceso público utilizado en una organización.

Si se está familiarizado con el termino “Google Dorks”, Shodan es similar, pero es una manera más sencilla de encontrar sistemas en la amplitud de Internet. El truco para utilizar efectivamente Shodan es conocer las palabras claves correctas. Usualmente son el nombre del fabricante, número de modelo del dispositivo, pero algunas veces son el nombre de un muy obscuro servidor web incorporado, el cual nunca se pensó encontrar. Pero una vez se conozcan estas claves mágicas, en segundos se puede encontrar en el mundo a estos dispositivos. Utilizando comandos de filtrado se puede refinar la búsqueda a ciertos fabricantes o ubicaciones específicas.

Un profesional en seguridad puede utilizar Shodan, para rápidamente evaluar cuales sistemas en la red están siendo expuestas públicamente, cuando no deberían estarlo. También permite encontrar posibles dispositivos inapropiados o no autorizados, los cuales han sido añadidos a la red de la empresa.

¿ Porque escanear una red con Shodan?

Existe un gran número de sistemas aparentemente no asegurados, los cuales nunca deben estar públicamente disponibles en Internet. Todos pueden ser encontrados fácilmente con sólo un par de búsquedas utilizando palabras clave. Todo desde sistemas abiertos, desactualizados o inseguros, encaminadores, almacenamiento de red, y sistemas telefónicos, hasta cámaras de seguridad, controles de edificios, o incluso sistemas de seguridad.

Pero esto no es todo. Impresoras abiertas en red y dispositivos incorporados pueden también ser una fuente de información para los atacantes maliciosos, obteniendo información sobre la infraestructura de la red, SNMP, además posiblemente incluso nombres de cuentas y contraseñas.

Tristemente en este nuevo mundo de alta tecnología, los sistemas de cómputo son las únicas cosas a encontrarse en linea. Se pueden encontrar grandes entornos HVAC industriales y controles de temperatura para edificios, completamente abiertas e inseguras. Pero también se puede encontrar otros dispositivos desconocidos como acuarios con una interfaz de control en línea, e incluso puertas controladas remotamente.

Frecuentemente los dispositivos en línea tienen seguridad, pero estos son desactivados por defecto por el fabricante, y todos los usuarios necesitan activarlo o asignarle una contraseña.

Y muchas veces cuando se utiliza una contraseña, esta se deja a la contraseña por defecto (fácilmente factible de ser encontrada) o una contraseña simple (fácilmente factible de ser rota).

El propietario de la empresa puede no haber sido el único (directamente) quien puso estos dispositivos en línea. Existen diversos reportes de controles para edificios habilitados en Internet, para las principales empresas encontradas en línea a través de los años. Alguien como un constructor de edificaciones o un grupo de soporte, quienes no entienden completamente la seguridad de computadoras, podrían instalar el dispositivos y luego dejarlo completamente abierto o con credenciales por defecto. Y con la explosión del “Internet de las Cosas” (IoT), se pone un servidor incorporado en Internet en todo, desde tostadoras hasta equipos de televisión, estos problemas son sólo el inicio.

Buscar por sistemas abiertos utilizando Shodan se ha convertido en algo muy popular. Y una vez sistemas interesantes son encontrados con Shodan, las palabras clave para la búsqueda son usualmente compartidas entre amigos, o públicamente expuestos en Internet. Por supuesto muchos únicamente utilizarán Shodan para obtener capturas de pantalla de cosas ridículas lo cual las personas ponen en la web, pero es también una herramienta la cual se podría también utilizar con propósitos nefastos. Esta es la razón por la cual se debe verificar y ver si se tienen sistemas públicamente visibles o factibles de ser accedidos desde las web.

Fuentes:

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero