Escaneo Pasivo utilizando Zed Attack Proxy

Zed Attack Proxy – ZAP escanea todas las respuestas provenientes desd la aplicación web en evaluación. El escaneo pasivo no cambia las respuestas en ninguna manera y es por lo tanto segura de utilizar. El escaneo es realizado en segundo plano para asegurarse de no generar lentitud en la exploración de la aplicación web.

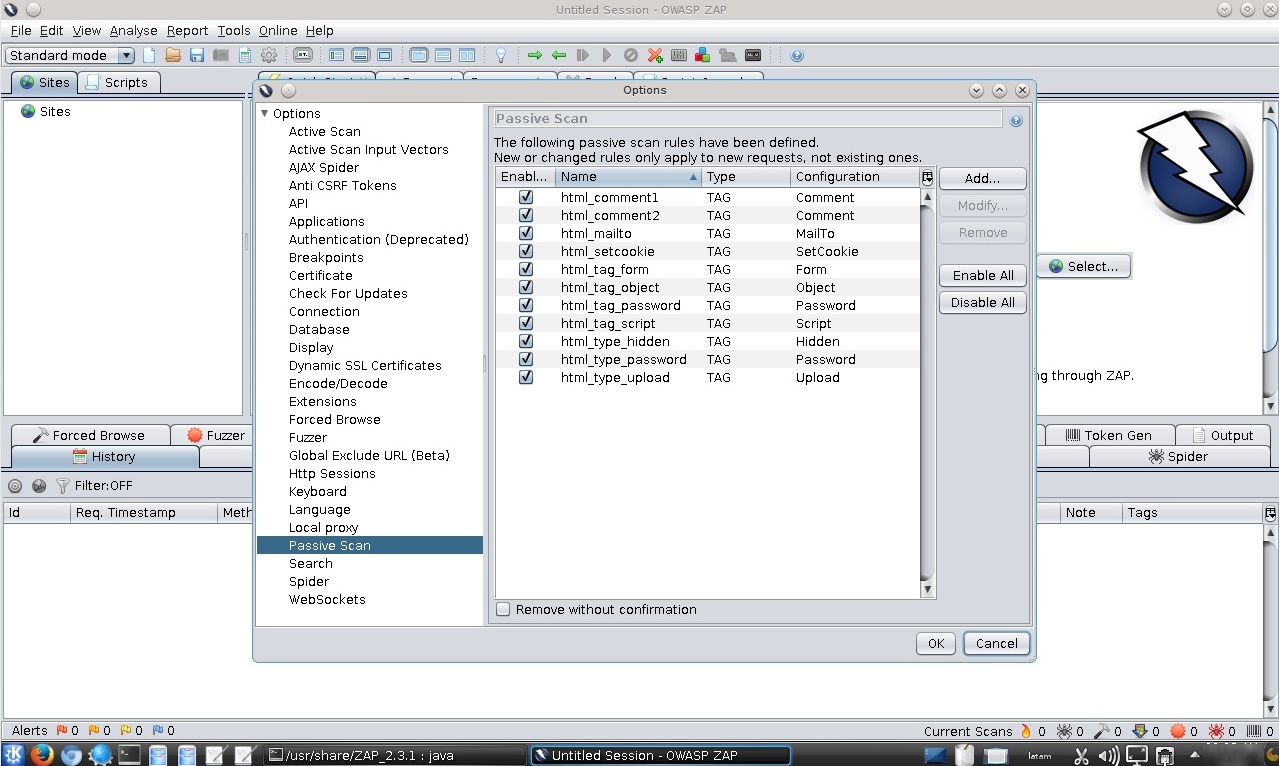

La configuración del escaneo pasivo en ZAP se realiza mediante el menú “Tools -> Options -> Passive Scan” o Herramientas -> Opciones -> Escaneo Pasivo. Aquí se pueden visualizar las reglas de escaneo pasivo definidas, siendo factible además agregar o cambiar reglas, aplicables únicamente a nuevas solicitudes no a las existentes.

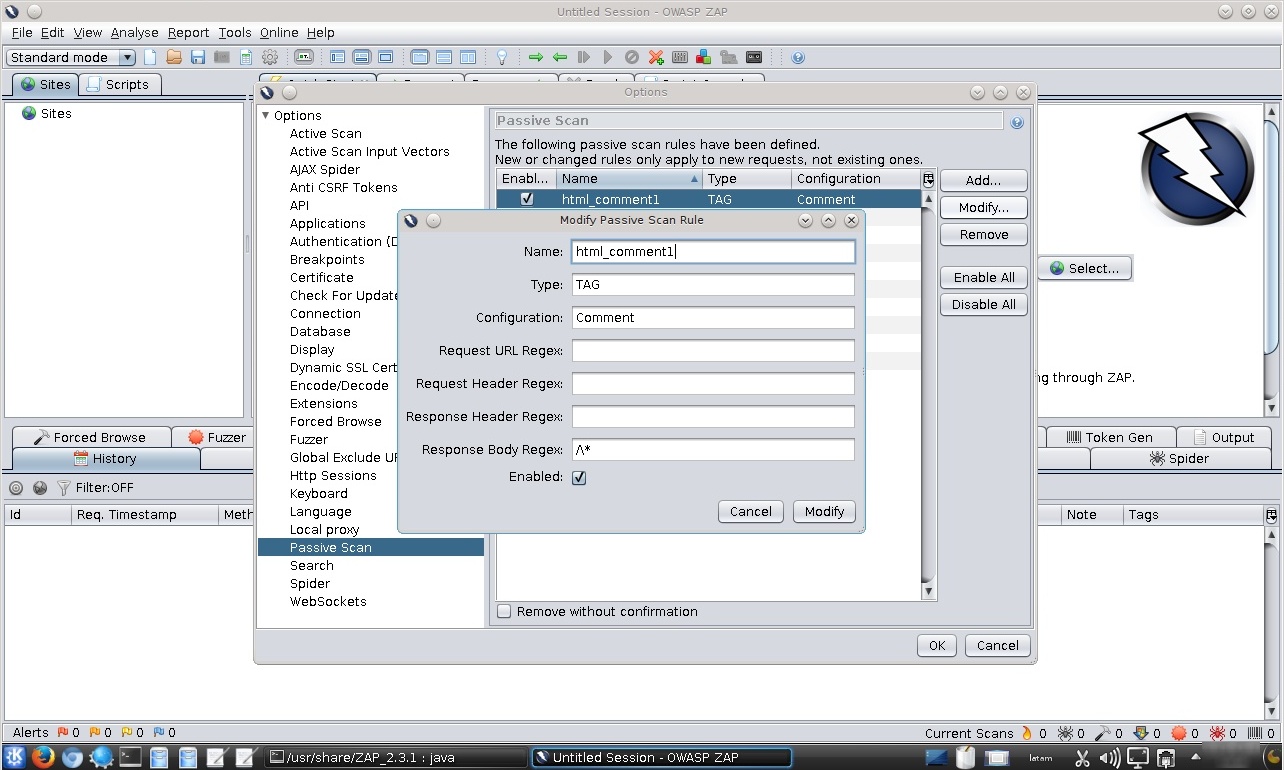

Para modificar una de las reglas existentes; por ejemplo la de nombre “html_comment1”, hacer clic en el botón de nombre “Modify...” o Modificar... ubicado en el panel derecho.

En la nueva ventana presentada se visualizan campos como el nombre, tipo, configuración, expresión regular de la URL solicitada, expresión regular de la cabecera de solicitud, expresión regular de la cabecera de respuesta, y la expresión regular en el cuerpo de la respuesta. En este último campo se ha definido el valor “/\*”, el cual es una expresión regular que corresponde al inicio de un comentario “/*” en HTML. El hecho de anteponer con un “\” antes del “*” implica la capacidad de poder citar caracteres especiales. Esto a razón de que el “*” en expresiones regulares significa corresponder lo precedente cualquier número veces.

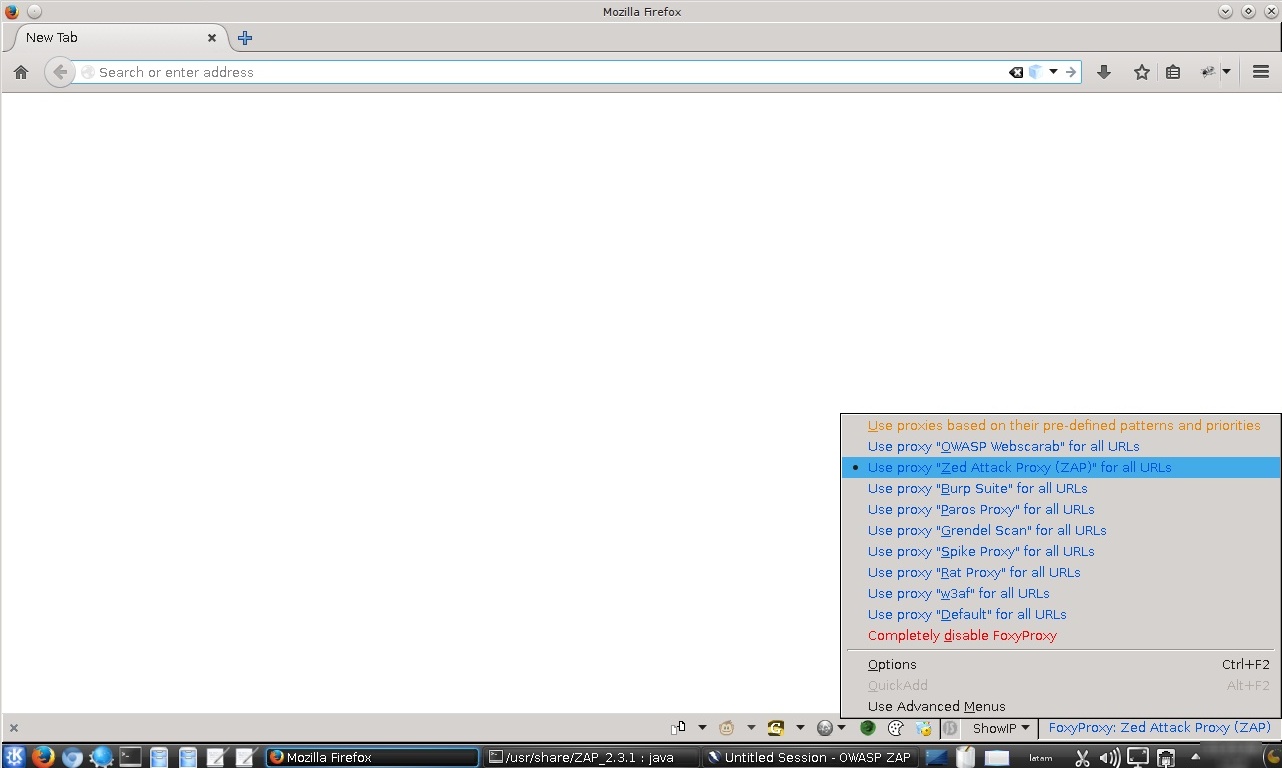

Configurar el navegador web para utilizar ZAP como Proxy de Interceptación. Esto se puede realizar fácilmente con la ayuda de FoxyProxy.

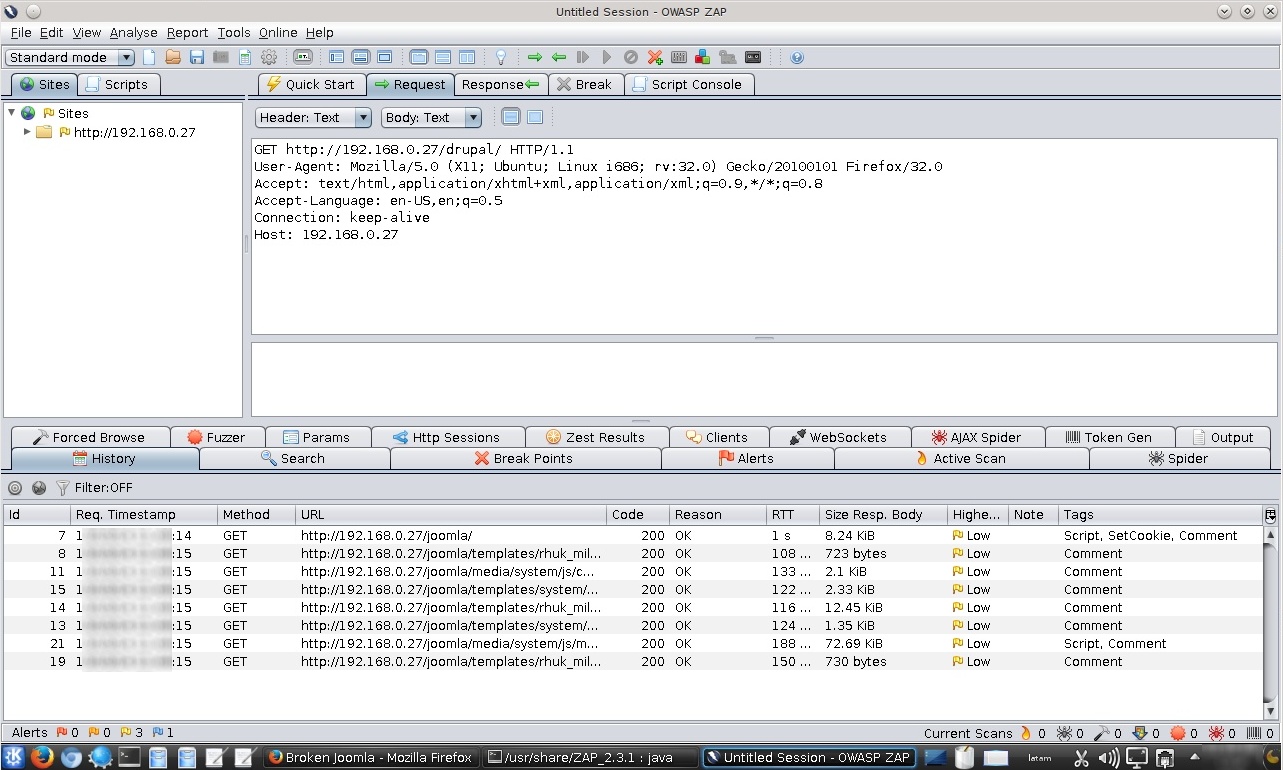

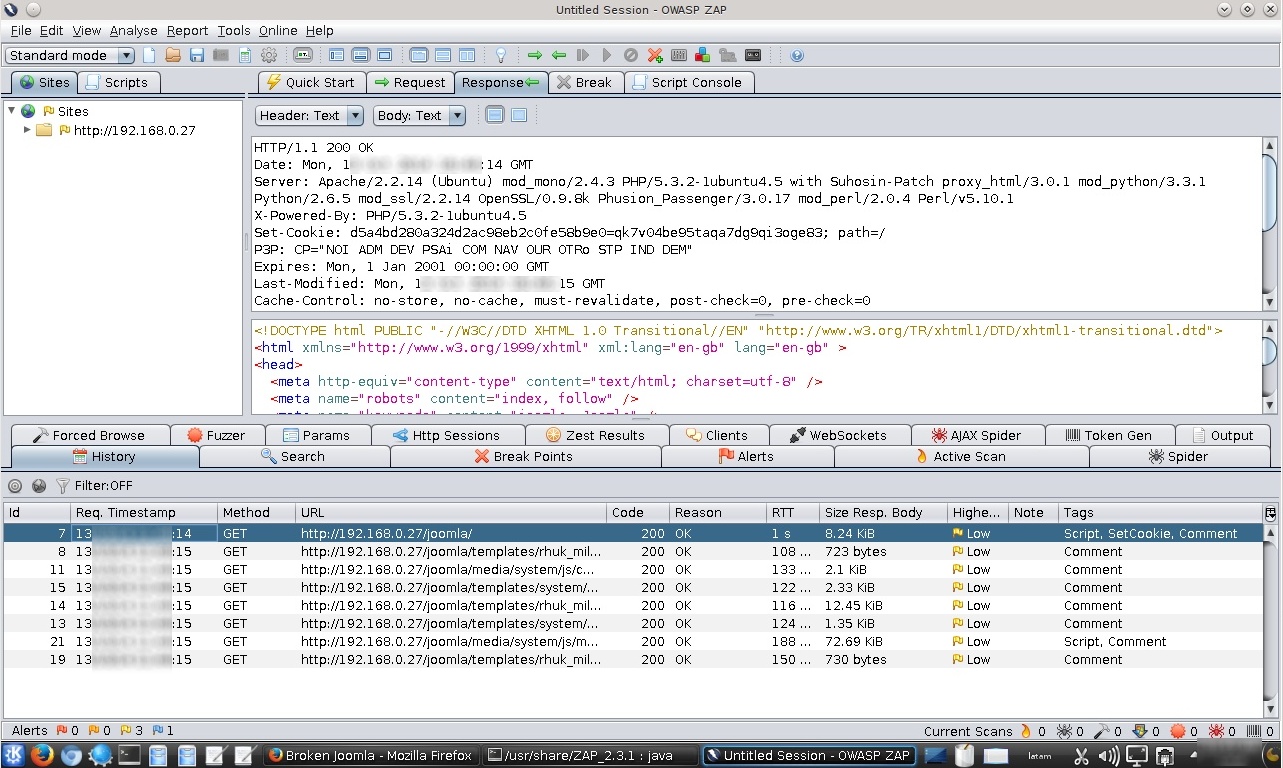

Ingresar a la aplicación web en evaluación, para luego fijar la atención en la columna de nombre “Tags” o Etiquetas ubicado en el lado derecho del panel inferior. Según la información detallada, se han identificado Scripts, Cookies, y Comentarios en las respuestas devueltas desde la aplicación web.

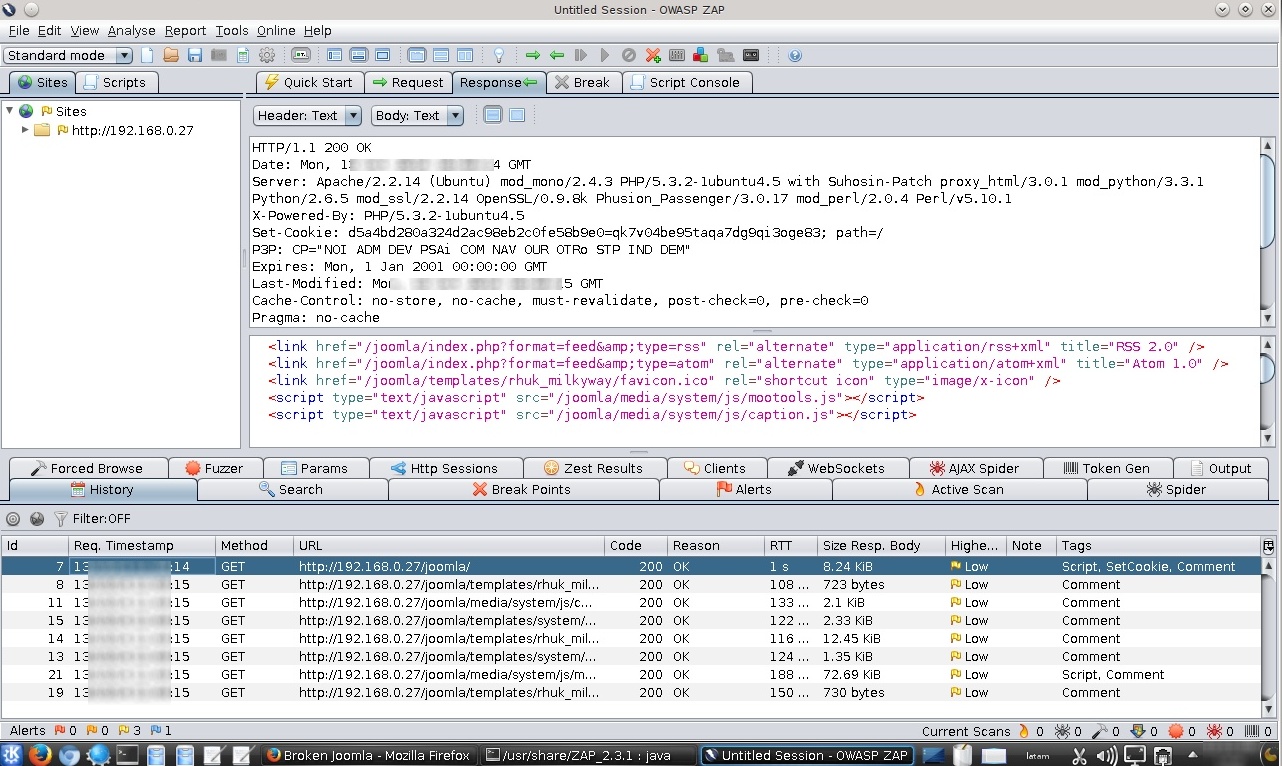

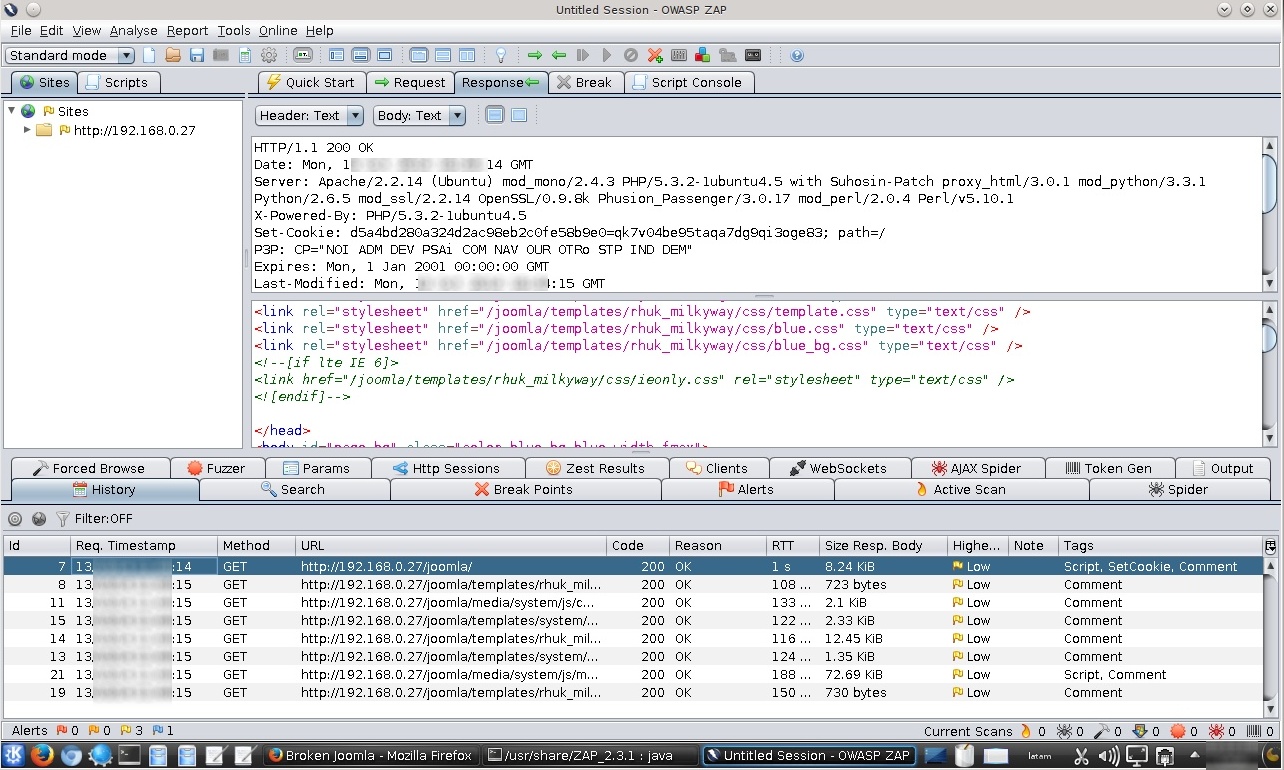

Para analizar y verificar los resultados expuestos por algunas de las reglas del escaner pasivo, se procede a ubicar la primera respuesta devuelta desde la aplicación web. Luego se selecciona la línea correspondiente en el panel inferior, para luego hacer clic en la pestaña de nombre “Response” o Respuesta ubicada en al panel superior derecho.

Se visualiza en las cabeceras de respuesta la inclusión de la cadena “Set-Cookie”, lo cual coincide con la expresión regular incluida en la regla de nombre “html_setcookie”.

Se visualiza en el cuerpo de la respuesta la inclusión de etiquetas "<script", lo cual coincide con la expresión regular incluida en la regla de nombre “html_tag_script”.

Y también se visualiza en el cuerpo de la respuesta la inclusión de "<! --”, lo cual coincide con la expresión regular incluida en la regla de nombre “html_comment2”.

Las reglas por defecto incluidas en el escaner pasivo de ZAP incluyen la capacidad de detectar comentarios, direcciones de correos electrónicos, cookies, formularios, objetos, contraseñas, scripts, campos ocultos, entre otras. Reiterar la capacidad proporcionada por el escaner pasivo de ZAP, para la creación de nuevas reglas que satisfagan requerimientos específicos.

En la versión más reciente de ZAP se utiliza el escaner pasivo para añadir automáticamente “tags” o etiquetas y levantar “alertas” de potenciales inconvenientes.

Fuentes:

https://www.owasp.org/index.php/OWASP_Zed_Attack_Proxy_Project

https://code.google.com/p/zaproxy/wiki/HelpStartConceptsTags

https://code.google.com/p/zaproxy/wiki/HelpStartConceptsAlerts

http://www.regular-expressions.info/

http://getfoxyproxy.org/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero