Escaneo UDP de Versión de Nmap contra el Firewall de Windows

Generalmente el protocolo TCP es dominante para realizar los escaneos. Trabajar con UDP es frecuentemente más difícil porque el protocolo no proporciona un reconocimiento de los puertos abiertos, tal como sí lo hace TCP. Muchas aplicaciones UDP podrían simplemente ignorar paquetes inesperados, dejando a Nmap sin certeza de si el puerto está abierto o filtrado.

Para el siguiente ejemplo se utiliza una máquina con Windows Server 2012 R2. Únicamente se utiliza por defecto el firewall de Windows.

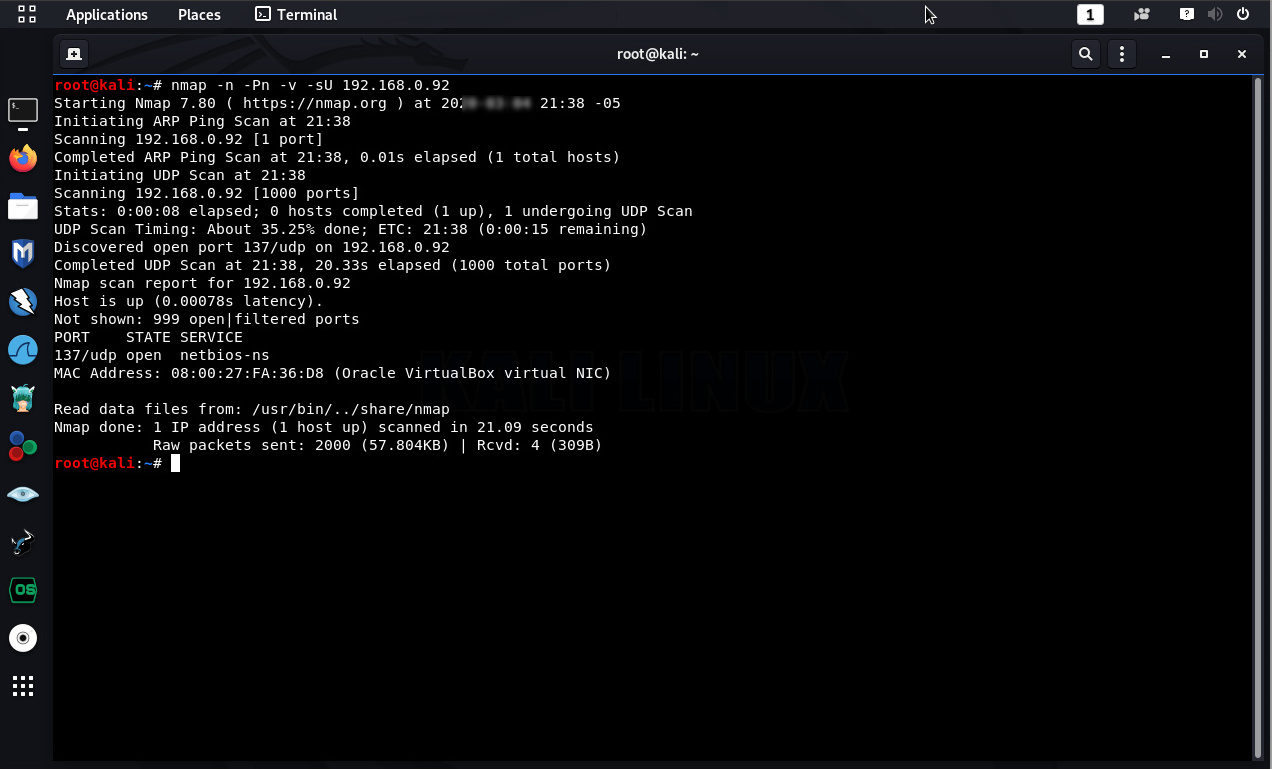

Se realiza un escaneo UDP por defecto contra el host, para determinar cuales puertos UDP están en estado abierto.

# nmap -n -Pn -v -sU 192.168.0. 92

En los resultados del escaneo se muestra el puerto UDP 137 en estado abierto. Así mismo la línea “Not shown: 999 open | filtered ports”, o traducido al idioma español; No mostrados: 999 puertos abiertos o filtrados; indican todos los demás puertos exceptuando el UDP 137 están en estado abierto o filtrado.

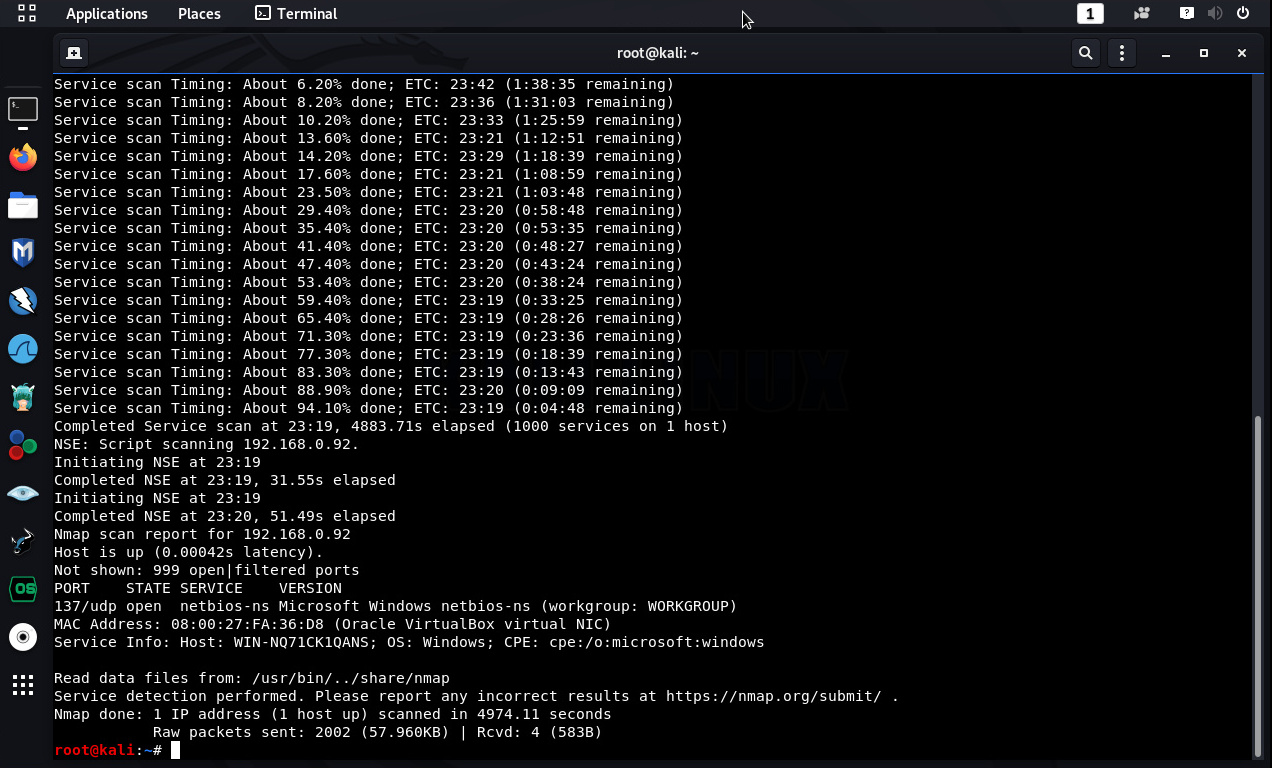

Una mejor manera de conocer cuales puertos están abiertos es enviar una gran cantidad de pruebas UDP, para docenas de diferentes servicios UDP conocidos, con la esperanza de generar una respuesta desde cualquier puerto abierto. Esto es exactamente lo hecho por el escaneo para la detección de versión, utilizando la opción “-sV”.

# nmap -n -Pn -v -sU -sV 192.168.0. 92

La detección de versión corrobora el puerto 137 UDP abierto encontrado con el escaneo simple UDP “-sU”. Los otros puertos siguen en estado “open|filtered”, porque no responden a ninguna de las pruebas. Probablemente estén filtrados, aunque esto no es seguro. Podrían ejecutar un servicio como SNMP, el cual únicamente responde hacia paquetes con la cadena de comunidad correcta. O podrían ejecutar un servicio UDP oscuro o personalizado, para el cual no existe en Nmap una prueba para la detección de versión. También anotar, este escaneo dura mucho más al escaneo anteriormente realizado. Enviar todas estas pruebas para cada puerto es relativamente un proceso lento. El añadir la opción “--version-intensity 0” podría reducir el tiempo de escaneo significativamente, únicamente enviando las pruebas más probables de generar una respuesta desde los servicios en un número de puerto definido.

Fuentes:

https://nmap.org/book/determining-firewall-rules.html

https://nmap.org/book/vscan.html

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero