Escaneo de Puertos TCP contra Metasploitable3

El escaneo de puertos permite obtener una diversidad de información desde el objetivo de evaluación. Los firewalls y sistemas para la detección de intrusiones pueden identificar varias instancias de los escaneos, particularmente aquellos utilizando los paquetes más sospechosos; como escaneos SYN, FIN o NULL.

Nmap es la herramienta más comúnmente utilizada para realizar diversos tipos de escaneos, aunque de hecho incluye además una gran diversidad de funcionalidades y características, convirtiéndola en la herramienta más poderosa para este tipo de procesos.

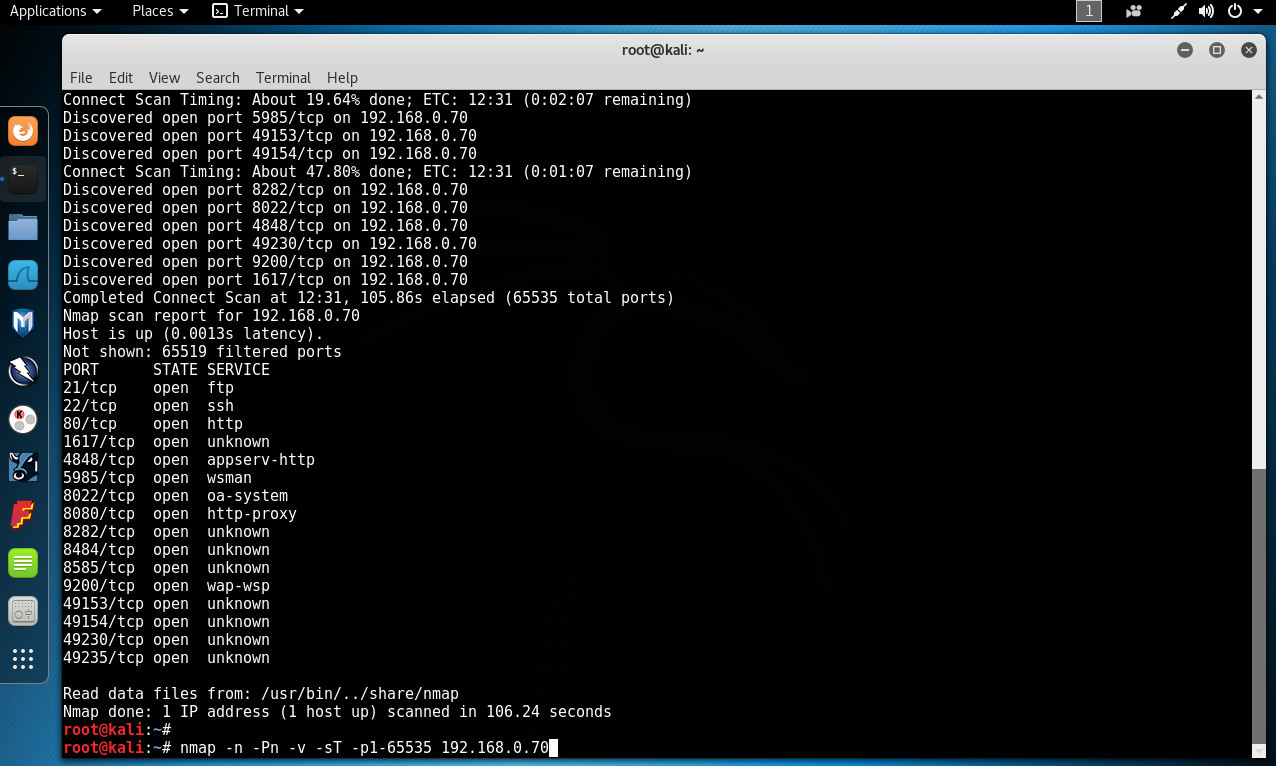

Escaneo TCP Connect

El escaneo “TCP Connect” de Nmap es el tipo de escaneo por defecto cuando no es una opción el escaneo “SYN”. Este es el caso cuando un usuario no tiene los privilegios para crear paquetes en bruto. En lugar de escribir paquetes en bruto como en la mayoría de otros tipos de escaneos, Nmap consulta al sistema operativo subyacente para establecer una conexión contra la máquina y puerto entregando una llamada al sistema “connect”. Esta es la misma llamada al sistema de alto nivel utilizado por los navegadores, clientes P2P, y otras aplicaciones de red, utilizada para establecer una conexión. Es parte de una interfaz de programación conocida como Berkeley Sockets API. En lugar de leer respuestas de paquetes en bruto desde el cable, Nmap utiliza este API para obtener información sobre el estado de cada intento de conexión.

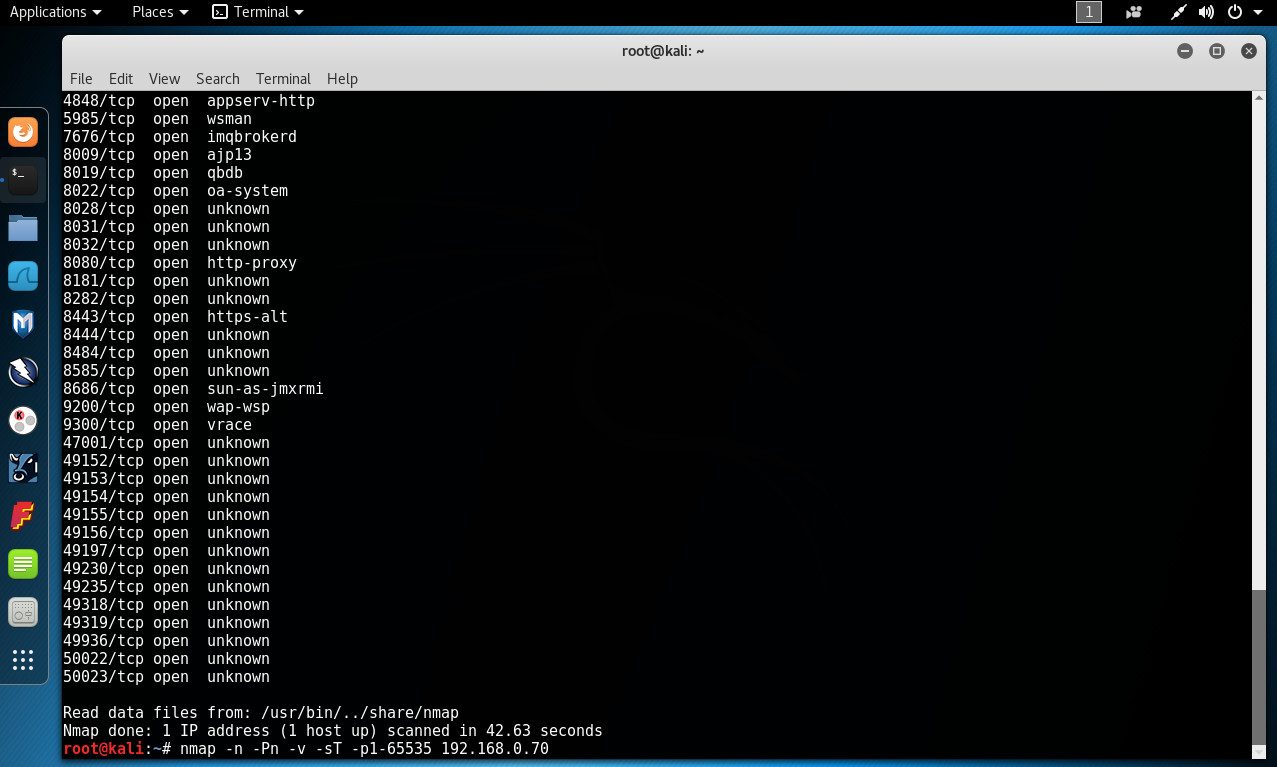

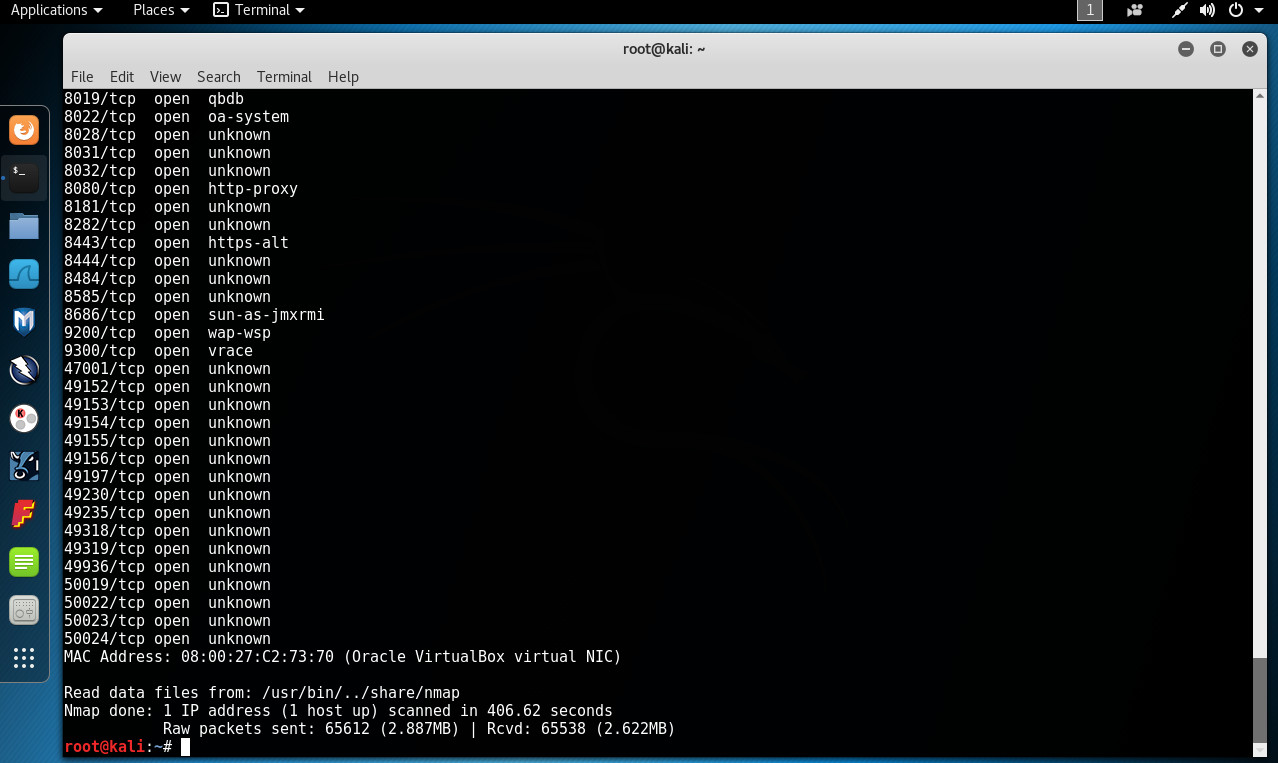

# nmap -n -Pn -v -sT -p1-65535 192.168. 0.X

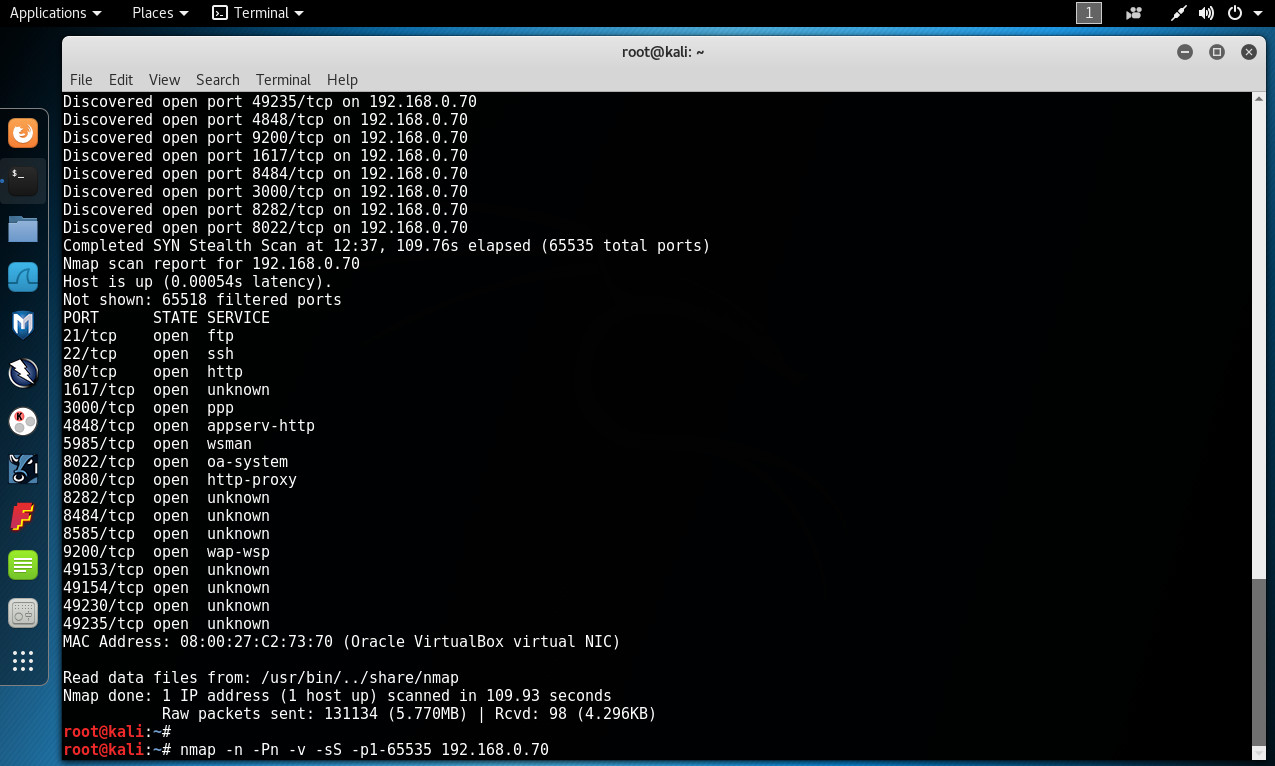

Escaneo TCP SYN

El escaneo SYN es la opción de escaneo por defecto y más popular por buenas razones. Este puede realizar rápidamente el escaneo de miles de puertos por segundo sobre una red veloz, no obstaculizada por firewalls restrictivos. También es relativamente sigiloso y discreto, pues nunca completa conexiones TCP. El escaneo SYN funciona contra cualquier pila compatible TCP en lugar de depender sobre las idiosincrasias de plataformas específicas como lo es para los escaneos FIN, NULL, Xmas, Maimon e Idle. También permite una clara y fiable diferenciación entre los estados de puertos “open”, “closed”, y “filtered”.

# nmap -n -Pn -v -sS -p1-65535 192.168. 0.X

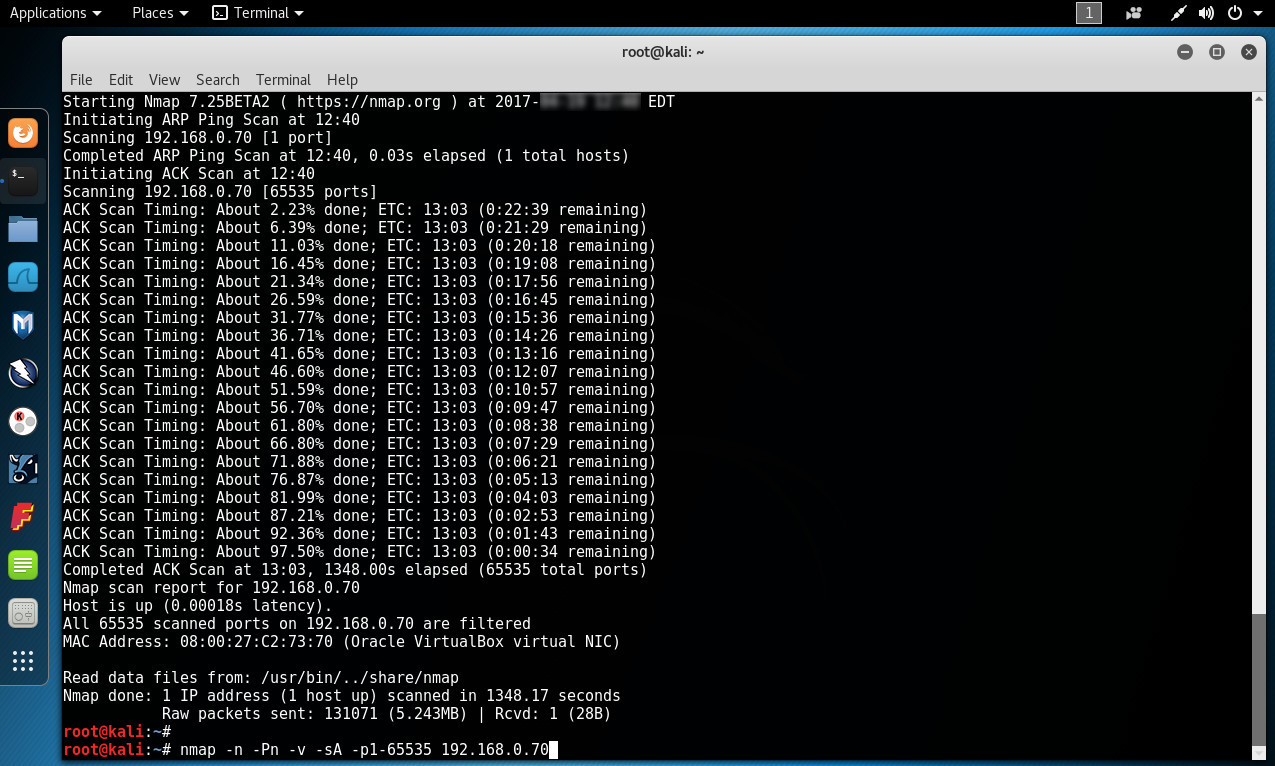

Escaneo TCP ACK

Este escaneo es diferente a los otros mencionados, pues nunca determina los puertos “abiertos o (abiertos| filtrados)”. Es utilizado para mapear conjunto de reglas del firewall, determinando si estos son de estado o no, y cuales puertos son filtrados.

El escaneo ACK prueba paquetes con sólo la bandera ACK activa (a menos se utilice --scanflags). Cuando se escanean sistemas sin filtrar, puertos “abiertos” y “cerrados” devuelven un paquete RST. Nmap entonces los etiqueta como “unfiltered” (Sin filtrar), lo cual significa estos son alcanzables por un paquete ACK, pero no se puede determinar si están “abiertos” o “cerrados”. Los puertos no respondiendo, o envíen ciertos mensajes de error ICMP como (tipo 3, código 0, 1, 3, 9, 10 o 13), son etiquetados como “filtrados”.

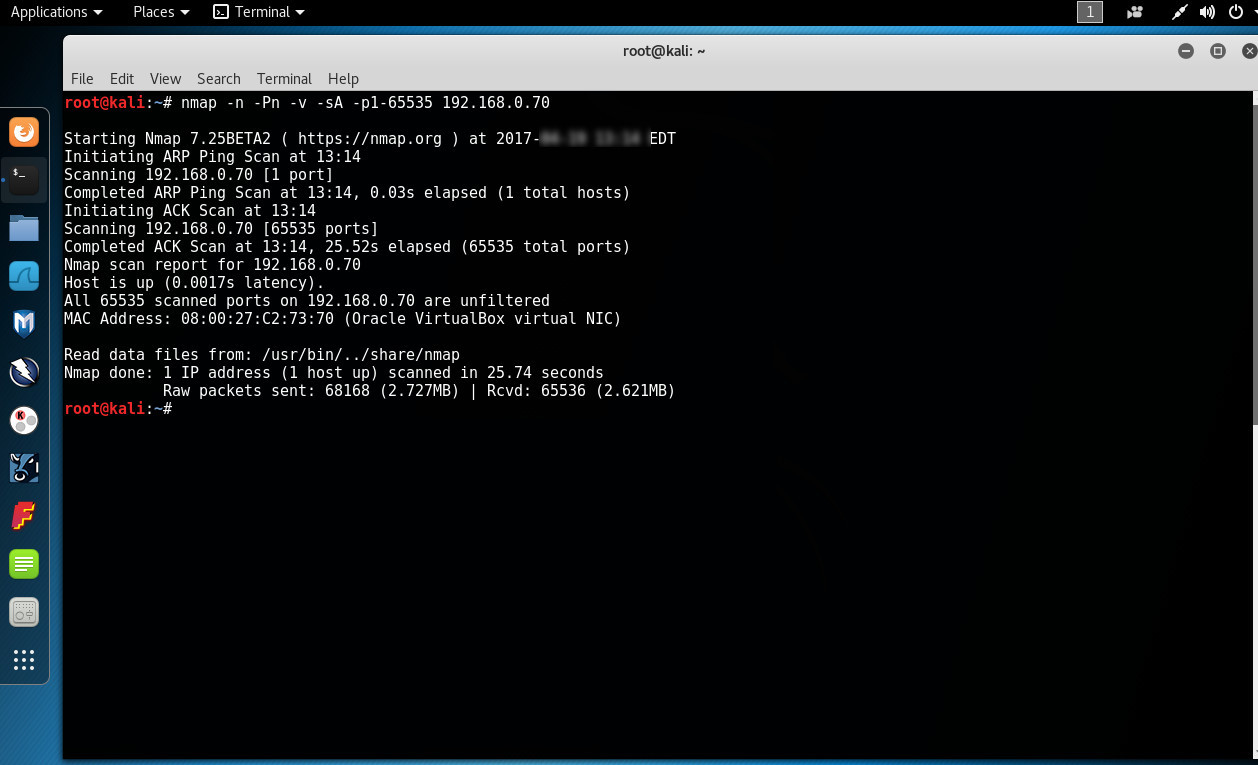

# nmap -n -Pn -v -sA -p1-65535 192.168.0.X

El escaneo TCP ACK finalizó después de 22 minutos aproximadamente. Los resultados obtenidos permiten inferir la existencia de un firewall activo.

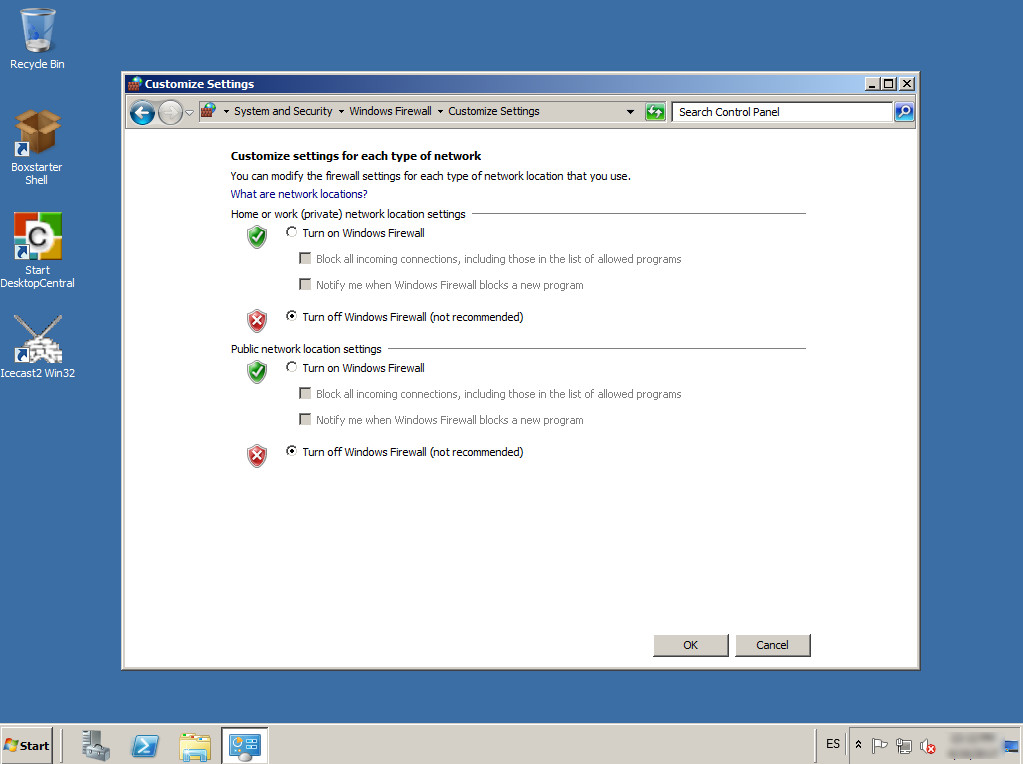

Se procede a desactivar en la máquina virtual Metasploitable3 el Firewall de Windows.

Los siguientes escaneos se realizan contra la máquina virtual Metasploitable3, pero con el firewall desactivado.

Se realiza nuevamente escaneo TCP ACK. Este escaneo finaliza en menos de medio minuto. Un tiempo extremadamente mínimo comparado con los 22 minutos, cuando el firewall estaba activo.

Se realiza nuevamente un escaneo TCP Connect, encontrándose 47 puertos abiertos, en comparación a los 18 encontrados cuando el firewall estaba activo.

Se realiza nuevamente un escaneo TCP SYN, encontrándose el mismo número de puertos del escaneo anterior.

Los puertos TCP encontrados en estado abierto; cuando el firewall está activo son: 21, 22, 80, 1617, 3000, 4848, 5985, 8022, 8080, 8282, 8484, 8585, 9200, 49153, 49154, 49230, 49235, 49936.

Los puertos TCP encontrados en estado abierto; cuando el firewall está desactivado son: 21, 22, 80, 135, 139, 445, 1617, 3000, 3306, 3700, 3820, 3920, 4848, 5985, 7676, 8009, 8019, 8022, 8028, 8031, 8032, 8080, 8181, 8282, 8443, 8444, 8484, 8585, 8686, 9200, 9300, 47001, 49152, 49153, 49154, 49155, 49156, 49197, 49230, 49235, 49318, 49319, 49936, 50022, 50023, 50024.

También es factible realizar otros tipos de escaneos contra puertos TCP, como también realizar el escaneo de los puertos UDP.

Fuentes:

https://nmap.org/

https://nmap.org/book/man-port-scanning-techniques.html

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero