Escaneo de Puertos, Versiones y Sistema Operativo contra De-ICE S1.100

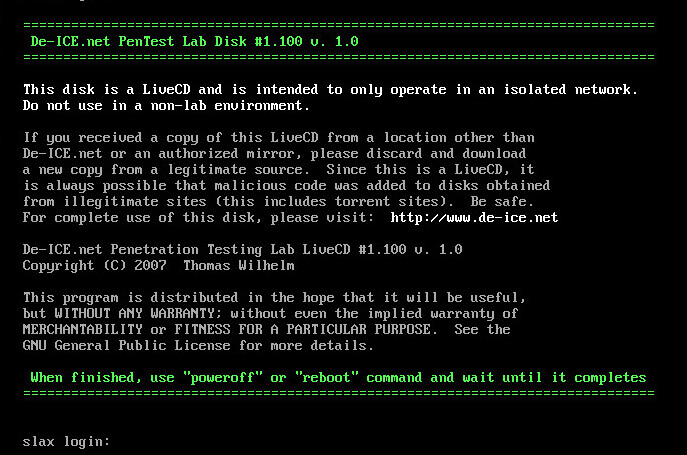

El escenario para DE-ICE S1.100; el cual es un LiveCD; es relacionado sobre el CEO de una pequeña empresa quien ha sido presionado por la junta directiva para tener una prueba de penetración hecha dentro de la compañía. El CEO cree la compañía es segura, siente esto es un desperdicio de dinero, especialmente porque él ya hizo un escaneo de vulnerabilidades en su red (utilizando nessus). Para hacer a la junta directiva feliz, él decide contratar a una persona por un trabajo de cinco días; y como él no cree su compañía sea insegura; se contrata a la persona para únicamente evaluar un servidor, un viejo sistema el cual tiene unicamente una lista basada en web sobre información de contacto de la compañía.

El CEO espera esta persona proporcione evidencia sobre las practicas de seguridad aceptadas seguidas por los administradores, y por lo tanto no se podría ser capaz de obtener acceso hacía el objetivo evaluado.

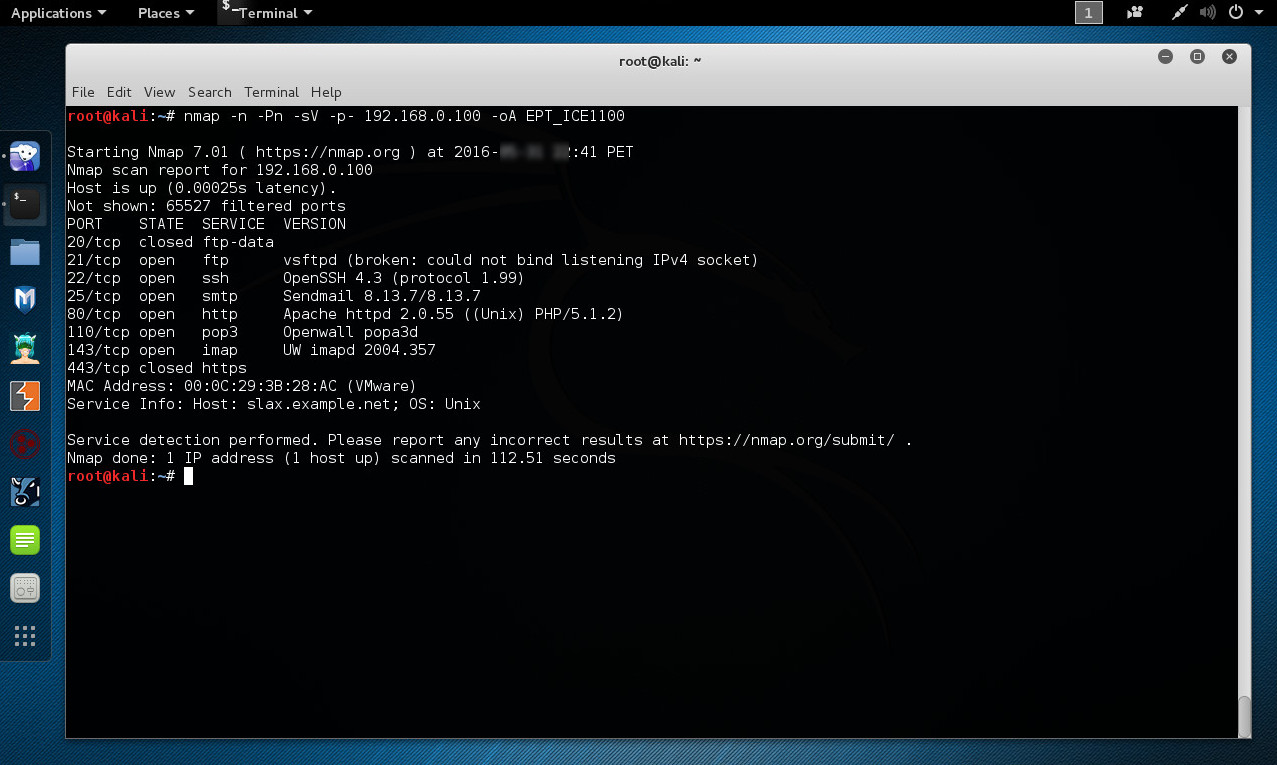

Se ejecuta la herramienta nmap para realizar un escaneo de puertos TCP y un escaneo de versiones. La opción “-n” no hace resolución hacia un DNS. La opción “-Pn”, trata todos los hosts como en funcionamiento, evitando el descubrimiento del host. La opción “-sV” realiza un escaneo de versiones, probando cada puerto TCP abierto para determinar información sobre el servicio y versión. La opción "-p-" define el escaneo de 65,535 puertos TCP.

# nmap -n -Pn -sV -p- 192.168.0.100

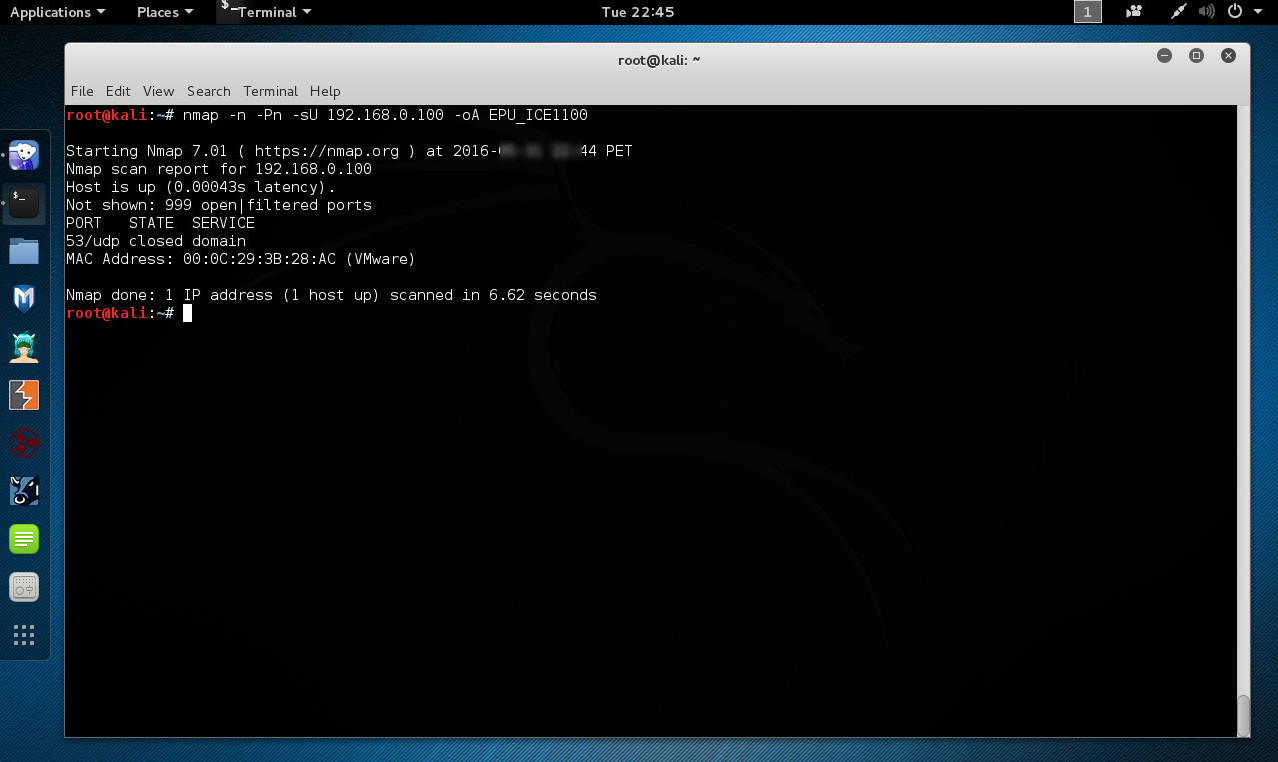

Ahora se ejecuta la herramienta nmap para realizar un escaneo de puertos UDP. Considerar aquí no se está definiendo el rango de puertos UDP, por lo tanto nmap escanea los 1000 puertos UDP más populares.

# nmap -n -Pn -sU 192.168.0.100

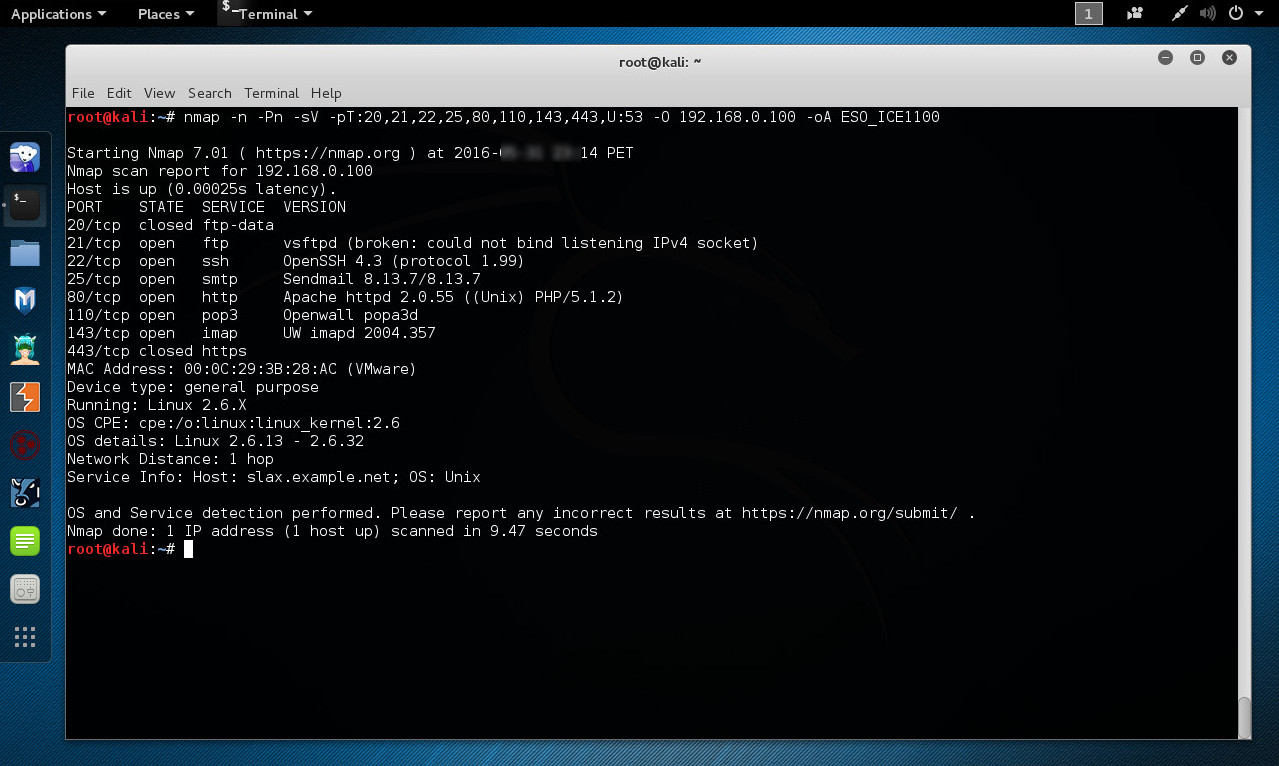

Nmap también permite detectar el sistema operativo utilizando la opción “-O”. Para el siguiente escaneo únicamente se definen los puertos TCP y UDP encontrados en estado abierto o cerrado, mediante los anteriores escaneos.

# nmap -n -Pn -sV -pT:20,21,22,25,80,110,143,443,U:53 -O 192.168.0.100

El siguiente proceso a realizar será el enumerar cada servicio tratando de obtener información más detallada como nombres de usuarios, acceso a recursos mal configurados, información sobre algún servicio desconocido, nombres de programas y versiones vulnerables, entre otra gran cantidad de información.

Fuentes:

https://www.vulnhub.com/entry/de-ice-s1100,8/

https://nmap.org/

https://www.kali.org/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero