Escaneo de Vulnerabilidades utilizando Nmap

El escaneo de vulnerabilidades es el proceso de descubrir e identificar vulnerabilidades en una red. Este proceso puede generar un gran cantidad de tráfico, pudiendo también inducir a condiciones de negación de servicio en dispositivos de red. Una herramienta capaz de realizar un escaneo de vulnerabilidades es Nmap, mediante su poderosa y flexible característica denominada NSE (Nmap Scripting Engine). La cual permite a los usuarios escribir (y compartir) scripts sencillos para automatizar una amplia diversidad de tareas de red.

Detección de Vulnerabilidades en Nmap

Cuando se descubre una nueva vulnerabilidad, frecuentemente se desea escanear la red rápidamente para identificar los sistemas vulnerables antes de que los chicos malos lo hagan. Mientras Nmap no es un escaner de vulnerabilidades completo, NSE es lo suficientemente poderoso para manejar cada verificación de vulnerabilidad demandada. Muchos scripts de detección de vulnerabilidades están disponibles y se publicarán más cuando sean escritos.

Se procede a escanear el objetivo de evaluación. La opción “-n” no realiza una resolución al DNS. La opción “-Pn” trata a todos los hosts como en funcionamiento. La opción “-p-” define el escaneo de los 65535 puertos TCP, y la opción –script=vuln define la utilización de todos los Scripts NSE incluidos en la categoría “vuln”.

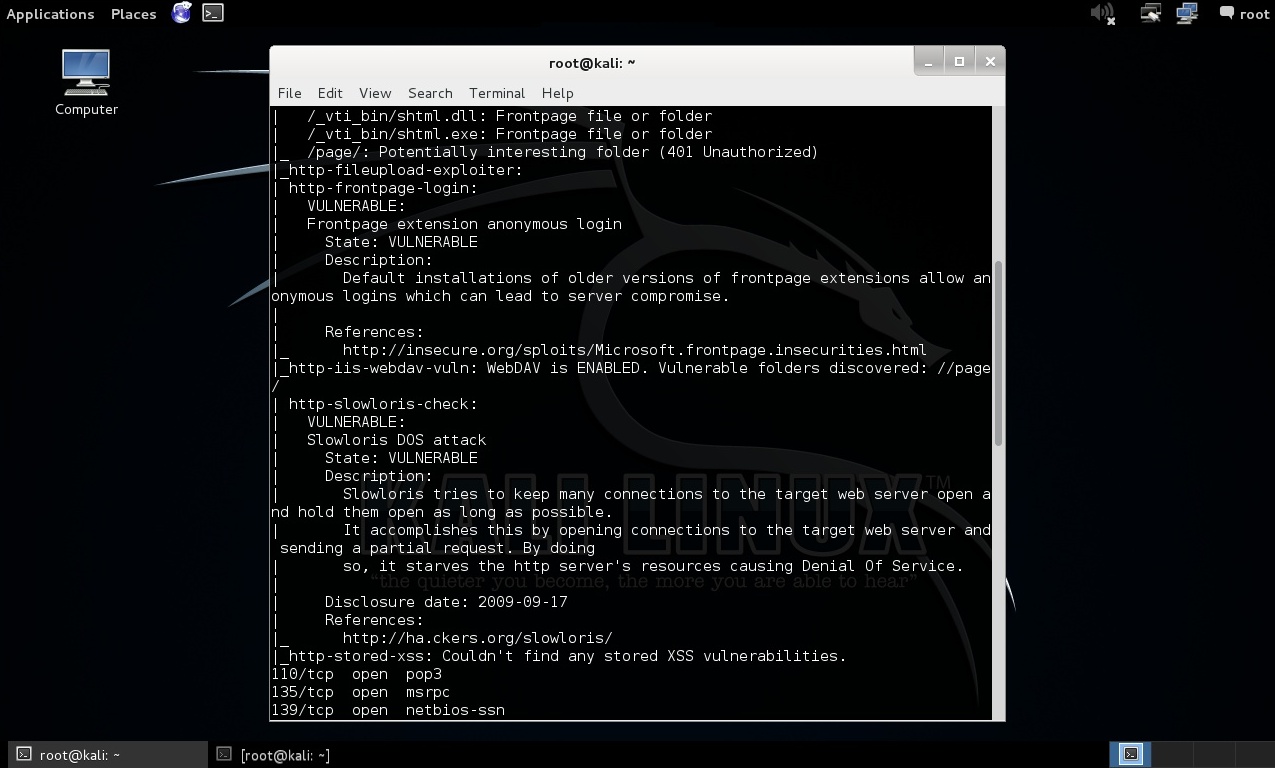

# nmap -n -Pn 192.168.0.18 -p- --script=vuln

Culminado el escaneo se presentan los resultados obtenidos. Entre los más relevantes se enumeran.

http-frontpage-login:

VULNERABLE:

Frontpage extension anonymous login

Estado: VULNERABLE

Descripción:

Las instalaciones por defecto de versiones antiguas de extensiones frontpage permiten logins anónimos los cuales pueden conducir a un compromiso del servidor.

http-slowloris-check:

VULNERABLE:

Slowloris DOS attack

Estado: VULNERABLE

Descripción:

Slowloris intenta mantener abiertas varias conexiones hacia el servidor web objetivo y mantenerlas abiertas tanto como sea posible. Esto se realiza abriendo las conexiones hacia el servidor web objetivo y enviando peticiones parciales. Haciendo esto se consumen los recursos del servidor web causando una Negación de Servicio.

rdp-vuln-ms12-020:

VULNERABLE:

MS12-020 Remote Desktop Protocol Denial Of Service Vulnerability

Estado: VULNERABLE

IDs: CVE:CVE-2012-0152

Factor de Riesgo Medium CVSSv2: 4.3 (MEDIUM) (AV:N/AC:M/Au:N/C:N/I:N/A:P)

Descripción:

Una vulnerabilidad en el Protocolo de Escritorio Remoto puede permitir a los atacantes remotos causar una negación de servicio.

MS12-020 Remote Desktop Protocol Remote Code Execution Vulnerability

Estado: VULNERABLE

IDs: CVE:CVE-2012-0002

Factor de Riesgo High CVSSv2: 9.3 (HIGH) (AV:N/AC:M/Au:N/C:C/I:C/A:C)

Descripción

Una vulnerabilidad en el Protocolo de Escritorio Remoto puede permitir a los atacantes remotos ejecutar código arbitrario sobre el sistema objetivo.

Es factible también definir la utilización de un solo script con Nmap. Para el caso de las siguiente demostración se utiliza el script de nombre “smb-check-vulns”. El cual verifica diversas vulnerabilidades como el famoso MS08-067, Conficker, MS06-025, entre otros. Tener especial cuidado con este script, pues realiza verificaciones peligrosas las cuales podrían traer abajo el servidor. Se sugiere no utilizarlos en entornos de producción a menos de entender el riesgo.

# nmap -n -Pn 192.168.0.18 -p139,445 --script=smb-check-vulns

En el mensaje devuelto luego de la ejecución de nmap, se indica el requerimiento de añadir la opción “--script-args=unsafe=1” para ejecutar los scripts considerados “no seguros”. Esto razón de lo riesgoso de las pruebas a ejecutar.

# nmap -n -Pn 192.168.0.18 -p139,445 --script=smb-check-vulns --script-args=unsafe=1

Ha sido factible detectar dos nuevas vulnerabilidades adicionales a las ya descubiertas anteriormente. La siguiente fase implica realizar la explotación de las vulnerabilidades encontradas.

Nmap también tiene la capacidad, a través de NSE, de explotar vulnerabilidades en lugar de solo encontrarlas. Esta capacidad de añadir scripts puede ser muy valiosa para algunas personas, especialmente aquellas haciendo pruebas de penetración. No se planea el convertir a Nmap en un framework de explotación como Metasploit.

Fuentes:

http://nmap.org/nsedoc/categories/vuln.html

http://nmap.org/nsedoc/lib/vulns.html

http://nmap.org/book/nse.html

http://insecure.org/sploits/Microsoft.frontpage.insecurities.html

http://ha.ckers.org/slowloris

http://technet.microsoft.com/en-us/security/bulletin/ms12-020

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-0152

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-0002

http://nmap.org/nsedoc/scripts/smb-check-vulns.html

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero