Escribir un Módulo Escaner Simple para Metasploit Framework

El escribir un módulo escaner propio puede también ser extremadamente útil durante las auditorías de seguridad, permitiendo localizar cada instancia de una mala contraseña o para escanear servicios vulnerables los cuales necesiten ser parchados. Utilizando Metasploit Framework es factible almacenar también esta información en una base de datos.

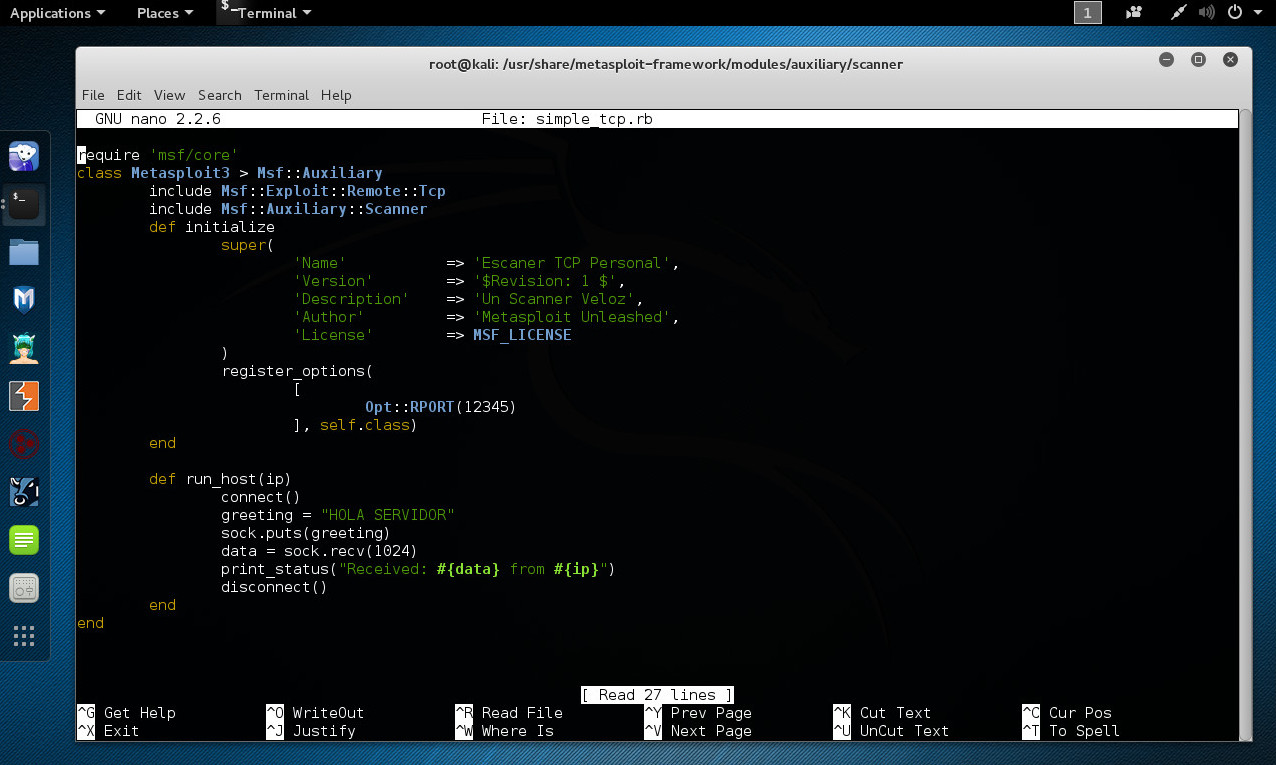

Se utilizará un simple escaner TCP para conectarse hacia un host sobre el puerto por defecto 12345, el cual puede ser cambiado mediante las opciones del módulo escaner en tiempo de ejecución. Después de conectarse hacia servidor se enviará un texto “HOLA SERVIDOR”, y recibirá una respuesta la cual será impresa por pantalla conteniendo la dirección IP del host remoto.

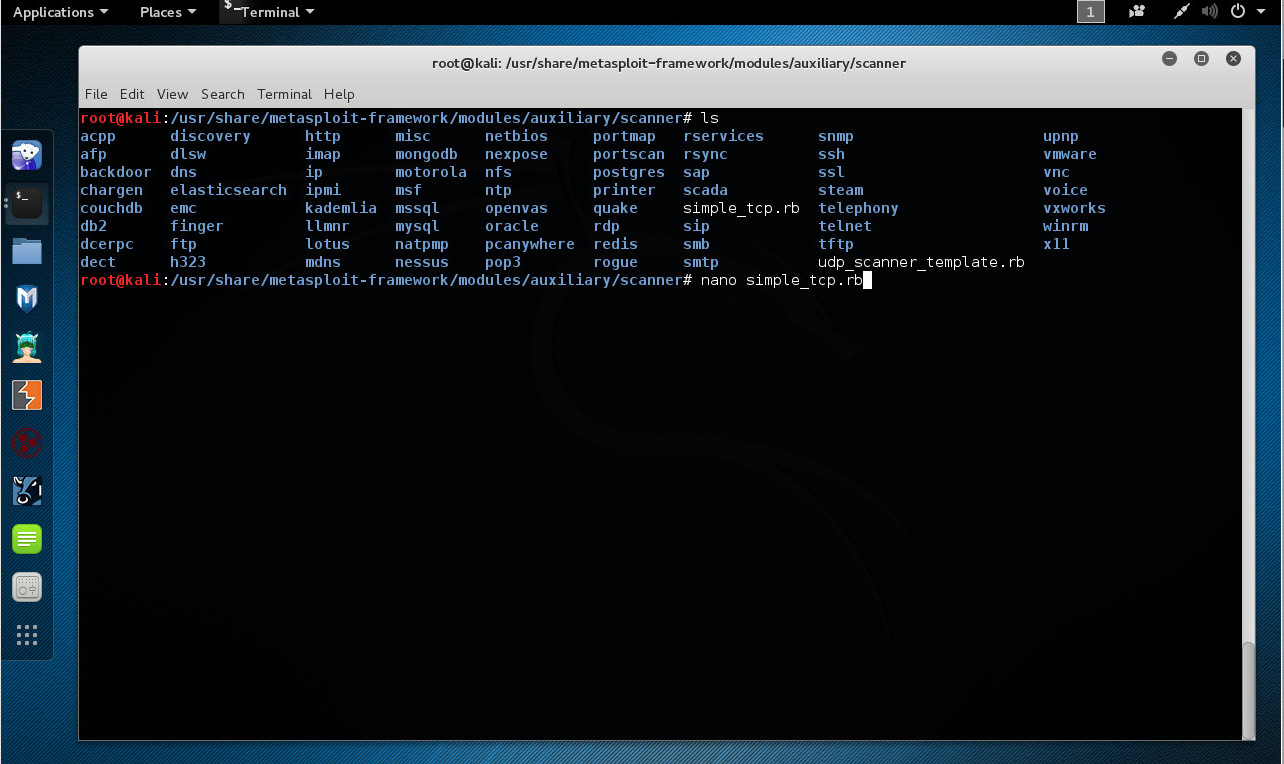

El archivo de nombre “simple_tcp.rb” debe ser creado en el siguiente directorio “/usr/share/metasploit-framework/modules/auxiliary/scanner/”

# nano simple_tcp.rb

El símbolo "mayor que" debe ser cambiado por el símbolo "menor que" en la segunda línea.

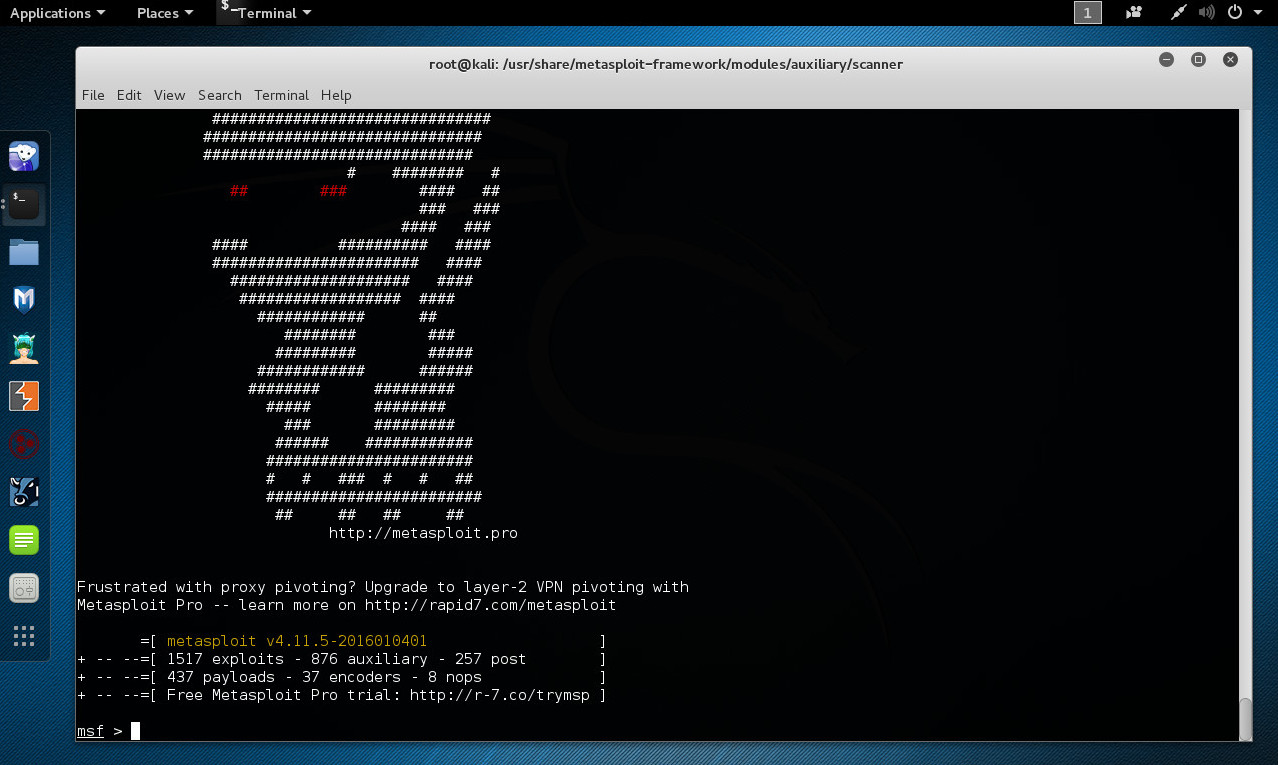

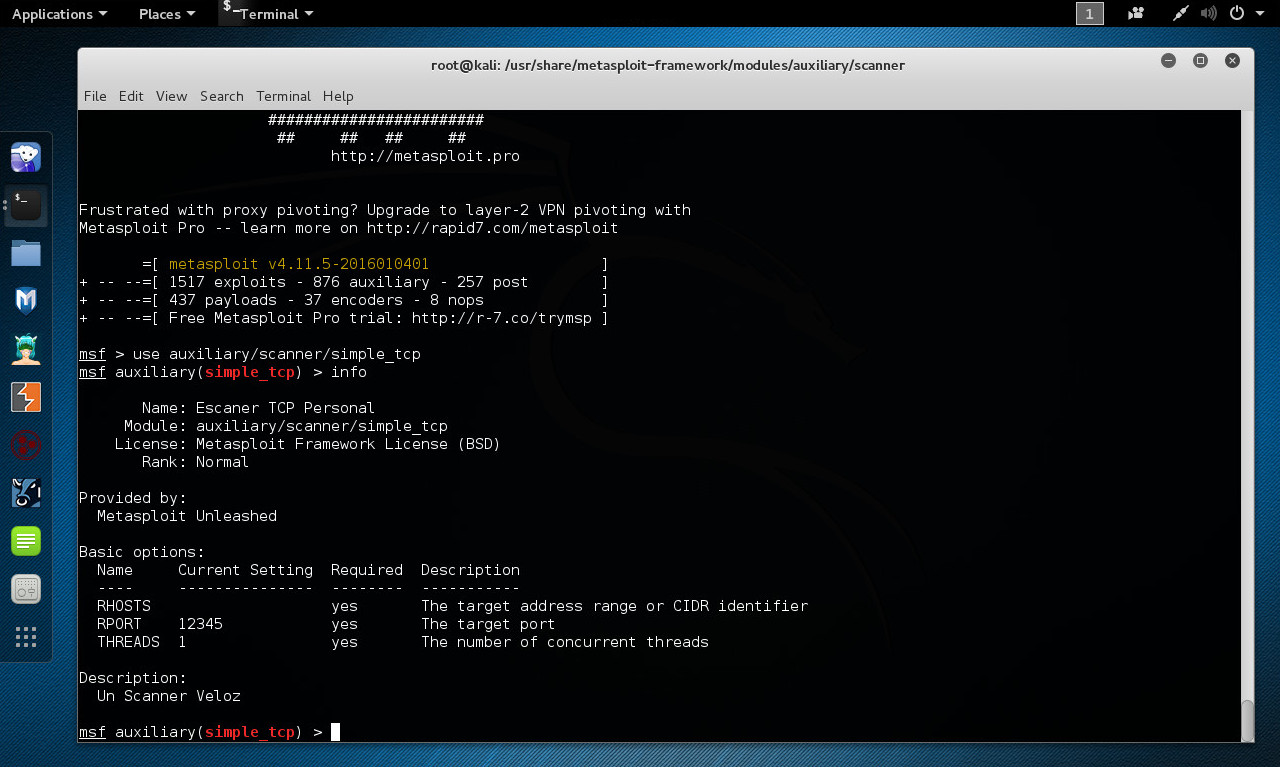

Ejecutar Metasploit Framework.

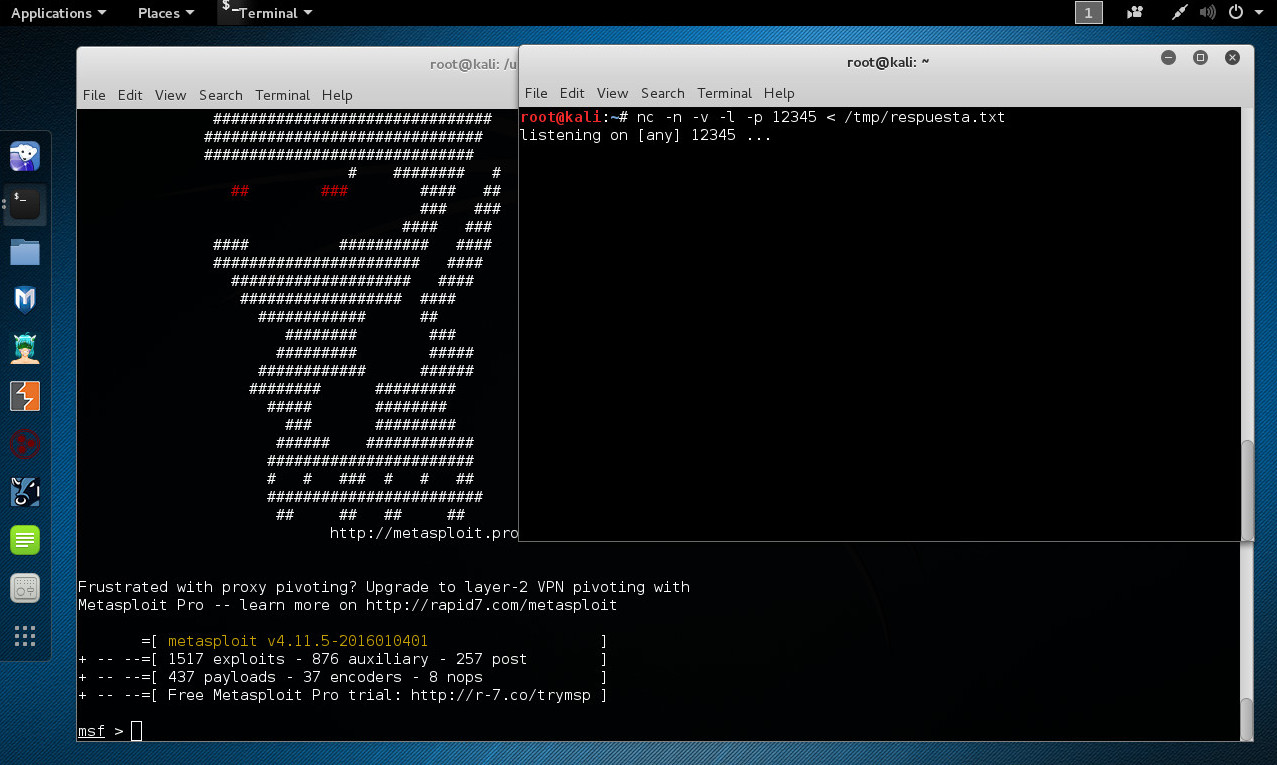

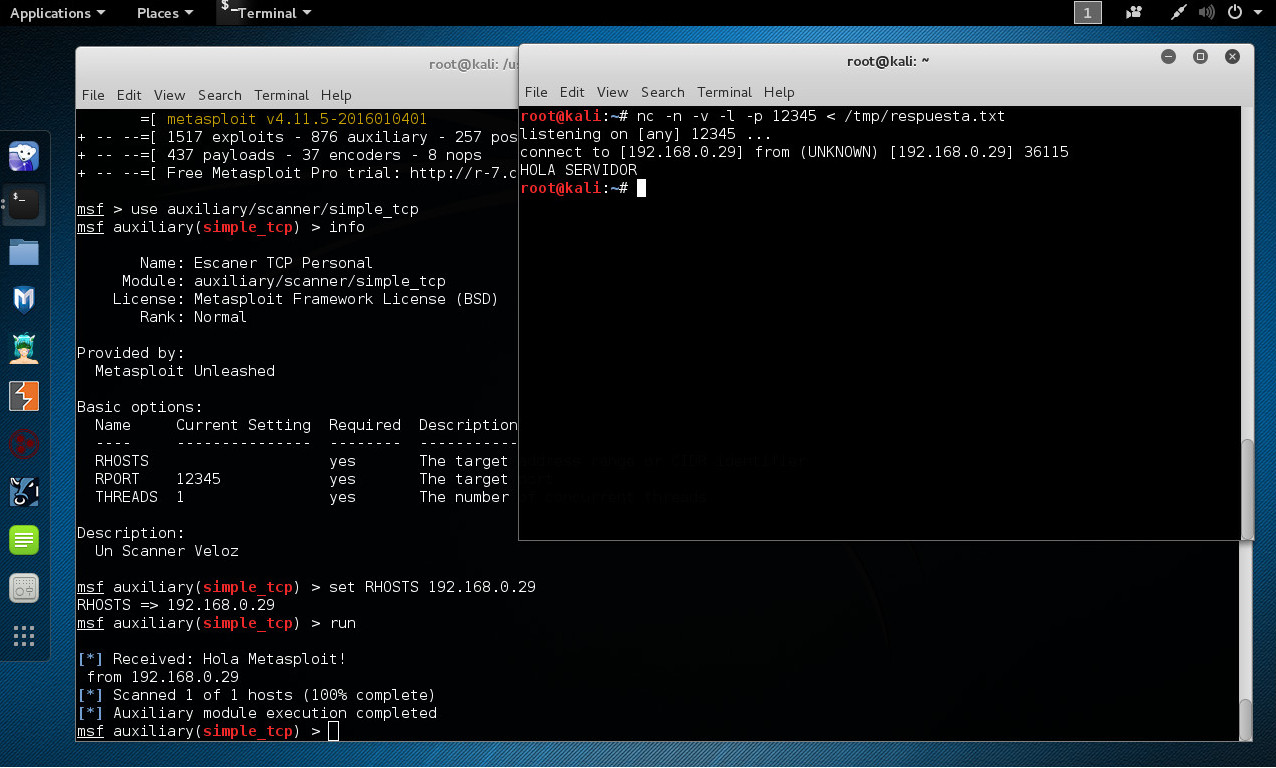

Para probar el escaner, se configura a la herramienta netcat en modo atención sobre el puerto TCP 12345, y se enviará por una tubería el contenido desde un archivo de texto, el cual simulará ser la respuesta de un servidor.

# nc -n -v -l -p 12345 < /tmp/respuesta.txt

Se indica a Metasploit Framework utiliza el escaner simple creado, para luego mostrar su información.

> use auxiliary/scanner/simple_tcp

> info

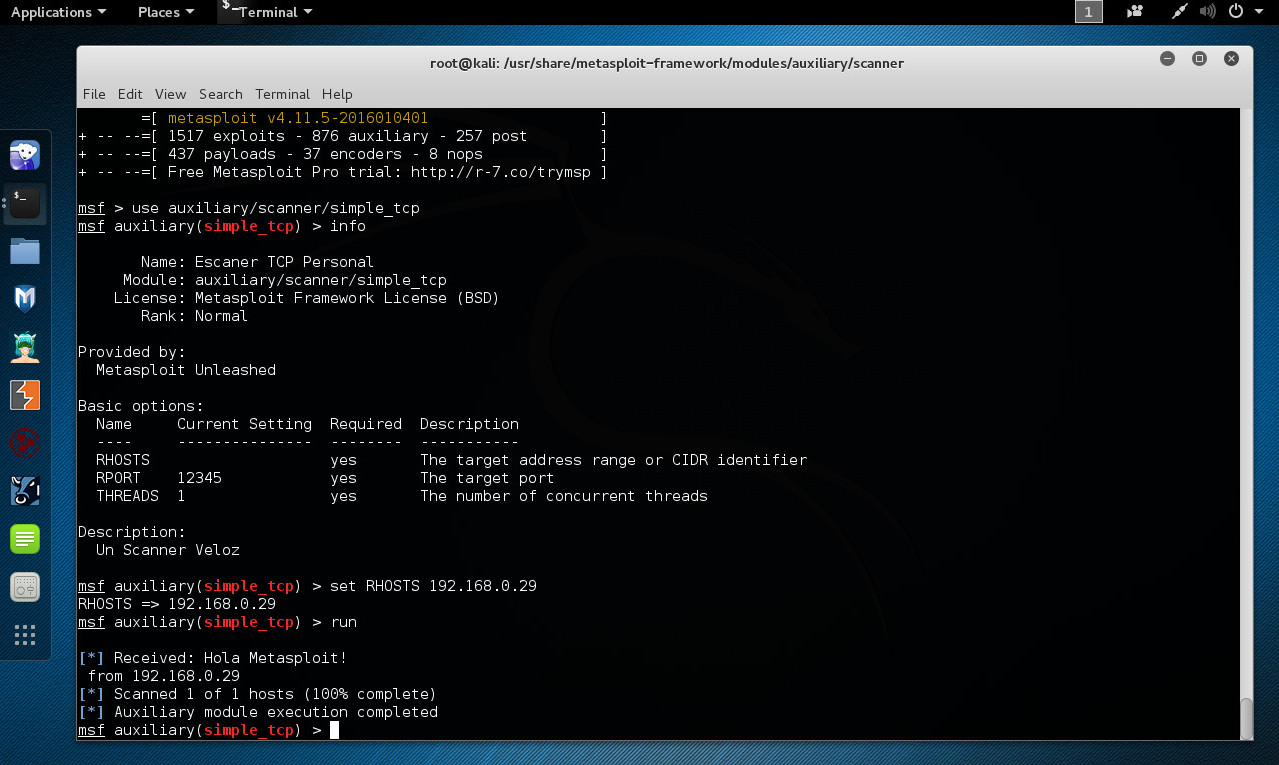

La única opción del módulo a definir será la dirección IP del host remoto. Para nuestro escenario será la misma dirección IP de Kali Linux. Luego se ejecuta el módulo.

> set RHOSTS 192.168 .0.X

> run

El resultado expuesto por este simple escaner es el texto “Hola Metasploit!” y la dirección IP del host remoto.

En el lado del host remoto, es decir los datos expuestos por la herramienta netcat, exponen una conexión establecida desde una dirección y un mensaje de texto enviado por el escaner utilizado en Metasploit Framework.

Como se puede percibir con este simple ejemplo, el nivel de versatilidad puede ser de gran ayuda cuando se necesita código personalizado en medio de una prueba de penetración. Se percibe así aún mas el poder de Metasploit Framework.

Los resultados obtenidos también puede ser reportados hacia la base de datos por defecto utilizado por Metasploit Framework, la cual es Postgresql.

Fuentes:

https://www.offensive-security.com/metasploit-unleashed/writing-scanner/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero