Evaluar HSTS - Seguridad de Transporte Estricto para HTTP

La función HTTP Strict Transport Security (HSTS) permite un servidor web informe al navegador del usuario, a través de una cabecera de respuesta especial, nunca debe establecer una conexión HTTP no cifrada con los servidores de dominio especificados. En lugar de esto, debería establecer automáticamente todas las peticiones de conexión para acceder hacia el sitio a través de HTTPS. Esto también evita los usuarios anulen los errores del certificado.

Considerando la importancia de este mecanismo de seguridad, es prudente verificar el sitio esté utilizando esta cabecera HTTP para garantizar todos los datos viajen encriptados entre el navegador web y el servidor.

El encabezado de seguridad de transporte estricto HTTP utiliza tres directivas específicas:

- max-age: para indicar la cantidad de segundos en los cuales el navegador debe convertir automáticamente todas las peticiones HTTP hacia HTTPS.

- includeSubDomains: para indicar todos los subdominios relacionados deben usar HTTPS.

- preload No oficial: para indicar los dominios están en la lista de precarga y los navegadores nunca deben conectarse sin HTTPS. Si bien esto es compatible con todos los principales navegadores, no es una parte oficial de la especificación.

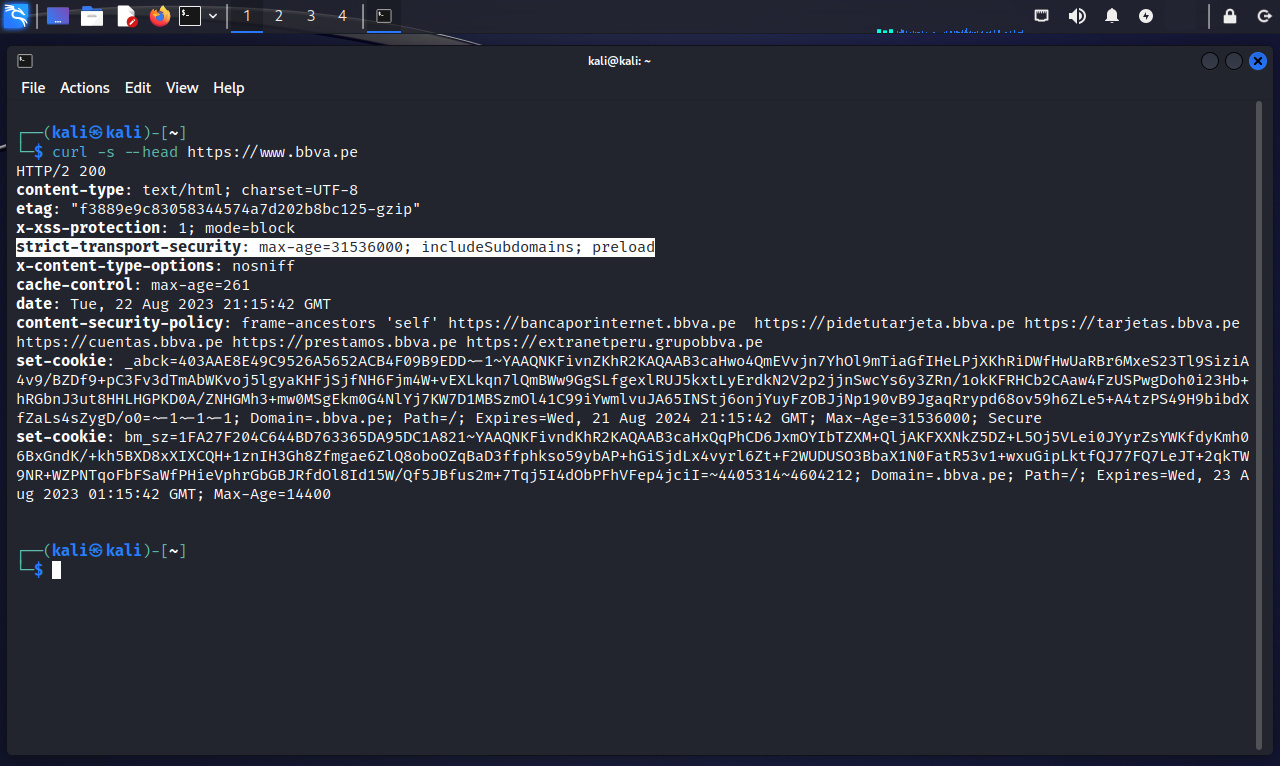

A continuación se presenta un ejemplo de la implementación del encabezado HSTS:

$ curl -s –head https:// www. xyz. pe

Se debe verificar la presencia de este encabezado, pues su ausencia podría generar problemas de seguridad como:

- Los atacantes interceptan y acceden a información transferida a través de un canal de red no cifrado.

- Atacantes realizan ataques para manipulación en el medio (MITM), aprovechándose de los usuarios aceptando certificados los cuales no son de confianza.

- Usuarios ingresando por error una dirección en el navegador usando HTTP en lugar de HTTPS, o usuarios haciendo clic en un enlace correspondiente a una aplicación web utilizando incorrectamente el protocolo HTTP.

Se confirma la presencia de la cabecera HSTS examinando la respuesta desde el servidor.

Fuentes:

https://https.cio.gov/hsts/

https://owasp.org/www-project-web-security-testing-guide/latest/4-Web_Ap...

https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/Strict-Transpo...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero