Extraer Información del Registro de Windows con RegRipper

RegRipper es una herramienta open source escrita en Perl para extraer e interpretar información (llaves, valores y datos) desde el registro de Windows y presentarlos para su análisis.

RegRipper está constituido de dos herramientas básicas, ambas proporcionan capacidades similares. La interfaz de RegRipper permite al analista seleccionar el “hive” o colmena a interpretar, un archivo de salida para los resultados y un perfil (lista de pluings) a ser ejecutados contra la colmena. Cuando el analista ejecuta la herramienta contra una colmena, los resultados irán al archivo que el analista designó. Si el analista selecciona interpretar la colmena “System”, podría también seleccionar enviar los resultados a “system.txt”. La interfaz de la herramienta también crea un registro de su actividad en el mismo directorio del archivo de salida, utilizando el mismo nombre de archivo pero utilizando la extensión .log (por ejemplo, si la salida es escrita a system.txt, el archivo de registro será escrito a system.log)

RegRipper también incluye una herramienta en línea de comando (CLI) llamada "rip". Rip puede ser apuntada contra cualquier colmena y puede ejecutarse contra un perfil (una lista de plugins) o un plugin individual contra una colmena, con los resultados siendo enviados a STDOUT. Rip puede ser incluida en archivos por lotes, utilizando los operadores de redirección para enviar la salida hacia un archivo. Rip no escribe un archivo de registro de su actividad.

RegRipper es similar a herramientas como Nessus, pues la aplicación por si misma es sencillamente un motor que ejecuta plugins. Los plugins son scripts individuales en Perl, los cuales realizan una función específica. Los plugins pueden localizar llaves específicas, y listar todas las subllaves, como también valores y datos, o pueden localizar valores específicos. Los plugins son extremadamente valiosos en el sentido de que han sido escritos para interpretar datos de manera que sean útiles para analistas individuales.

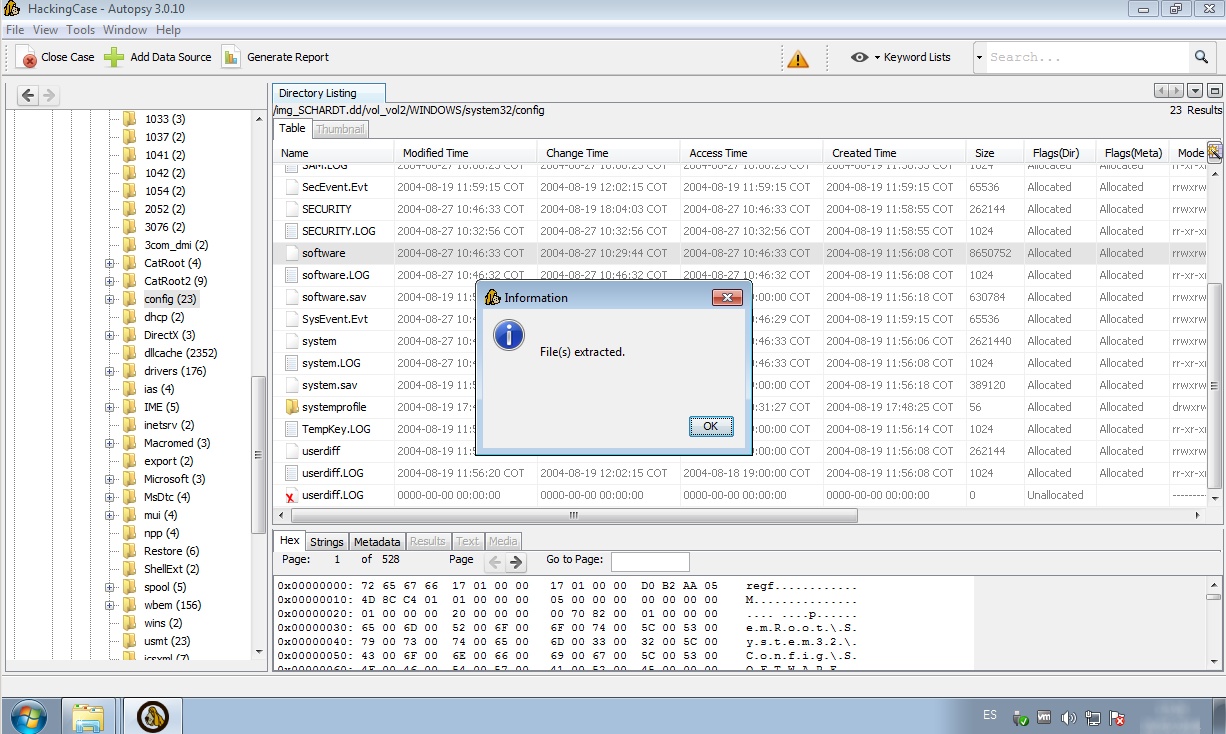

Para la siguiente práctica se utilizará el “hive” o colmena “software” extraída desde la imagen forense de un disco duro de un sistema operativo Windows XP.

Se utiliza Autopsy 3 para extraer el archivo "software" a una carpeta destino.

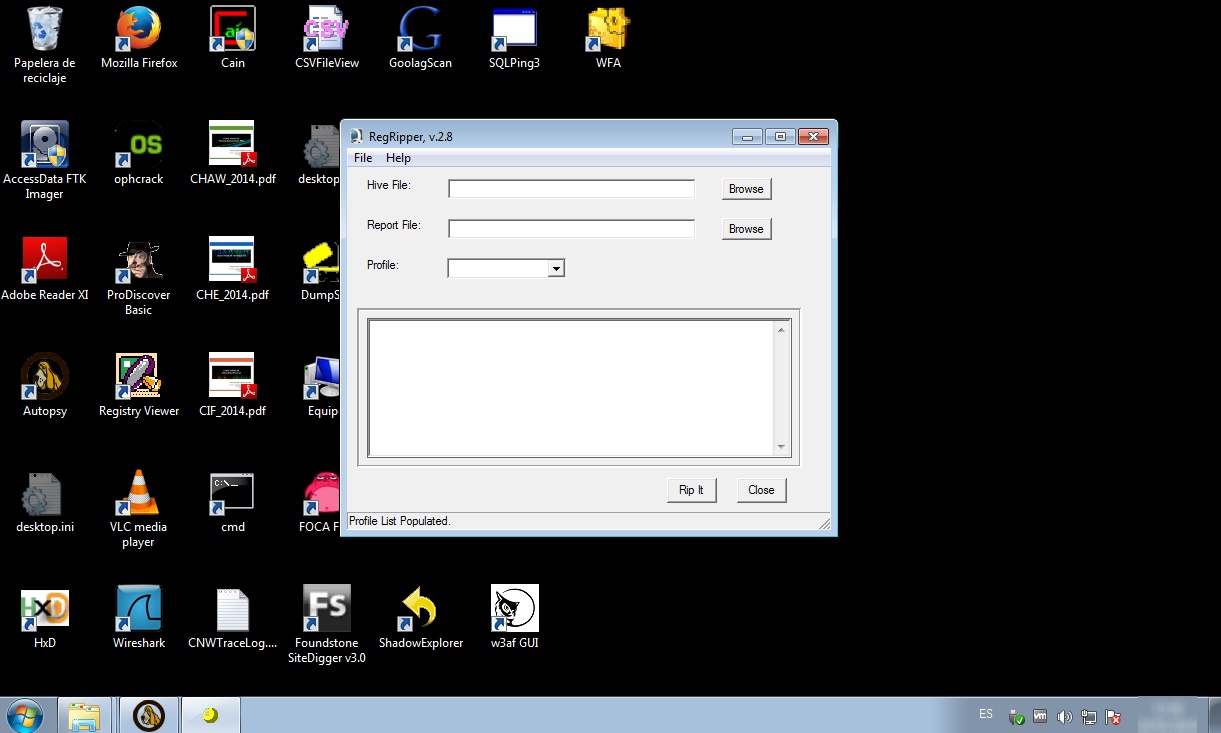

Se ejecuta RegRipper con privilegios de “Administrador”.

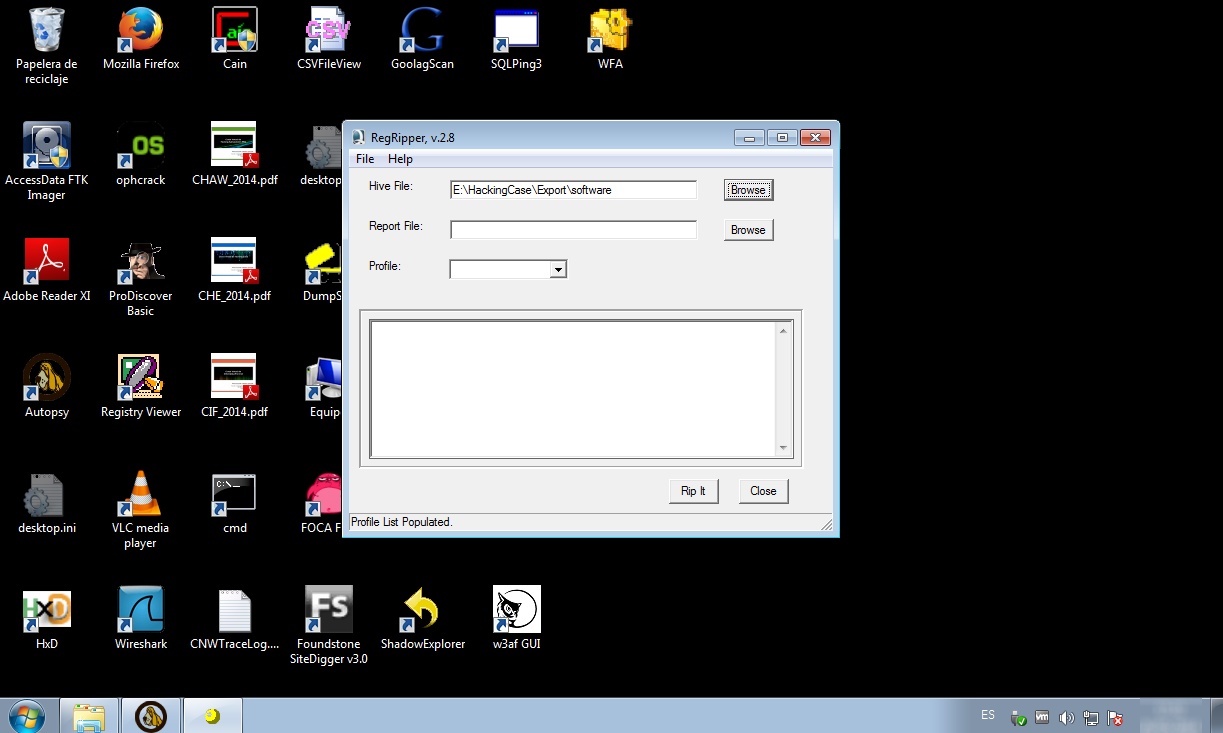

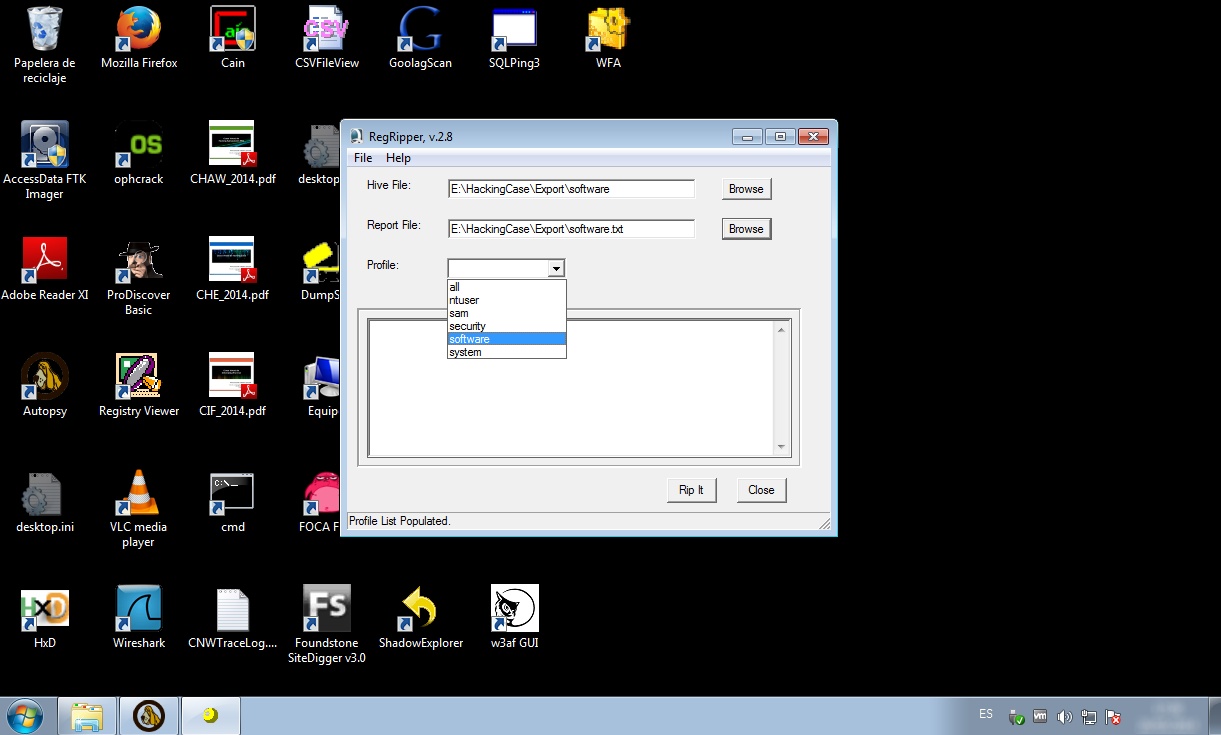

Hacer clic en el botón de nombre “Browse” o Navegar, en el campo de nombre “Hive File” o Archivo Colmena, para seleccionar el archivo colmena a analizar.

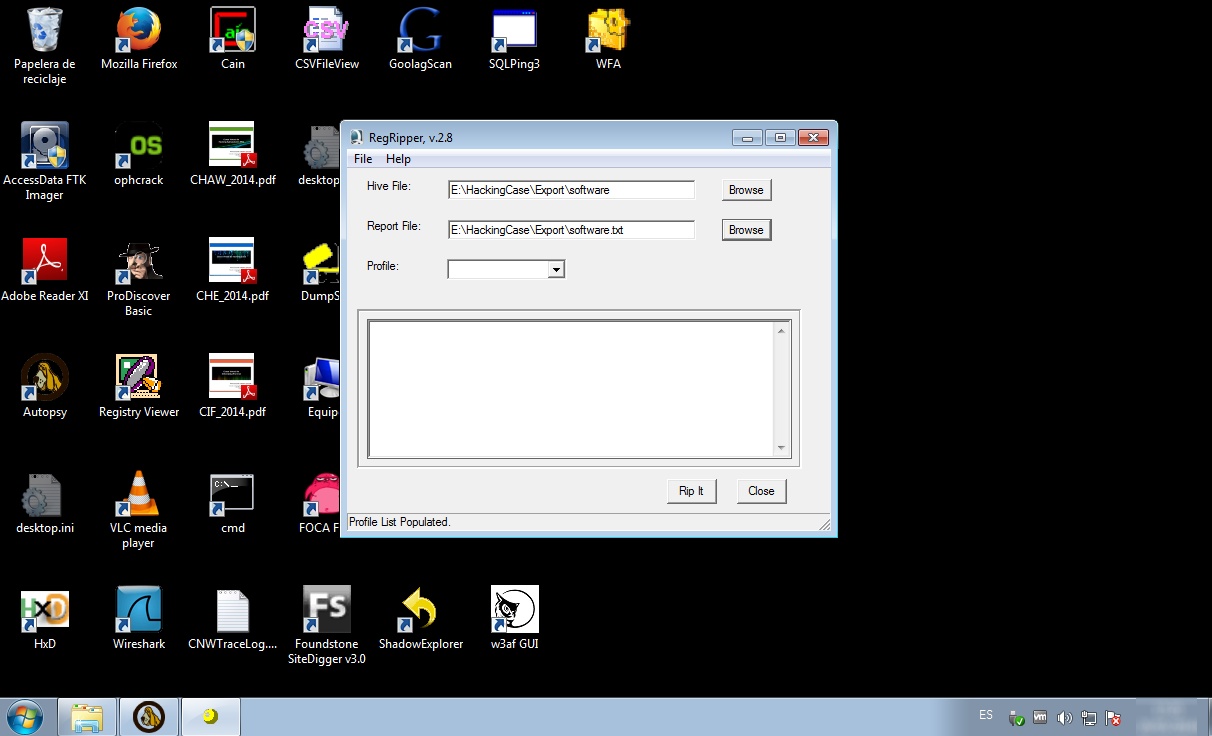

Hacer clic en el botón de nombre “Browse” o Navegar, en el campo de nombre “Report File” o Archivo de Reporte, para seleccionar el archivo donde se generará el reporte.

En el menú desplegable de nombre “Profile” o Perfil seleccionar el perfil pertinente a la colmena seleccionada. Para el caso de la presente práctica se selecciona la opción “software”, con lo cual se ejecutará una lista de plugins de RegRipper contra esta colmena.

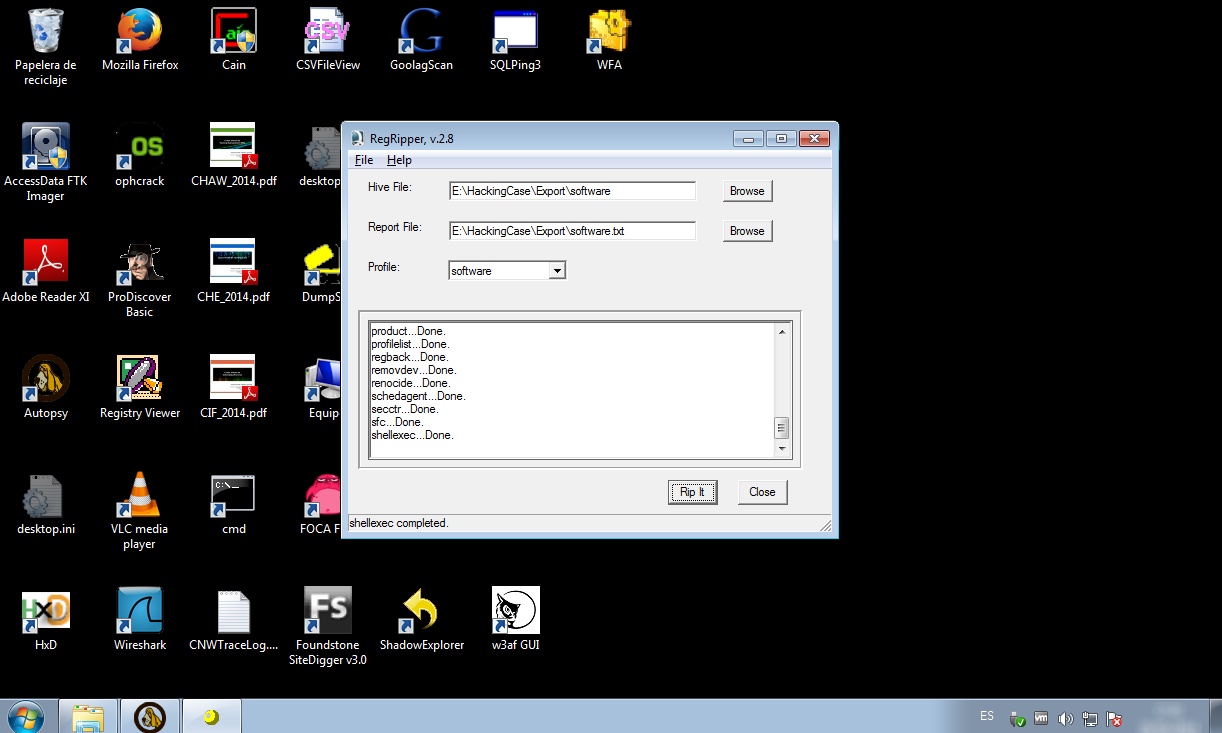

Hacer clic en el botón de nombre “Rip it” para iniciar la extracción de la información desde la colmena "software".

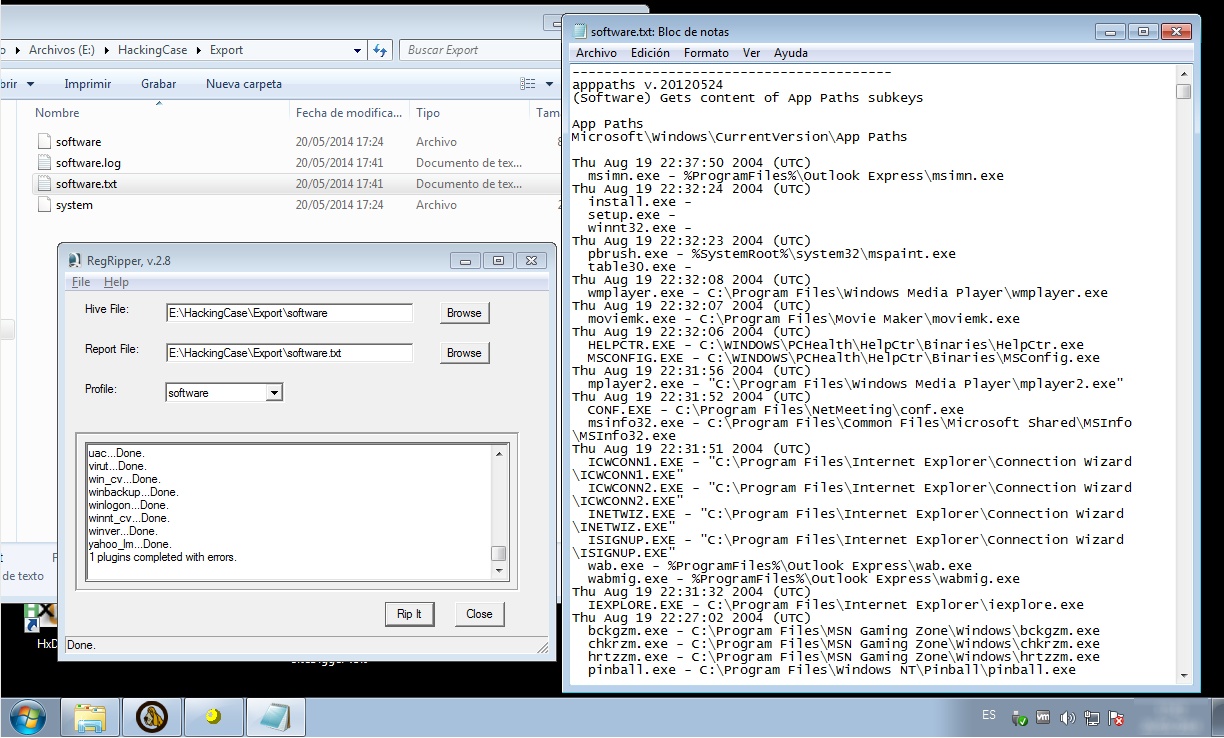

Finalizado el procedimiento, los resultados se encontrarán el archivo de nombre “software.txt”.

Fuentes:

http://regripper.wordpress.com/

https://code.google.com/p/regripper/wiki/RegRipper

http://www.sleuthkit.org/autopsy/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero