Fases para una Divulgación Responsable de Vulnerabilidades

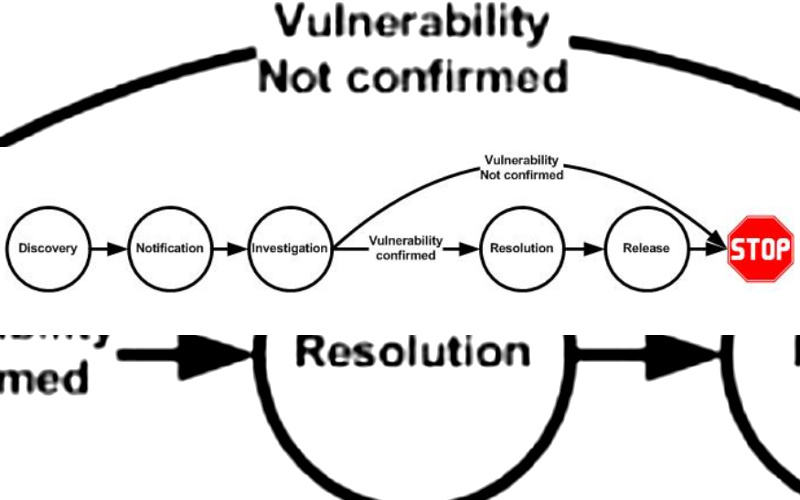

Entender las fases para una divulgación responsable de vulnerabilidades es fundamental. Este procesose resume a continuación. Sin embargo se sugiere revisar el documento de la “Organization for Internet Safety”, o por su traducción al idioma español, La Organización para la Seguridad de Internet. La cual publicó hace muchos años un documento titulado “Guidelines for Security Vulnerability Reporting and Response”, o por su traducción al idioma español, Directrices para el Reporte y Respuesta de Vulnerabilidades de Seguridad. En este documento se incluye una metodología detallada, con ejemplos y mapas de procesos.

- Descubrimiento de una falla encontrada. El investigador debe descubrir si una vulnerabilidad ha sido reportada o parchada, asegurarse de se puede reproducir de manera consistente, y asegurar impacte en la configuración por defecto. Si es así, el descubridor creará un reporte con el resumen de la vulnerabilidad (VSR).

- Notificación. El descubridor envía su información de contacto, como también el VSR hacia el proveedor, refiriendo su política de seguridad. Estos detalles son enviados hacia la dirección listada en la política de seguridad, o hacia una de las direcciones estándar de correo electrónico establecidas. El proveedor debe responder en esta etapa.

- Validación. El proveedor investiga y valida la vulnerabilidad. Actualizaciones de estado regulares hacia quien reportó son sugeridos en esta fase.

- Hallazgos. Una vez el proveedor finaliza la investigación, la confirma, refuta o indica hallazgos no concluyentes. El proveedor es requerido de demostrar la investigación fue hecha, y típicamente cumple con este requerimiento proporcionando listas de productos, versiones y pruebas realizadas.

- Resolución. Si una falla no es concluyente o es refutada, la debilidad puede ser hecha pública. Si es confirmada, el proveedor típicamente tendrá treinta días para emitir un parche o solución.

- Liberación. El remedio es liberado, como también la notificación.

Fuentes:

https://www.sourcewatch.org/index.php/Organization_for_Internet_Safety

http://www.symantec.com/security/OIS_Guidelines%20for%20responsible%20di...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero