Fundamentos Forenses sobre el Registro de Windows

El registro de Windows tiene un rol crucial en la operación de una computadora. Microsoft define el registro de Windows, como simplemente una base de datos para archivos de configuración. También se le podría describir como el sistema nervioso central del sistema. En este contexto, se puede percibir cuan crítico es el registro para una computadora Windows.

El registro mantiene un seguimiento sobre la configuración y preferencias del usuario y el sistema, lo cual no es una tarea simple. Desde la perspectiva forense, esto puede proporcionar abundante evidencia potencial. Muchos de estos artefactos buscados se guardan en el registro. Algo de evidencia potencial podría incluir; términos de búsqueda, programas ejecutados o instalados, direcciones web, archivos recientemente abiertos, etc.

Estructura del Registro de Windows

El registro está configurado en una estructura similar a los directorios, carpetas, y archivos, con los cuales se está familiarizado trabajar en Windows. El registro se divide en cuatro niveles o capas.

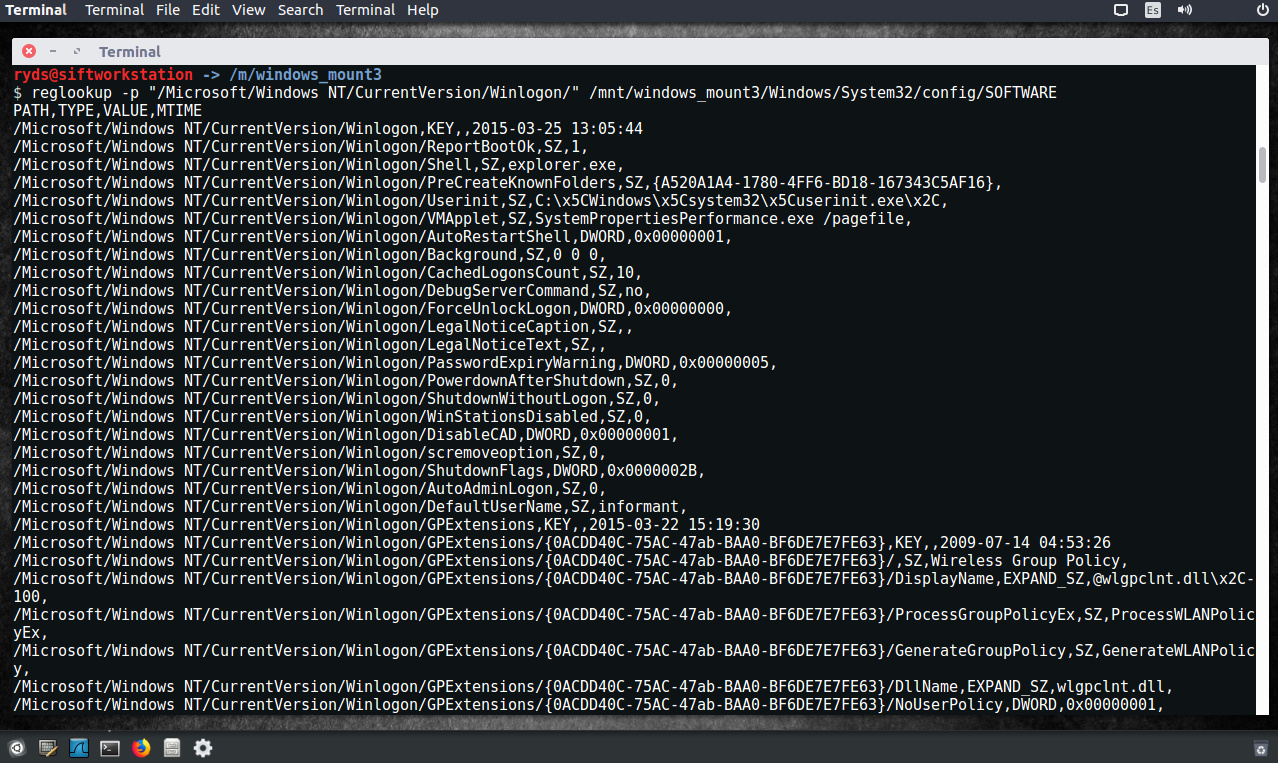

Inspeccionar el registro de Windows es algo hecho en casi todos los análisis forenses. Buscar el registro requiere una herramienta la cual pueda traducir la información en algo factible de ser entendido. Herramientas como EnCase Forense, Forensics Toolkit, y Autopsy 4 permiten hacerlo.

Como un repositorio clave de información crítica del sistema, el registro podría contener bastante evidencia. Como una ventaja adicional, el registro puede también contener la información necesaria para romper cualquier archivo encriptado encontrado.

Atribución

El forense digital puede ser utilizado para responder muchas preguntas, como ¿Cuales términos se buscaron en Google. Se puede encontrar esto. ¿Cuales términos escribió Juan Perez?. Desafortunadamente, es raro poner los dedos en un teclado cuando se crea un artefacto en particular. Se puede necesitar descubrir otra evidencia para conectar estos puntos.

El rastrear algo hacia una cuenta de usuario específica o identificar al propietario registrado de un sistema, es una tarea más fácil. Una única PC puede tener varias cuentas de usuario configuradas en la máquina. En un sentido técnico, la cuentas de usuario establecen aquello lo cual puede hacer o no un usuario específico en la computadora. Una PC está configurada por defecto con dos cuentas de usuario, la cuenta administrador e invitado. Otras cuentas pueden ser creadas, pero no son requeridas. El administrador tiene todos los derechos y privilegios sobre la máquina. Pueden hacer todo. Una cuenta invitado (la cual no requiere ningún login), generalmente tiene menos autoridad.

Por ejemplo, una computadora familiar puede tener cuentas separadas para la madre, el padre, y cada uno de los hijos. Cada una de estas cuentas podría tener una contraseña habilitada. Cada cuenta sobre la máquina es asignada con un número único denominado un Identificador de Seguridad (SID). Muchas acciones sobre la computadoras son asociadas con esto, y rastreados por un SID específico. Es a través del SID posible vincular una cuenta a alguna acción o evento particular.

Unidades Externas

La información tiene valor, algunas veces un valor substancial. No mantienen la formula secreta de la Coca Cola bajo siete llaves por ninguna razón. El robo de propiedad intelectual es una gran preocupación. Una de las formas posibles mediante la cual se podrían robar datos de la organización, es a través de un dispositivo de almacenamiento externo, como una memoria USB. Como resultado, a los profesionales forenses frecuentemente se les consulta determinar si alguno de estos dispositivos ha sido conectado hacia la computadora.

Estos dispositivos pueden tomar diversas formas como unidades de memoria o discos duro externos. Además de robar información, estos dispositivos también pueden ser utilizados para inyectar malware o almacenar pornografía infantil. Si un dispositivo fue o no conectado, puede ser determinado por los datos contenidos en el registro. El registro rastrea este tipo de información con una significativa cantidad de detalle. Esto indica el proveedor y el número de serie del dispositivo.

Fuentes:

https://docs.microsoft.com/en-us/windows/desktop/sysinfo/about-the-registry

https://docs.microsoft.com/en-us/windows/desktop/sysinfo/registry

https://www.forensicswiki.org/wiki/Windows_Registry

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero