FuzzDB

FuzzDB fue creado para incrementar la probabilidad de causar e identificar condiciones de seguridad interesantes a través de la aplicación dinámica de pruebas en seguridad. Es el primer y más completo diccionario abierto sobre patrones de inyección, localizaciones predecibles de recursos, y expresiones regulares para corresponder a respuestas de servidores.

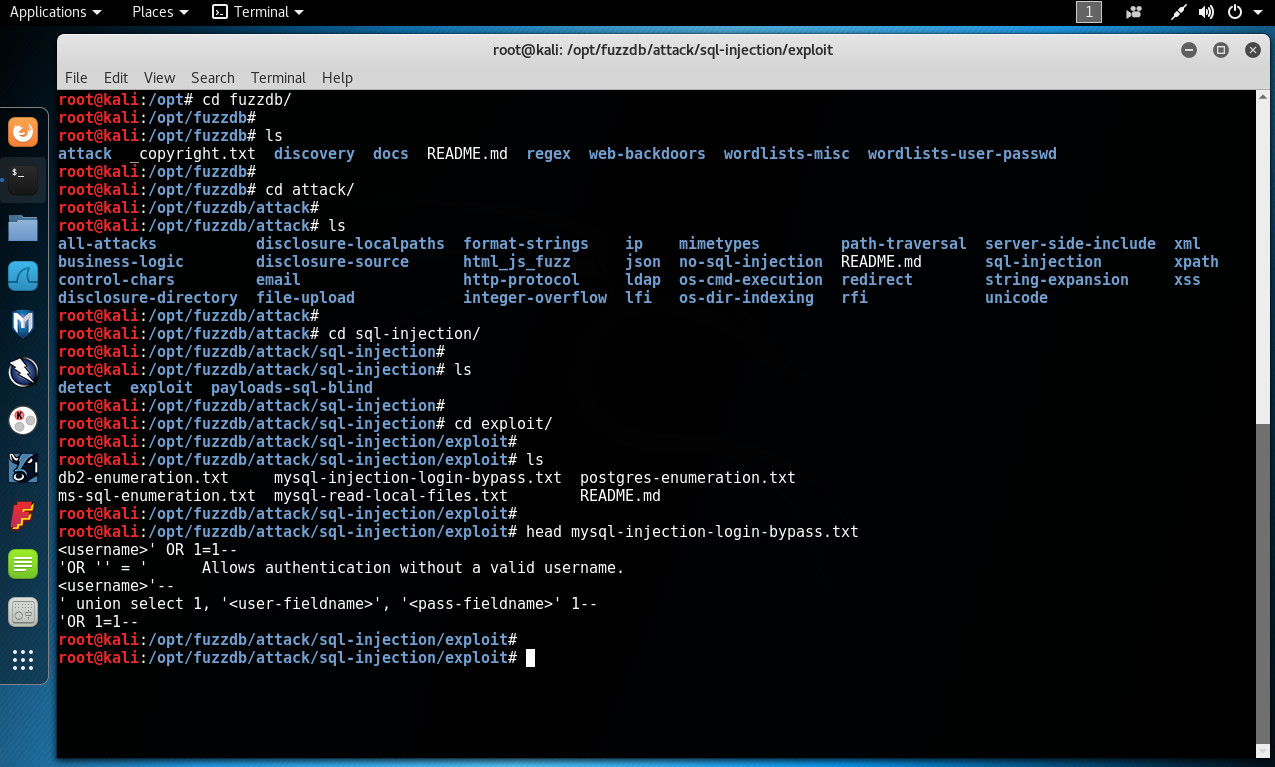

Patrones de Ataque

FuzzDB contiene listas completas de primitivas de cargas para pruebas de inyección. Estos patrones, categorizados por ataque y tipo de plataforma apropiada, son conocidos de causar problemas como inyección de comandos al SO, listados de directorios, recorridos de directorios, exposición de fuentes, evasión para subir archivos, evasión de autenticación, XSS, inyecciones crlf de la cabecera http. Inyección SQL, inyección NoSQL, y más. Por ejemplo FuzzDB cataloga 56 patrones los cuales pueden potencialmente ser interpretados como un byte nulo, y contiene listados de métodos comúnmente utilizados como “get”, “put”, “test”, y pares de nombres-valores los cuales activan modos de depuración.

Descubrimiento

La popularidad de los formatos de distribución estándar para empaquetar software y los instaladores, resultan en recursos como directorios administrativos o archivos “logs” frecuentemente siendo localizados en un pequeño número de ubicaciones predecibles. FuzzDB contiene un completo diccionario, ordenado por tipo de plataforma, lenguaje, y aplicación; haciendo las pruebas de fuerza bruta menos brutales.

Análisis de Respuesta

Muchas respuestas interesantes del servidor son cadenas predecibles. FuzzDB contiene un conjunto de diccionarios con patrones de expresiones regulares para corresponder contra las respuesta de los servidores. Además de los mensajes comunes de errores del servidor, FuzzDB contiene expresiones regulares para tarjetas de crédito, números de seguro social, y más.

Otras cosas útiles

Webshells en diferentes lenguajes, listas comunes de nombres de usuarios y contraseñas, y algunas listas de palabras útiles.

¿Cómo las personas utilizan FuzzDB?

FuzzDB es como un escaner de seguridad para una aplicación, sin un escaner. Algunas maneras de utilizar FuzzDB son.

- Servicios para pruebas de penetración de tipo caja negra contra sitios web y aplicaciones web

- Extensión FuzzDB del proxy OWASP ZAP

- La herramienta Intruder y escaner de Burp Suite

- Un proxy de interceptación basada en consola PappyProxy

- Para identificar respuestas interesantes de servicios utilizando patrones “grep” para PII, números de tarjeta de crédito, mensajes de error, y más

- Dentro de herramientas personalizadas para pruebas de software y protocolos de aplicación

- Crear casos de pruebas de seguridad para software con GUI o línea de comando con herramientas estándar para la automatización de pruebas

- Incorporación dentro de otro software Open Source o productos comerciales

- En materiales y documentación de entrenamiento

- Para aprender sobre técnicas para la explotación de software

- Para mejorar los productos o servicios en pruebas de seguridad

¿Cómo fueron recolectados los patrones?

Muchas, muchas horas de investigación y pruebas de penetración. Y

- Análisis de instalaciones por defecto de aplicaciones

- Análisis de la documentación del sistema y aplicación

- Análisis de mensajes de error

- Investigación de exploits web antiguos por cadenas repetibles de ataque

- Extracción de los payloas de escaners desde los logs http

- Varios libros, artículos, publicaciones en blog, y temas en listas de correo

- Otros fuzzers open source y herramientas d pruebas de penetración

Otras herramientas y proyectos de seguridad incorporan FuzzDB en parte o completamente. Por ejemplo; OWASP ZAP, Metasploit Framework, Burp Suite, ProtoFuzz, entre otros.

Fuentes:

https://github.com/fuzzdb-project/fuzzdb

https://github.com/fuzzdb-project/fuzzdb/tree/master/docs

https://github.com/fuzzdb-project/fuzzdb/graphs/contributors

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero