Ganar Privilegios de Administrador Local utilizando chntpw

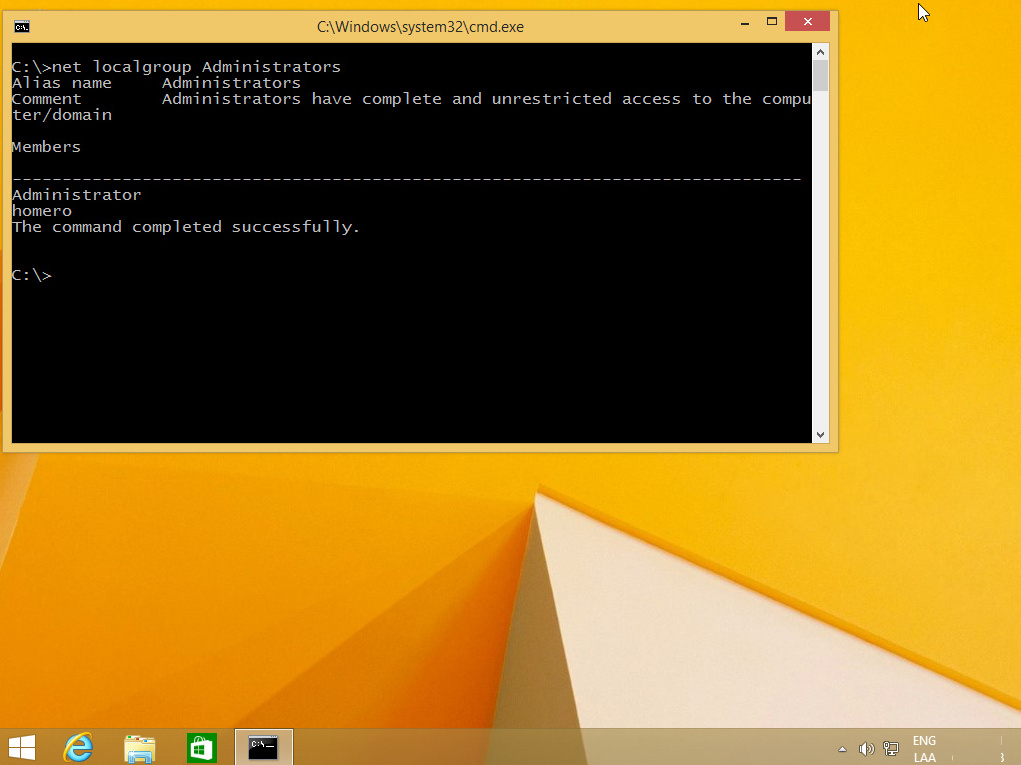

El sistema operativo local podría tener incorporada varias cuentas, al menos una de las cuales podría ser altamente privilegiada. Por defecto, la cuenta más privilegiada será la cuenta de Administrador, pero no es infrecuente la cuenta sea renombrada, en un intento de ocultarla de los atacantes. Sin importar cual nombre de cuenta se tenga, siempre estará en el grupo de Administradores. Una manera fácil de ver cuales usuarios son miembros del grupo local de Administadores de una máquina individual, es utilizar el comando “net” desde la línea de comando.

C:\>net localgroup Administrators

Además de la cuenta de Administrador, frecuentemente existen otras cuentas privilegiadas, propiedad de los grupos de mesa de ayuda y administración del sistema dentro de la compañía. Para propósitos del ejemplo se utilizará la cuenta por defecto de Administrador en Windows.

La manera más fácil para ganar acceso hacia la cuenta de Administrador es resetear la contraseña. Para hacer esto mientras el sistema está en funcionamiento, se necesitará conocer la contraseña existente, la cual probablemente no se tenga. Windows protege el archivo conteniendo los hashes de las contraseñas, el archivo SAM, de ser accedido mientras el sistema operativo está en funcionamiento. Aunque existen “exploits” o códigos de explotación los cuales permiten acceder hacia el contenido de los archivos en un sistema Windows en funcionamiento, hacer esto puede generar una alerta, en caso exista un sistema antivirus en la empresa con gestión centralizada. El volcar un archivo SAM únicamente proporciona los hashes de las contraseñas, la cual luego se debe intentar romper. Aunque recuperar la contraseña local del Administrador es un propósito principal, también es factible eliminar la contraseña del Administrador. Se puede recolectar el archivo SAM y los hashes para intentar romperlas después. Para hacer esto, se necesitará iniciar el sistema desde una unidad USB, CD o DVD, para luego utilizar una herramienta la cual reinicie la contraseña.

Muchas computadoras inician desde medios extraíbles como un USB, CD o USB, cuando detectan la presencia de estos. Si nada es detectado, la máquina inicia desde el primer disco duro. Algunas máquinas están configuradas para evadir los dispositivos extraíbles, pero sigue proporcionando un Menú de inicio durante el encendido. Este menú permite al usuario seleccionar el dispositivo desde el cual iniciar. En el peor caso, o la mejor configuración, el menú de inicio estará protegido por contraseña. Si este es el caso se podría intentar volcar el archivo SAM con un “exploit” como “pwdump7”, mientras la máquina está en funcionamiento. Alternativamente, se puede instalar un disco duro como primario desde el cual iniciar y acceder hacia la unidad Windows como secundario, y de esta manera acceder hacia el archivo SAM.

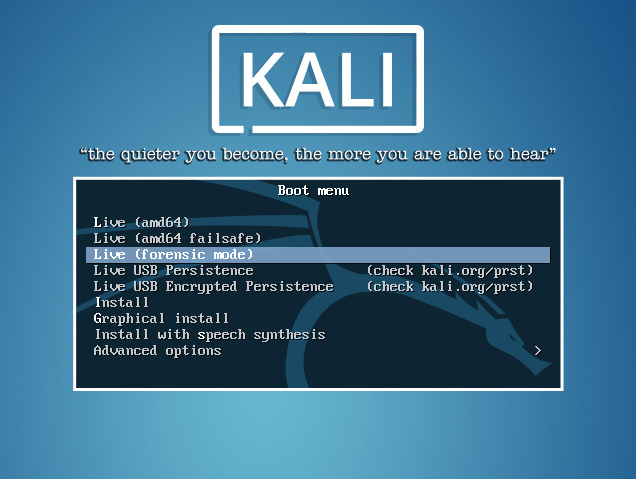

Para el siguiente ejemplo se utilizará la herramienta de nombre “Chntpw”, también conocida como “Offline NT Password & Registry Editor, la cual es una pequeña utilidad para remover la contraseña de un sistema Windows. Esta herramienta puede ser ejecutada desde un CD, DVD, o USB. Esta herramienta está incluida en Kali Linux.”

Se inicia la máquina Windows 8.1 desde un Live-DVD con Kali Linux. Se selecciona la opción “Live (forensic mode)”.

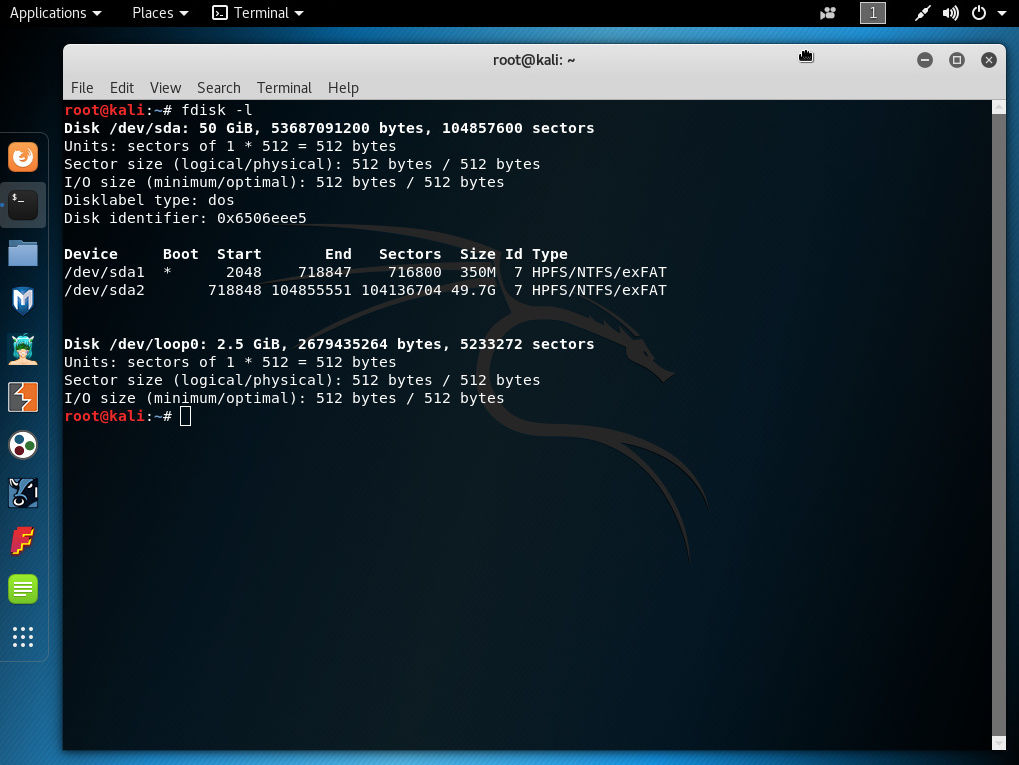

Se utiliza el comando de nombre “fdisk”con la opción “-l”, para obtener información sobre las particiones de los dispositivos de almacenamiento del sistema Windows 8.1.

# fdisk -l

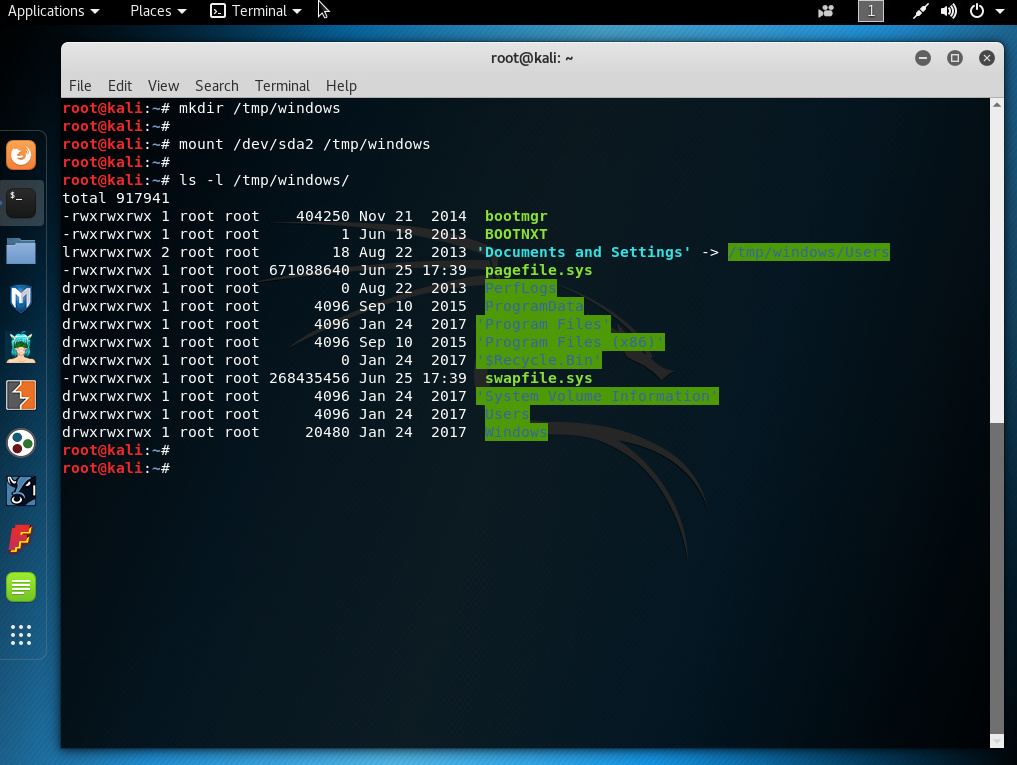

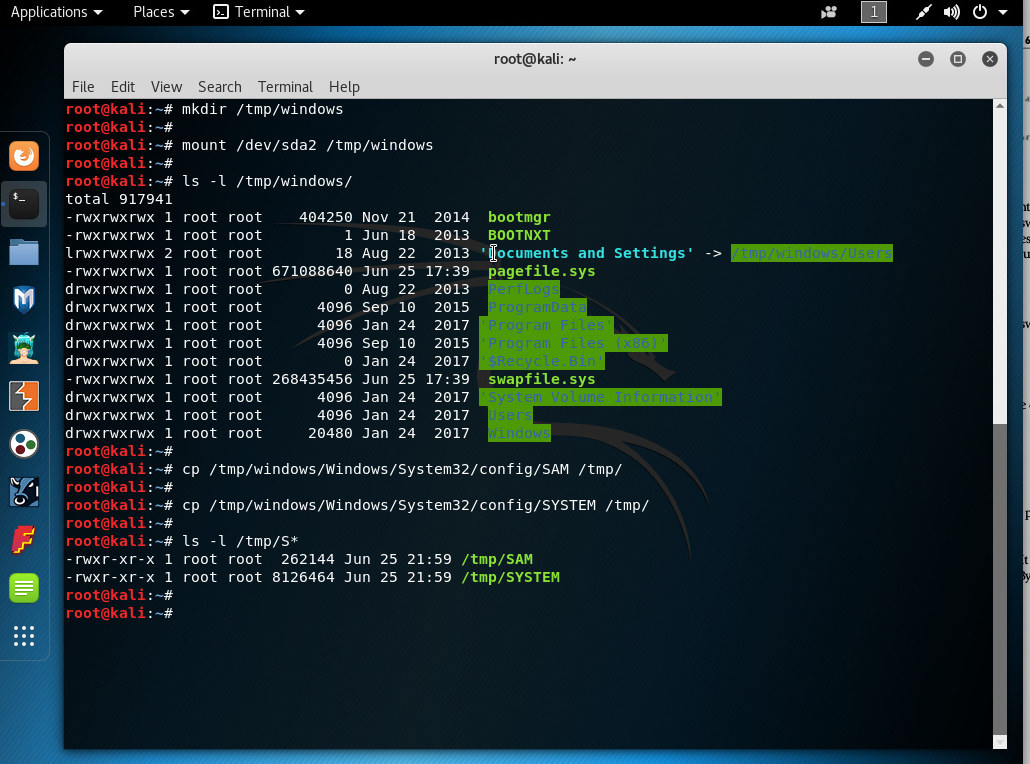

Se crea un directorio de nombre “/tmp/windows/”, donde se procederá a montar la segunda partición del dispositivo de almacenamiento “/dev/sda2”.

# mkdir /tmp/windows

# mount /dev/sda2 /tmp/windows

Opcionalmente se copian los archivos colmena (hive) de nombre “SAM” y “SYSTEM” hacia un directorio temporal.

# cp /tmp/windows/Windows/System32/config/SAM /tmp/

# cp /tmp/windows/Windows/System32/config/SYSTEM /tmp/

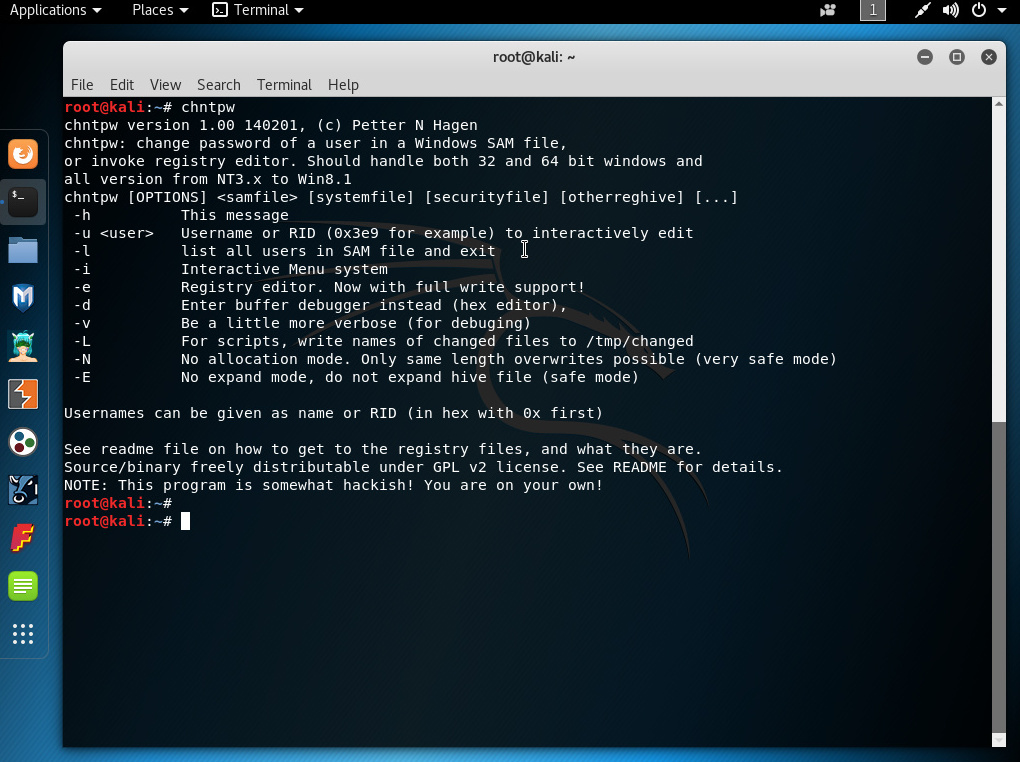

Se ejecuta la herramienta de nombre “chntpw”, para visualizar un resumen de sus opciones.

# chntpw

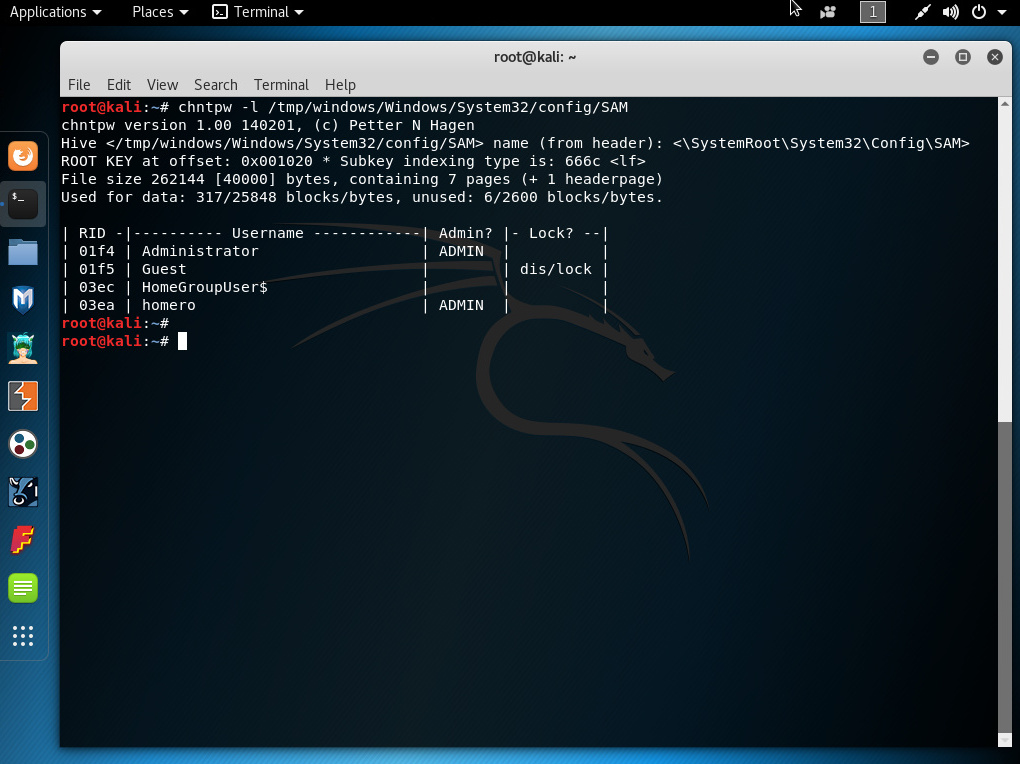

Se ejecuta la herramienta “chntpw” con la opción “-l”, la cual permite listar a los usuarios del sistema Windows 8.1.

# chntpw -l /tmp/windows/Windows/System32/config/SAM

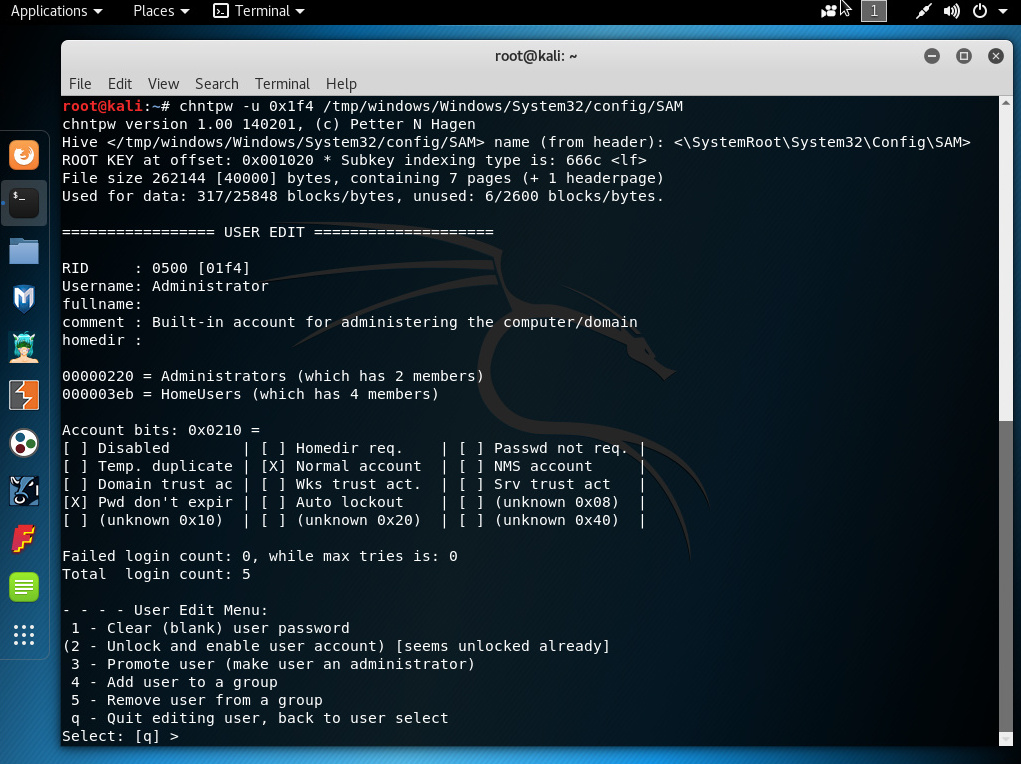

Se utiliza la opción “-u” de la herramienta “chntpw” para definir el usuario al cual se procederá a editar. Para este caso será el usuario “Administrador”.

# chntpw -u 0x1f4 /tmp/windows/Windows/System32/config/SAM

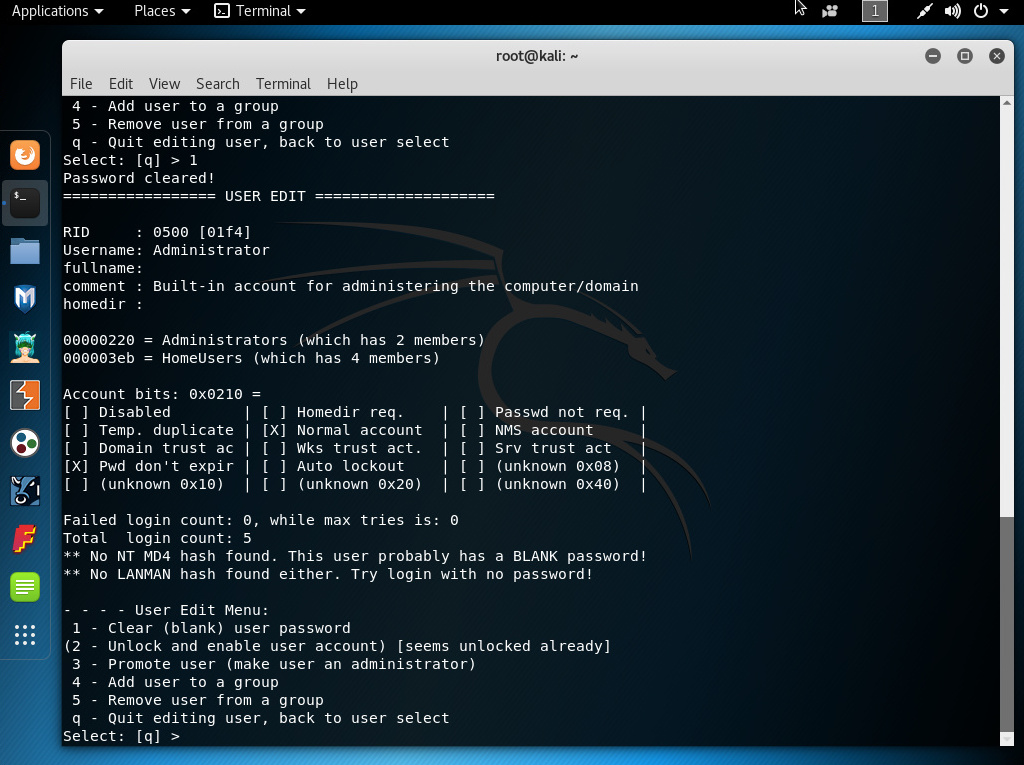

Se utiliza la opción número “1” para limpiar la contraseña del usuario Administrador.

Se presenta un mensaje “Password cleared!”. Lo cual indica la contraseña ha sido limpiada.

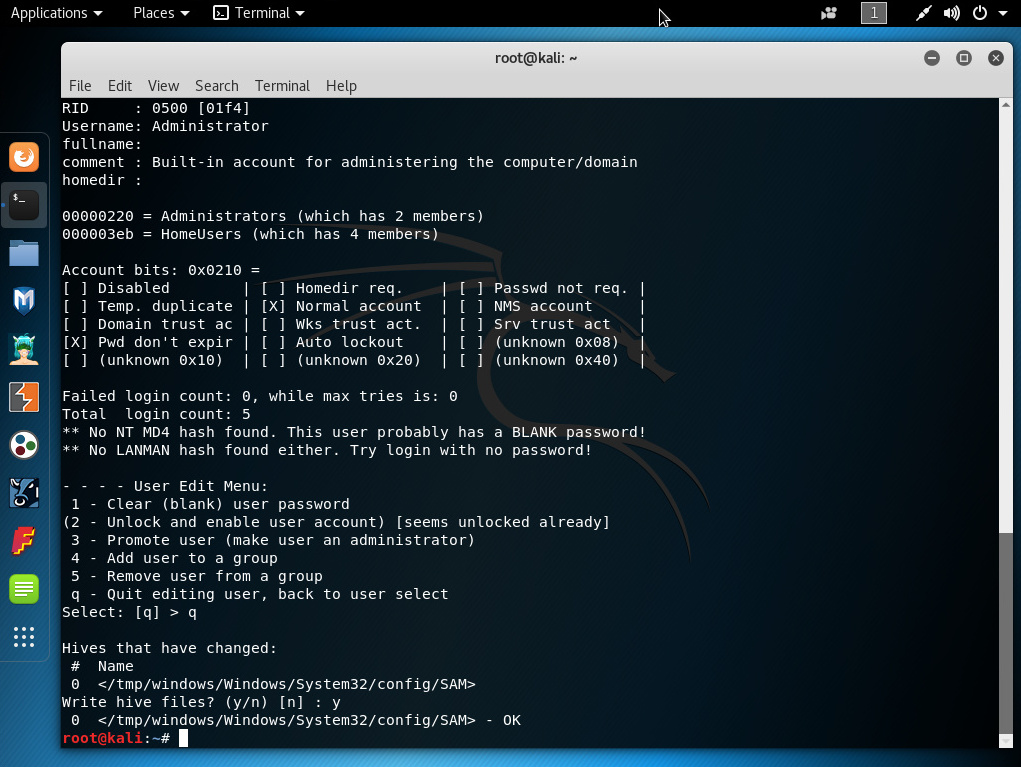

Se utiliza la opción “q” para salir de la edición del usuario Administrador. Al realizar esto se indica el archivo colmena (hive) ha cambiado. Y se consulta sobre si se desea escribir el archivo. A lo cual se responde con “y”.

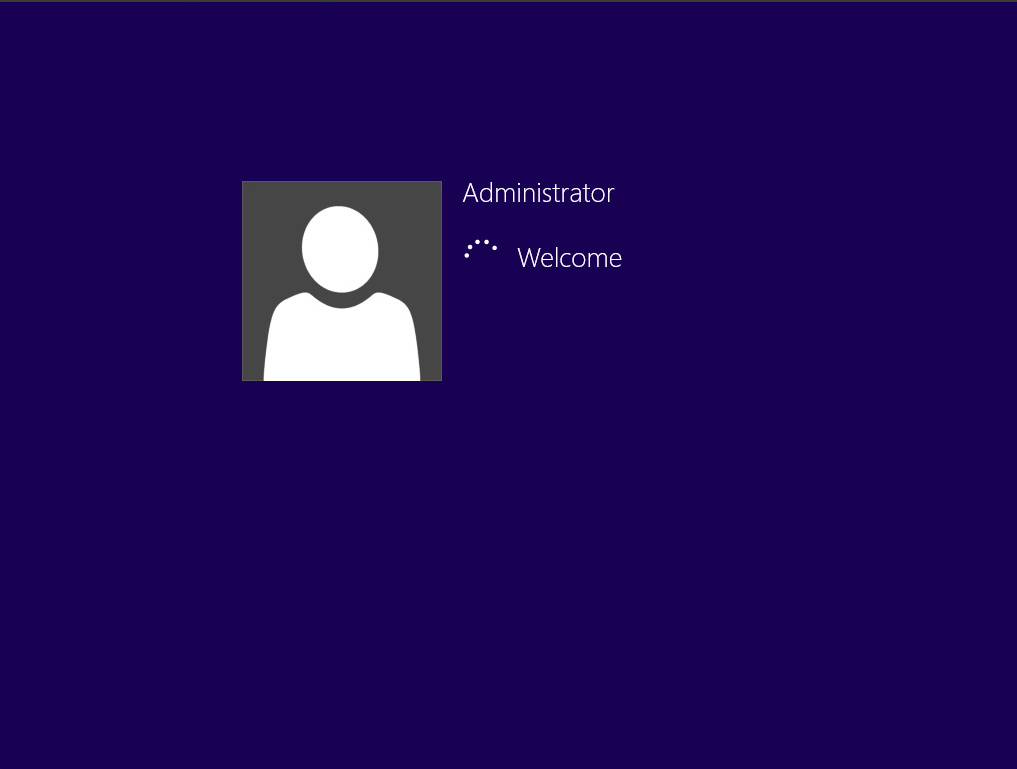

Al reiniciar el sistema Windows 8.1, se nos da la bienvenida automáticamente como el usuario Administrador, sin necesidad de escribir una contraseña.

Fuentes:

http://www.chntpw.com/

http://www.openwall.com/passwords/windows-pwdump

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero