Generar Listas Personalizadas de Palabras con CeWL

CeWL permite crear listas de palabras personalizadas haciendo “spidering” en los sitios web objetivos y capturando palabras únicas. CeWL es una aplicación escrita en ruby la cual recorre una URL definida con una profundidad específica, opcionalmente siguiendo enlaces externos, y retorna una lista de palabras las cuales pueden ser utilizadas con herramientas para tratar de “romper” contraseñas como John the Ripper.

CeWL también tiene una aplicación asociada en linea de comando, FAB (Files Already Bagged) o “Archivos ya embolsados”, la cual utiliza la misma técnica de extracción de meta datos para crear listas desde archivos descargados.

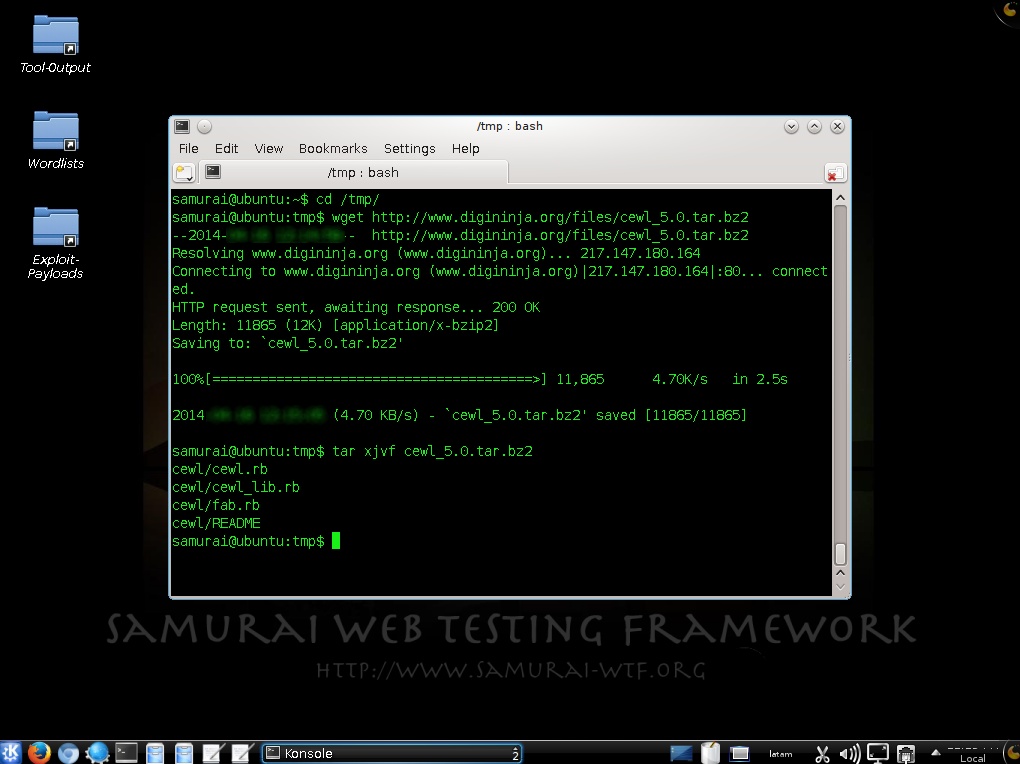

La versión más reciente de CeWL; al momento de escribir el presente texto; es la versión 5. Se procede a su descarga, para luego descomprimir y desempaquetar el archivo.

$ wget http://www.digininja.org/files/cewl_5.0.tar.bz2

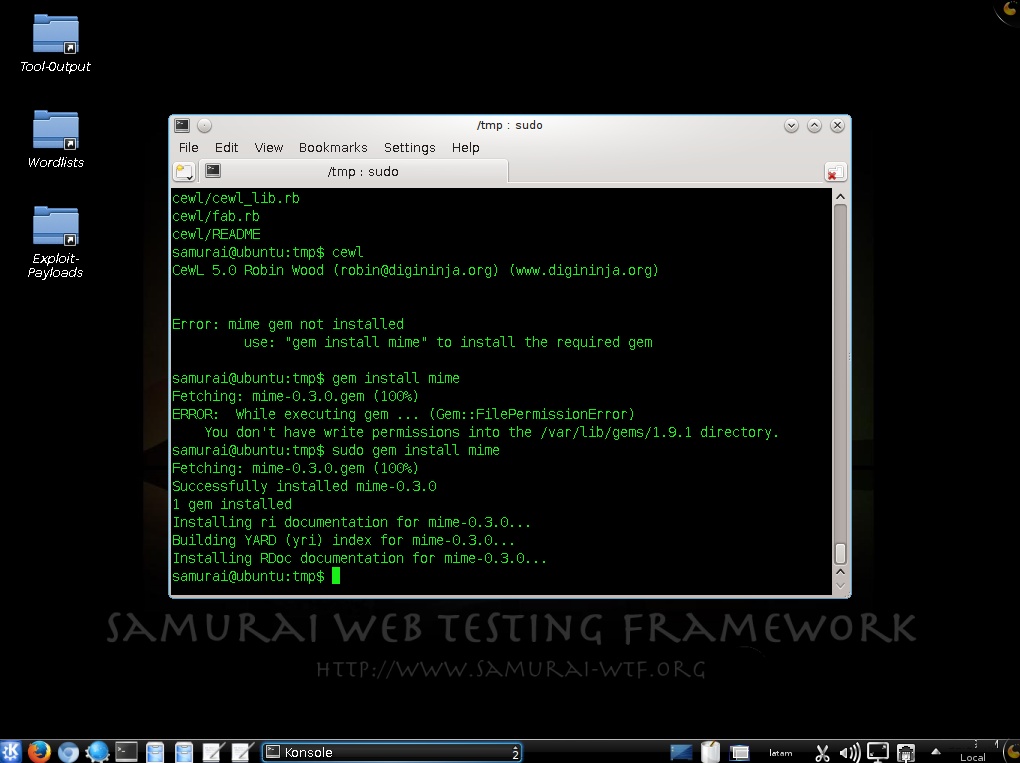

Antes de proceder con la ejecución de CeWL, se requiere satisfacer una dependencia.

$ gem install mime

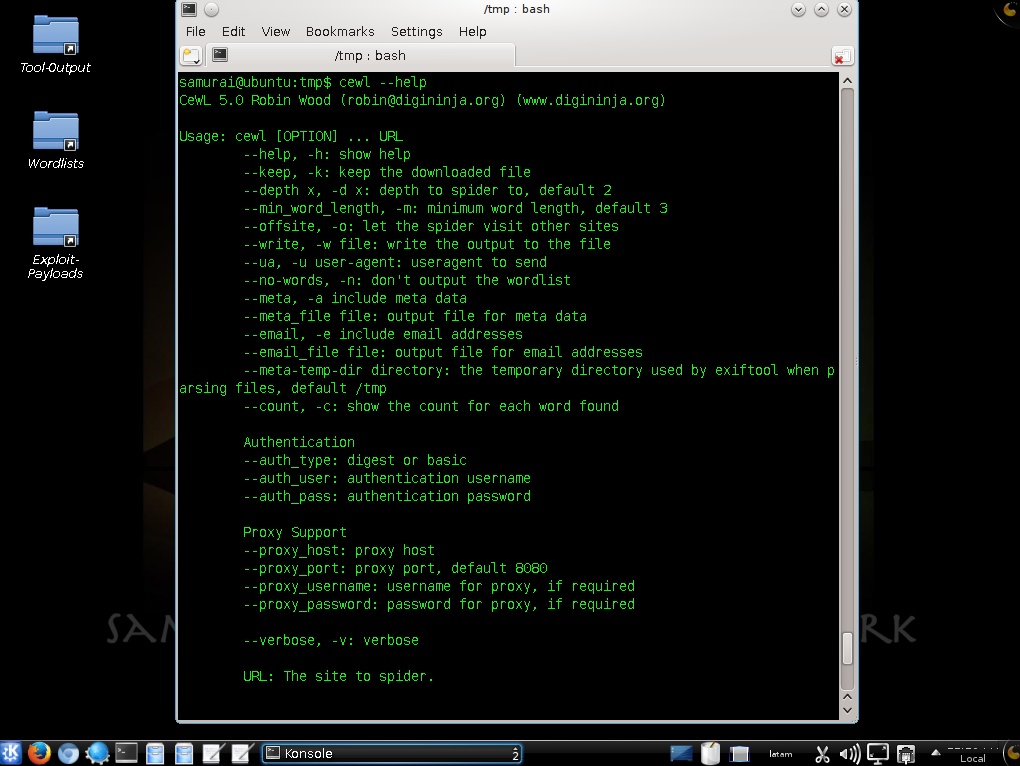

Se ejecuta el comando "cewl" con la opción “--help” para obtener la ayuda del programa.

$ cewl --help

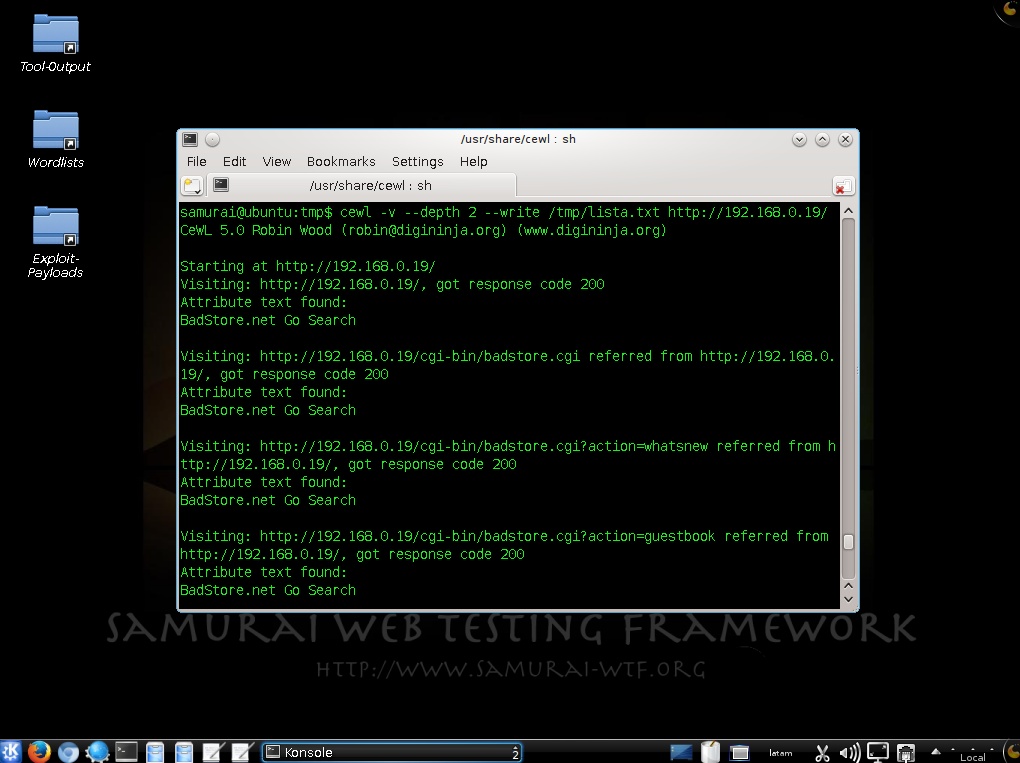

Para la siguiente práctica se utilizará como aplicación web objetivo BadStore.

Se procede a ejecutar CeWL utilizando la opción “--depth”, la cual permite definir la profundidad del proceso de “spidering”, en este caso se define este valor a "2". También se utiliza la opción “--write”, la cual define un archivo donde se escribirá la lista de palabras generada por CeWL.

$ cewl -v --depth 2 --write /tmp/lista.txt http://192.168.0.19/

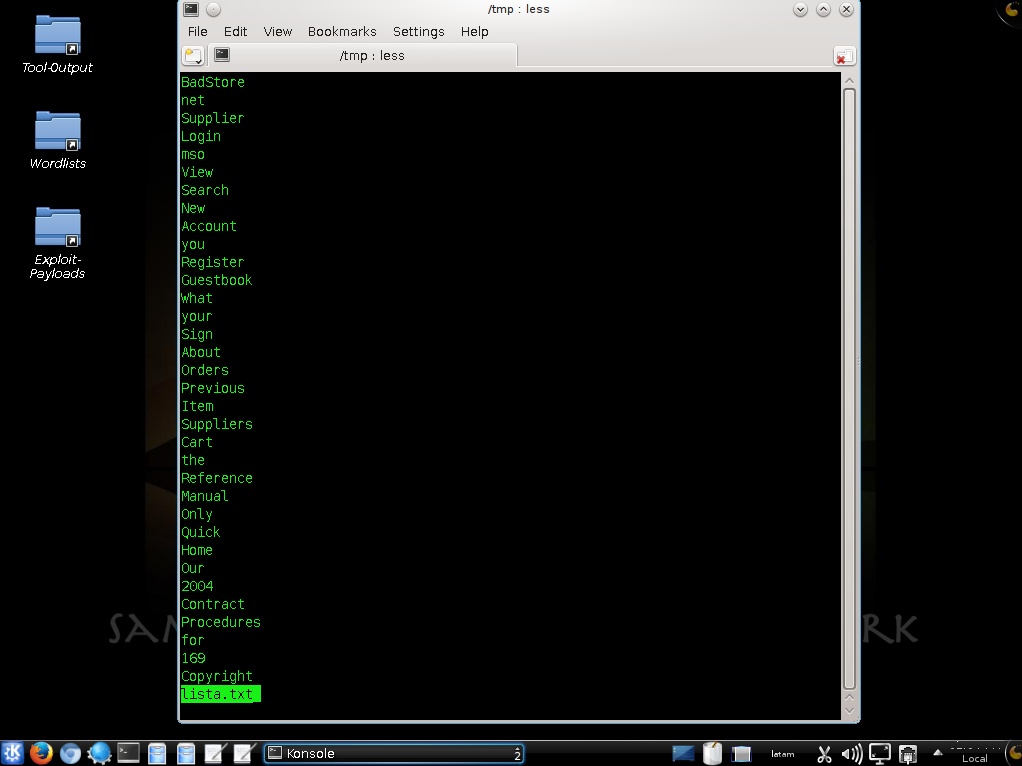

Se visualiza parte del archivo creado, de nombre “lista.txt”.

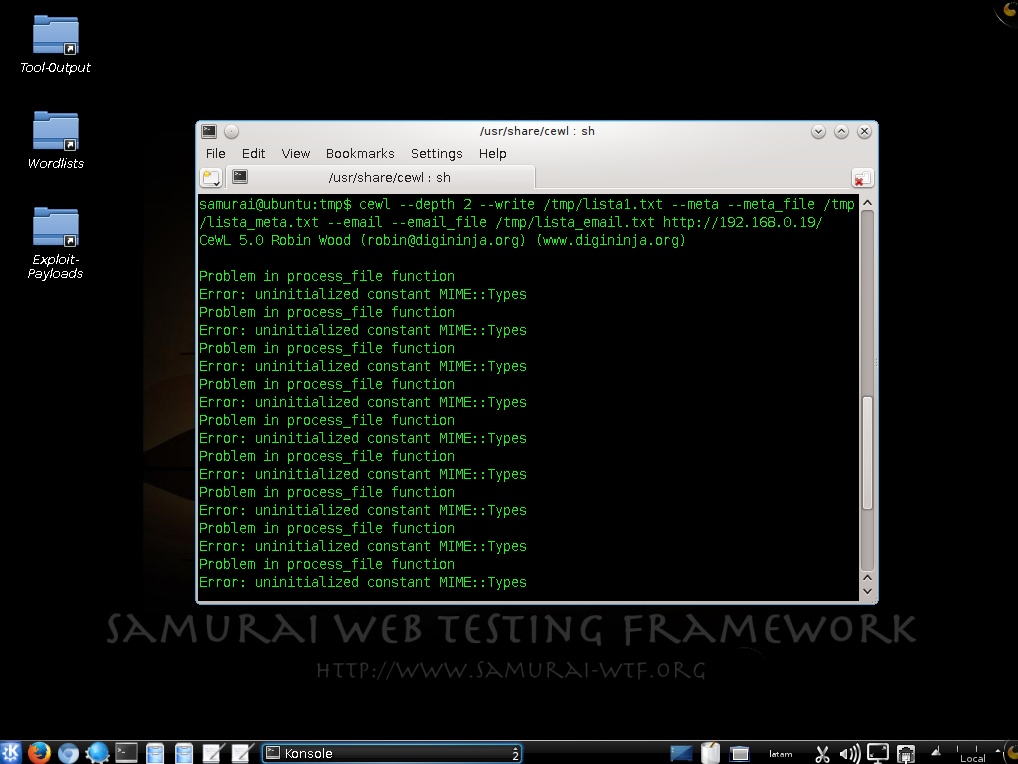

CeWL incluye otras opciones interesantes. La opción “--meta” la cual permite incluir metadatos, la opción “--meta_file”, la cual define un archivo de salida para los metadatos, la opción “--email” que incluye direcciones de correo electrónico, y la opción “--email_file”, la cual define un archivo de salida para las direcciones de correo electrónico extraídas.

$ cewl --depth 2 --write /tmp/lista1.txt --meta --meta_file /tmp/lista_meta.txt --email --email_file /tmp/lista_email.txt http://192.168.0.19

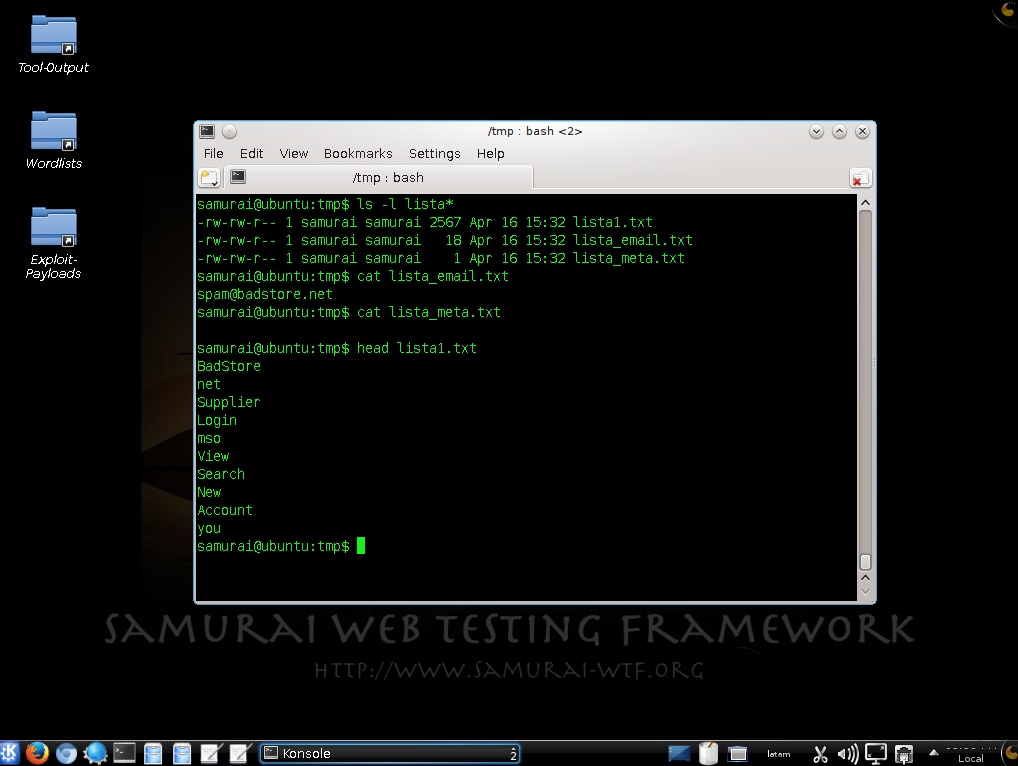

Finalizada la ejecución de CeWL se generan tres archivos, el archivo de nombre “lista1.txt” contiene una lista de palabras generadas desde la aplicación web objetivo. El archivo de nombre “lista_email.txt” contiene las direcciones de correo electrónico extraídas. Y el archivo de nombre “lista_meta.txt” contiene los metadatos extraídos en caso existan archivos que los contengan.

Estas listas de palabras o datos obtenidos pueden ser utilizados posteriormente para realizar ataques por fuerza bruta, e intentar “romper” o adivinar contraseñas utilizando herramientas como THC-Hydra, John The Ripper, Cain, entre otros.

Fuentes:

http://www.digininja.org/projects/cewl.php

http://www.openwall.com/john/

http://www.badstore.net/

https://www.gnu.org/software/wget/

http://www.thc.org/thc-hydra/

http://www.oxid.it/cain.html

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero