Importar Resultados de los Escaneos Realizados con Nessus en Metasploit Framework

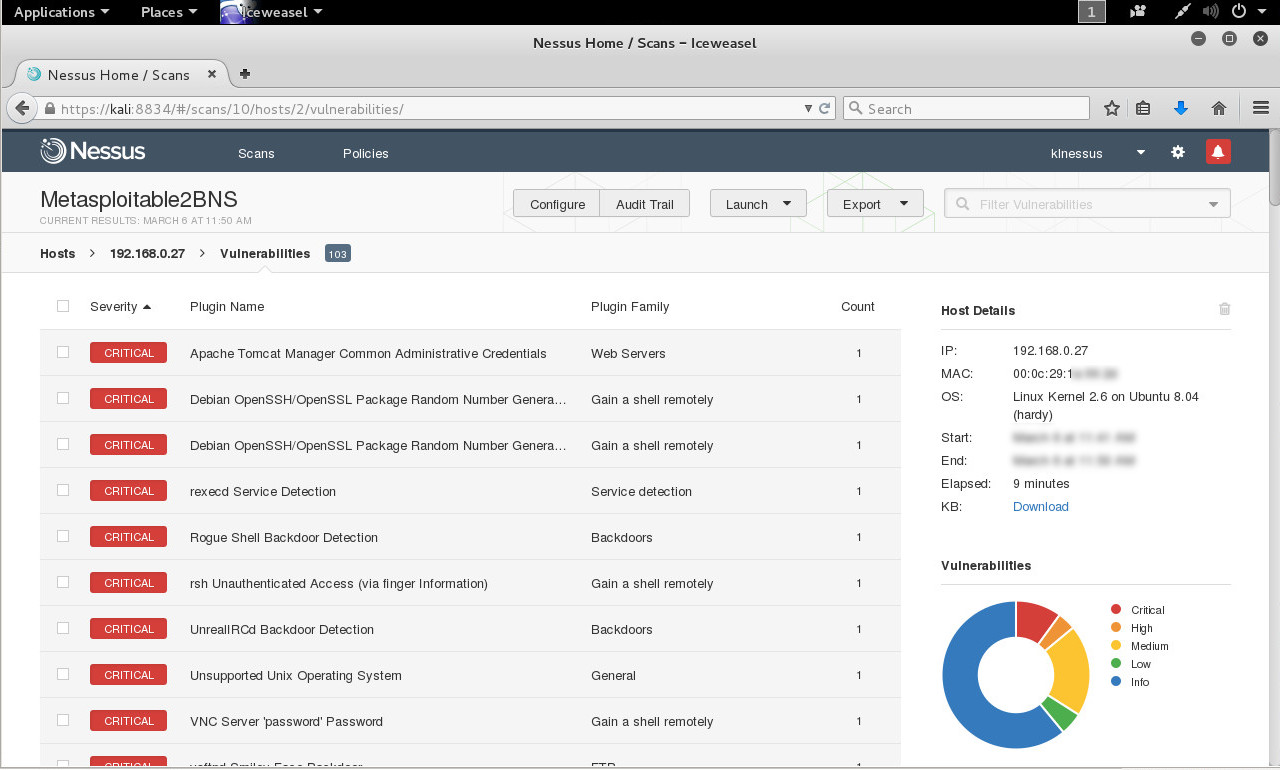

Nessus es un escaner de vulnerabilidades muy conocido y popular, el cual es gratuito para uso personal. También existe una rama de Nessus 2 de nombre OpenVAS, el cual es publicado bajo Licencia GPL. Nessus puede realizar un gran número de verificaciones de vulnerabilidades a través de los denominados “plugins”, de esta manera se pueden identificar las vulnerabilidades más conocidas. Metasploit Framework acepta los archivos resultantes de los escaneos de vulnerabilidades realizados ya sea con Nessus u OpenVAS en el formato de archivo “NBE”.

Los resultados del escaneo de Nessus deben ser exportados en formato NBE, en la versión más reciente de Nessus al momento de realizar el presente escrito, este tiene la extensión “.nessus”.

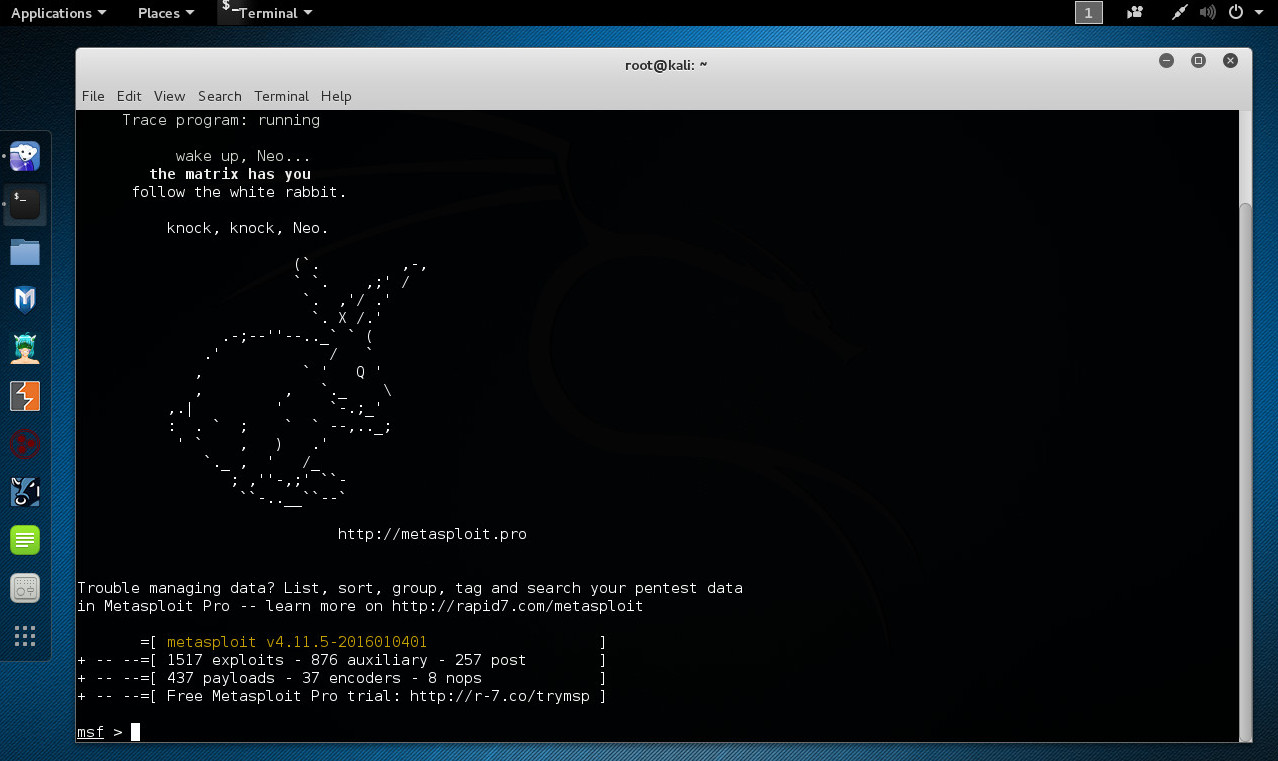

Se ejecuta Metasploit Framework.

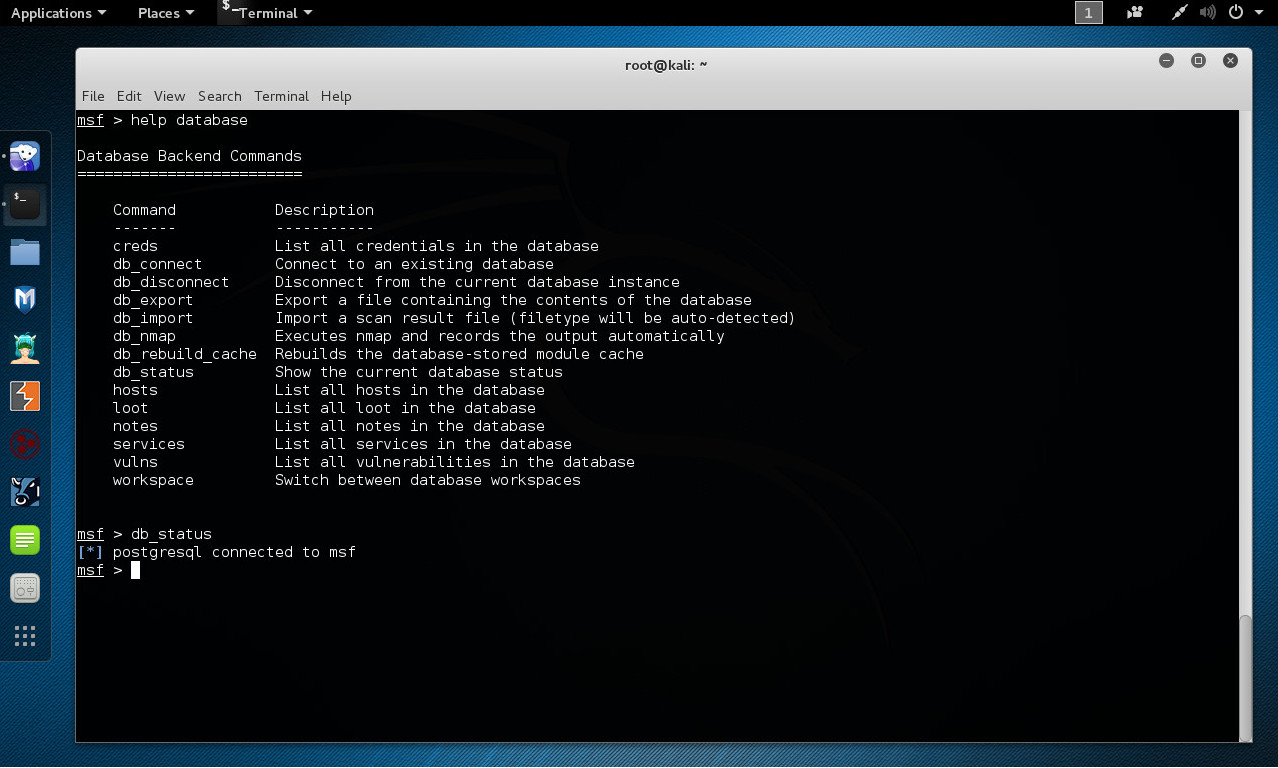

Se indica a Metasploit Framework mostrar los comandos disponibles para interactuar con la Base de datos backend. Luego se verifica el estado actual de la base de datos.

> help database

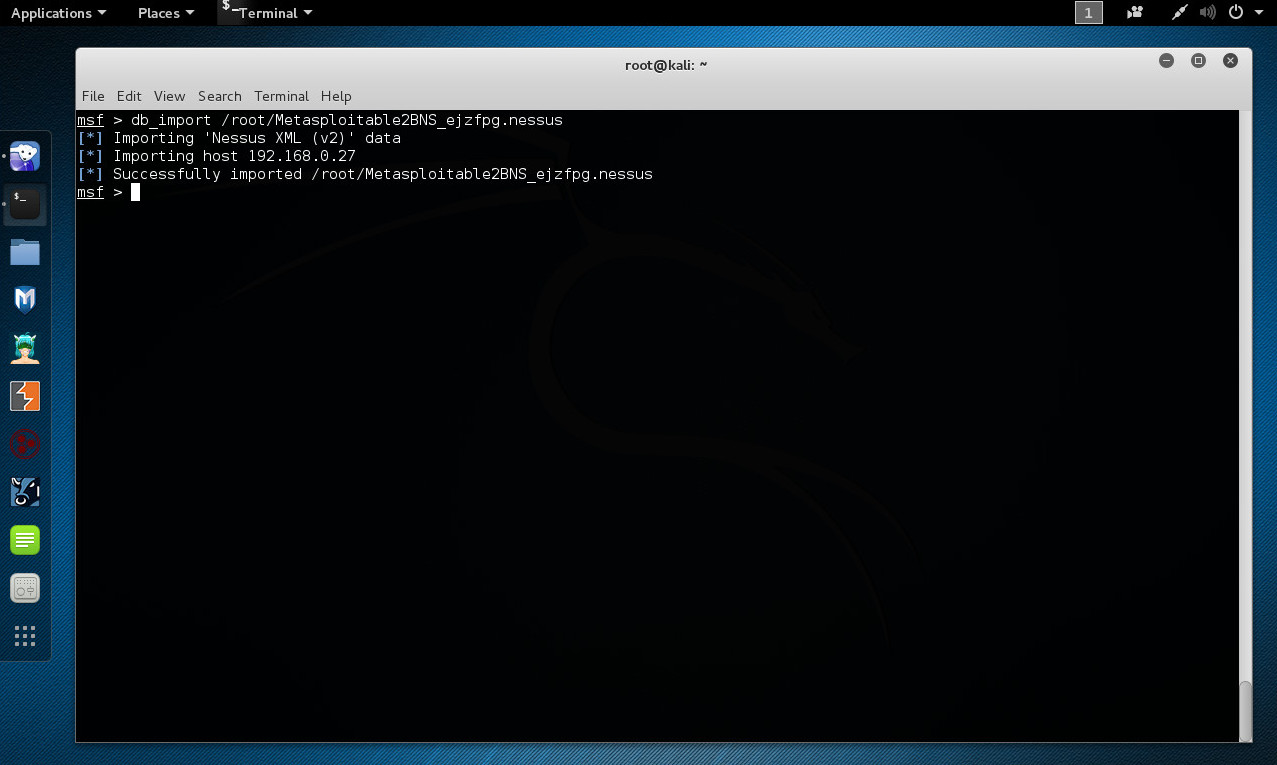

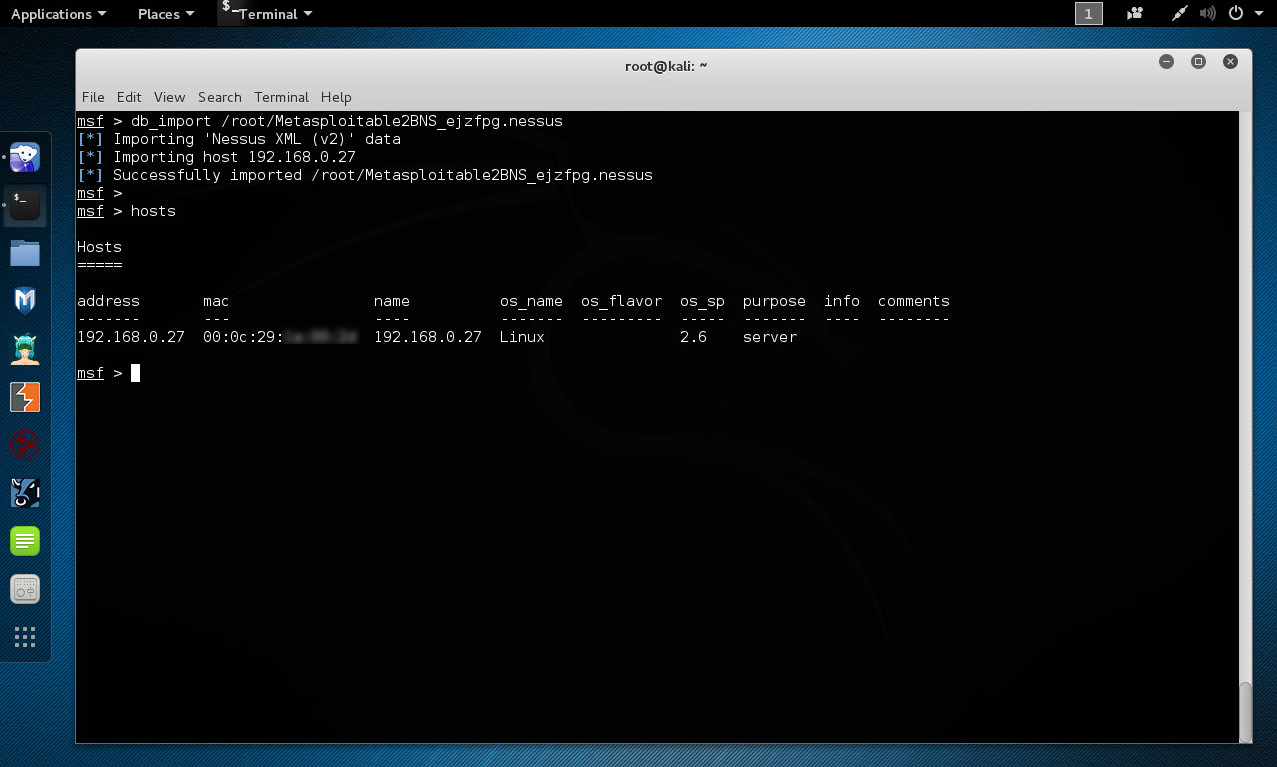

Se procede a importar los resultados obtenidos utilizando Nessus, indicando la ruta y el nombre del archivo.

> db_import /root/Metasploitable2BNS_ejzfpg.nessus

El comando “hosts” permite listar los hosts incluidos en el archivo conteniendo los resultados obtenidos utilizando Nessus.

> hosts

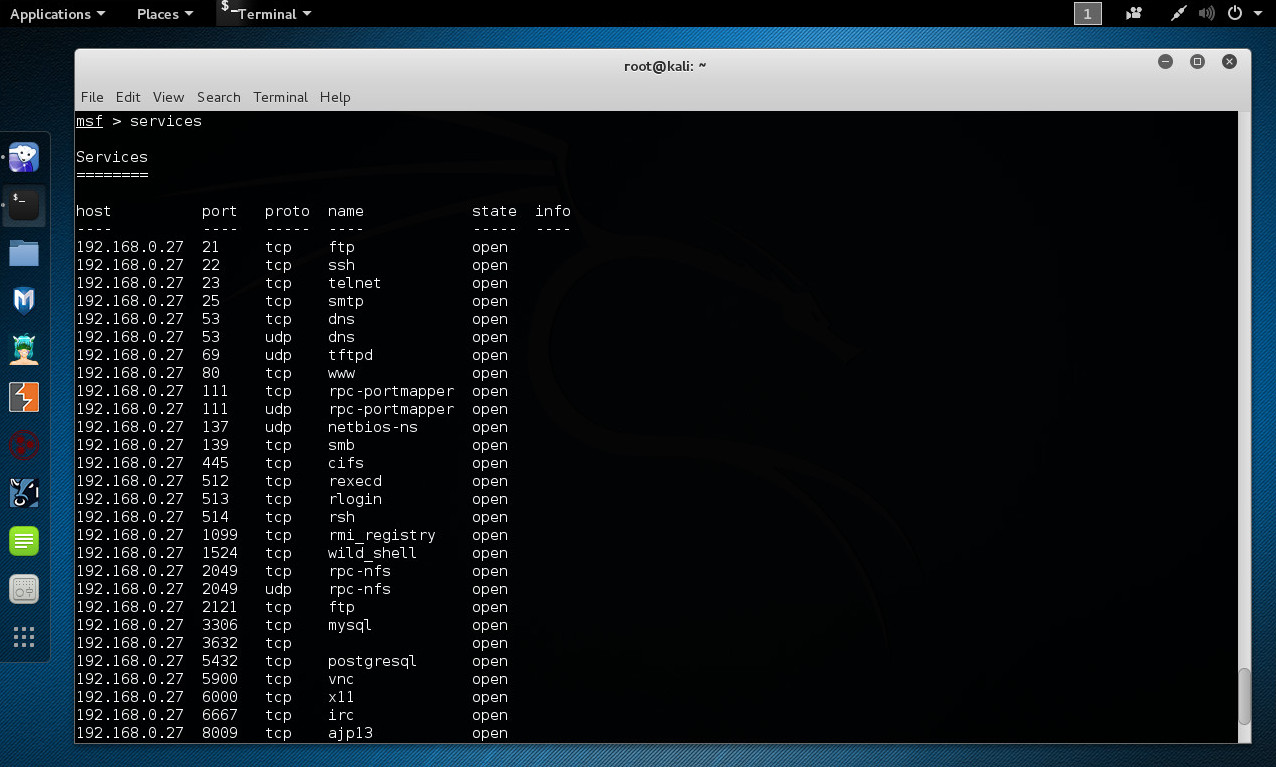

El comando “services” permite enumerar todos los servicios detectados en funcionamiento en el sistema escaneado. En nuestro escenario, dado el hecho de únicamente tener los resultados de un único host, no se especifica la dirección IP del host junto al comando “services”.

> services

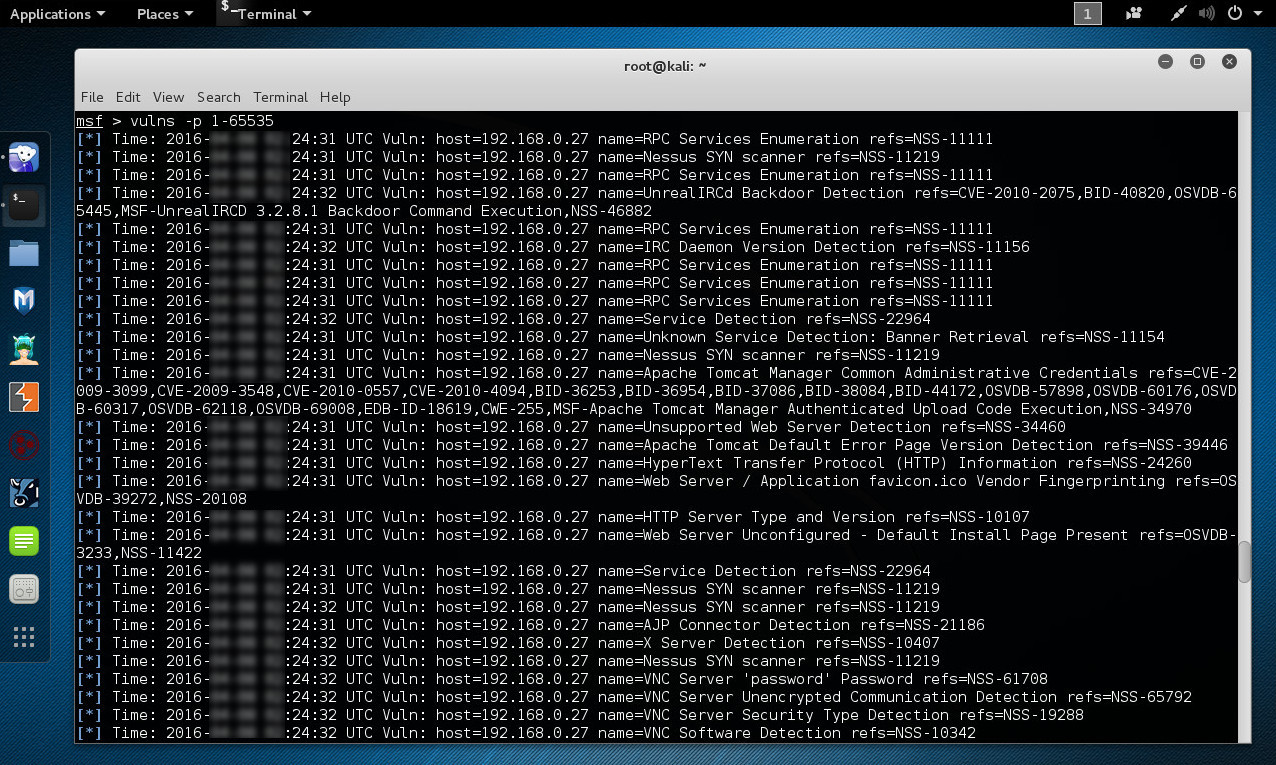

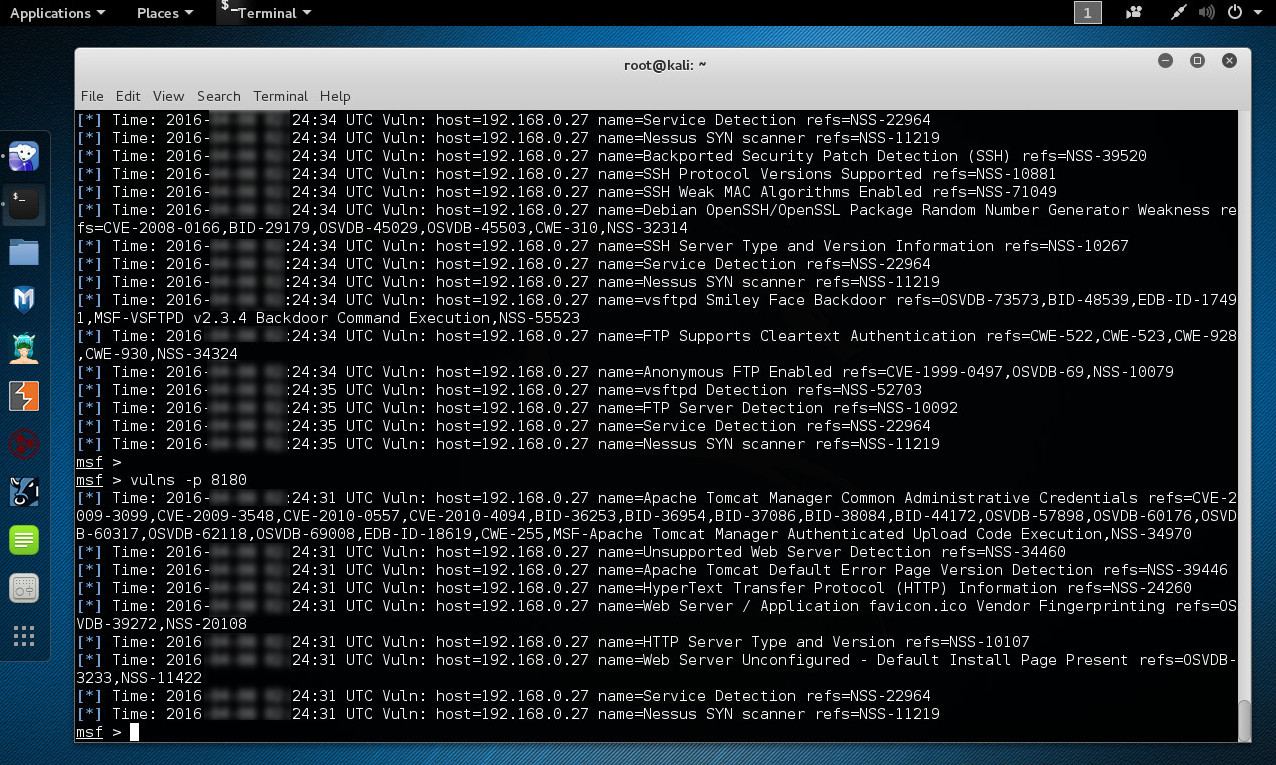

El comando más importante hasta este punto es “vuln”, el cual listará todas las vulnerabilidades reportadas por Nessus y registradas en el archivo de resultados. Se utiliza la opción “-p” para definir el rango de puertos sobre los cuales se requiere conocer sus vulnerabilidades asociadas.

>vulns -p 1-65535

También se puede definir un único puerto sobre el cual se requiere consultar sus vulnerabilidades asociadas.

> vulns -p 8180

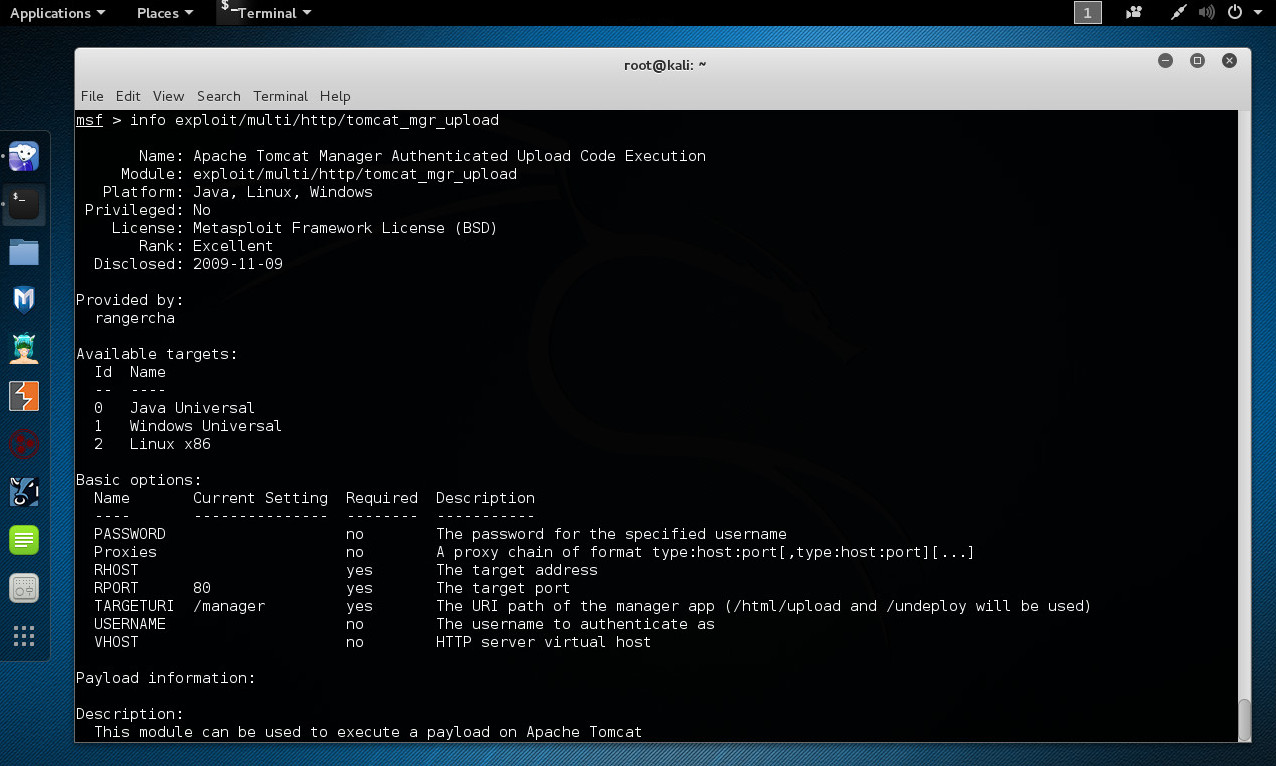

Identificada la vulnerabilidad a utilizar en Metasploit Framework, se procede a buscarla y obtener información sobre el módulo.

> info exploit/multi/http/tomcat_mgr_upload

El siguiente proceso es indicar la utilización de este módulo de explotación, definir y ajustar sus opciones. Luego ejecutarlo para realizar la explotación de la vulnerabilidad identificada.

Como se puede percibir, importar los resultados de un escaneo realizado con Nessus dentro de Metasploit Framework es una poderosa funcionalidad. Esto demuestra su versatilidad, y algunas de las posibilidades de integración con herramientas de terceros como Nessus.

Fuentes:

http://www.tenable.com/products/nessus-vulnerability-scanner

https://www.offensive-security.com/metasploit-unleashed/working-with-nes...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero