Inferencia de Contenido Publicado utilizando Zed Attack Proxy

La mayoría de aplicaciones utilizan algún tipo de esquema para el nombramiento de su contenido y funcionalidad. Infiriendo desde recursos ya identificados dentro de la aplicación, es posible afinar el ejercicio automático de enumeración para incrementar la probabilidad de descubrir contenido oculto.

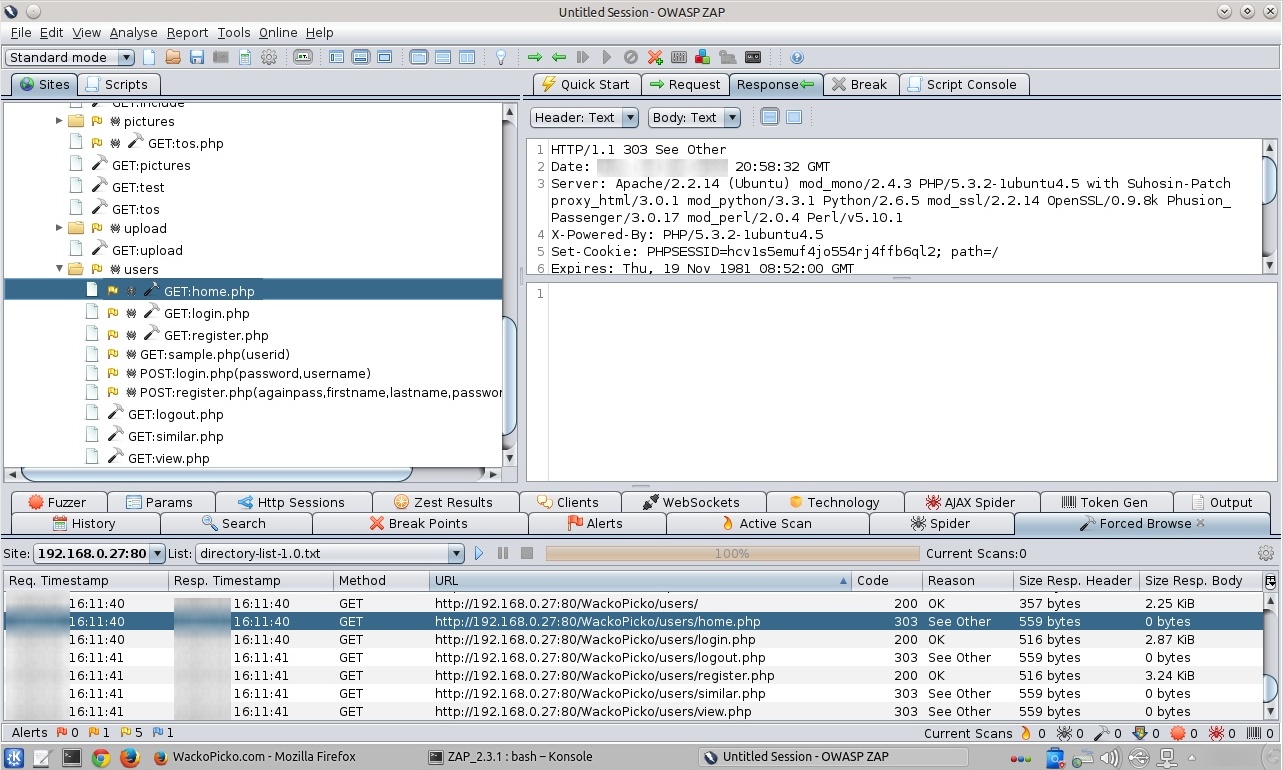

Durante los procedimientos de Spidering dirigido por el usuario o automático, navegación forzada o por fuerza bruta, se identifican páginas en las aplicaciones web, lo cual nos permite realizar la inferencia requerida. Por ejemplo para los archivos en el subdirectorio de nombre /users/

Utilizando Zed Attack Proxy es factible realizar un ataque por fuerza bruta personalizado sobre una parte del nombre del archivo. Para esto es necesario compilar una lista de cadenas de texto o palabras para tratar de identificar el esquema de nombramiento en uso. Dada la identificación de nombres de archivos con extensión php como home, login, logout, register, similar y view, es factible intentar la identificación de otros nombres de archivos.

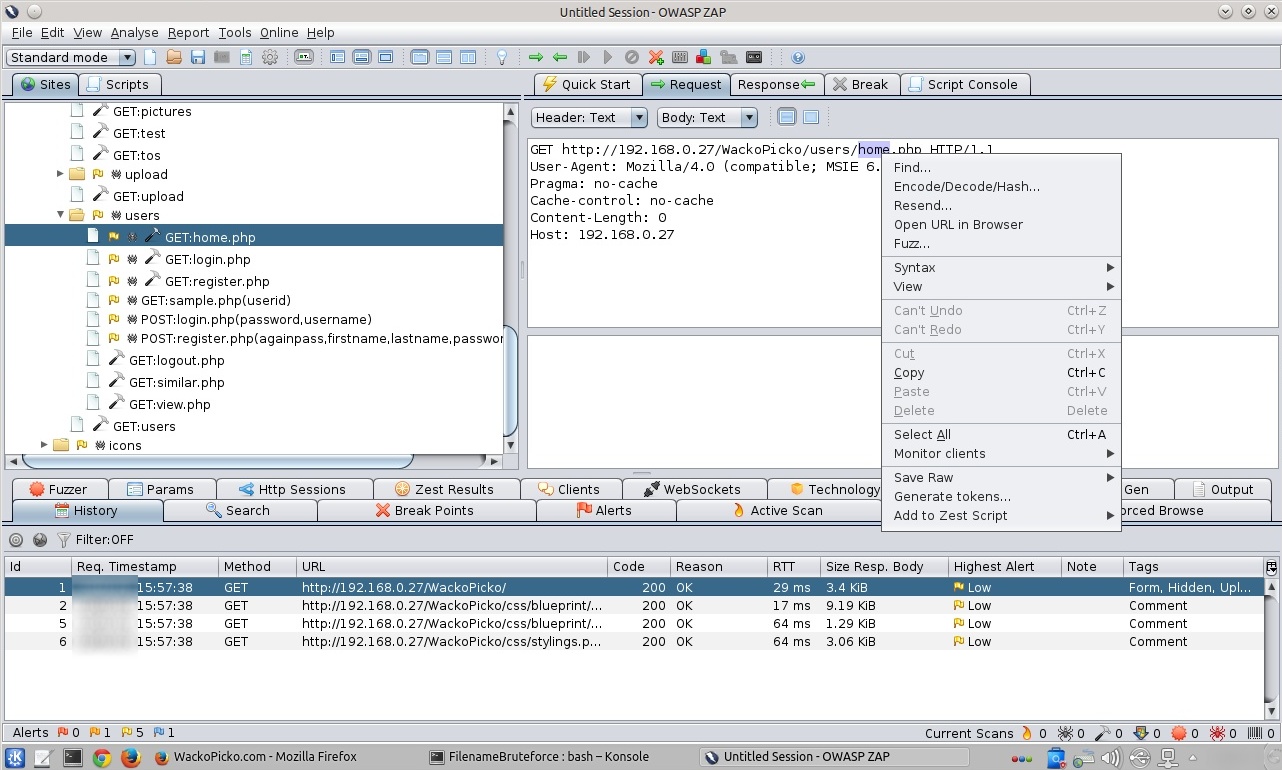

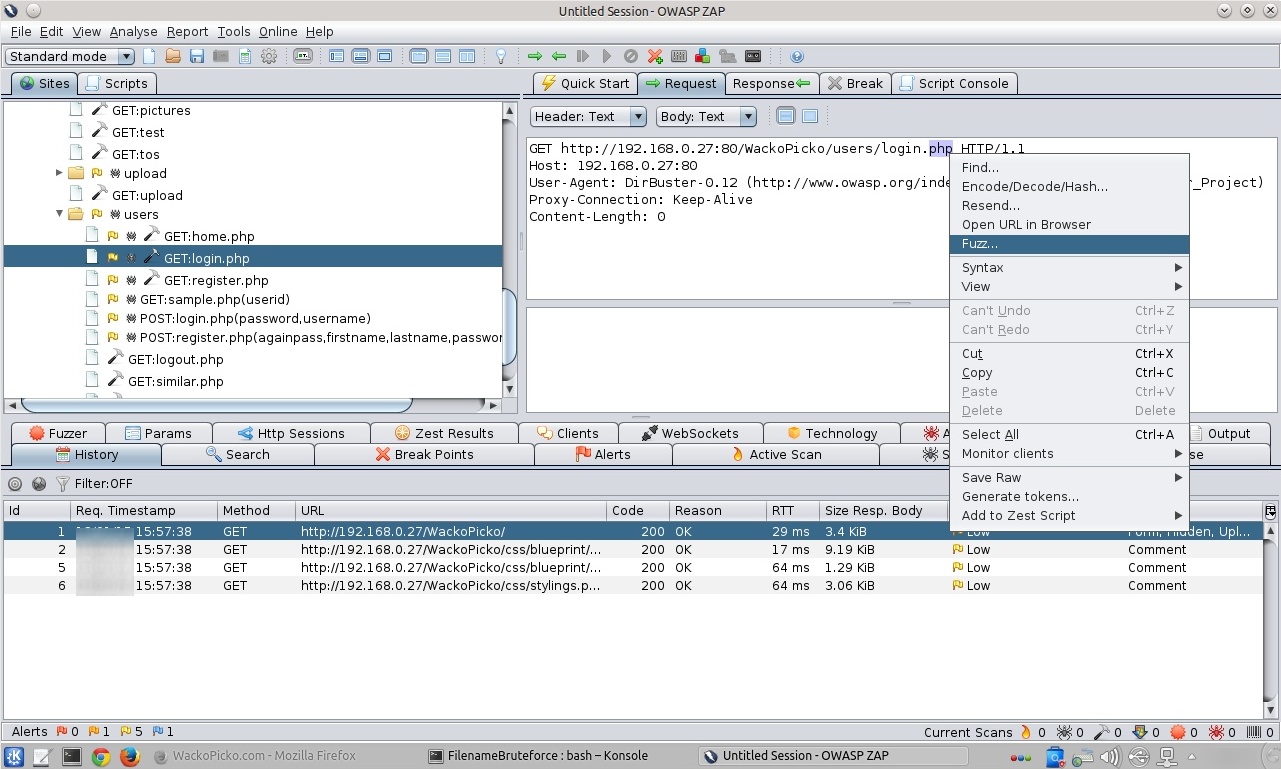

Seleccionar el nombre del archivo sin la extensión, luego hacer clic derecho y seleccionar la opción “Fuzz...”

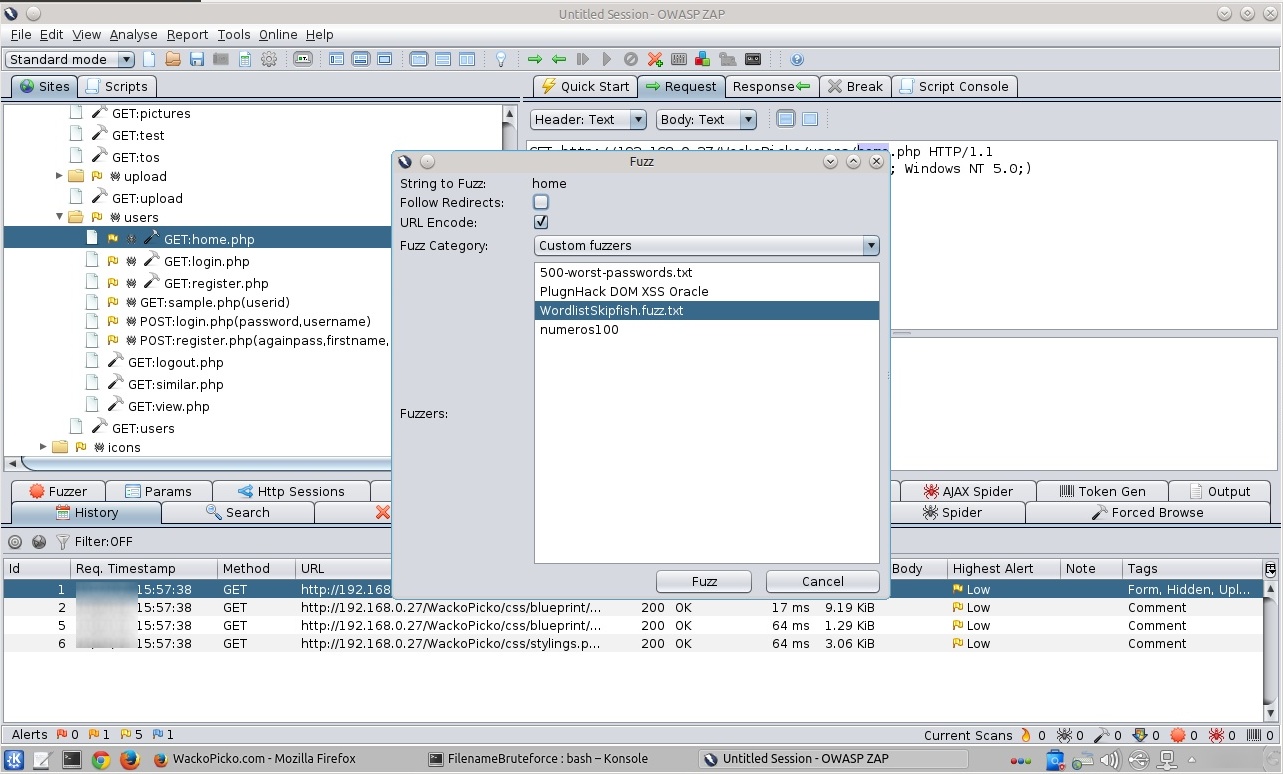

En la nueva ventana presentada seleccionar el nombre del archivo para luego hacer clic en el botón de nombre “Fuzz”. Esto iniciará el procedimiento.

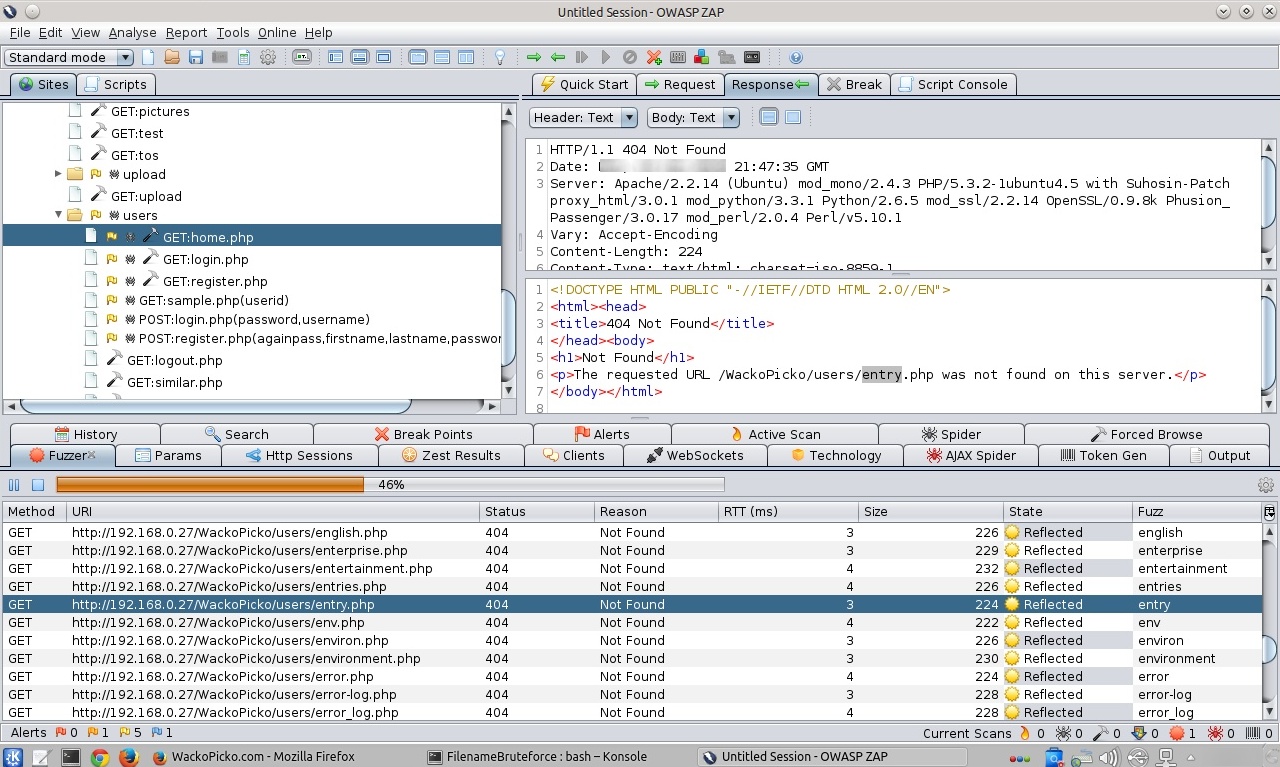

En caso existan resultados positivos, estos serán expuestos en la pestaña de nombre “Fuzzer” ubicado en la parte inferior.

Se puede realizar un procedimiento similar en base a las extensiones de los ítemes enumerados para encontrar por ejemplo copias de seguridad de páginas en funcionamiento. Entre las extensiones más comunes se tienen a txt, bak, src, inc, old, etc.

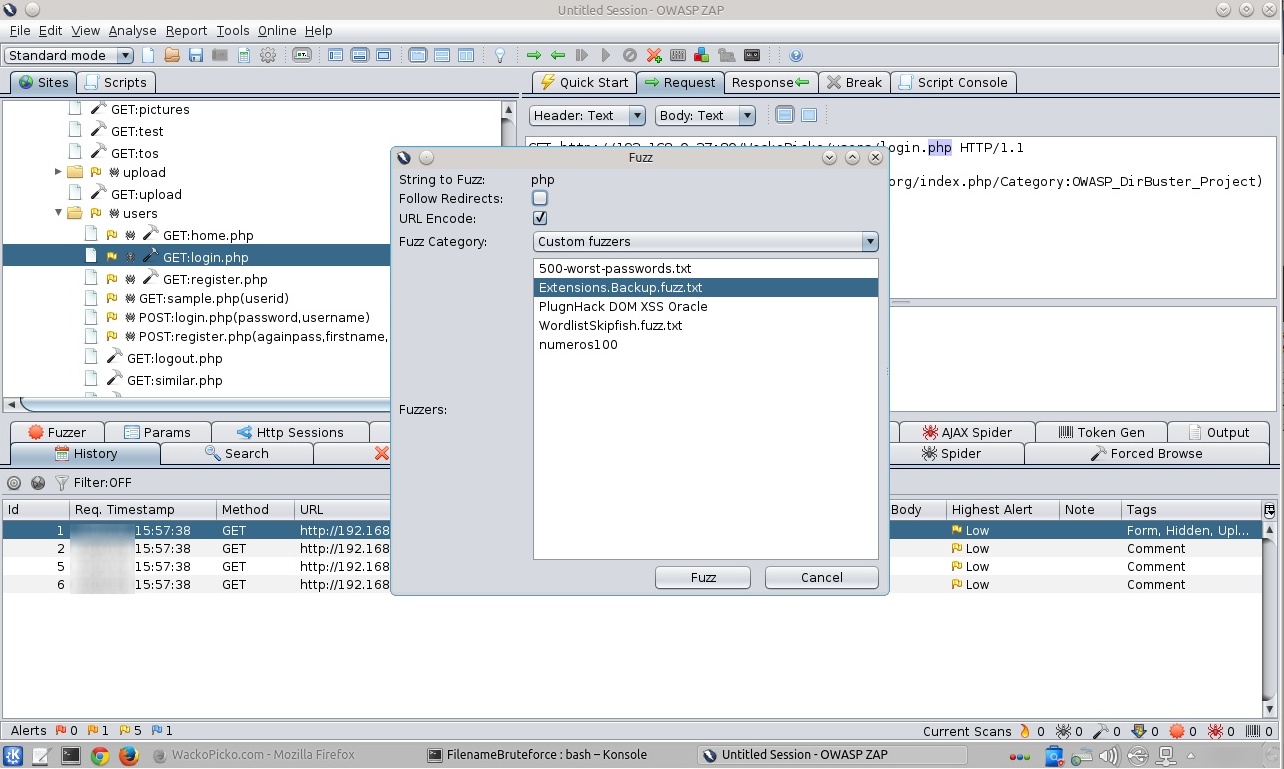

Seleccionar la extensión del archivo para luego seleccionar la opción “Fuzz...”

En la nueva ventana presentada seleccionar el archivo conteniendo el listado de extensiones a utilizar. Luego hacer clic en el botón de nombre “Fuzz”.

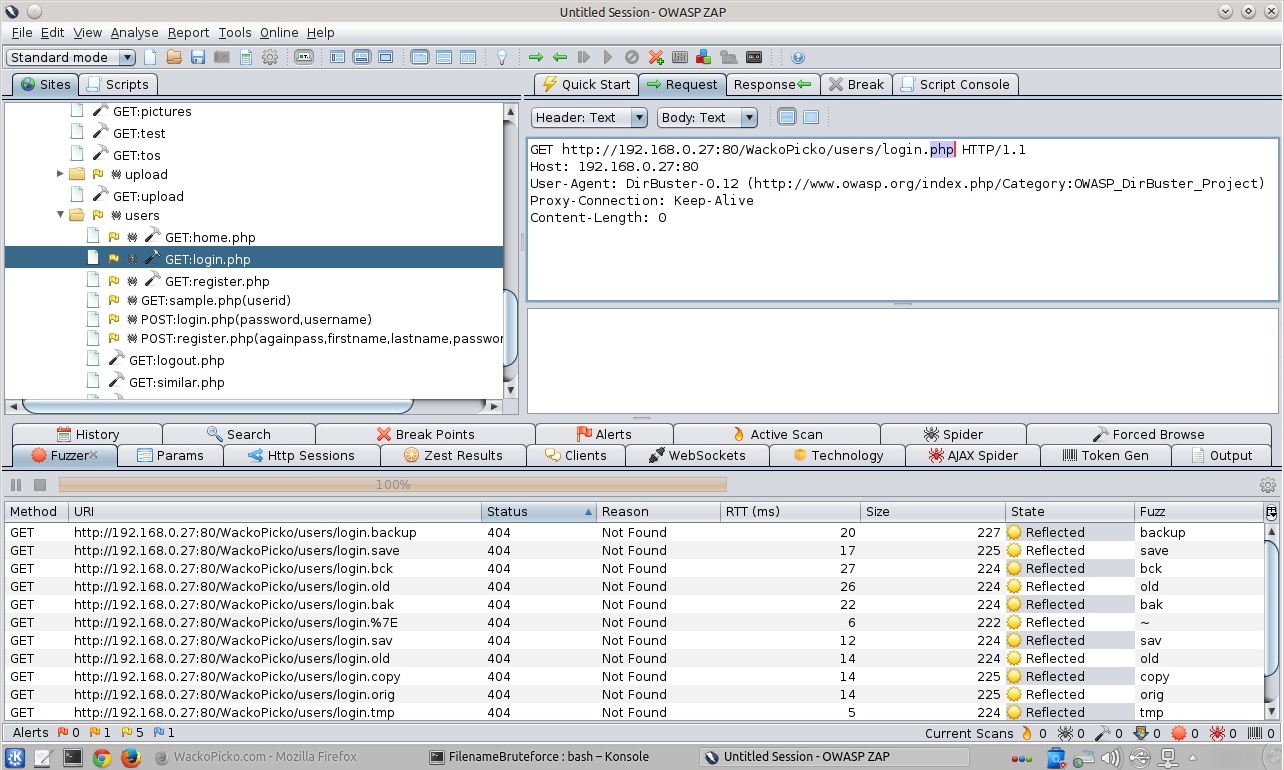

El procedimiento y los resultados del mismo serán presentados en la pestaña de nombre “Fuzzer” ubicado en la parte inferior.

Cada proceso descrito puede ser realizado de manera recursiva utilizando nuevos contenidos enumerados y patrones como base para posteriores acciones de spidering dirigidos por el usuario y descubrimiento automático de contenido.

Fuentes:

https://code.google.com/p/zaproxy/

https://www.owasp.org/index.php/Review_Old,_Backup_and_Unreferenced_File...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero