Introducción al Escaneo de una Aplicación Web

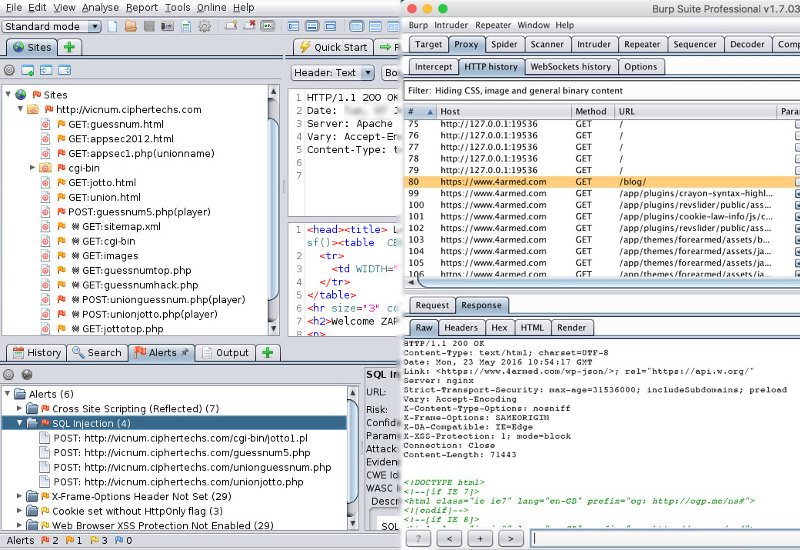

Los escáneres para aplicaciones web proporcionan una manera automática de descubrir vulnerabilidades en la aplicación web, similar a lo hecho por herramientas como OpenVAS (Open Vulnerability Assessment System) o Nessus, en lo referente a su capacidad de encontrar malas configuraciones o parches no instalados. La mayoría de escáneres para aplicaciones web, se sitúan entre un navegador web y la aplicación web, como lo hace un proxy web, siendo generalmente parte de un conjunto de herramientas mayor como Zed Attack Proxy o Burp Suite.

Los escáneres web envían entradas especialmente elaboradas hacia la aplicación web, para luego analizar las respuestas por síntomas de vulnerabilidades conocidas. Es común para un escáner web enviar cientos de peticiones hacia un campo de entrada en la aplicación web, para verificar todos los diferentes tipos de vulnerabilidades basados en firmas.

Existen dos escáneres de vulnerabilidades sobre los cuales en primera instancia se sugiere investigar Zed Attack Proxy (ZAP) y Burp Suite. Burp Suite está constituido de tres ediciones, Empresarial y Profesional de pago, y Comunidad de libre uso. Pero esta última edición tiene restricciones, como la incapacidad de utilizar el escaner de vulnerabilidades web. Al momento de escribir el presente texto, es indudable se trata de una muy buena herramienta.

De otro lado se tiene a Zed Attack Proy (ZAP), parte del proyecto OWASP. Es una de las herramientas libres de seguridad más populares a nivel mundial, y es activamente mantenida por cientos de voluntarios a nivel internacional. Esta herramienta puede ayudar a encontrar automáticamente vulnerabilidades de seguridad en las aplicaciones web, mientras se desarrollan y prueban las aplicaciones. También es una gran herramienta para profesionales experimentados en pruebas de penetración, quienes lo utilizan para realizar pruebas manuales. ZAP no tiene ningún tipo de restricción para su utilización.

La decisión de utilizar Zed Attack Proxy o Burp Suite, o ambos, depende de diversos criterios como; funcionalidades, costo, soporte, actualizaciones, conocimientos, entrenamiento, documentación, etc. La principal decisión dependerá de los profesionales quienes utilizarán las herramientas.

Fuentes:

https://www.owasp.org/index.php/OWASP_Zed_Attack_Proxy_Project

https://portswigger.net/burp/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero