Localizar Recursos DNS utilizando Fierce

Fierce Domain Scan nació debido a la frustración mientras se realizaba auditorías de seguridad contra aplicaciones web. Dado que solía ser muy lento descubrir grandes franjas de redes corporativas no continuas, pero esto no tiene porque ser así. Es terriblemente fácil ejecutar un escaner contra un rango de direcciones IP, pero si la presencia en la red de la web está distribuida entre diversos rangos, se pueden perder enormes trozos de la red. Fierce ayuda a resolver este inconveniente.

Para la siguiente práctica se utilizará la versión de Fierce v2.0 incluida en Kali Linux.

La manera más sencilla de ejecutar Fierce es utilizando la opción “-dns” seguida del dominio objetivo a escanear. Este puede ser un único dominio, varios dominios (separados por comas), o un archivo conteniendo un dominio por linea. La opción “-dnsservers” define un servidor DNS en particular para realizar las consultas, se puede definir también varios servidores o un archivo conteniendo una lista de servidores DNS. La opción “-format” define el formato del archivo conteniendo los resultados, y la opción “-output” define el nombre archivo donde se guardarán los resultados obtenidos por Fierce.

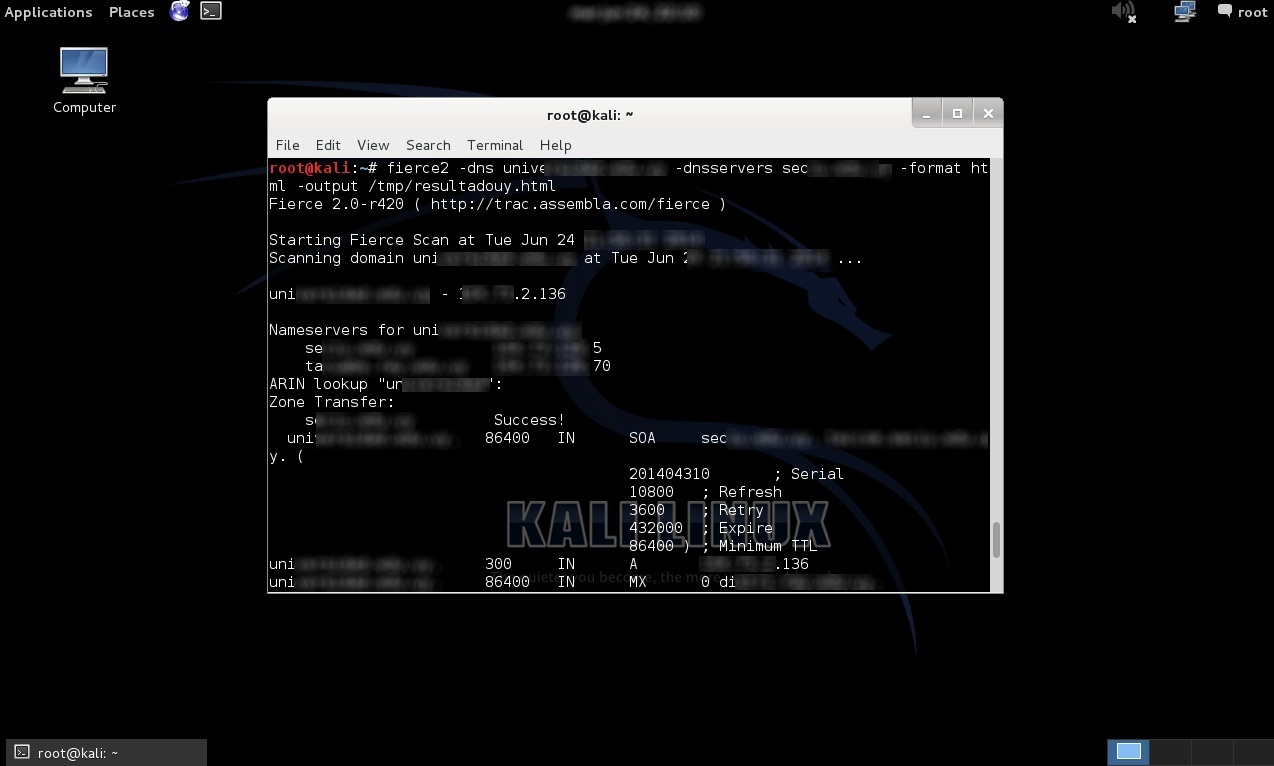

# fierce2 -dns [Dominio Objetivo] -dnsservers [DNS Objetivo] -format html -output /tmp/resultadouy.html

Fierce utiliza varias técnicas para identificar potenciales objetivos para la Prueba de Penetración. Estas pruebas son en principio pasivas por naturaleza; dado que no tendrán ningún impacto negativo, pues la mayoría técnicas incluyen consultas DNS y búsquedas ARIN no intrusivas.

Enumerar los servidores de nombres

Cuando Fierce inicia un escaneo contra un dominio, primero resuelve el dominio a direcciones IP. Luego continua con la identificación de los servidores de nombres primario, secundario, o adicionales. Estas peticiones son conocidas como “peticiones NS” el cual es una abreviatura para “servidores de nombres”. Estos servidores pueden contener información adicional sobre el objetivo que no está disponible a través de servidores DNS públicos, así una vez identificados los servidores de nombres por Fierce para un dominio objetivo, usará estos servidores para todas las peticiones DNS futuras.

ARIN

Una de las nuevas características en Fierce 2.0 es el módulo ARIN. Cuando es utilizado, Fierce 2.0 realizará primero una búsqueda ARIN del dominio. El resultado de esta consulta contendrá varios manejadores de red. Cada uno de estos son luego consultados para obtener más detalles sobre los rangos que son propiedad del dominio en evaluación.

Transferencia de Zona

Fierce aprovecha una técnica clásica de reconocimiento pasivo para identificar información desde los servidores de nombres para un dominio objetivo. Intentará una “petición AXFR” contra cada servidor de nombres. Si una de estas peticiones es satisfactoria, Fierce continuará realizando peticiones AXFR contra todos los servidores de nombres, dado que los servidores DNS algunas veces se configuran de manera diferente. No es improbable para una organización exponer direcciones IP internas (RFC 1918) a través de estos archivos de zona, lo cual puede ser muy útil en la determinación de hosts objetivos una vez que el atacante gana acceso interno. Usualmente no existe razón para que una organización tenga habilitado permanentemente la transferencia de zona. Por lo tanto, se recomienda deshabilitarla en todos los servidores de nombres.

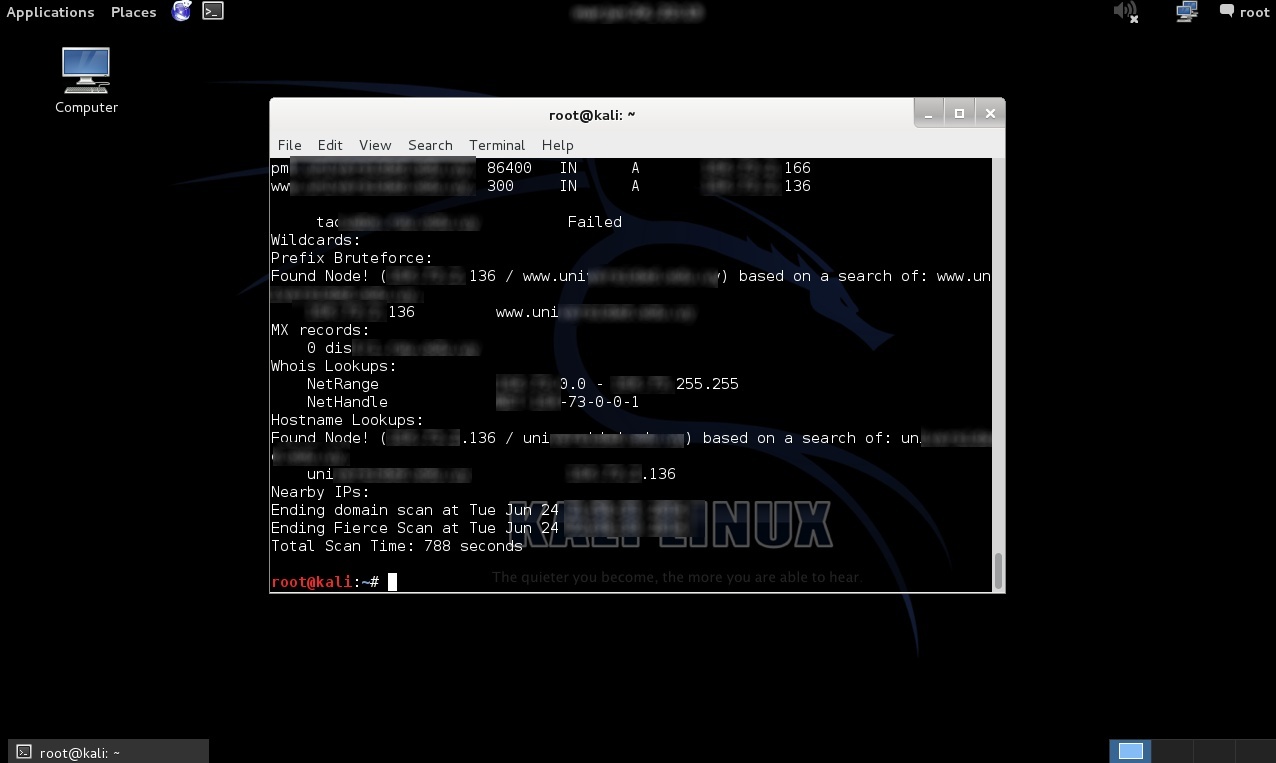

Registros DNS Comodín

La siguiente técnica que Fierce utiliza para identificar direcciones IP para un dominio objetivo es verificar por registros DNS Comodín. Este es un paso importante, si la organización tiene un comodín puesto que puede afectar el resto de la prueba. Por ejemplo, algunas organizaciones configuran los servidores DNS para resolver cualquier subdominio hacia una dirección IP específica. Si este es el caso, el analista debe tener en mente que cualquier nombre de host resolverá a esta dirección IP, esto probablemente debido al uso del comodín, no debido a la validez del nombre del host. El analista debe considerar esto cuando se realiza el reconocimiento de la red, personalizando las pruebas para identificar objetivos adicionales y prevenir falsos positivos.

Fuerza Bruta de Prefijos

La Fuera Bruta de Prefijos es una técnica utilizada para localizar nombres de host que resuelven hacia una dirección IP. Fierce intenta técnicas avanzadas para realizar fuerza bruta de prefijos, ademas de intentar resolver prefijos comunes como (www, mail, test). Fierce intentará añadir dígitos desde el 1 hasta al 5 al final de cada prefijo para identificar sistemas adicionales asociados con este prefijo.

Adicionalmente Fierce realiza búsquedas para enumerar todos los registros MX para un dominio. Tiene la habilidad de realizar búsquedas Whois contra las direcciones de un dominio. Fierce también realiza búsquedas para todos los nombres de host que han sido identificados durante la fuerza bruta de prefijos. Y adicionalmente identifica sistemas que pueden ser controlados por el mismo dominio, mediante búsquedas IP sobre otras direcciones dentro del bloque de clase C que ha sido identificado.

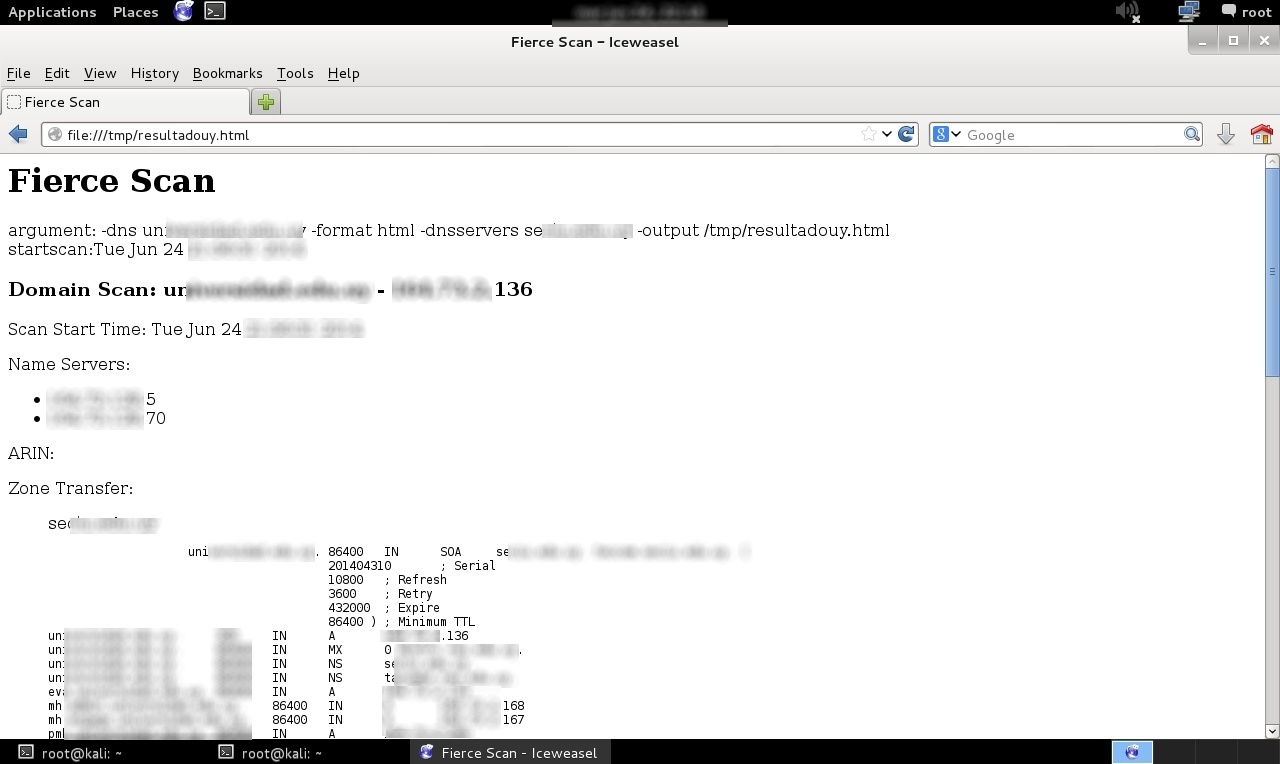

El archivo creado donde residen los resultados obtenidos por Fierce, puede ser visualizado utilizando un navegador como IceWeasel en Kali Linux.

Fuentes:

http://trac.assembla.com/fierce

http://trac.assembla.com/fierce/wiki/Techniques

http://en.wikipedia.org/wiki/DNS_zone_transfer

http://www.ietf.org/rfc/rfc1035.txt

http://tools.ietf.org/html/rfc1918

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero