Montar una Imagen Forense utilizando el Comando Mount en Linux

El comando Mount puede tomar un archivo de imagen lógico y montarlo en un directorio específico, de tal manera que permita examinar los contenidos de la imagen. La imagen debe incluir un sistema de archivos reconocible como una partición. La invocación del comando resulta interesante dado que la imagen en bruto es una imagen de un disco físico y no una partición específica de un sistema de archivos.

El comando Mount facilita el montado mediante el uso de la opción “offset”. En el cual se requiere definir el número total de bytes a saltar dentro del archivo de imagen. Esto permite al analista apuntar específicamente a la partición del sistema de archivos dentro de la imagen en bruto del disco.

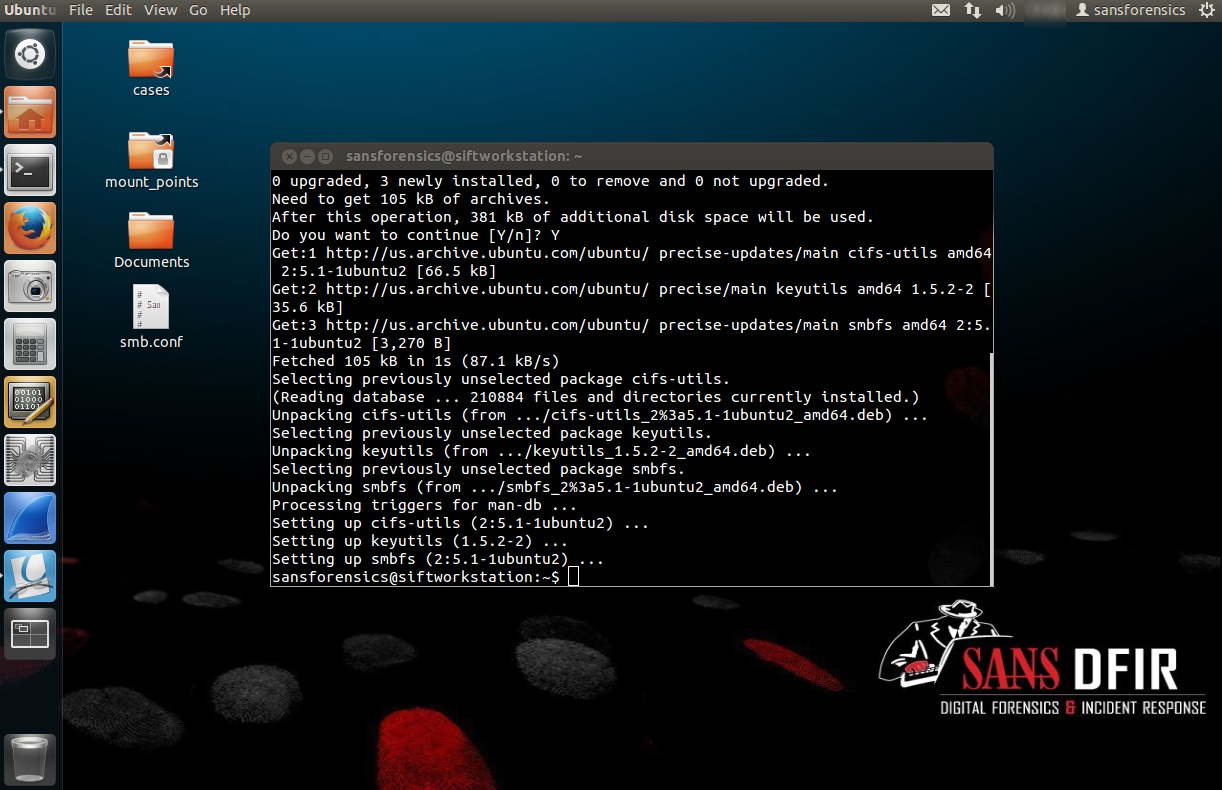

Para la siguiente práctica se utilizará una imagen forense residente en otro sistema. Por lo tanto se requiere montar el recurso compartido donde reside la imagen forense dentro de SIFT. Debido a que SIFT no incluye el comando "smbmount" se procede a instalarlo.

$ sudo apt-get install smbfs

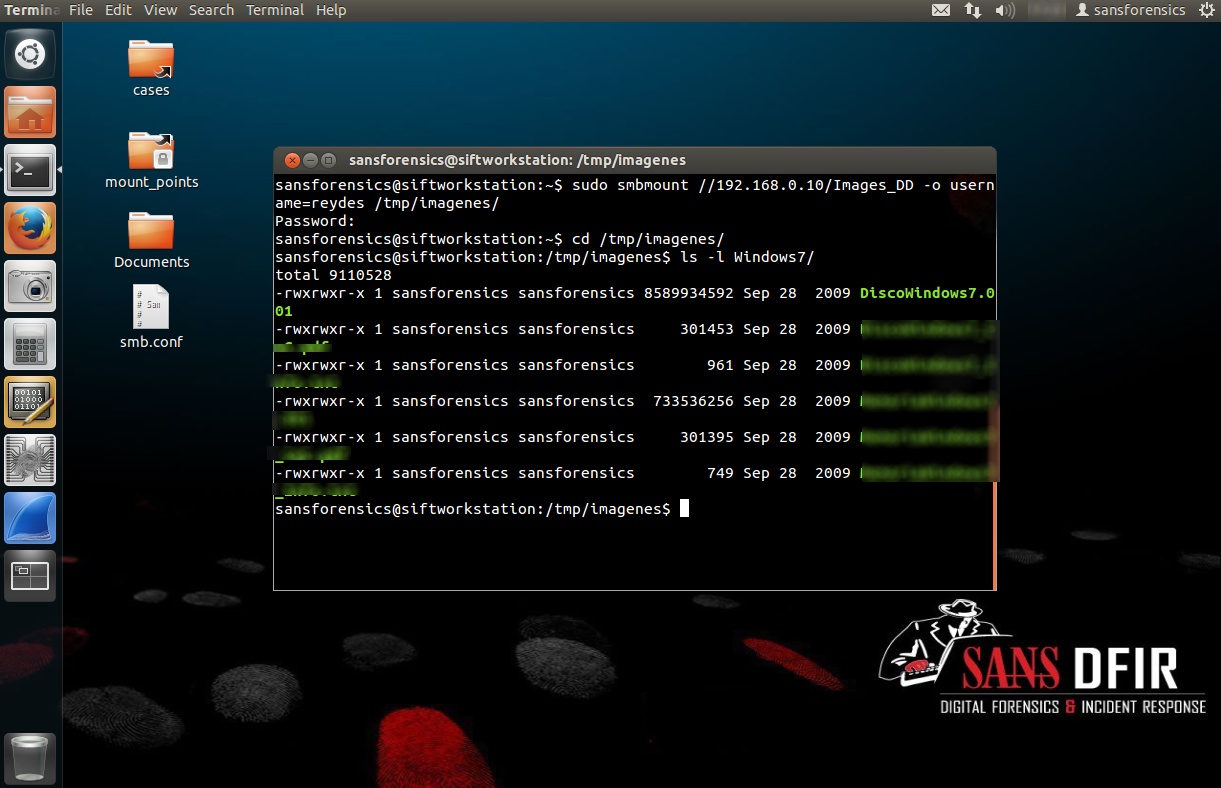

Realizar el montado del recurso compartido conteniendo la imagen forense en el directorio "/tmp/imagenes/".

$ sudo smbmount //192.168.0.10/Images_DD -o username=reydes /tmp/imagenes/

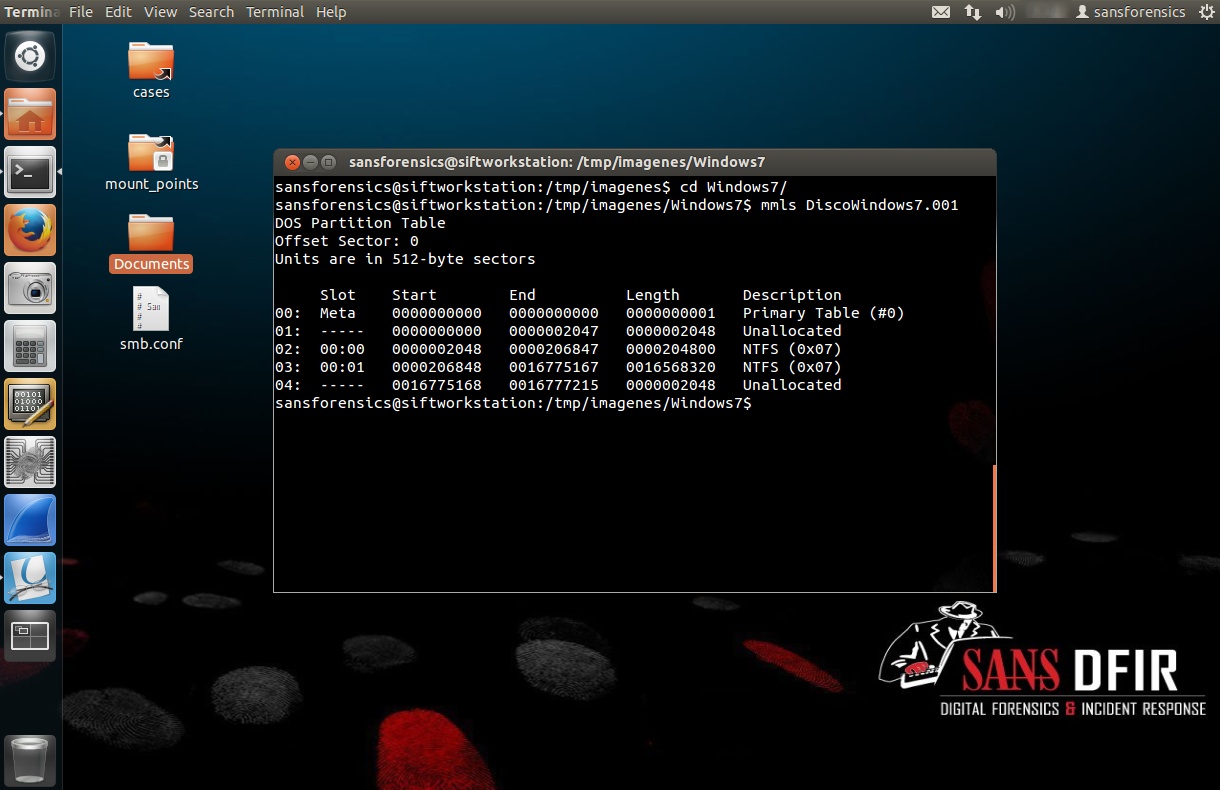

Para montar la imagen forense se requiere calcular el “offset” o desplazamiento en bytes. El comando “mmls” incluido en The Sleuth Kit ayuda a cumplir este objetivo. “mmls” muestra la disposición de las particiones en un volumen, lo cual incluye tablas de partición y etiquetas de disco.

Para calcular el “offset” o desplazamiento se requiere multiplicar el sector donde inicia la partición por la cantidad de bytes asignada a un sector. Para el caso de la imagen forense utilizada en la presente práctica el calculo es; 512 * 206848 = 105906176.

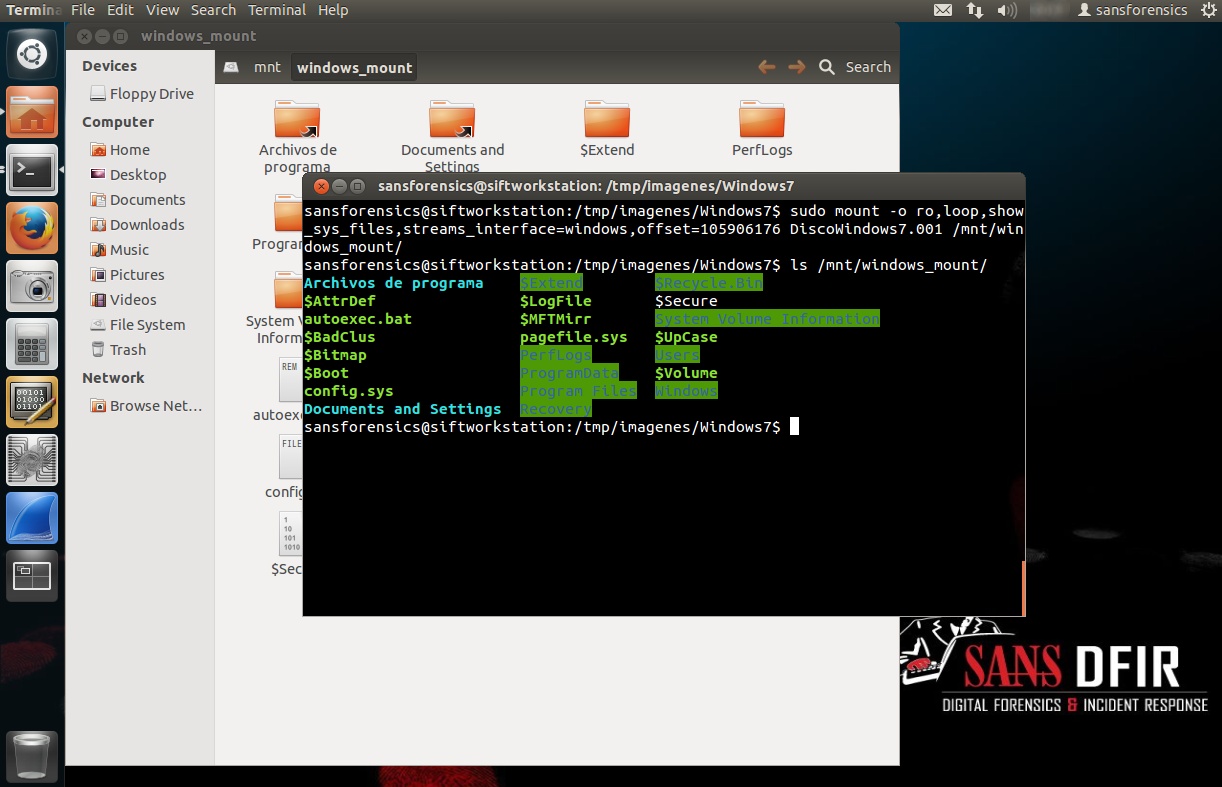

Obtenido este dato se procede a utilizar el comando Mount para realizar el montado. La opción “-o” utiliza las siguientes opciones separadas por comas, “ro” para realizar el montado en modo de solo lectura, “loop” para realizar el montado sobre el dispositivo “loop” (utilizado para archivos de imagen), la opción “show_sys_files” para mostrar los archivos meta del volumen NTFS, “streams_interface=windows” para utilizar flujos de datos alternos (ADS), y ”offset=X” que en caso de montarse una unidad física se puede utilizar esta opción para realizar el montado a partir del byte X del disco físico. Adicionalmente se define el nombre de la imagen forense a montar “DiscoWindows7.001” y el punto de montado “/mnt/windows_mount/”.

$ sudo mount -o ro,loop,show_sys_files,streams_interface=windows,offset=105906176 DiscoWindows7.001 /mnt/windows_mount/

Realizado correctamente el montado, se puede interactuar con el directorio mediante comandos en consola o mediante un gestor de ventanas

Fuentes:

http://linux.die.net/man/8/mount

http://digital-forensics.sans.org/blog/2011/11/28/digital-forensic-sifti...

https://isc.sans.edu/forums/diary/Forensics+Mounting+partitions+from+ful...

http://www.linuxnix.com/2009/09/8-ways-to-mount-smbfs-samba-file-system-...

http://www.sleuthkit.org/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero