Notas de Implementación NTFS en The Sleuth Kit

Introducción

El sistema de archivos NTFS es utilizado en todos los sistemas críticos de Microsoft Windows. Es un sistema de archivos avanzado significativamente diferente a los sistemas de archivos UNIX. Este documento ofrece una descripción general rápida de NTFS, además de como fue implemetnado. La más grande diferencia es la utilización de flujos de datos alternativos (ADS), al especificar una estructura de metadatos.

El Sleuth Kit permite investigar una imagen NTFS de la misma manera a cualquier imagen UNIX, incluyendo:

- Creación de una línea de tiempo o cronología ASCII sobre la actividad del archivo

- Análisis de clusters y mapeo entre clusters y entradas MFT

- Análisis MFT y mapeo entre entradas MFT y nombres de archivos

- Análisis a nivel de archivos y directorios, incluyendo archivos borrados

Direcciones de Metadatos

Sleuth Kit permite visualizar todos los aspectos de una estructura NTFS. Se hace utilizando un formato especial para la dirección de metadatos. Con UNIX solo se necesita referencias al número de inodo, pues solo existe una pieza del contenido para el archivo. Con NTFS se puede especificar el número MFT y se utiliza el atributo de datos predeterminado, o se puede especificar el tipo agregándolo hacia el final de la entrada MFT, 36-128 por ejemplo. Si existe más de un atributo del mismo tipo, entonces se puede usar la identificación después del tipo, 36-128-5 por ejemplo.

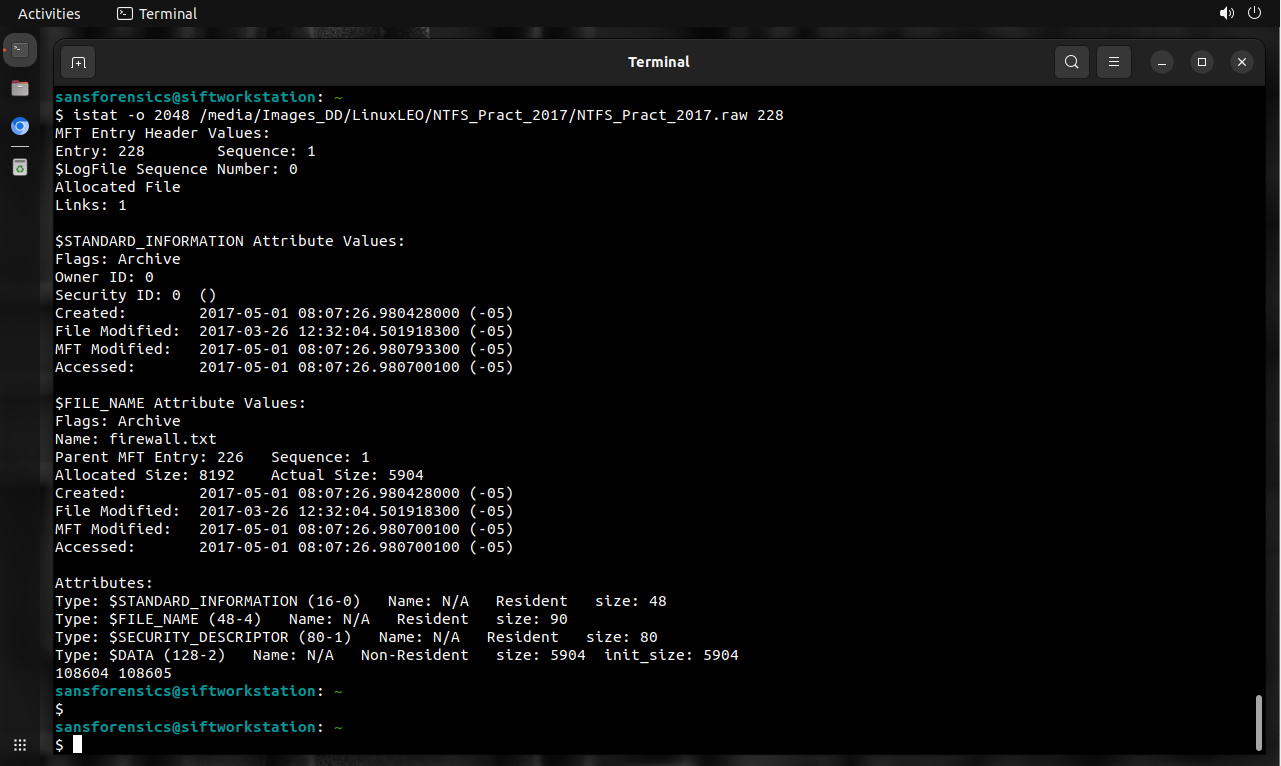

Todas las herramientas en Sleuth Kit pueden tomar valores MFT en cualquiera de los formatos anteriores, y el resultado de las herramientas también estará en uno de los formatos anteriores. Por ejemplo, la herramienta istat enumerará todos los atributos pertenecientes a un archivo. Para obtener los detalles de la entrada 228 de MFT, utilizar:

$ istat -o 2048 NTFS_Pract_2017.raw 228

Se visualizan cuatro atributos, tres residentes (fíjarase en los tamaños pequeños), y un atributo no residente . Un atributo es $DATA (128-2). El nombre completo de 128-2 es 'firewall.txt'.

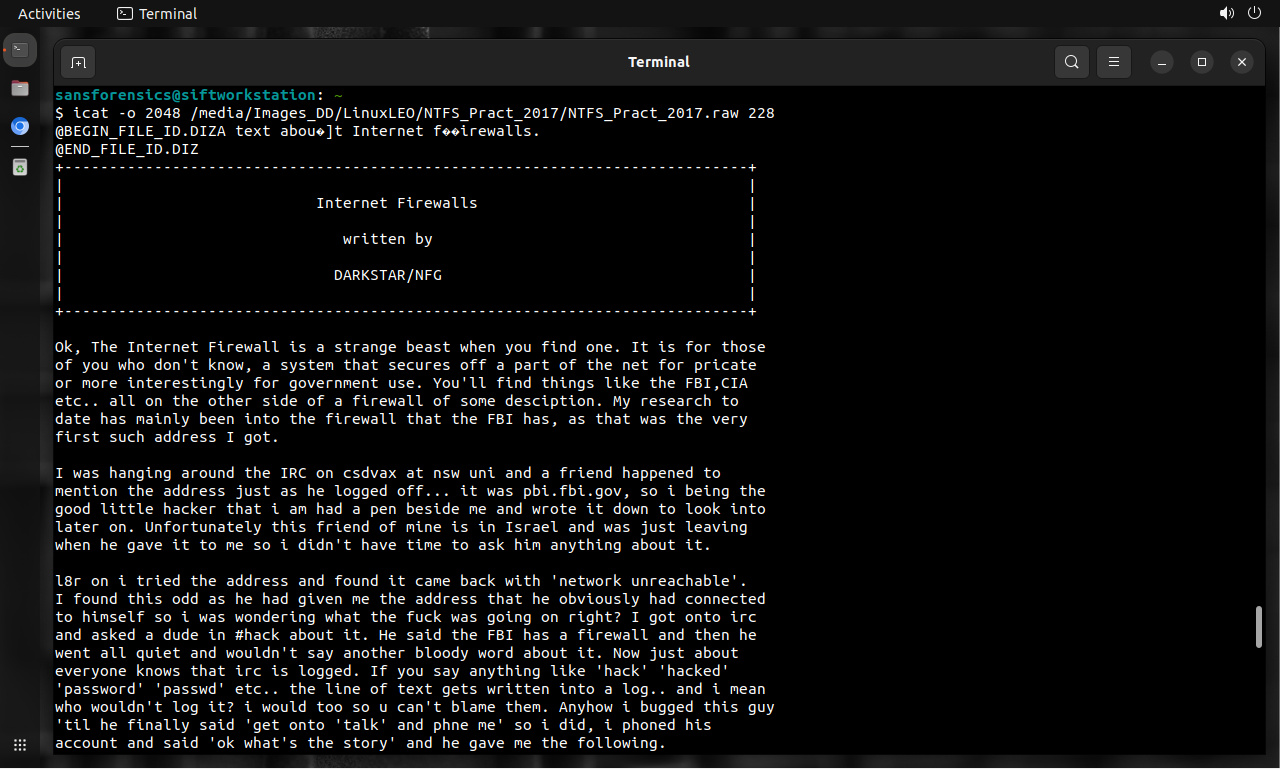

El siguiente comando mostraría el atributo de datos predeterminado (128-2):

$ icat -o 2048 NTFS_Pract_2017.raw 228

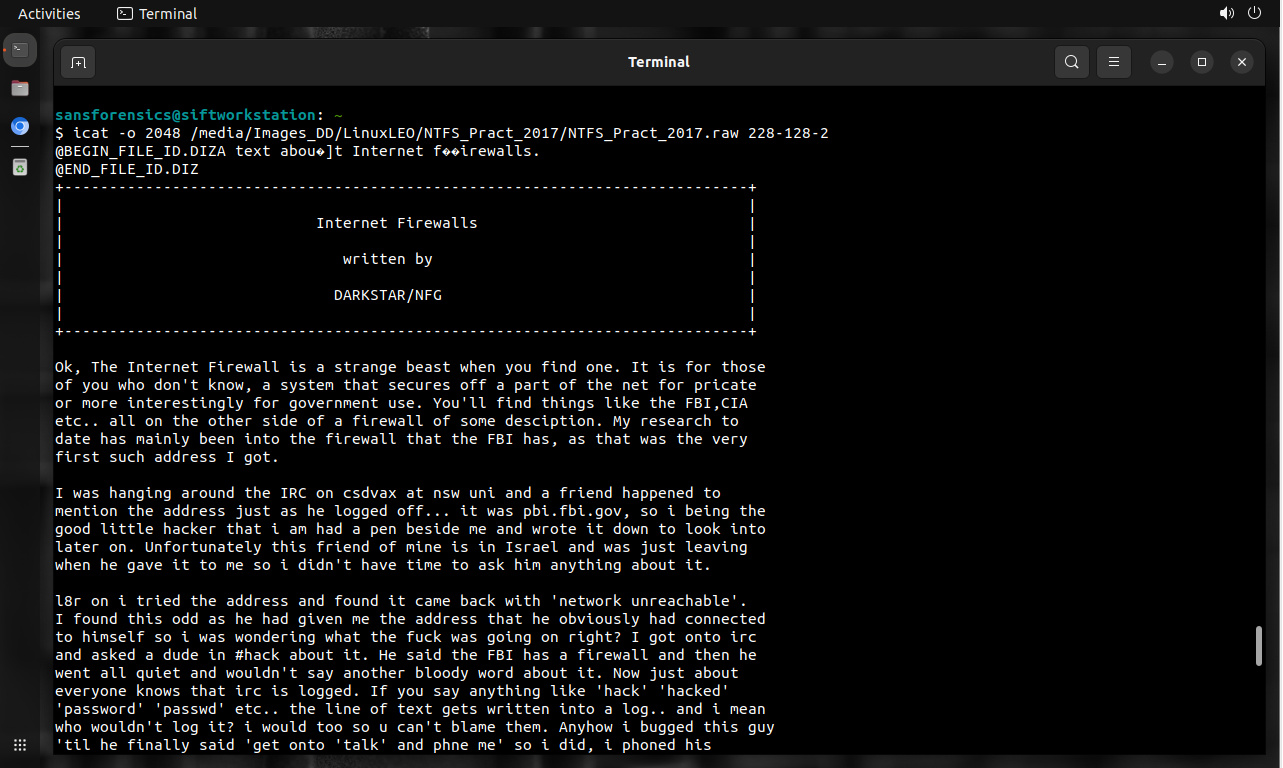

Lo siguiente es lo mismo:

$ istat -o 2048 NTFS_Pract_2017.raw 228-128-2

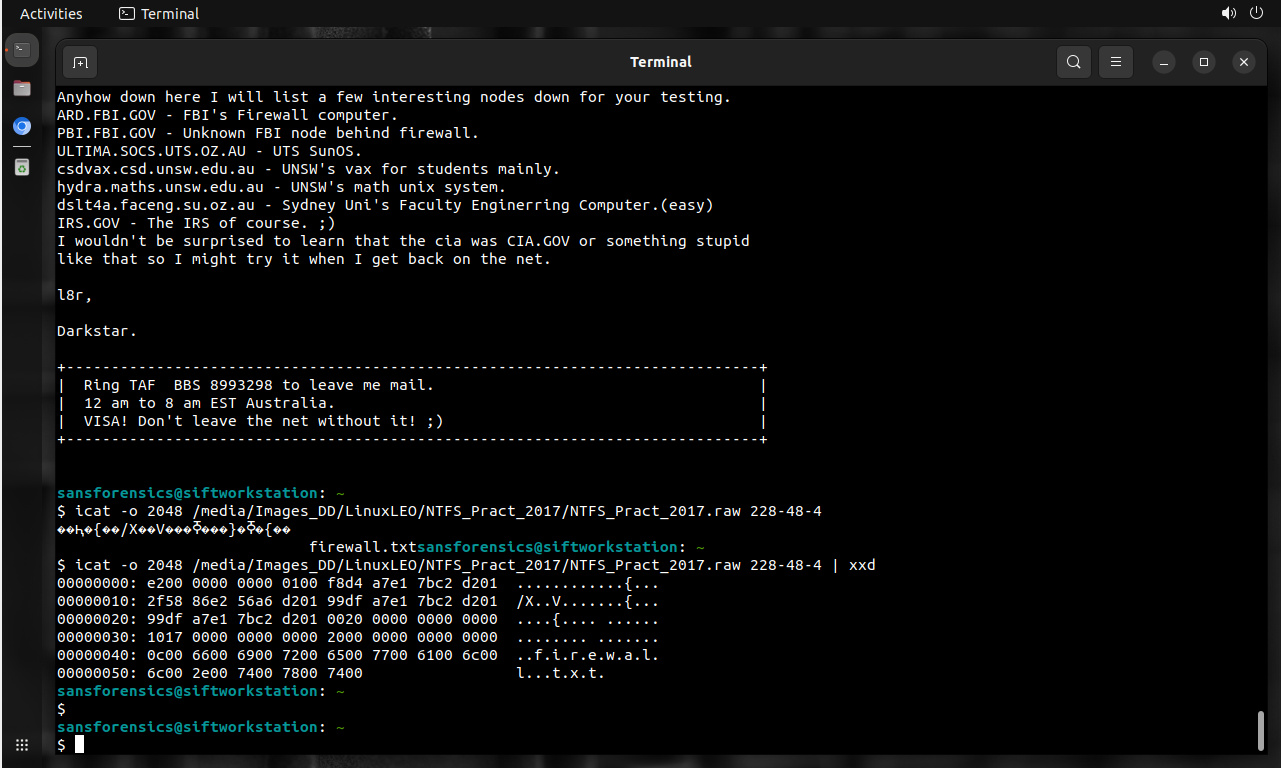

Como ejemplo adicional, el formato bruto del atributo $FILE_NAME se puede visualizar utilizando:

$ icat-o 2048 NTFS_Pract_2017.raw 228-128-2

El resultado del comando anterior será una combinación de caracteres UNICODE y otros datos binarios (se sugiere simplemente utilizar el resultado del comando istat para este tipo de datos).

Esto le permite identificar fácilmente todos los flujos de datos.

Tenga en cuenta que Autopsy puede automatizar este proceso permite ver todos los atributos.

Fuentes:

http://wiki.sleuthkit.org/index.php?title=NTFS_Implementation_Notes

http://www.sleuthkit.org/autopsy

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero