OWASP Juice Shop

OWASP Juice Shop es probablemente la aplicación web insegura más moderna y sofisticada. Puede ser utilizada en entrenamientos de seguridad, demostraciones para concientización, CTF (Capture The Flag), y para probar herramientas de seguridad. Juice Shop se alinea completamente con los riesgos de seguridad o vulnerabilidades presentadas en el OWASP Top 10, además de otras fallas de seguridad encontradas en las aplicaciones web del mundo real.

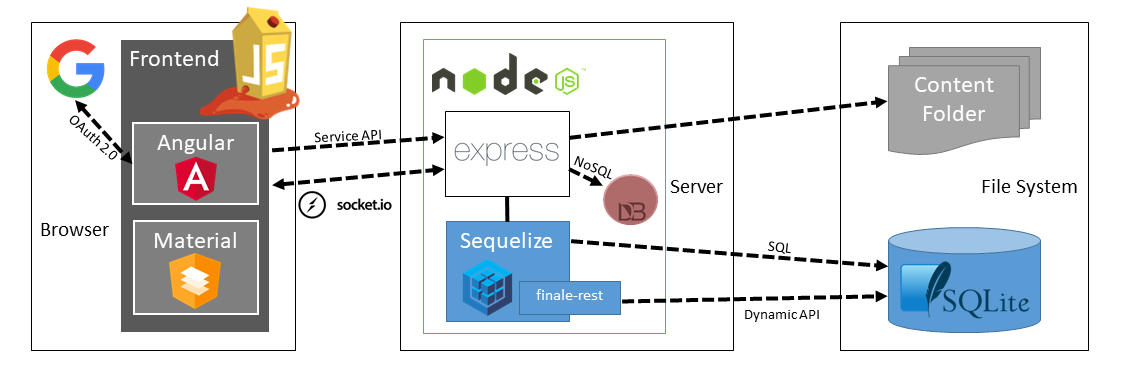

Juice Shop ha sido escrio en Node.js, Express y Angular. Es la primera aplicación escrita completamente en JavaScript, siendo listado en el OWASP VWA Directory.

La aplicación contiene un vasto número de retos para hacking de dificultad variable, donde el usuario debe explotar las vulnerabilidades subyacentes. El proceso de hacking es rastreado en un tabla de puntuación. Encontrar este tablero de puntuación es de hecho uno de los retos (fáciles).

Aparte de los casos de uso para entrenamiento de concientización y hacking, los proxies para pruebas de penetración o escáneres de seguridad, pueden utilizar Juice Shop para verificar cuan bien las herramientas se comportan frente a aplicación frontales JavaScript y REST API.

Características

Entre sus principales características se enumeran:

- Libre y de fuente abierta: Licenciado bajo la licencia MIT sin costos ocultos ni advertencias

- Fácil de instalar: Seleccionar entre node.js, Docket, y Vagrant para ejecutarse en Windows/Mac/Linux

- Autónomo: Dependencias adicionales están previamente empaquetas o se resolverán y descargarán automáticamente

- Auto-reparación: Bases de datos simples SQLite y MarsBD se borran y repoblan desde cero en cada inicio del servidor

- Gamificación: La aplicación notifica sobre los retos resueltos, y realiza un seguimiento de las vulnerabilidades explotadas exitosamente en un tablero de puntuación

- Cambio de marca: Totalmente personalizable en el contexto comercial y apariencia según requerimientos corporativos o de cliente

- Soporte CTF: Las notificaciones de los retos opcionalmente contienen un código bandera para eventos CTFs propios

Arquitectura de la Aplicación

Traducir “dump” o “useless outfit” en alemán es “Softladen”, lo cual se puede traducir de forma inversa palabra por palabra en “tienda de jugos”. De allí el nombre del proyecto. Es una coincidencia las iniciales “JS” coincidan con “JavaScript”.

Fuente:

https://owasp.org/www-project-juice-shop/

https://en.wikipedia.org/wiki/Capture_the_flag

https://owasp.org/www-project-vulnerable-web-applications-directory

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero