Obtener un Perfil de los Hosts utilizando Nmap

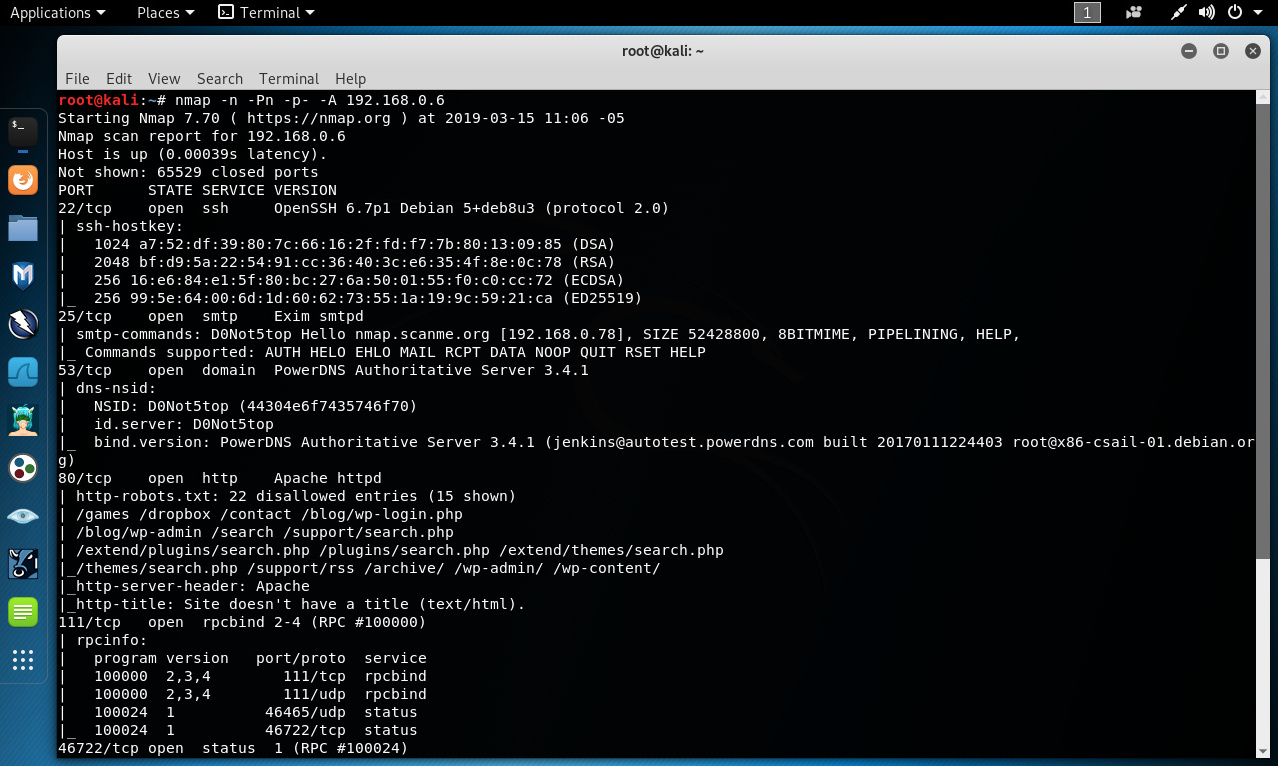

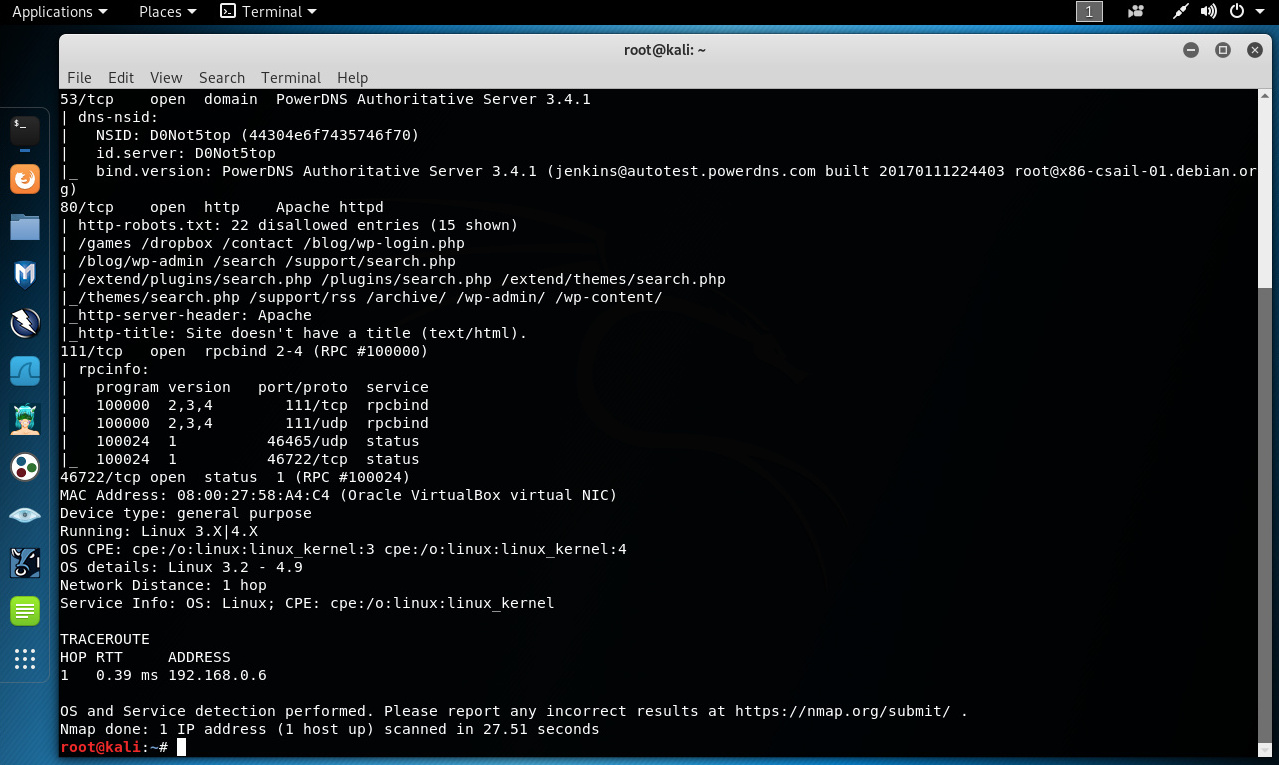

Nmap proporciona funcionalidades avanzadas para obtener información adicional sobre los hosts en evaluación. El primer proceso a realizar es detectar el sistema operativo y los servicios. La opción “-A” de Nmap habilita opciones agresivas y avanzadas. Habilita la detección del sistema operativo (-O), escaneo de versión “-sV”, escaneo con scripts (-sC) y traza de la ruta (--traceroute). El punto es habilitar un completo conjunto de opciones para escaneo, sin necesidad las personas deban recordar un gran conjunto de opciones. Sin embargo, debido al escaneo con scripts por defecto es considerado intrusivo, no se debe utilizar la opción “-A” contra una red o hosts sin permiso.

# nmap -n -Pn -p- -A 192.168.0.6

Al revisar los resultados obtenidos por Nmap, se puede visualizar una gran cantidad de información sobre los servicios en funcionamiento. Esto proporciona información detallada sobre los servicios específicos ejecutándose en el puerto, información de la versión y otra información relevante.

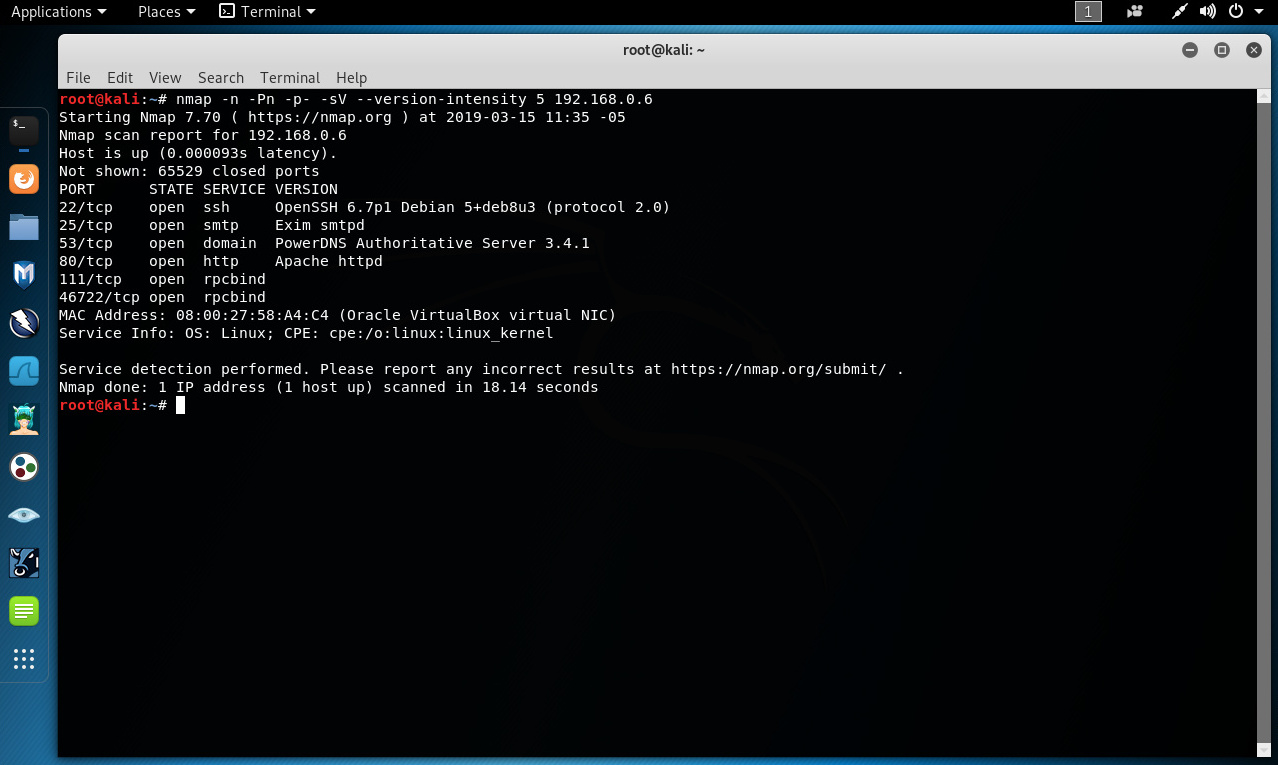

Es factible también ejecutar un escaneo más agresivo contra un host utilizando la opción “--version-intensity”. Cuando se realizar un escaneo de versión (-sV), Nmap envía una serie de pruebas, a cada una de las cuales se le asigna un valor del uno al nueve. Los números menores son más efectivos contra una diversidad de servicios, mientras los números más altos son raramente útiles. El nivel de intensidad específica cuales pruebas deben ser aplicadas. Un número alto implica mayor probabilidad del servicio sea correctamente identificado.

# nmap -n -Pn -p- -sV --version-intensity 5 192.168.0.6

Se sugiere aprender más sobre Nmap, y un buen lugar para hacerlo es el propio sitio web del proyecto. También se sugiere aprender la interfaz gráfica de nombre Zenmap. En caso se requieran realizar escaneos hacia Internet, estos pueden ser realizados contra el host “scanme.nmap.org”. Este sitio está disponible como ayuda para entrenamientos, pero sin generar inconvenientes.

Fuente:

https://nmap.org

https://nmap.org/book/man-os-detection.html

https://nmap.org/book/man-version-detection.html

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero