Políticas de Kali Linux

Aunque Kali Linux se esfuerza en seguir la política de Debian siempre sea posible, existen algunas áreas donde se hicieron decisiones de diseño significativamente diferentes, debido a necesidades particulares de los profesionales en seguridad.

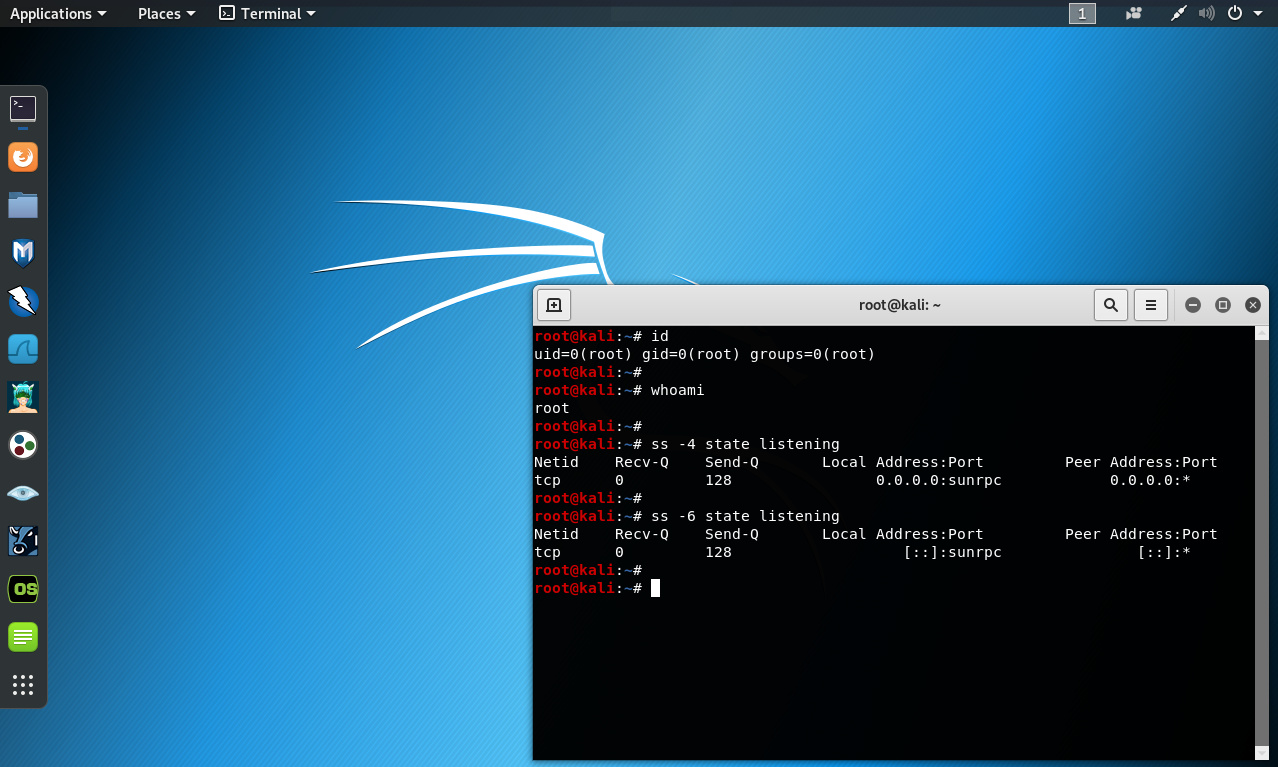

Único Usuario Root por Defecto

Muchas distribuciones Linux fomentan, con bastante sensibilidad, el uso de una cuenta no privilegiada cuando se ejecuta el sistema, y el uso de una utilidad como “sudo” cuando se necesiten privilegios administrativos. Este es un buen consejo de seguridad, proporcionando una capa extra de protección entre el usuario y cualquier comando potencialmente perjudicial o destructivo para el sistema operativo. Esto es especialmente cierto para usuarios con múltiples usuarios, donde se requiere la separación de los privilegios del usuario; el inadecuado comportamiento de un usuario puede interrumpir o destruir el trabajo de muchos usuarios.

Dado el hecho muchas herramientas incluidas en Kali Linux pueden únicamente ser ejecutadas con privilegios de “root”, esta es la cuenta por defecto de Kali Linux. A diferencia de otras distribuciones Linux, no se solicitará crear una cuenta de usuario no privilegiada cuando se instale Kali Linux. Esta política particular es una desviación importante de la mayoría de sistemas Linux,y tiende a ser muy confusa para usuarios menos experimentados. Los principiantes deben tener especial cuidado cuando utilicen Kali Linux, pues la mayoría de los errores destructivos ocurren al operar con privilegios de “root”.

Servicios de Red Deshabilitadas por Defecto

En contraste con Debian, Kali Linux deshabilita por defecto cualquier servicio instalado el cual podría atender en una interfaz de red pública, como HTTP o SSH.

La razón detrás de esta decisión es para minimizar la exposición durante una prueba de penetración, cuando es perjudicial anunciar la presencia, y el riesgo de detección debido a interacciones inesperadas de red. Se puede manualmente habilitar cualquier servicio ejecutando el comando “systemctl enable service”.

Una Colección Curada de Aplicaciones

Debian pretende ser un sistema operativo universal, y pone muy pocos limites en aquello lo cual empaqueta, proporcionando un mantenedor a cada paquete. Por contraste, Kali Linux no empaqueta cada herramienta disponible para pruebas de penetración. En lugar de esto, el objetivo es proporcionar solo las mejores herramientas licenciadas disponibles, abarcando la mayoría de tareas requeridas de realizar por un profesional en pruebas de penetración. Los desarrolladores de Kali Linux trabajan como profesionales en pruebas de penetración, impulsan el proceso de selección, y se aprovecha de su experiencia y pericia para tomar decisiones inteligentes. En algunos casos esto es una cuestión de hecho, pero hay otras opciones más difíciles, las cuales simplemente se reducen a preferencias personales.

A continuación algunos de los puntos considerados cuando una nueva aplicación es evaluada:

- La utilidad de la aplicación en el contexto de pruebas de penetración

- La funcionalidad única de las características de la aplicación

- La licencia de la aplicación

- Los requerimientos de recursos de la aplicación

Mantener un repositorio útil de herramientas para pruebas de penetración es una tarea retadora. Son bienvenidas las sugerencias de herramientas dentro de una categoría dedicada (Peticiones de Herramientas Nuevas) en el “Rastreador de Fallas de Kali Linux”. Las peticiones de nuevas herramientas son mejor recibidas cuando el envío está bien presentado, incluyendo una explicación de porque es útil la herramienta, como se compara con otras herramientas similares, etc.

Fuentes:

https://www.kali.org

https://bugs.kali.org/my_view_page.php

https://www.kali.org/download-kali-linux-revealed-book/

https://www.debian.org/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero