Posibles Mecanismos de Seguridad en Kali Linux

No existe una respuesta a la pregunta sobre como asegurar Kali Linux. Todo esto depende de como se lo utilizará, y aquello lo cual se está intentando proteger.

En el Servidor

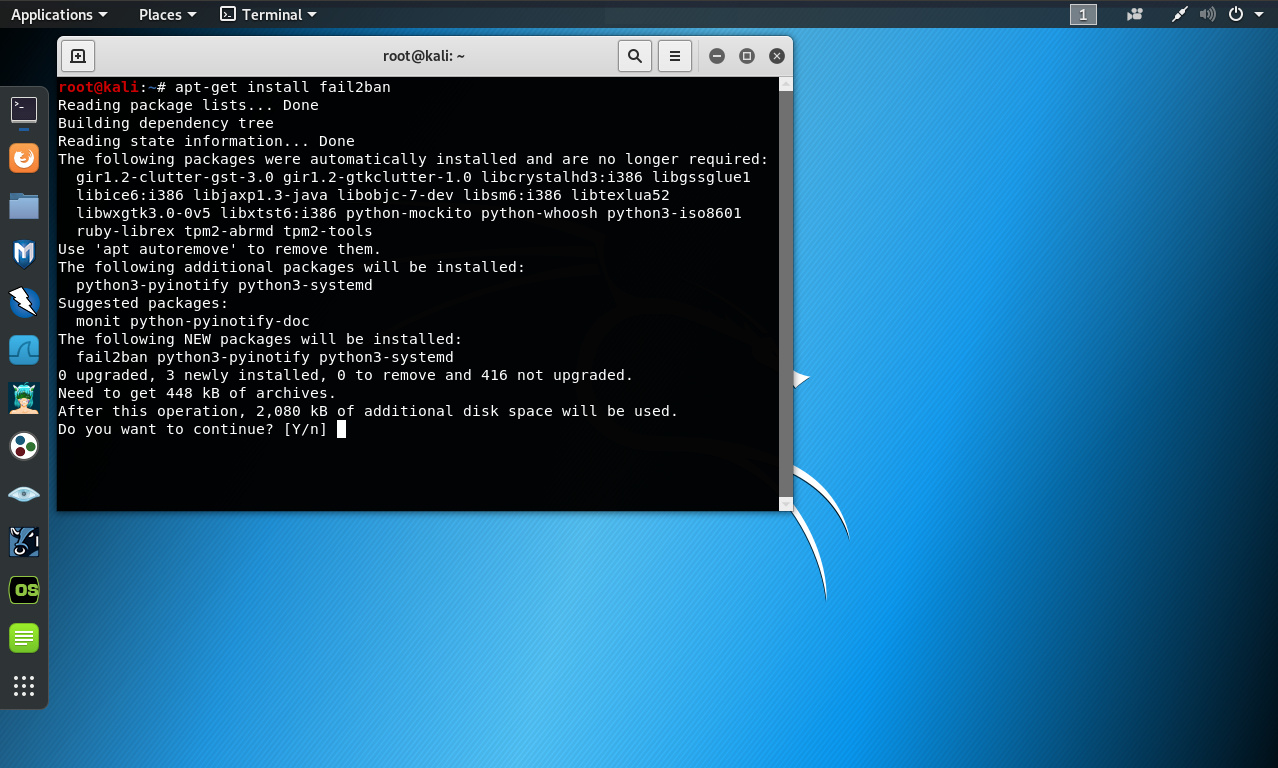

Si se ejecuta Kali Linux en una servidor públicamente accedible, es más probable se requiera asegurar los servicios de red, cambiar las contraseñas por defecto configurada, y posiblemente también restringir el acceso con un firewall. Si se gestionan cuentas ya sea directamente en el servidor o en uno de los servicios, se debe asegurar definir contraseñas fuertes (para resistir ataques por fuerza bruta). Al mismo tiempo, es posible se requiera configurar “fail2ban”, lo cual hará mucho más difícil la fuerza bruta de contraseñas sobre la red (filtrando las direcciones IP excediendo el limite de intentos fallidos de login). Se puede instalar “fail2ban” con el comando “apt-update”, seguido por “apt install fail2ban”. Si se ejecuta servicios web, probablemente se requerirá alojarlos sobre HTTPS, para prevenir intermediarios en la red puedan husmear el tráfico (lo cual podría incluir cookies de autenticación).

En una Laptop

La laptop del profesional en pruebas de penetración está sujeta al mismo riesgo de un servidor público: por ejemplo, es menos probable esté sujeto a escaneos aleatorios de script kiddies, e inclusive cuando se esté, probablemente no se tendrá ningún servicio de red habilitado. El riesgo real frecuentemente surge de viajar de un cliente a otro. Por ejemplo, la laptop podría ser robada mientras se viaja o confiscada por una aduana. Esta es la razón por la cual se requiere utilizar el cifrado completo del disco, y posiblemente también se requiera definir la funcionalidad “nuke”: los datos recopilados durante las evaluaciones son confidenciales y requieren la máxima protección. También se puede necesitar reglas del firewall, pero no para el mismo propósito del servidor. Es posibles se requiera prohibir todo el tráfico saliente excepto el tráfico generado por el acceso VPN. Esto se entiende como una red segura, de modo cuando la VPN no funcione, inmediatamente se notará (en lugar de recurrir al acceso de red local). De esta manera no se divulgará las direcciones IP de los clientes cuando se navega la web o se realizan otras actividades en línea. Además, si se está realizando una evaluación local interna, es mejor permanecer en control de todas las actividades para reducir el ruido creado sobre la red, lo cual puede alertar al cliente y sus sistemas de defensa.

Fuentes:

https://www.kali.org

https://www.kali.org/download-kali-linux-revealed-book/

https://www.fail2ban.org/wiki/index.php/Main_Page

https://gitlab.com/kalilinux/packages/cryptsetup-nuke-password

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero