Realizar un Escaneo con Nmap utilizando Armitage

Armitage es una interfaz gráfica para Metasploit Framework. La selección de utilizar la interfaz gráfica para Metasploit o la línea de comandos, se basa en requerimientos, experiencia y preferencias. Sin embargo, es probable se utilicen ambos para diversos escenarios en evaluación.

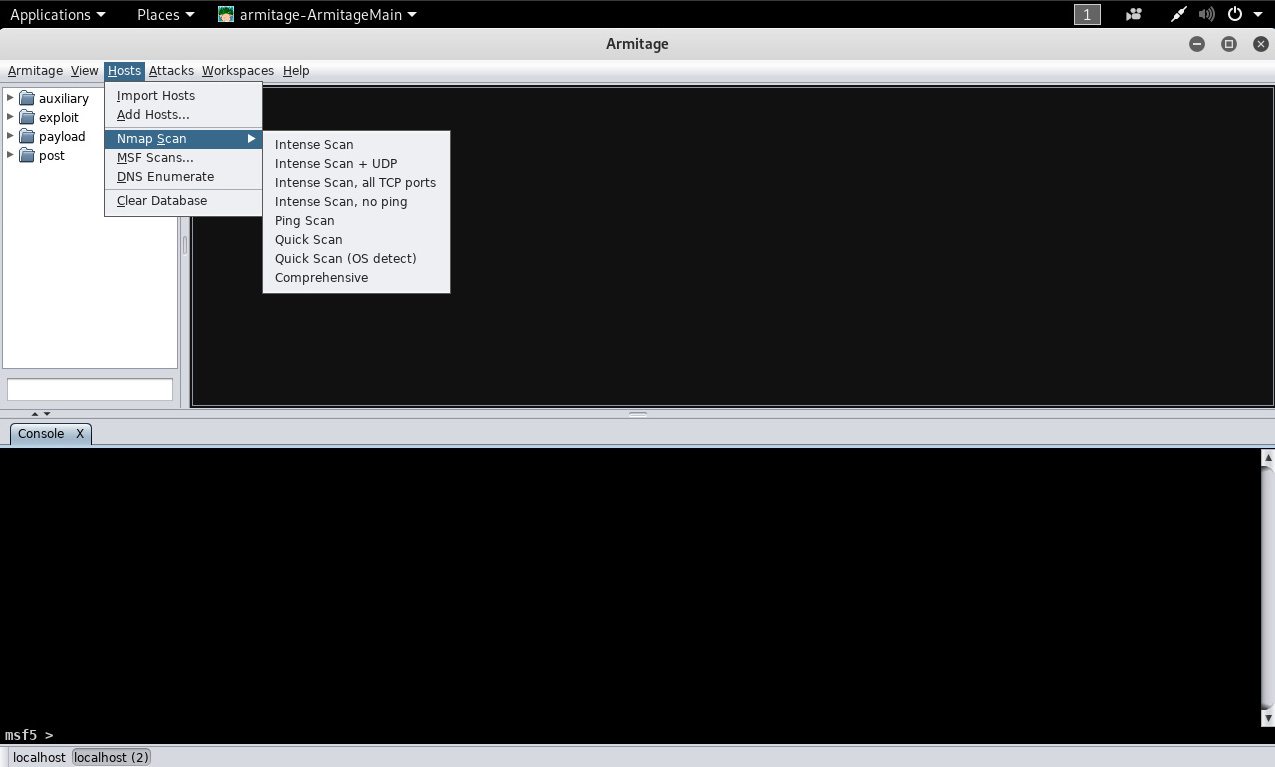

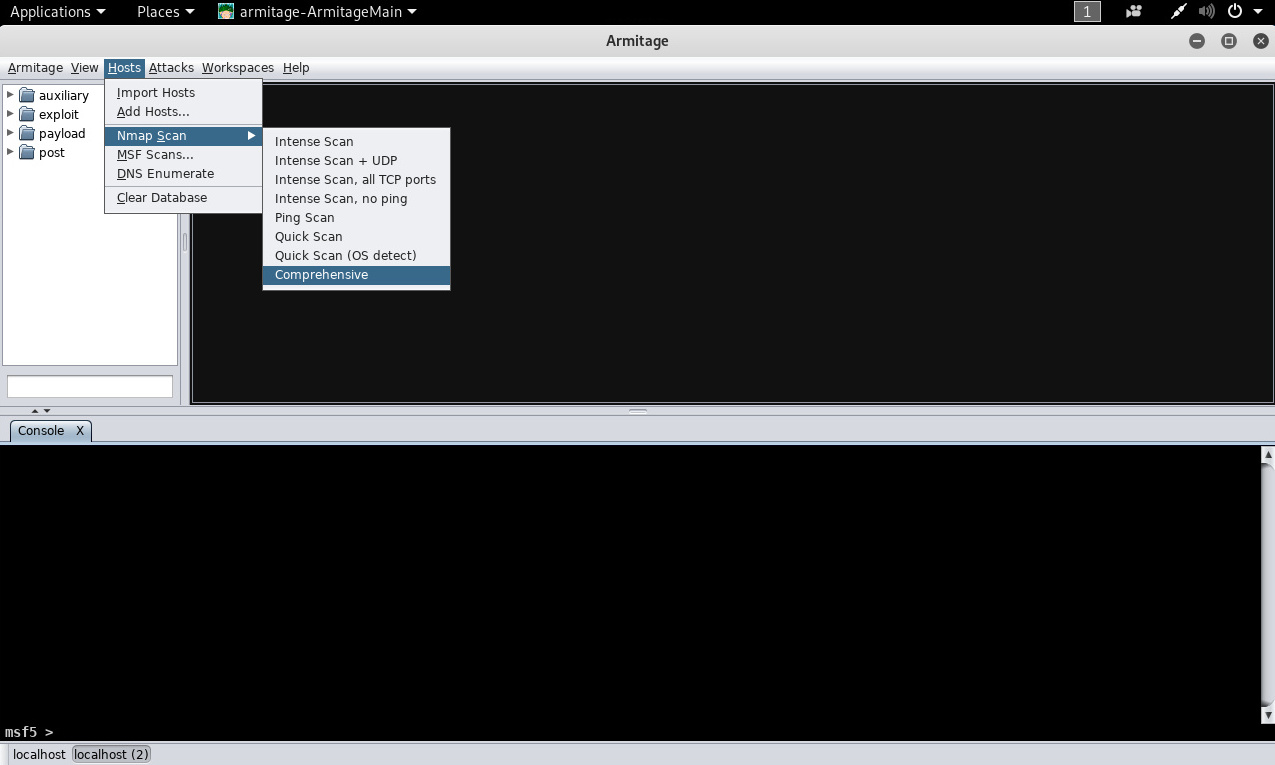

Para realizar un escaneo con Nmap dentro de Armitage, seleccionar la opción “Hosts -> Nmap Scan”. Se desplegarán varios tipos de escaneos factibles de ser realizados utilizando Nmap; como un escaneo intenso, un escaneo intenso + UDP, un escaneo intenso de todos los puertos TCP, un escaneo intenso sin hacer ping, un escaneo ping, un escaneo rápido, un escaneo para detectar el sistema operativo, y un escaneo completo.

Para el siguiente ejemplo se selección un escaneo completo.

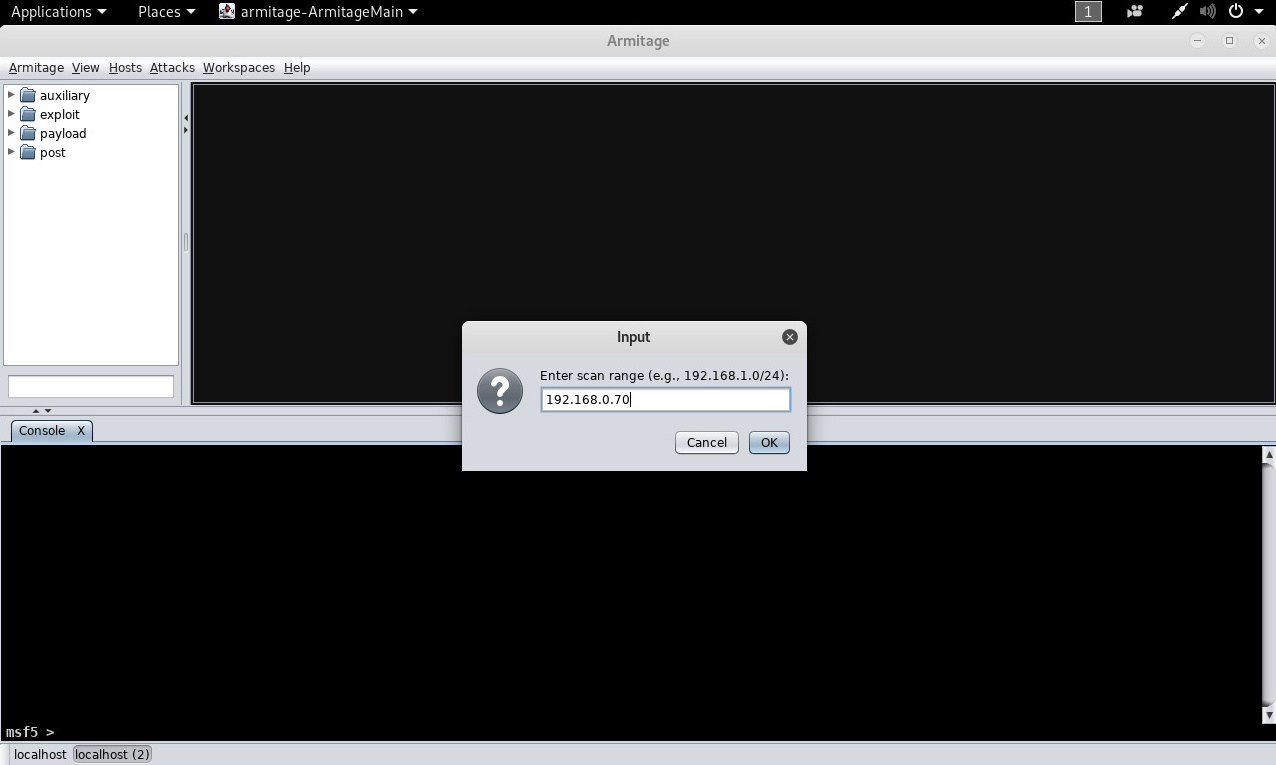

Armitage presenta una nueva ventana donde se debe ingresar el rango a escanear. En este caso únicamente se realizará el escaneo contra una dirección IP.

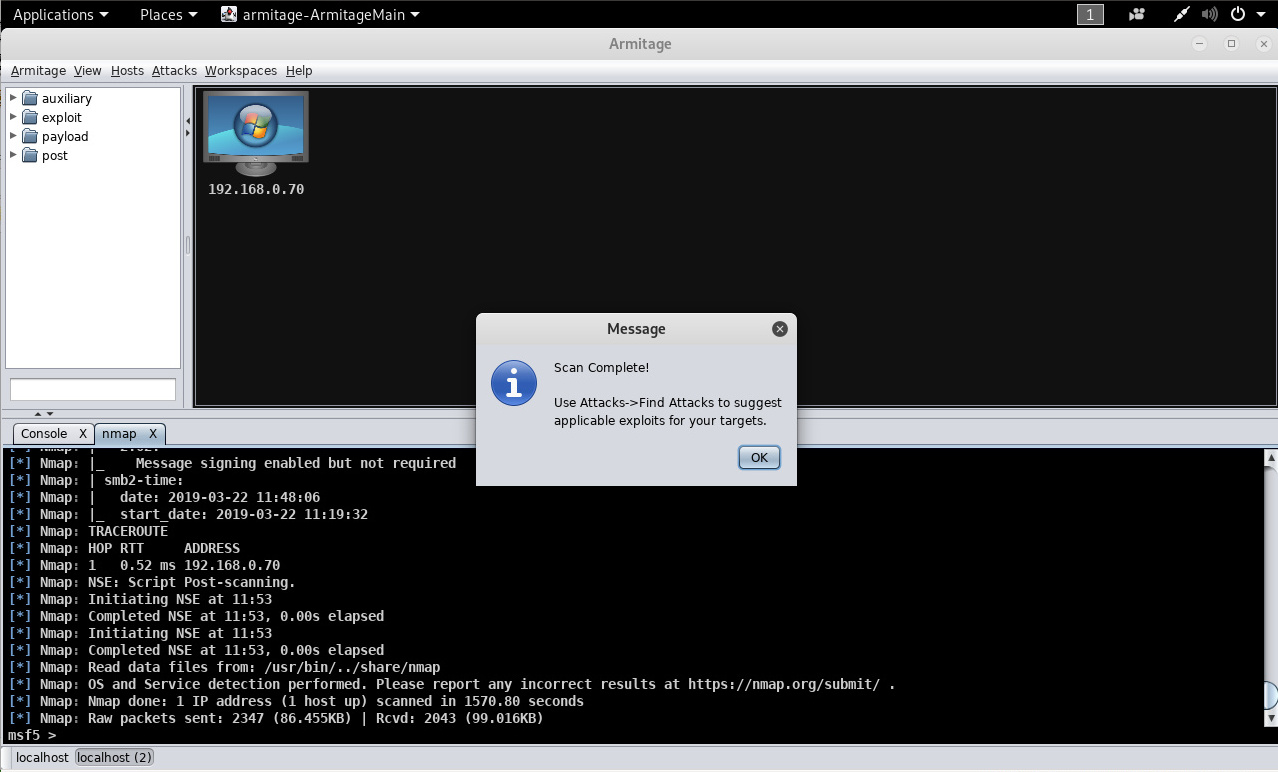

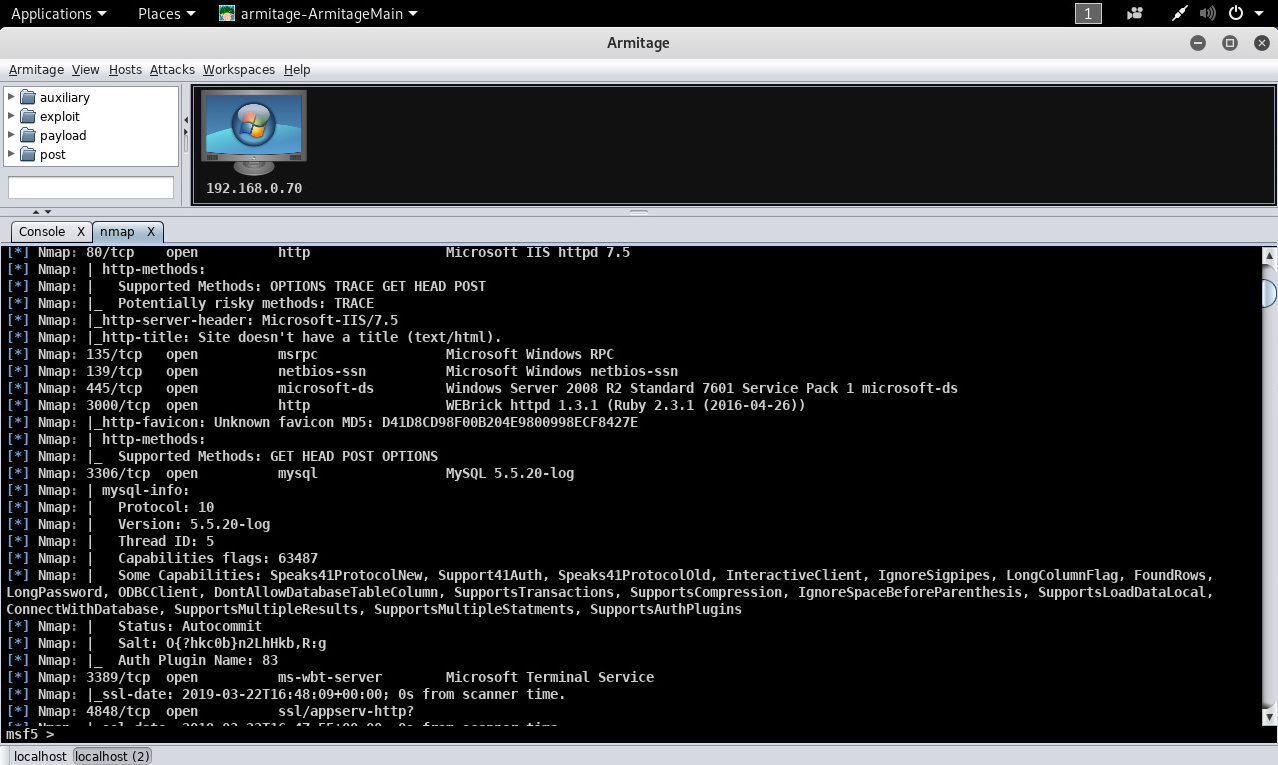

Finalizado el escaneo con Nmap. Armitage presenta una nueva ventana, la cual versa sobre la finalización del escaneo. Y la sugerencia de utilizar la opción “Attacks -> Find Attacks” para encontrar exploits aplicables al sistema en evaluación.

También existe la opción de seleccionar y copiar los resultados obtenidos por Nmap, los cuales se muestran en el panel inferior, en caso sea requerido.

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero