Recursos para el Equipo de Respuesta ante Incidentes: Hardware para el Equipo

Las soluciones actuales de hardware facilitan al equipo para respuestas ante incidentes, el realizar tareas forenses y de respuesta ante incidentes, utilizando los sistemas de cómputo adecuados. Sistemas de alto nivel de los principales proveedores de computadoras; en conjunción con hardware forense especializado; cumplirá las necesidades del equipo para respuesta ante incidentes. Es altamente probable se trabaje en dos escenarios, en la oficina y en el campo. Consecuentemente se debe considerar soluciones para cada uno de estos dos escenarios.

Protección de Datos

Durante un incidente se manejarán y analizarán datos sensibles. Ya sea en el campo, en la oficina, o en transporte, se deben tomar las acciones apropiadas para segurar los datos no son accedibles por partes no autorizadas. La manera más efectiva de hacer esto, es utilizar una solución la cual encripte los datos. Existen dos categorías de alto nivel donde los datos sensibles pueden residir:

- Permanente, medios internos: Esto incluye discos duros, o medios los cuales son parte permanentes de un sistema de cómputo. La solución más común es utilizar una solución basada en software para la encriptación completa del disco. Otra opción es utilizar algo basado en hardware, algunas veces denominados como unidades auto encriptadas.

- Medios externos: Frecuentemente portátiles, esto incluye unidades USB, y discos duros regulares con conexión externa. Existe una variedad de soluciones para esta categoría, ya sean hardware y software.

Forense en el Campo

Muchos incidentes requieren realizar trabajo forense en el sitio del cliente. La plataforma principal utilizada en esta situación es una laptop bien equipada de un proveedor reconocido. Se selecciona una laptop la cual interactúe apropiadamente con el hardware forense especializado. Existen algunas consideraciones adicionales cuando se construya este sistema:

- Memoria: Normalmente especificado en ser lo más cercano a la capacidad máxima soportada por la plataforma.

- CPU: Normalmente dentro de la capa máxima para la plataforma.

- Buses E/S: Incluye eSATA, Firewire 800, USB 3.0, y otras interfaces de alta velocidad para discos externos.

- Tamaño y resolución de la pantalla: Físicamente grande y de alta resolución.

- Portátil: El peso y la dimensión es importante cuando se está en camino.

- Garantía de servicio: Si el equipo falla, el proveedor debe ser capaz de enviar un reemplazo o técnico inmediatamente.

- Almacenamiento interno: Grande y rápido. Adicionalmente, se debe considerar tener disco auto encriptables, con un costo adicional.

Forense en la Oficina

Durante algunos incidentes se realizará el trabajo forense en la oficina. Los clientes y otros empleados de la empresa pueden entregar discos duros, imágenes de discos, u otros datos relevantes para su análisis. Se deben tener laboratorios dedicados donde los sistemas con bloqueadores de escritura están listos para crear copias de evidencia. El material original es luego almacenado en un área controlada, de acuerdo con las políticas para el manejo de evidencia. Los analistas utilizan entornos virtuales para realizar el análisis sobre las copias funcionales. Se mantienen plantillas estándar de entorno para el examen, previamente configurados con herramientas forenses comunes, y se despliega una máquina virtual limpia y nueva por examen y por caso. Una vez el análisis se completa la máquina virtual es destruida. Este modelo operacional permite a cada analista iniciar desde un estado conocido, ayudando a prevenir desorden y contención de recursos.

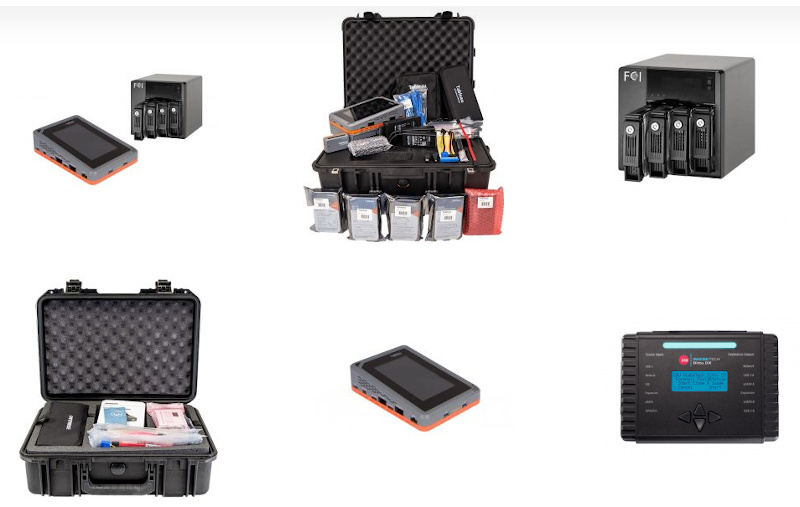

Equipo Forense Compartido

En ambas localizaciones mencionadas anteriormente, un equipo para respuesta ante incidentes o grupo de analistas, utilizan un conjunto de recursos compartidos, adicionalmente a sus estaciones de trabajo asignadas. Primero se necesita hardware forense especializado. Muchos conjuntos completos para bloqueo de escritura deben estar disponibles para los equipos. Están disponibles versiones los cuales permiten examinar y duplicar desde muchas interfaces, incluyendo PATA, SATA, SCSI y SAS. La perspectiva tomada es tener un conjunto de este hardware en la oficina, y hacer los elementos disponibles para comprar conforme sean necesarios.

- Sistemas autónomos para el duplicado y replica de discos

- Bloqueadores de escritura para todos los tipos de interfaces esperados de encontrar

- Sistemas para adquisición de dispositivos móviles

- Diversos cables y adaptadores

Además del hardware forense especializado, se debe mantener equipo saludable de los siguientes elementos:

- Discos duros externos de gran tamaño para almacenar evidencia, y para gestionar copias funcionales de datos

- Cámaras digitales para documentar evidencia

- CDs y DVDs en blanco

- Conmutadores y cableado de red

- Cables de poder

- Cables de E/S, Fireware, eSATA, USB

- Herramientas para el mantenimiento de computadoras

Plataformas para la Vigilancia de Red

Se pueden utilizar dos plataformas primarias para la vigilancia de red. Para vigilancia ad-hoc se utilizan laptops cuyas especificaciones reflejan cercanamente aquellas herramientas utilizadas para el trabajo forense in-situ. Las principales ventajas son; la plataforma es portátil, y tiene un UPS incorporado. Para muchas instalaciones sin embargo, se necesitan utilizar sistemas en rack con alto nivel de CPU, una memoria respetable, y almacenamiento cuya velocidad y capacidad sea el suficiente para manejar datos entrantes, por un razonable periodo de tiempo, como el 80% de velocidad para la conexión en vigilancia. Estas plataformas para la vigilancia están típicamente diseñadas con tarjetas de red de varios puertos, permitiendo uno sea reservado hacia la interfaz de gestión, y los puertos restantes par vigilancia. En algunas investigaciones también se incluyen interfaces para vigilancia de fibra y enlaces multigigabit.

Vigilar enlaces de red con alta utilización puede ser un reto para la mayoría de plataformas para vigilancia, a menos se desplieguen esquemas de almacenamiento y unidades personalizadas. Para la mayoría de entornos sin embargo, una organización puede gestionar con una instalación mínima de Linux. En el pasado es altamente probable se hubiera estado peleando con parches del kernel y afinaciones del sistema, configuración del sistema IDS, instalación en consola , y gestión de firmas. Ahora existen algunos proyectos permiten desplegar una fácil y fiable plataforma para vigilancia.

Fuentes:

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-61r2.pdf

https://resources.sei.cmu.edu/asset_files/Handbook/2003_002_001_14102.pdf

https://www.forensiccomputers.com/forensic-hardware.html

https://forensicstore.com/product-category/forensic-hardware/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero