Tratar de Evadir el Firewall con Escaneos a Direcciones IPv6

Las direcciones IPv6 en la actualidad son más utilizadas a nivel mundial. Cuando una organización adopta este protocolo, algunas veces olvida bloquearlo adecuadamente, así como ocurre con IPv4. O tal vez lo pueda intentar, pero podría encontrar el hardware utilizado no es compatible con las reglas para filtrado de IPv6. Filtrar IPv6 puede ser algunas veces más critico en comparación a IPv4, pues el amplio espacio de direcciones frecuentemente permite la asignación de direcciones IPv6 hacia hosts, los cuales normalmente deberían de utilizar direcciones IPv4, especificados por el RFC 1918.

Para el siguiente ejemplo se utiliza el host scanme.nmap.org (El cual es parte del proyecto Nmap, y puede ser utilizado para realizar escaneos).

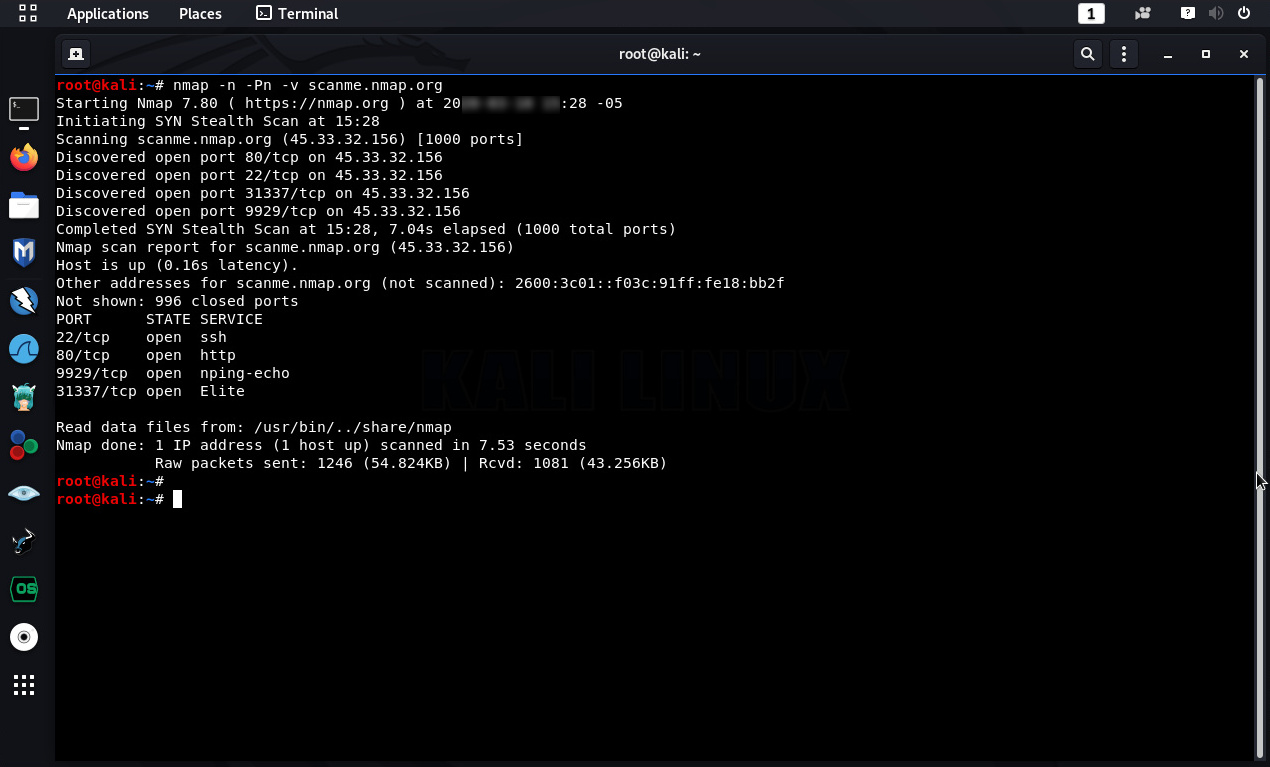

Se realiza un “SYN Scan” contra el host.

# nmap -n -Pn -v scanme. nmap.org

Este primer escaneo únicamente muestra tres puertos TCP en estado abierto, 22, 80, 9929 y 31337.

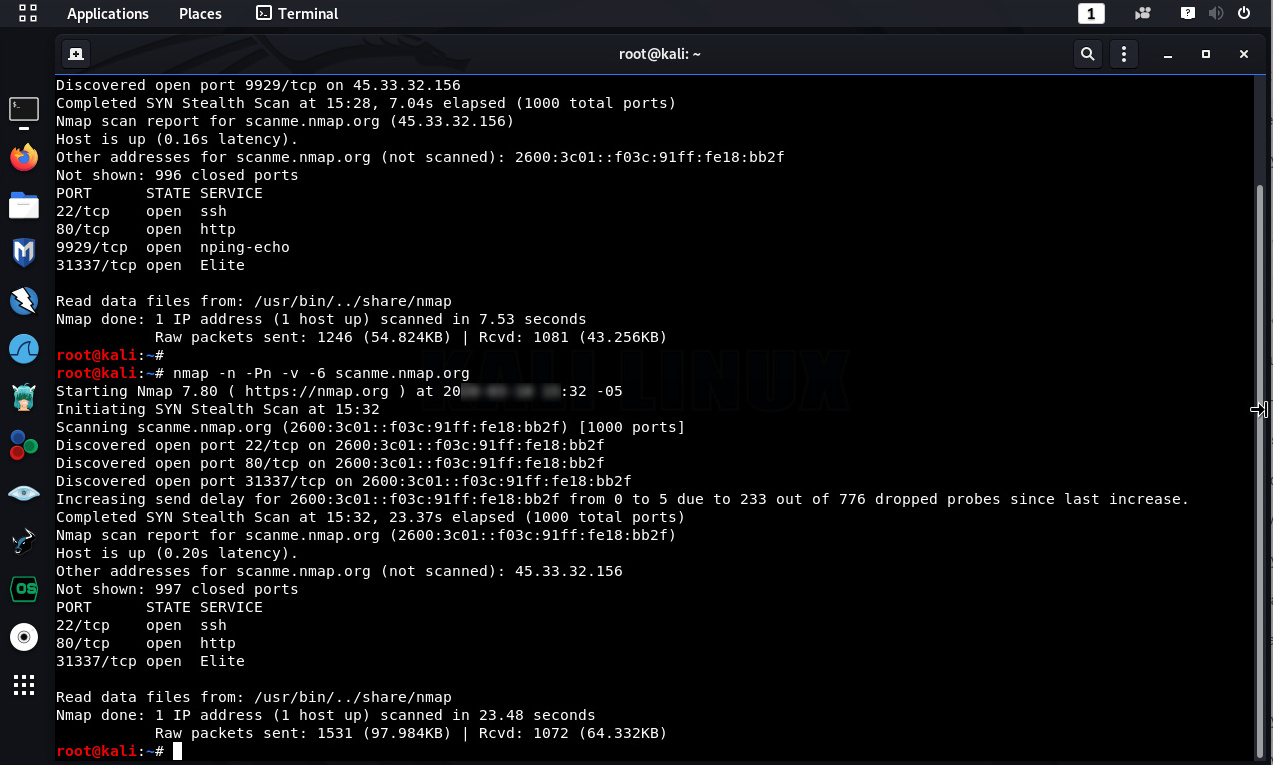

El realizar un escaneo IPv6 en lugar del escaneo por defecto IPv4, es frecuentemente tan fácil como añadir “-6” a la línea de comando.

# nmap -n -Pn -v -6 scanme. nmap.org

Los resultados de este escaneo IPv6 en comparación con IPv4, no muestra el puerto TCP 9929. Lo cual podría ser originado por una inadecuada implementación de las reglas en el firewall.

Fuentes:

https://nmap.org/book/firewall-subversion.html

https://tools.ietf.org/html/rfc1918

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero