Utilizando LibEWF para Manipular Imágenes Forenses de EnCase

Libewf es una librería para acceder al formato EWF (Expert Witness Compression). Los formatos soportados para lectura y escritura son: SMART .s01 (EWS-S01) y EnCASE .E01 (EWF-E01) y .Ex01 (EWF2-Ex01). También soporta los formatos EWF en solo lectura para LEF (Logical Evidence File) .L01 (EWF-L01) y Lx01 (EWF2-Lx01).

Los archivos de evidencia de EnCase (.E01) son una representación byte por byte de un dispositivo físico o volumen lógico. Los archivos de evidencia de EnCase (.Ex01) pueden ser cifrados; sin embargo, los archivos .Ex01 no son compatibles con las versiones anteriores de EnCase.

Los archivos de evidencia de EnCase proporcionan metadatos de nivel forense, el valor hash a nivel del dispositivo, y el contenido del dispositivo capturado.

Los archivos de evidencia lógicos (.L01) son creados desde visualizaciones previas, archivos de evidencia existentes, o capturas desde teléfonos inteligentes (smartphones). Estos son típicamente creados luego de que un análisis localiza algunos archivos de interés, y por razones forenses deben ser mantenidos en un contenedor forense.

Los archivos de evidencia lógicos actuales (.Lx01) proporcionan cifrado y opciones de hashing, pero no son compatibles con versiones anteriores de EnCase.

Para la siguiente práctica se utilizará una imagen forense en formato (.E01) capturada desde un Sistema Windows XP SP3.

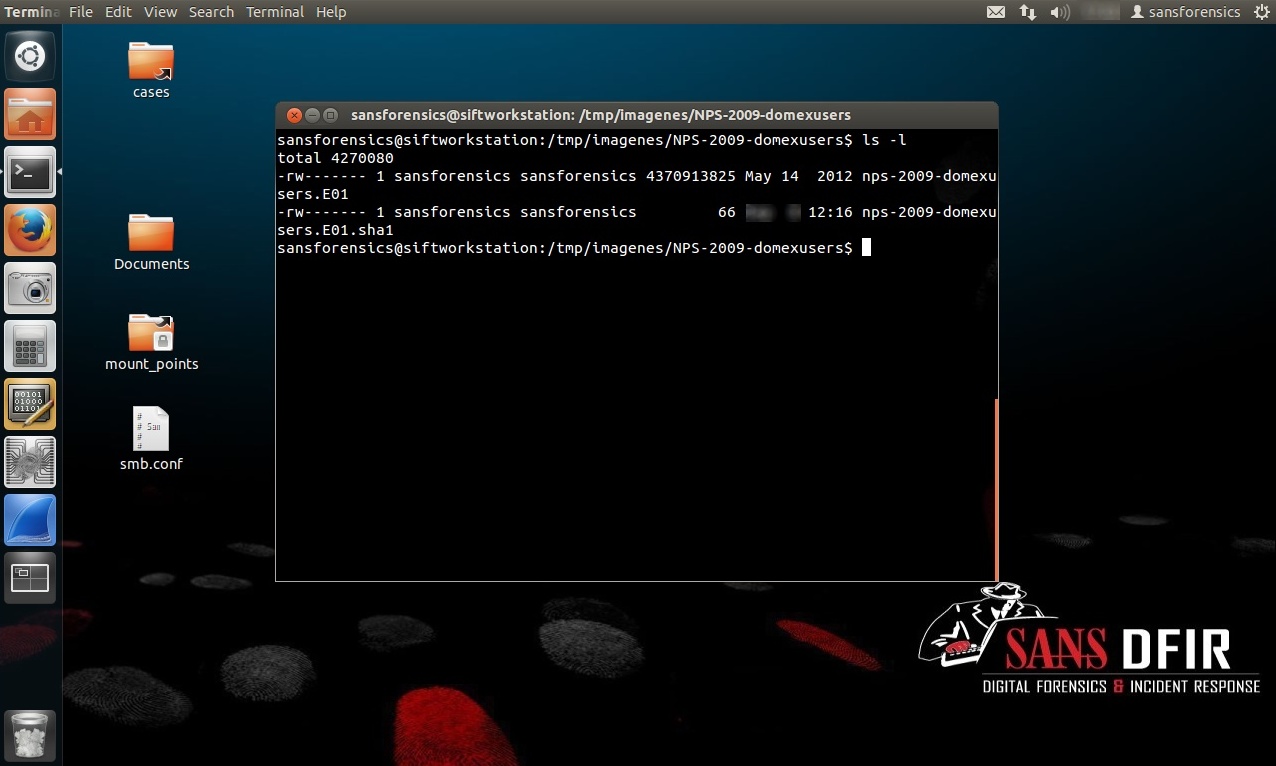

Se lista el directorio conteniendo el archivo con la imagen forense.

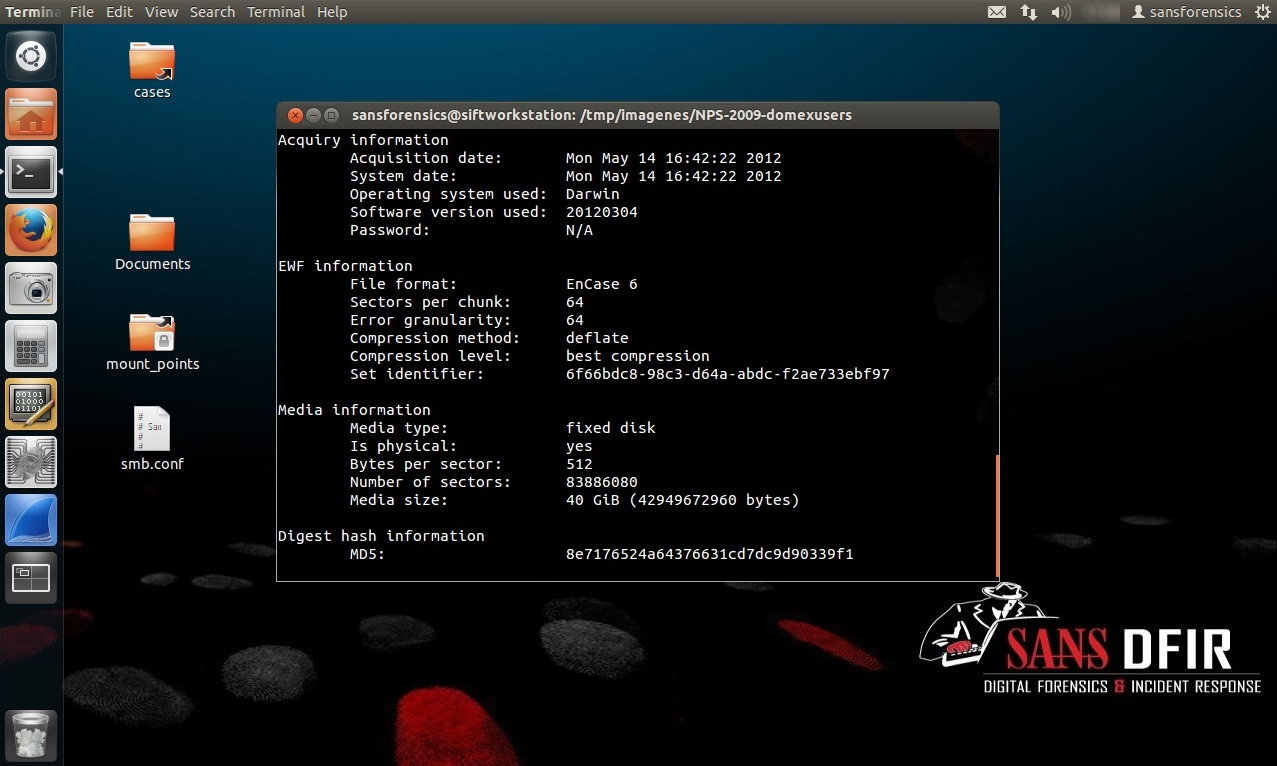

Se utiliza la herramienta de nombre “ewfinfo” para mostrar los metadatos almacenados en el archivo EWF.

$ ewfinfo nps-2009-domexusers.E01

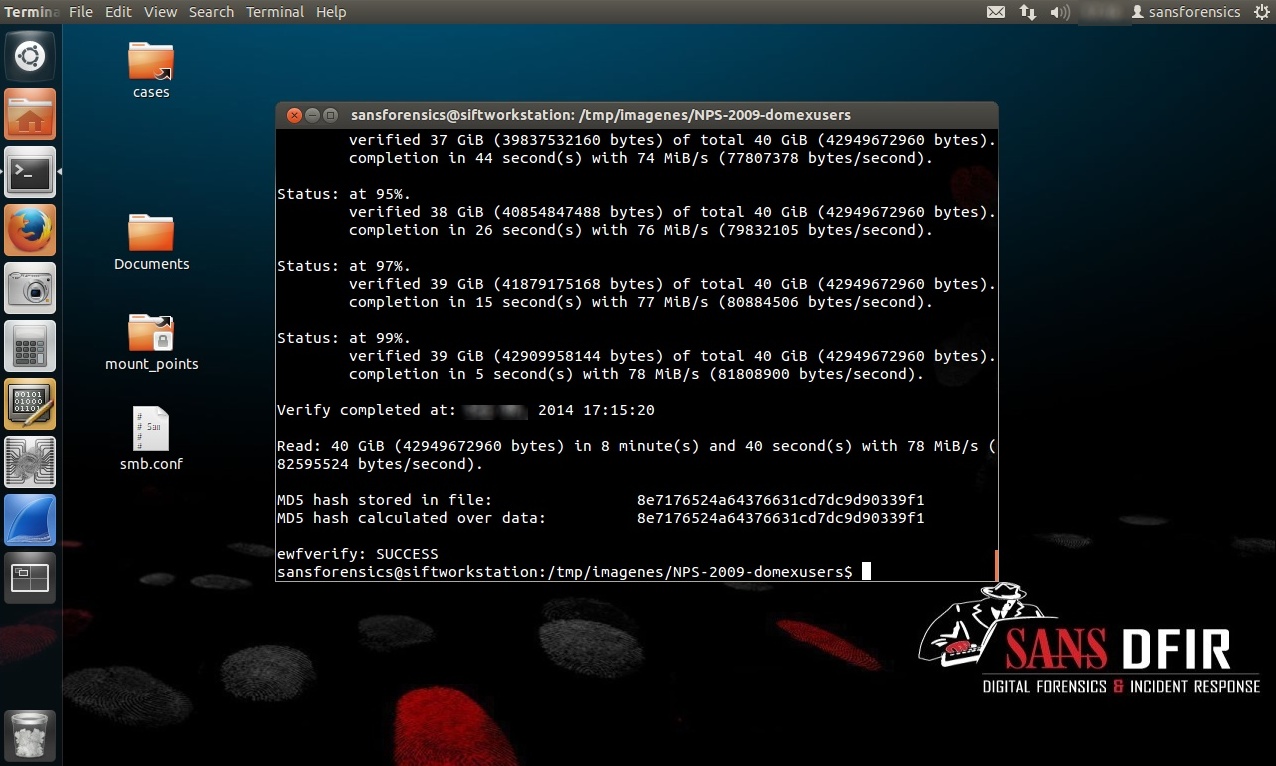

Entre la información expuesta se detalla la información de la captura, información del archivo EWF, la información del medio capturado, y el hash MD5 del ítem de evidencia. La herramienta de nombre “ewfverify” permite verificar los datos almacenados en el archivo EWF. Y conforme a las buenas prácticas forenses, se verifica la integridad de la evidencia comparando el hash MD5 almacenado en dentro del archivo y el hash MD5 calculado sobre los datos.

$ ewfverify nps-2009-domexusers.E01

No confundir el hash MD5 obtenido con el hash MD5 del archivo por si mismo. Un archivo en formato EWF almacena los datos originales desde el medio capturado, junto con una serie de verificaciones CRC y metadatos. El hash del archivo .E01 no corresponderá con el hash del medio original replicado.

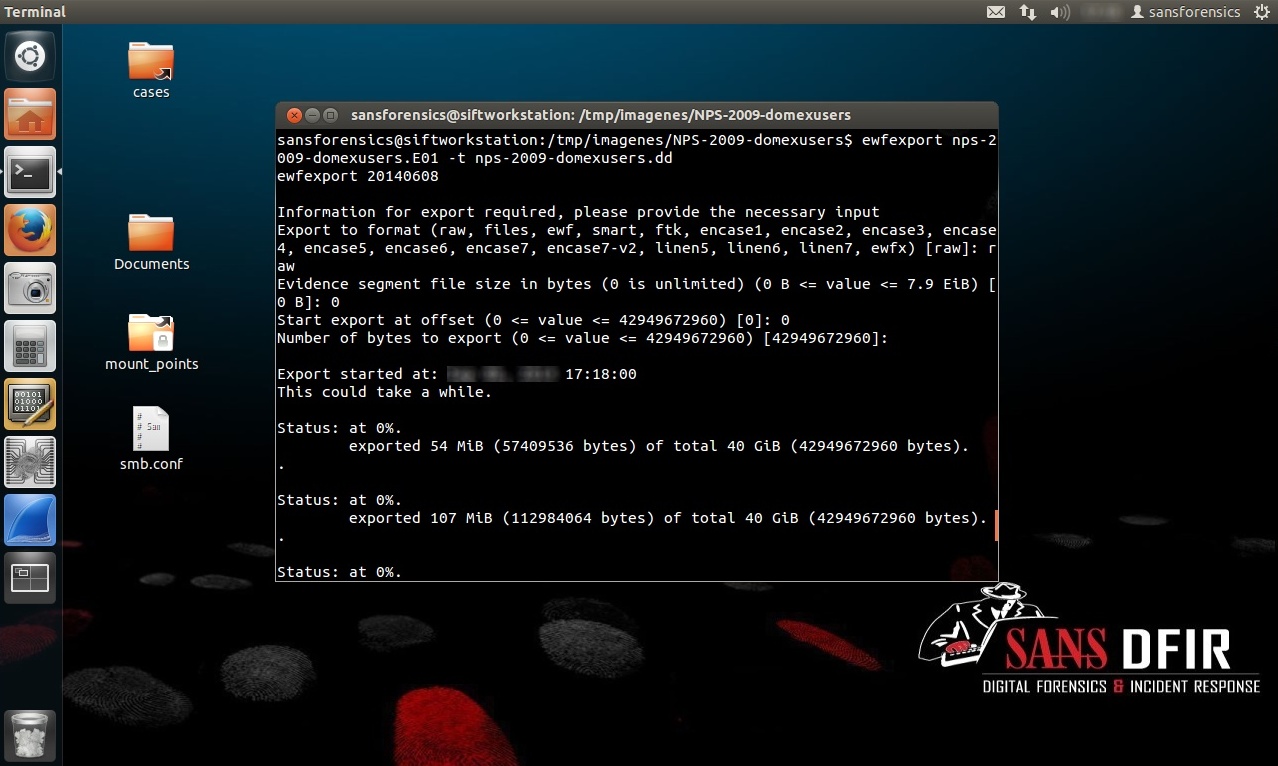

Es factible utilizar la herramienta de nombre “ewfexport” para exportar los datos almacenados en el archivo EWF. De esta manera se puede convertir la imagen forense contenida en el archivo .E01, hacia un archivo conteniendo la imagen forense en bruto, como se obtendría utilizando una herramienta como dd o dcfldd.

Por defecto la herramienta “ewfexport” escribe hacia la salida estándar (la pantalla o monitor). Y se utiliza la opción “-t” para indicarle escribir la salida hacia un archivo.

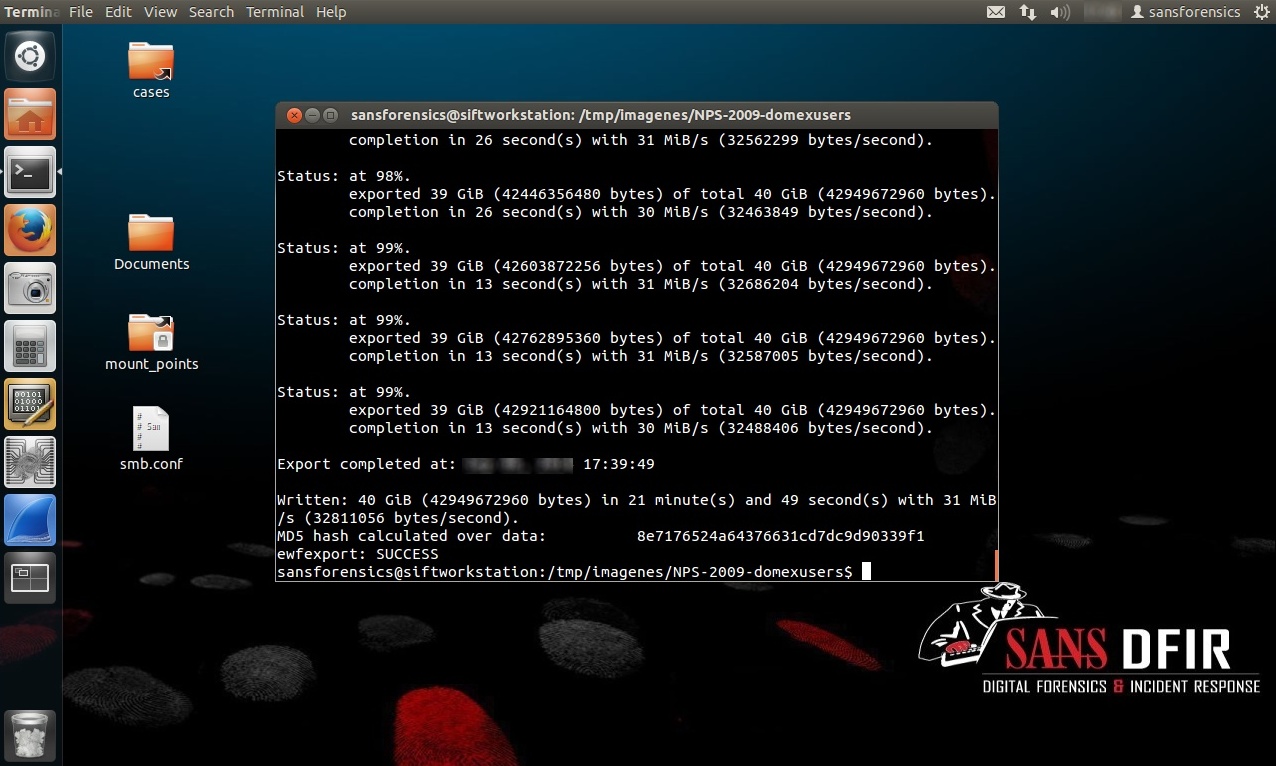

$ ewfexport nps-2009-domexusers.E01 -t nps-2009-domexusers.dd

Antes de iniciar la exportación, se solicita información como el formato a exportar, el tamaño en bytes para segmentar el archivo de evidencia, y el desplazamiento en el cual iniciar la exportación.

Este procedimiento demanda una considerable cantidad de tiempo, el cual es proporcional al tamaño de la imagen forense y capacidades técnicas del hardware de la estación de análisis forense. Finalizado el proceso se visualizan los resultados obtenidos, donde se detalla la culminación satisfactoria.

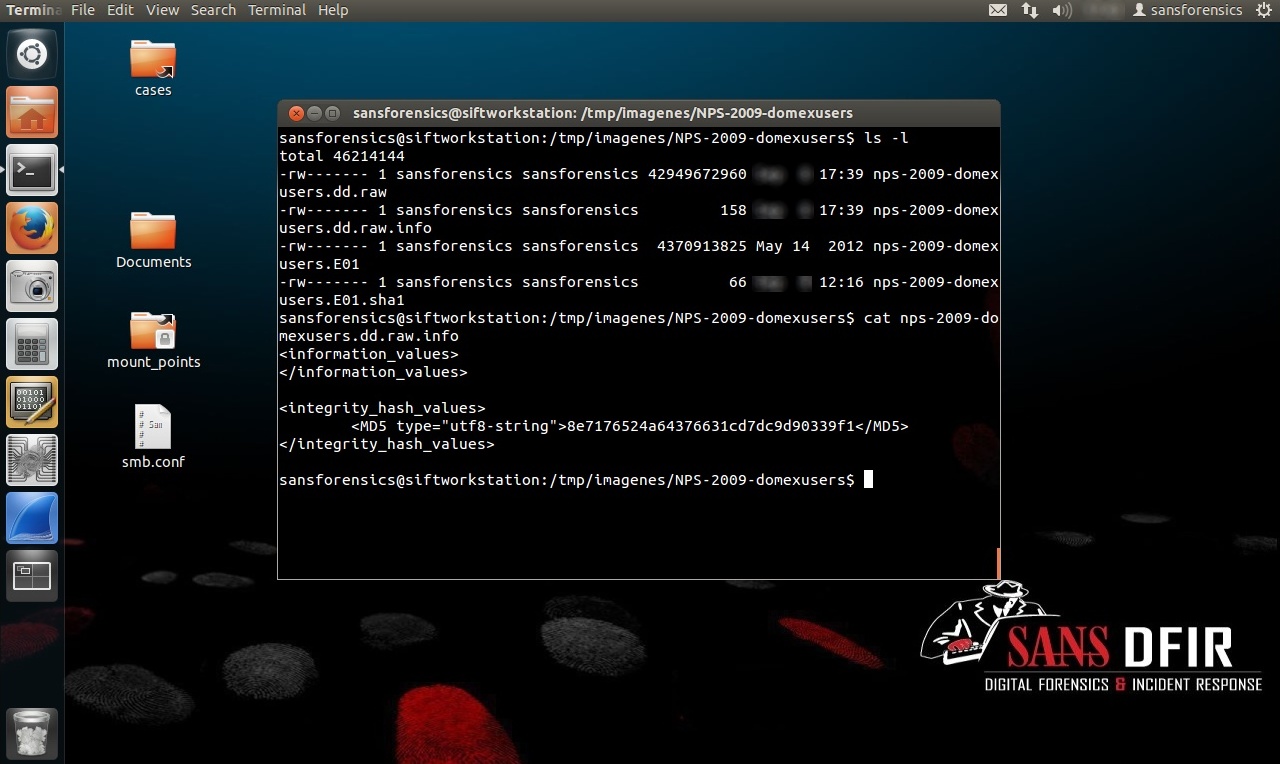

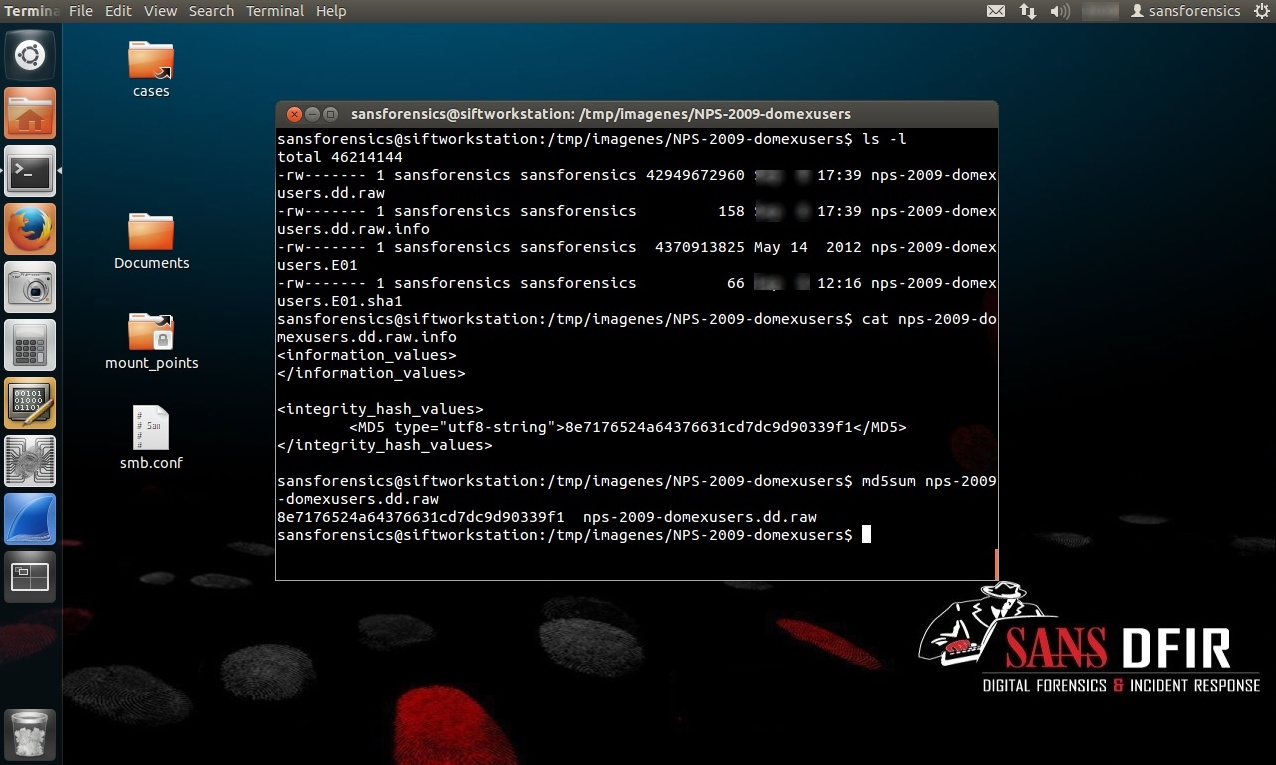

Al listar el directorio se puede verificar la existencia de un nuevo archivo creado con extensión .dd.raw. Además de un archivo adicional con la extensión .info, donde se incluye el hash MD5 del ítem de evidencia.

Es factible volver a verificar manualmente el hash MD5, aunque ya no sería necesario dado los resultados anteriormente expuestos.

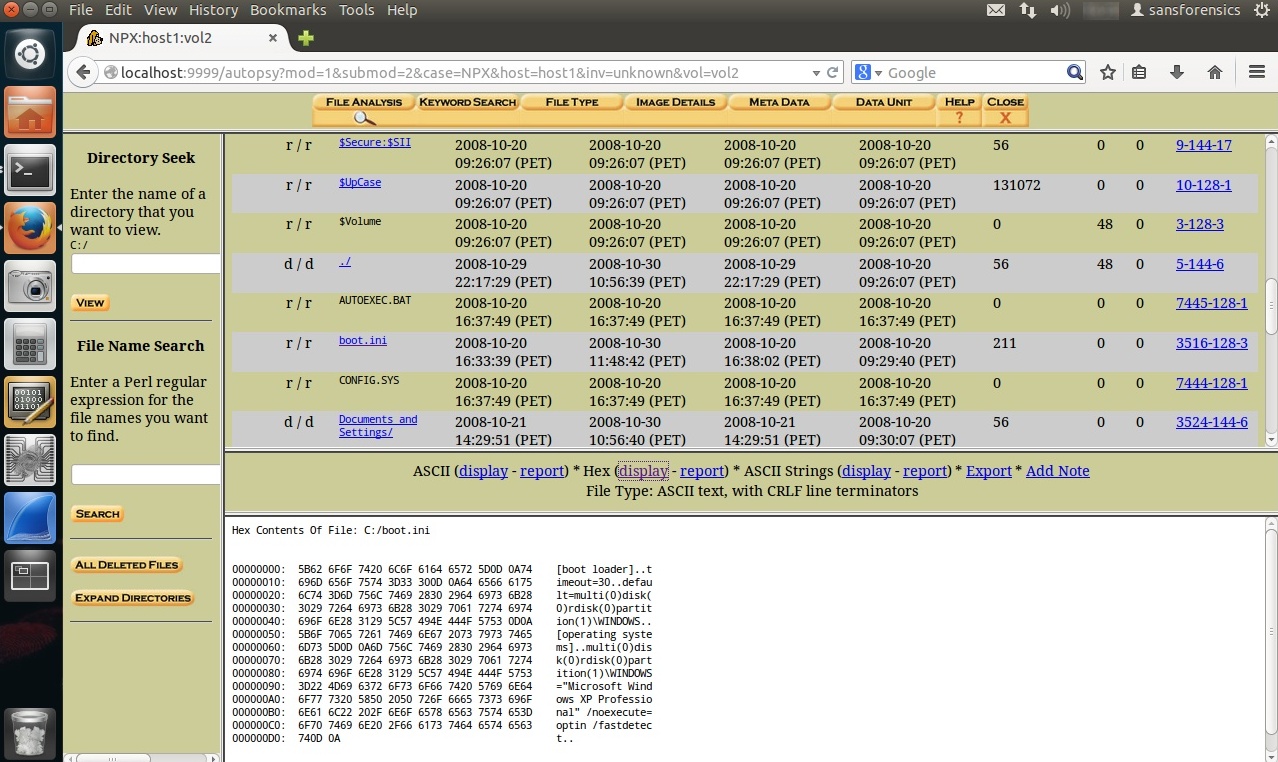

Luego se puede utilizar una herramienta como Autopsy 2 o Autopsy 3 para crear un caso e iniciar el análisis forense.

El paquete LibEWF contiene otras herramientas como "ewfacquire", la cual escribe datos desde archivos y medios hacia archivos EWF. La herramienta "ewfacquirestream", la cual escribe datos desde la entrada estándar hacia archivos EWF, entre otras herramientas como ewfmount, ewfrecover y ewfdebug.

Fuentes:

http://www.forensicswiki.org/wiki/Category:Forensics_File_Formats

https://code.google.com/p/libewf/

http://digitalcorpora.org/corpora/disk-images

https://www.guidancesoftware.com/resources/Pages/doclib/Document-Library...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero