Volcar los Hashes de las Contraseñas Locales utilizando pwdump

creddump es una herramienta desarrollada en python para extraer diversas credenciales y secretos desde los archivos colmena “hives” del registro de Windows. Actualmente extrae; Hashes LM y NT (Protegidos con SYSKEY), contraseñas en “cache” del dominio y secretos LSA (Local Security Authority).

Esencialmente realiza todas las funciones hechas por bkhive/samump2, cachedump y lsadump2, pero de una manera independiente de la plataforma.

Es también la primera herramienta la cual hace todas estas cosas de manera “offline” (como actualmente Cain & Abel lo hace, pero no es open source y únicamente es para Windows).

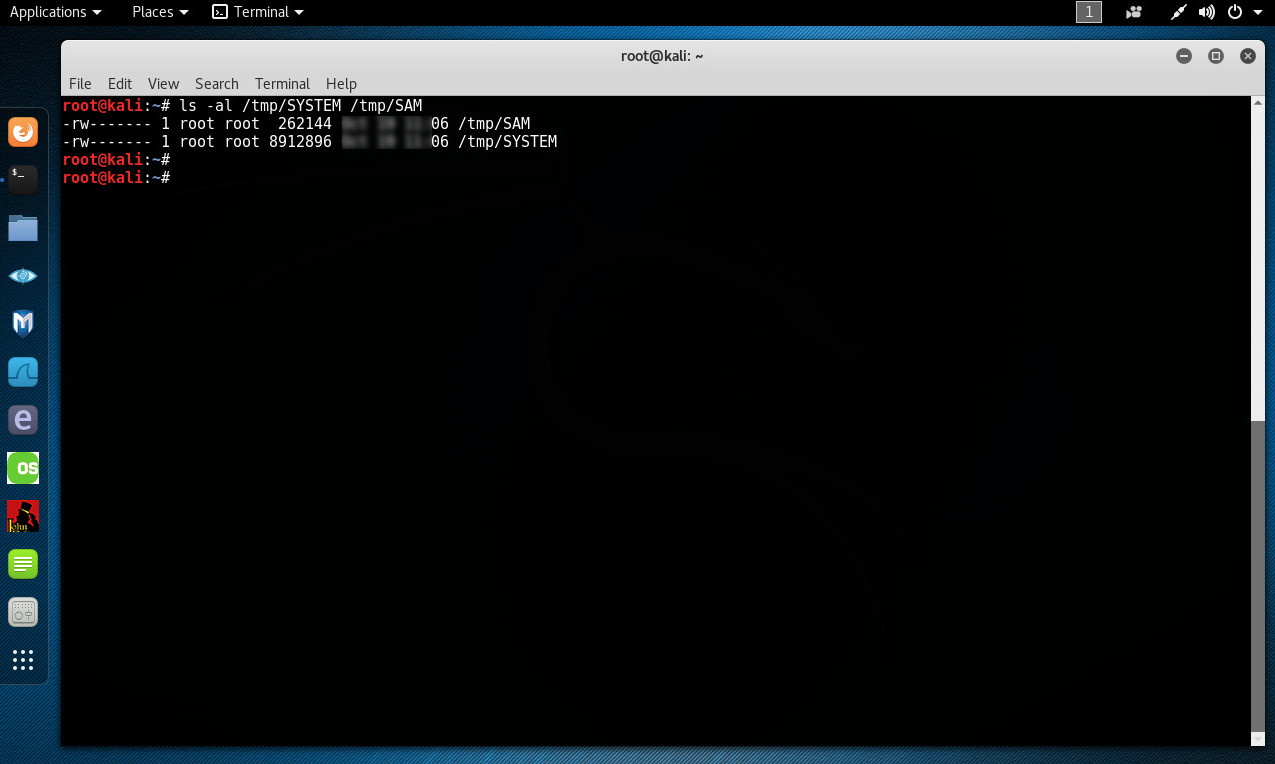

Para la siguiente demostración previamente se ha extraído los archivos colmena del registro de Windows de nombre “SYSTEM” y “SAM”.

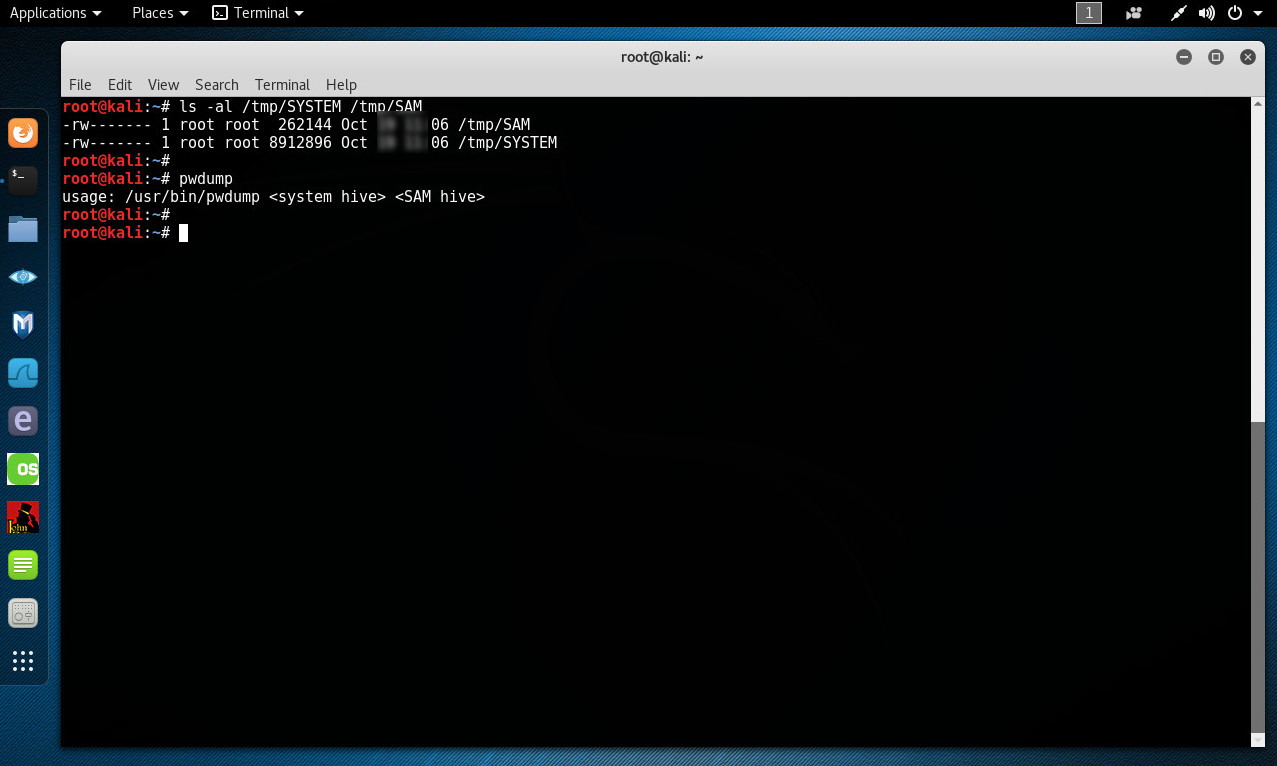

Se ejecuta la herramienta “pwdump” sin argumentos para muestre sus opciones de uso.

# pwdump

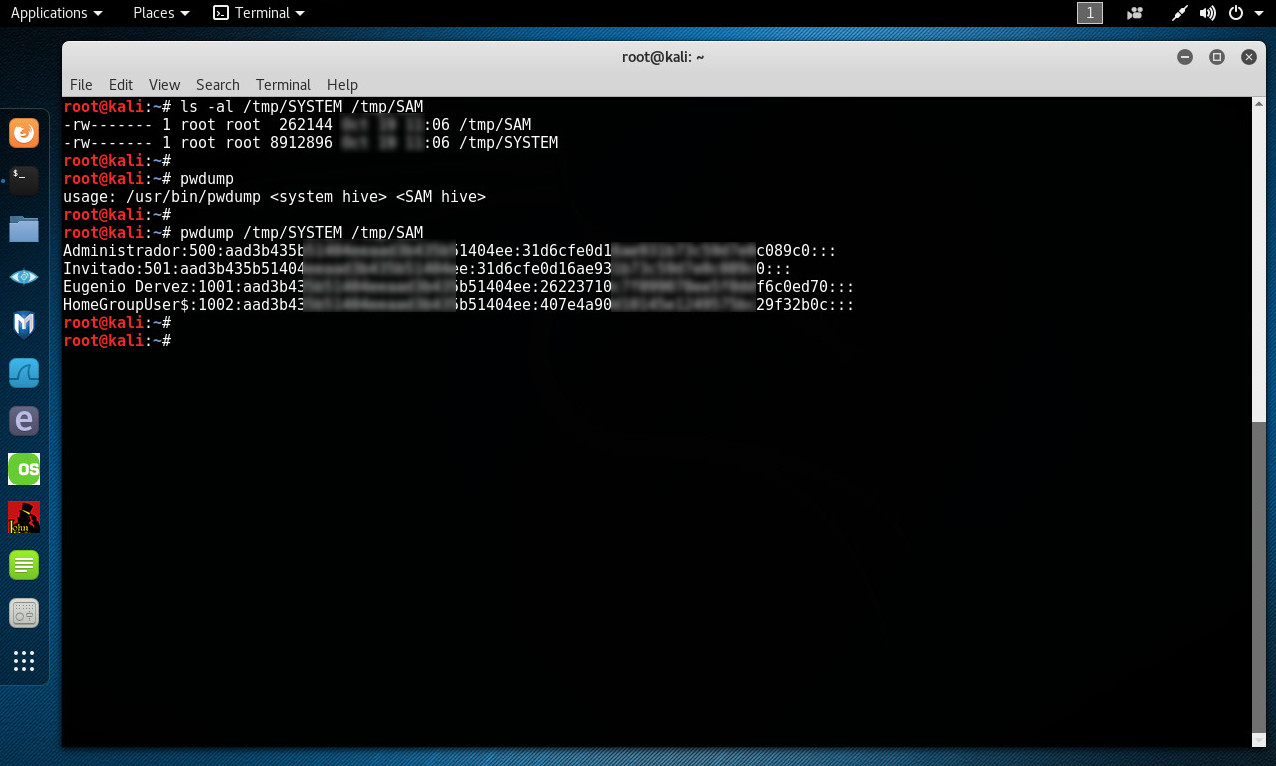

La forma de utilizar la herramienta “pwdump” es simple. Se deben definir las rutas hacia los archivos colmena SYSTEM y SAM. Luego de lo cual se volcarán los hashes de las contraseñas.

# pwdump /tmp/SYSTEM /tmp/SAM

Obtenidos los hashes de las contraseñas, es factible utilizar herramientas con John The Ripper o hashcat para intentar obtener las contraseñas en texto plano.

Fuentes:

https://code.google.com/archive/p/creddump/

https://github.com/moyix/creddump

http://www.openwall.com/john/

https://hashcat.net/hashcat/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero