Vulnerabilidades de Transferencia de Zona en Servidores DNS de Dominios GOB.PE

Una transferencia de zona es un tipo de transacción DNS. Es uno de los muchos mecanismos disponibles para los administradores repliquen la base de datos DNS entre un conjunto de servidores DNS. Un cliente solicita un transferencia de zona hacia un servidor esclavo o servidor secundario, solicitando datos desde un servidor maestro, algunas veces denominado como servidor primario. La porción de la base de datos replicada es una zona.

Los datos contenidos en una zona DNS pueden ser muy sensibles desde el aspecto de la seguridad operacional. Esto es porque la información, como los nombres de host del servidor, pueden ser de conocimiento público, lo cual podría ser utilizado para descubrir información sobre la organización, e incluso proporcionar una superficie de ataque mayor.

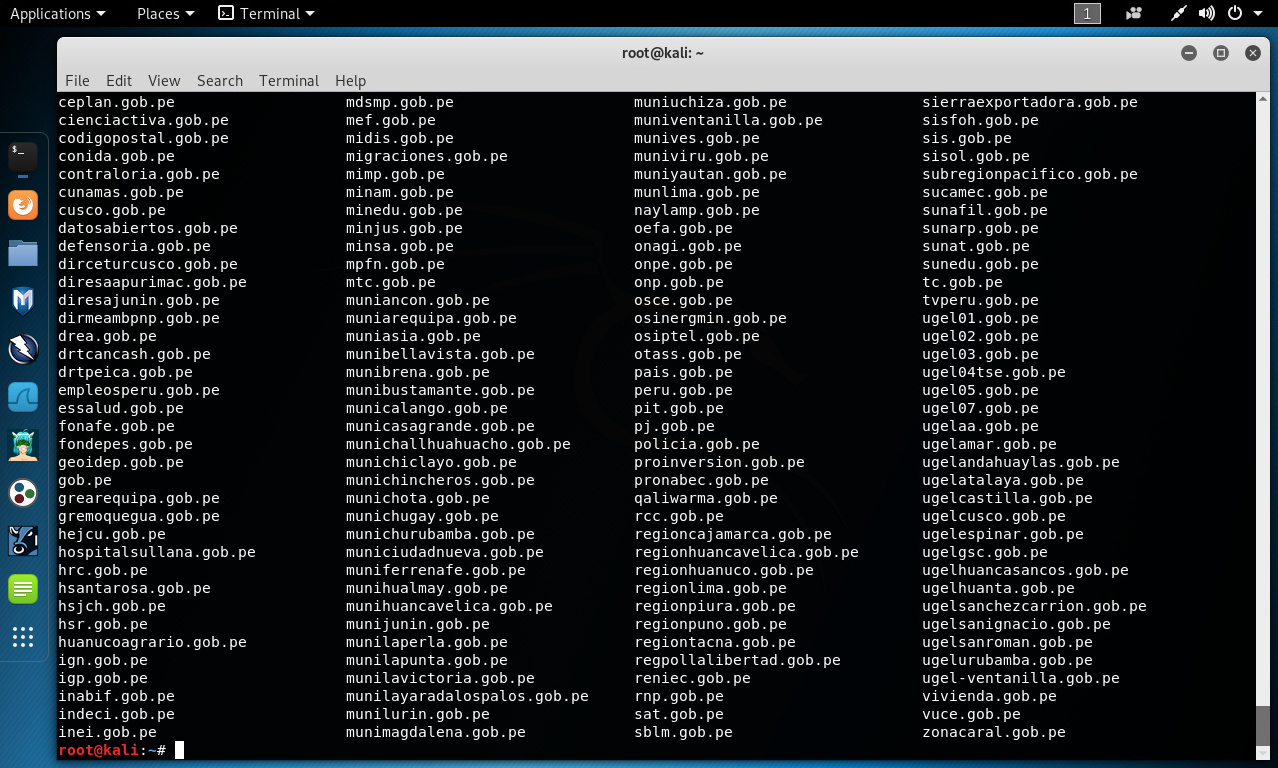

El objetivo del siguiente procedimiento, es intentar una transferencia de zona desde los servidores DNS de dominios GOB.PE. Estos dominios se encontraron a través de una búsqueda realizada a través de Google.

Para realizar una transferencia de zona es factible utilizar el comando “dig”. El primer requisito es conocer cuales son los servidores DNS del dominio en consulta, pues esos servidores DNS serán contra los cuales se realizarán las peticiones de transferencia de zona.

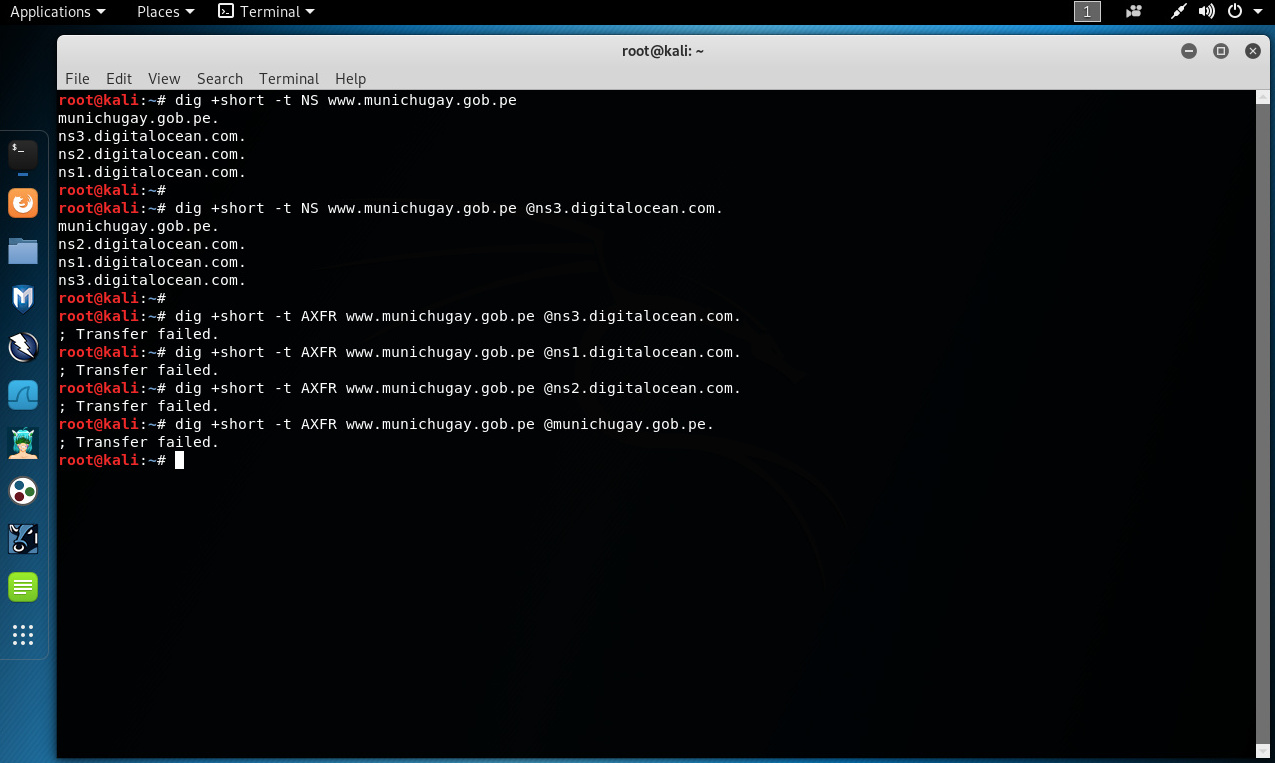

# dig +short -t NS www. munichugay. gob. pe

# dig +short -t NS www. munichugay. gob. pe @ns3.digitalocean.com.

# dig +short -t AXFR www. munichugay. gob. pe @ns3.digitalocean.com.

# dig +short -t AXFR www. munichugay. gob. pe @ns2.digitalocean.com.

# dig +short -t AXFR www. munichugay. gob. pe @ns1.digitalocean.com.

# dig +short -t AXFR www. munichugay. gob. pe @munichugay.gob.pe

La transferencia de zona inicia con un cliente enviando una consulta (opcode 0), con un tipo especial de consulta “AXFR” (valor 252). Es por ello se lo define utilizando la opción “-t” del comando “dig”. El resultado obtenido indica la transferencia de zona no ha sido exitosa.

Se utiliza un archivo de nombre “google/dominios_gob_pe”, conteniendo aproximadamente 175 dominios GOB.PE, se intentará automatizar la transferencia de zona contra cada servidor DNS de cada dominio.

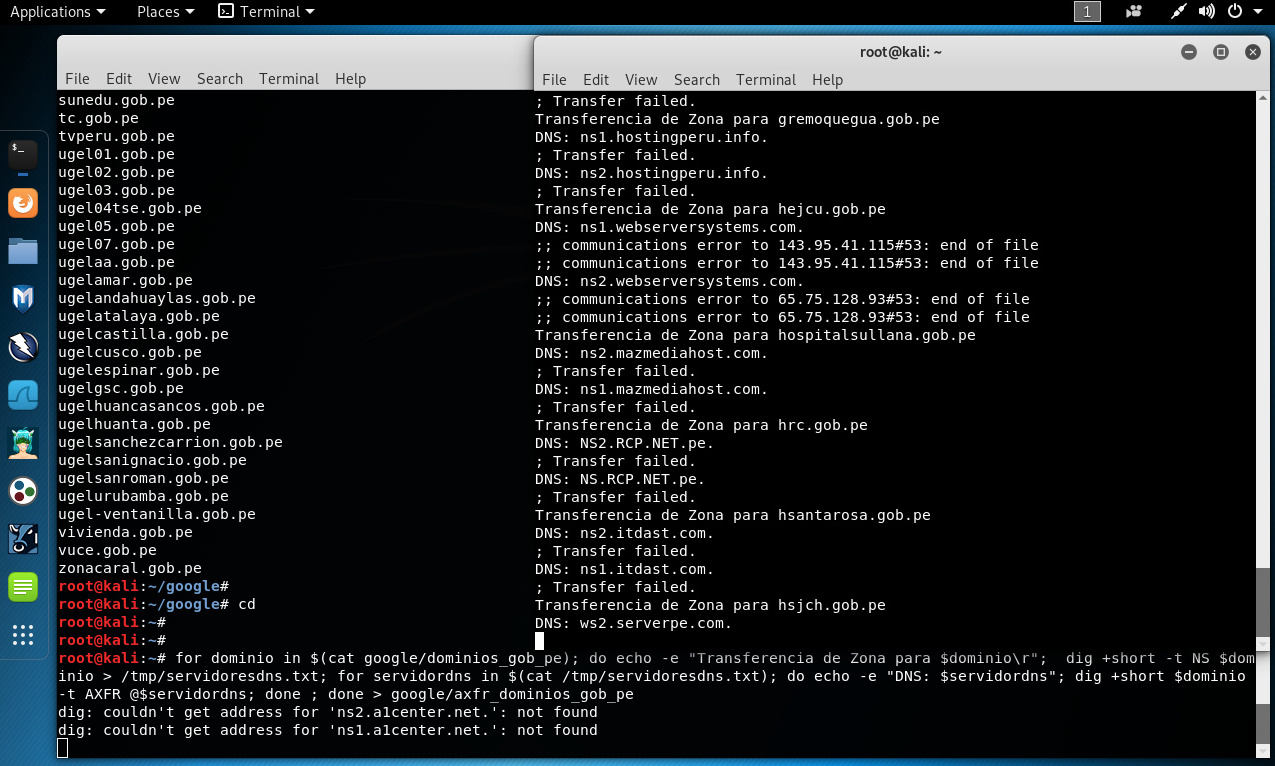

Se utiliza el comando “dig” dentro de un bucle “for”, para obtener en primera instancia los servidores de DNS de un único dominio GOB.PE. Luego se procede a utilizar otro comando “dig” dentro de otro bucle “for”, para hacer una transferencia de zona de un único dominio contra sus respectivos servidores DNS. Completado el bucle “for” interior, se continúa con el siguiente dominio GOB.PE, hasta finalizar con todos ellos.

# for domino in $(cat google/dominios_gob_pe); do echo -e “Transferencia de Zona para $dominio\r”; dig +short -t NS $dominio > /tmp/servidoresdns.txt; for servidordns in $(cat /tmp/servidoresdns.txt); do echo -e “DNS: $servidordns”; dig +short $dominio -t AXFR @$servidordns; done; done

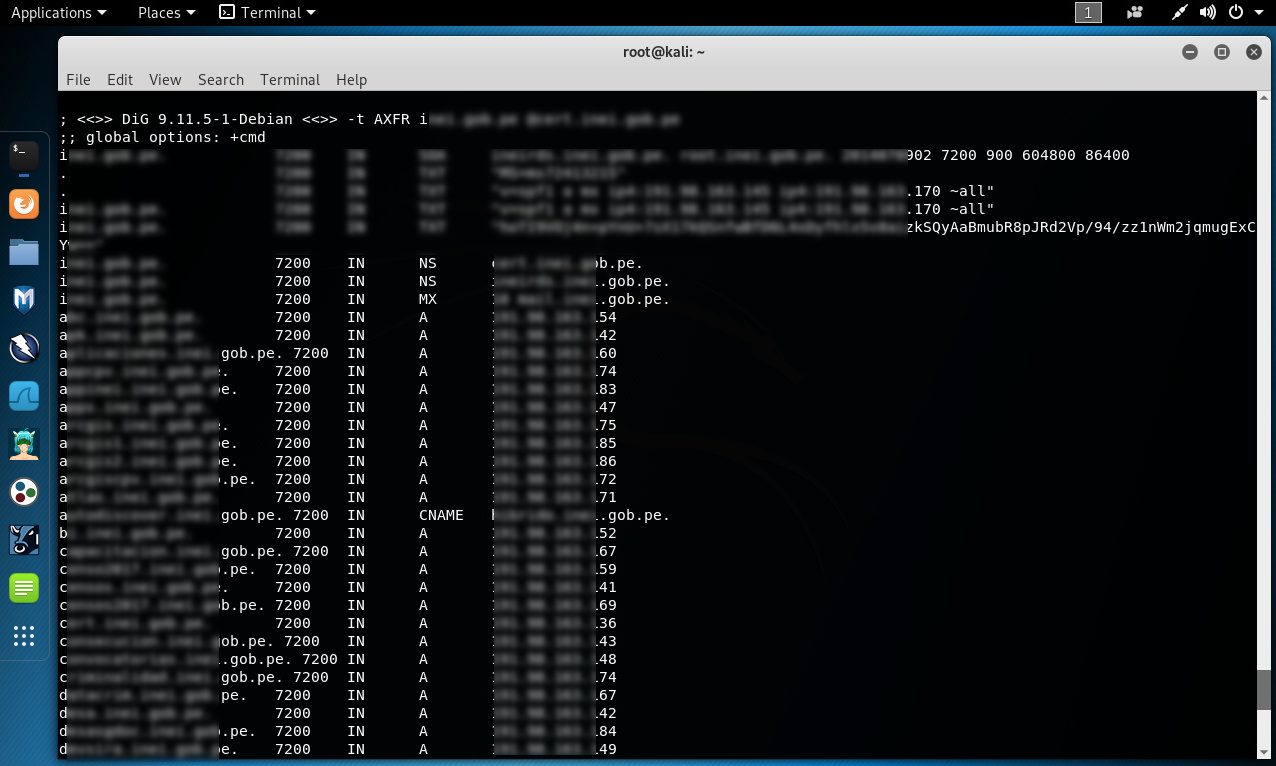

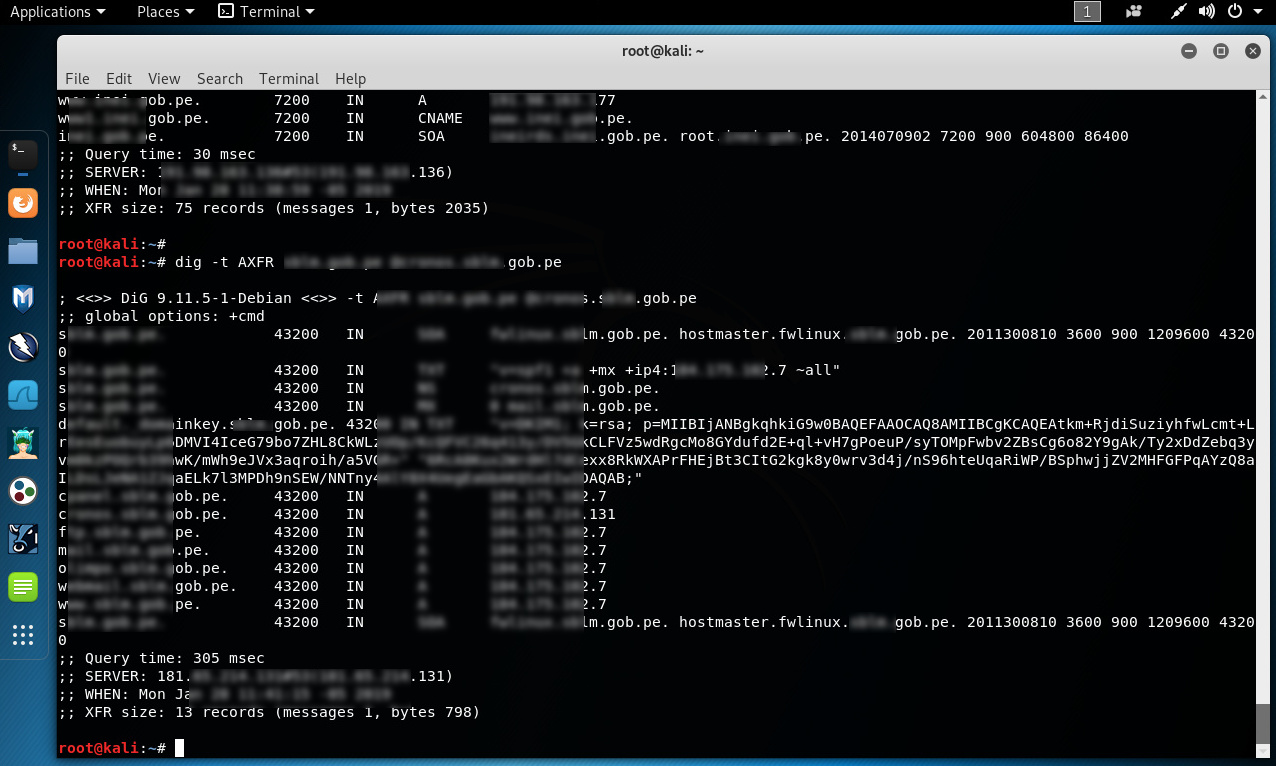

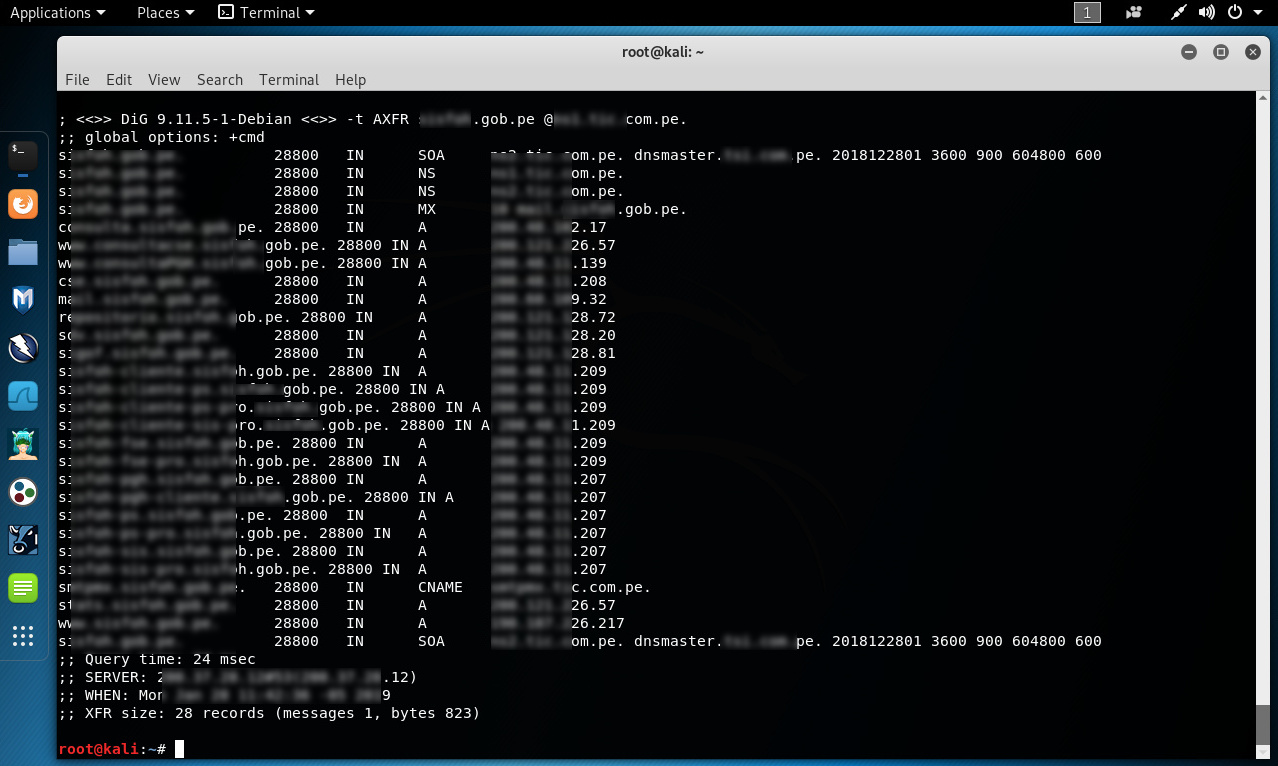

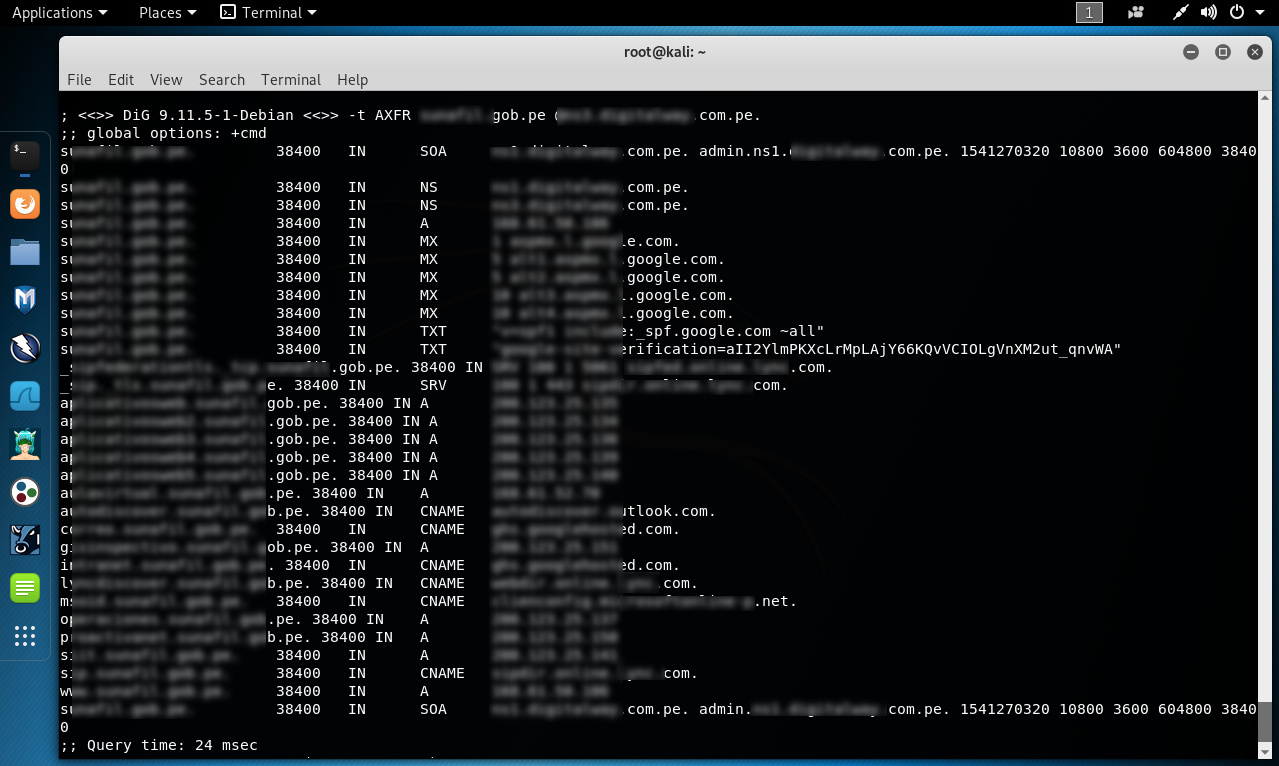

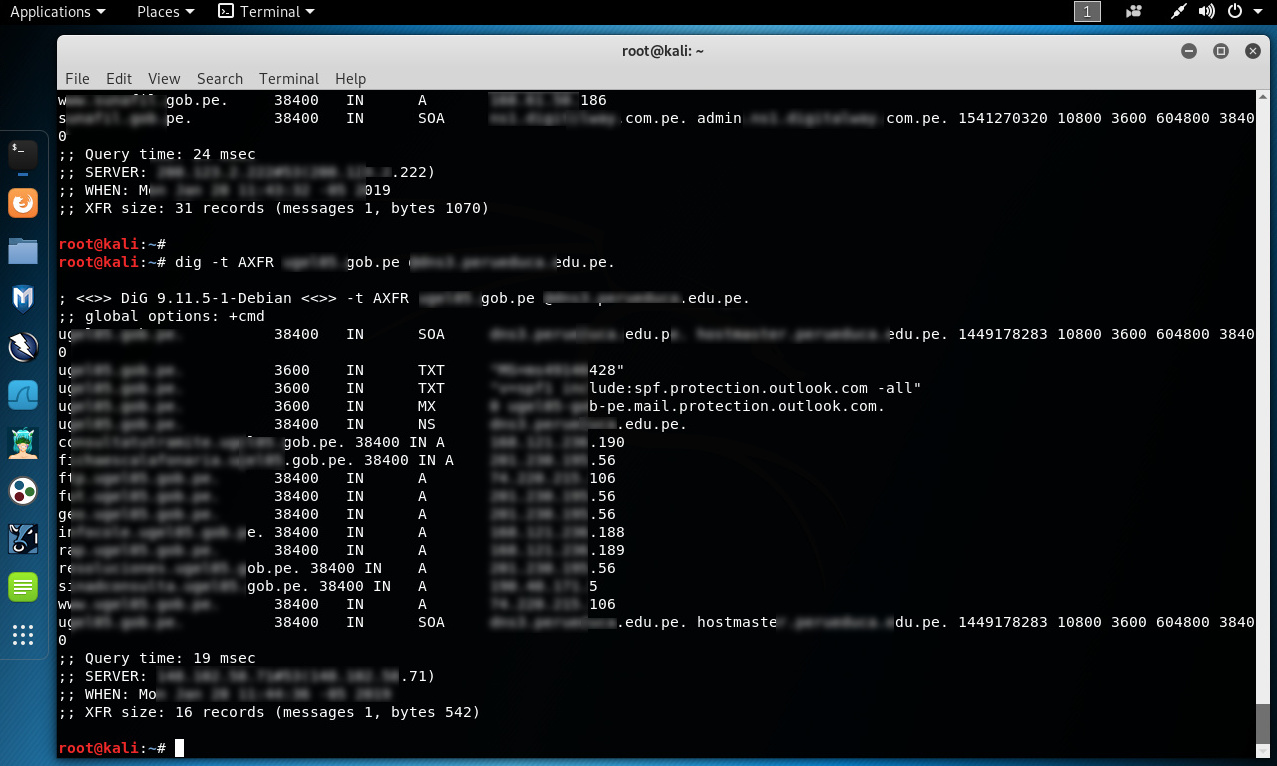

Al momento de realizar la presente publicación, de los aproximadamente 175 dominios GOB.PE evaluados, se obtuvieron transferencias de zona exitosas para 5 dominios.

Dominio 1

Dominio 2

Dominio 3

Dominio 4

Dominio 5

De lo anteriormente expuesto; un atacante puede explotar una mala configuración en los DNS permitiendo transferencias de zona. Algunos servidores DNS externos podrían devolver una lista de direcciones IP o nombres de hosts válidos. Bajo ciertas condiciones, podría incluso ser posible obtener datos de la zona sobre la red interna de la organización. Cuando esto tiene éxito, un atacante conocerá información valiosa sobre la topología de la red de la organización, incluyendo información sobre servidores particulares, y sus roles dentro de la estructura de tecnologías de la información, además de posiblemente información sobre los sistemas operativos funcionando en la red.

Fuente:

https://en.wikipedia.org/wiki/DNS_zone_transfer

http://capec.mitre.org/data/definitions/291.html

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero