WhatWeb

WhatWeb identifica sitios web. Su meta es responder a la pregunta "¿Qué es ese sitio web?". WhatWeb reconoce las tecnologías web, incluyendo los sistemas para administración de contenido (CMS), plataformas para blogs, paquetes para estadísticas/análisis, librerías JavaScript, servidores web, y dispositivos incorporados. WhatWeb tiene más de 1,800 complementos, cada uno para reconocer algo diferente. WhatWeb también identifica números de versión, direcciones de correo electrónico, ID de cuenta, módulos de framework web, errores SQL, y más.

WhatWeb puede ser sigiloso y rápido, o minucioso pero lento. WhatWeb admite un nivel de agresión para controlar el equilibrio entre velocidad y fiabilidad. Cuando visita un sitio web en su navegador, la transacción incluye muchos indicios sobre cuales tecnologías web están impulsando este sitio web. Algunas veces, una sola visita hacia una página web contiene suficiente información para identificar el sitio web, pero cuando no es así, WhatWeb puede interrogar más al sitio web. El nivel predeterminado de agresión, llamado "sigiloso", es el más rápido y requiere solo una petición HTTP de un sitio web. Esto es adecuado para escanear sitios web públicos. Se han desarrollado modos más agresivos para su uso en pruebas de penetración.

La mayoría de los plugins de WhatWeb son completos y reconocen una diversidad de señales, desde sutiles hasta obvias. Por ejemplo la mayoría de los sitios web de WordPress se pueden identificar mediante la etiqueta meta HTML, p. '', pero una minoría de sitios web de WordPress elimina esta etiqueta de identificación, pero esto no frustra a WhatWeb. El plugin de WhatWeb para WordPress tiene más de 15 pruebas, las cuales incluyen verificar el favicon, archivos de instalación predeterminados, páginas de inicio de sesión, y verificar "/ wp-content /" dentro de los enlaces relativos.

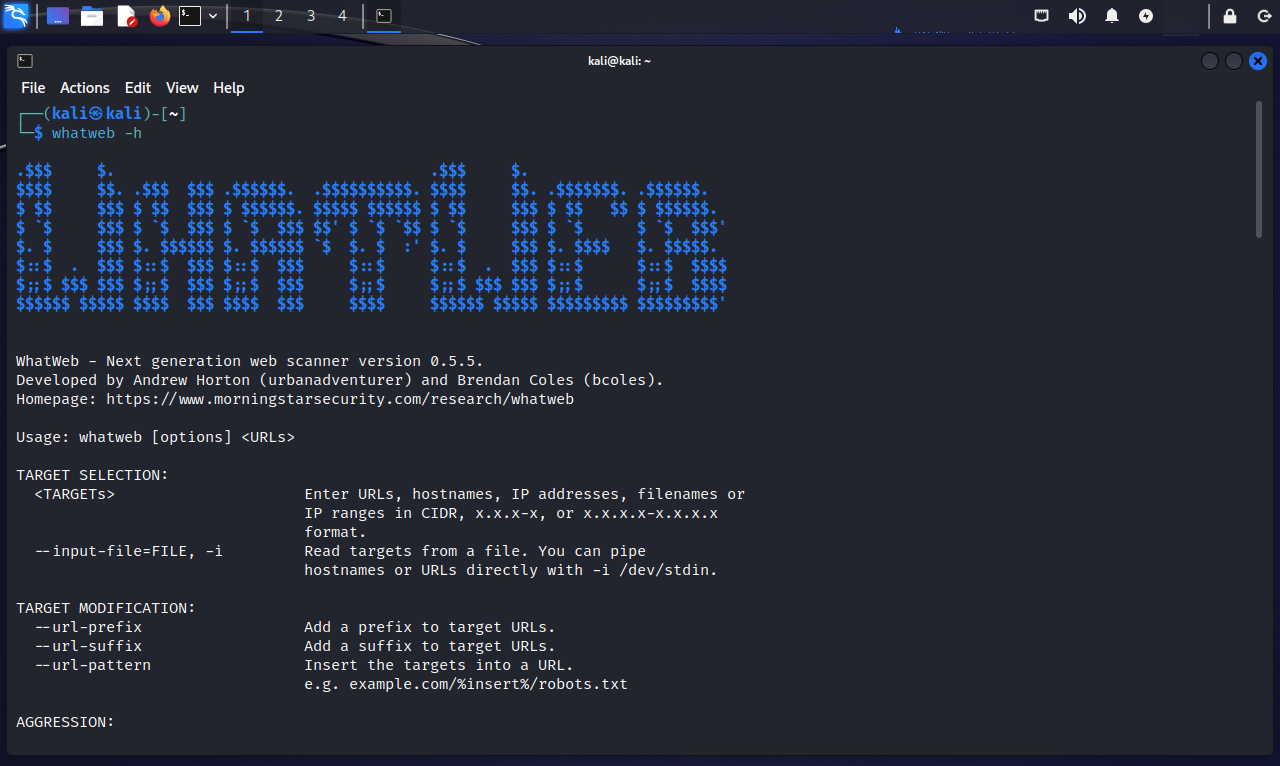

Al ejecutar la herramienta whatweb con la opción “-h”, se muestra un resumen de sus principales opciones.

$ whatweb -h

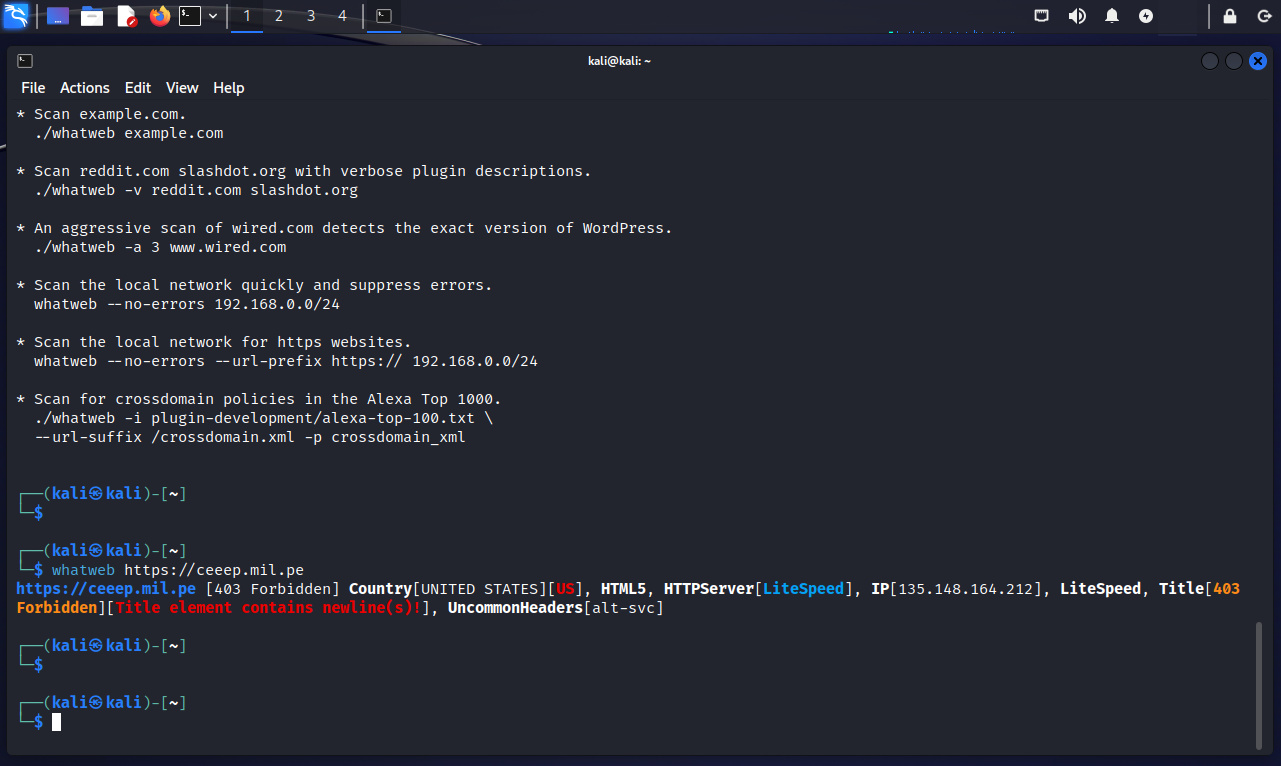

El modo más simple para escanear un sitio web es simplemente definiéndolo.

$ whatweb https:// cee xxxx.pe

Se escanean dos sitios web con descripciones verbosas de los plugins

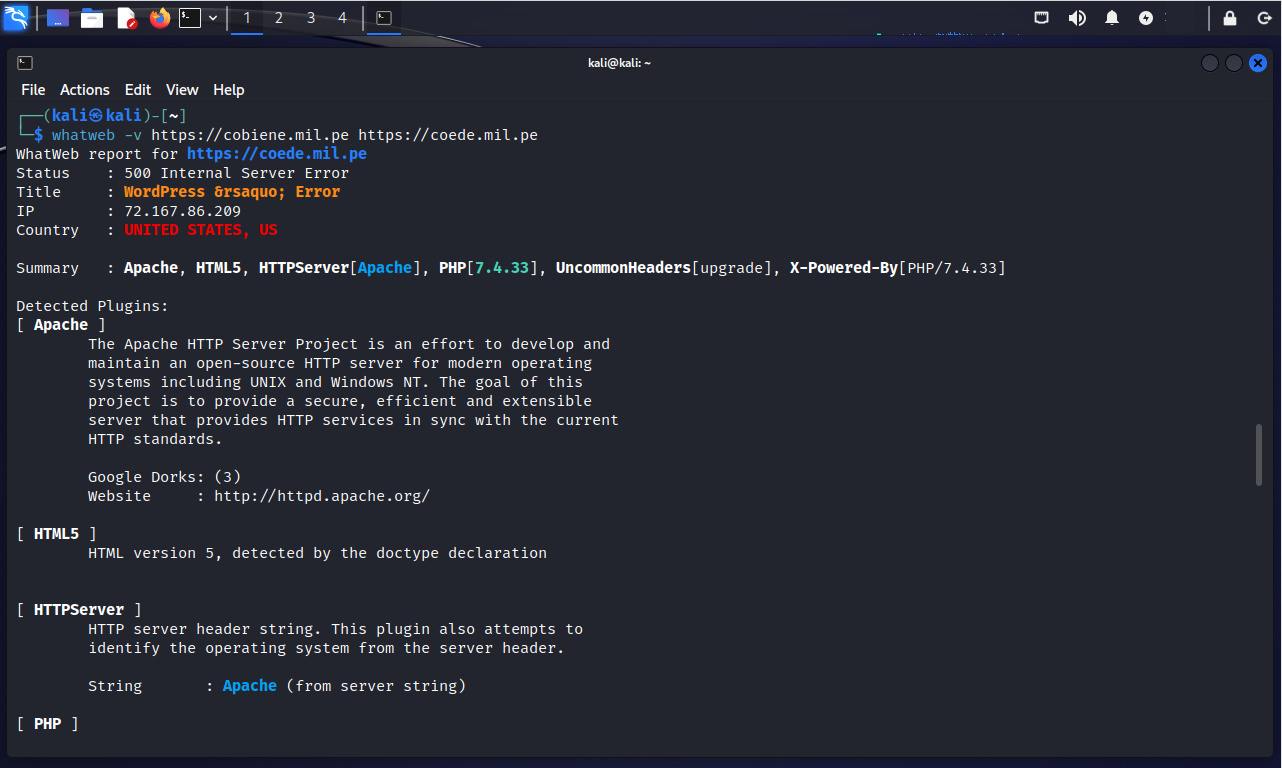

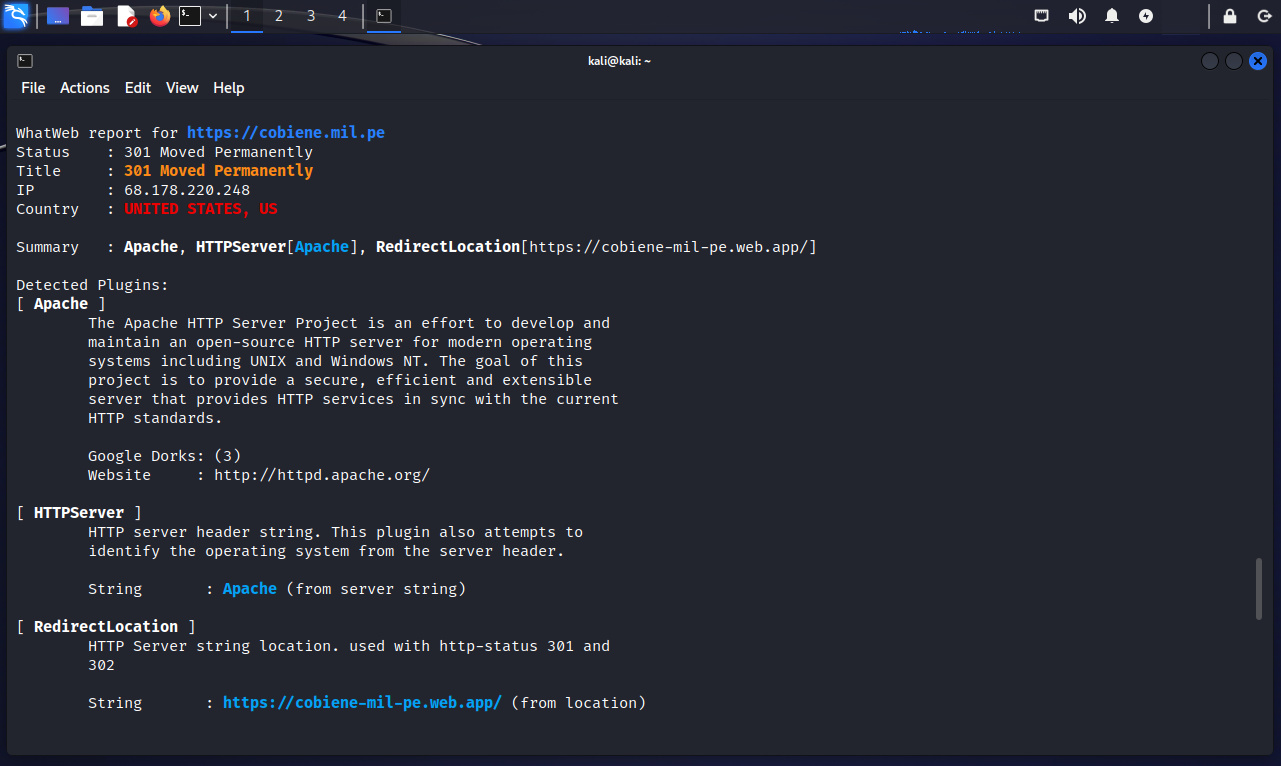

$ whatweb -v https:// xxxx.pe https:// xxxx.pe

La opción “-v“ genera verbosidad incluyendo las descripciones de los plugins. Utilizar dos veces para depuración.

Dado el hecho se han definido dos sitios web a escanear, se presenta la información obtenida del segundo sitio web de manera secuencial.

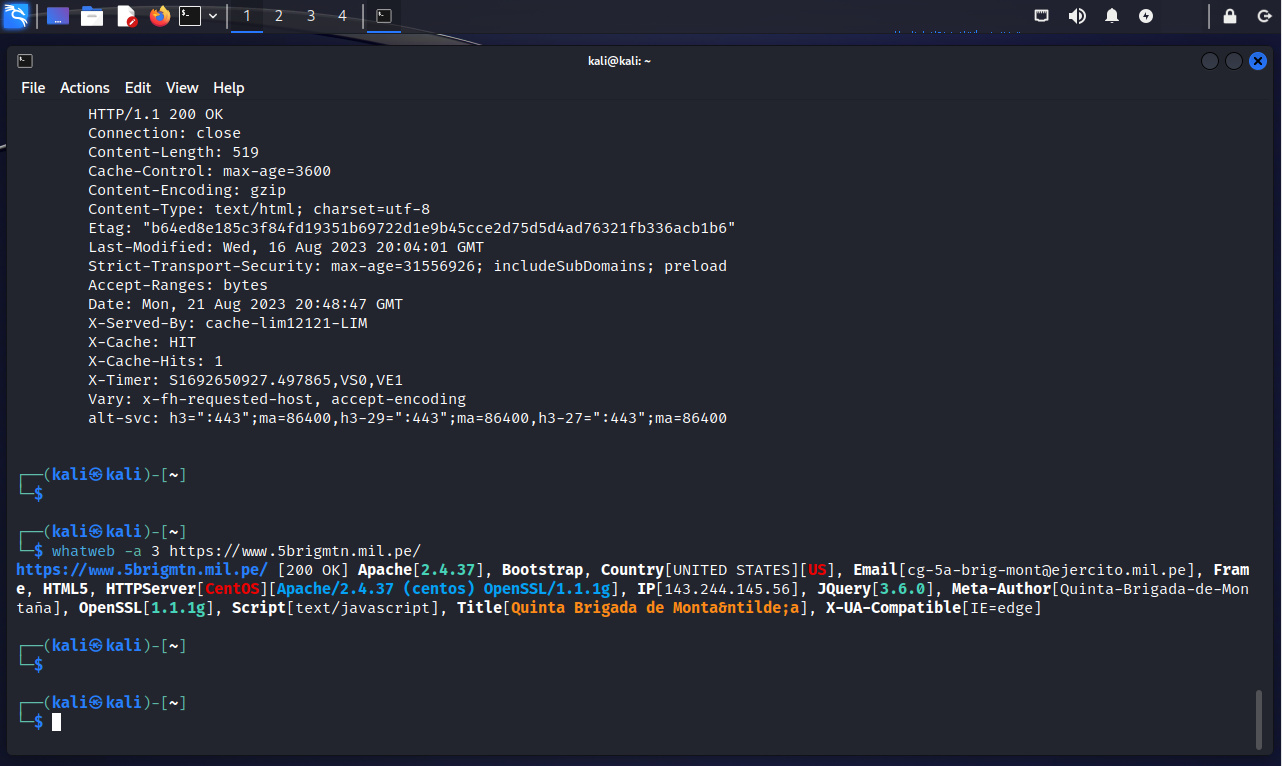

Se procede a ejecutar un un escaneo agresivo.

$ whatweb -a 3 https:// xxxx .pe/

La opción “-a” controla los niveles de agresión, una compensación entre velocidad/sigilosidad y fiabilidad. El número “3” implica si un plugin de nivel 1 coincide, se realizarán peticiones adicionales.

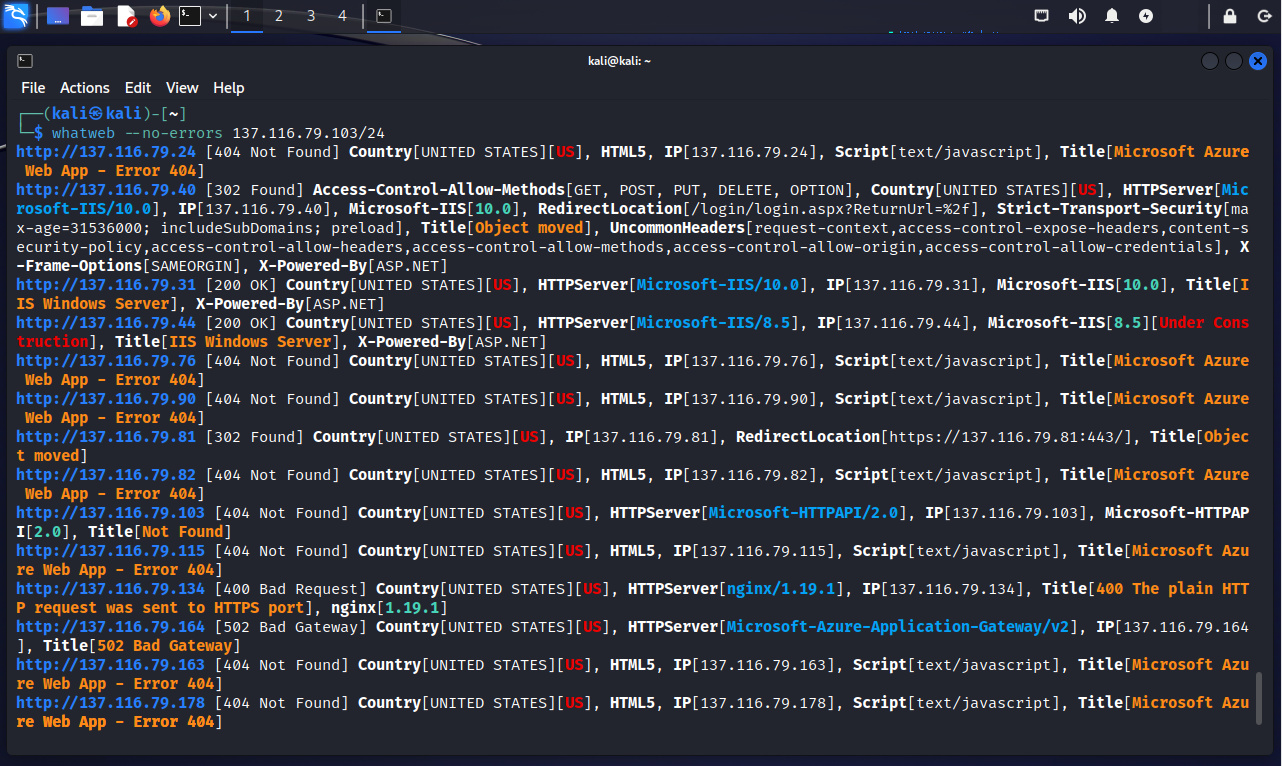

Es factible con whatweb escanear una red rápidamente suprimiendo los mensajes de error.

$ whatweb --no-errors 137.116.79.103/24

La opción “--no-errors” suprime los mensajes de error.

Entre la información obtenida de todos los escaneos realizados se tienen; país, tecnologías utilizada y sus versiones, direcciones IP, título, cabeceras poco comunes, mensajes de error, cabeceras HTTP, códigos HTTP, redirecciones, correos electrónicos, sistema operativo y su versión, versión SSL/TLS, métodos HTTP soportados, entre otros elementos.

Esta información es muy importante para tratar de obtener una huella digital sobre los componentes utilizados por las aplicaciones web.

Fuentes:

https://github.com/urbanadventurer/WhatWeb

https://www.morningstarsecurity.com/research/whatweb

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero