Determinar la versión de BIND

BIND es un software open source que implementa los protocolos dell Sistema de Nombres de Dominio (DNS) para Internet. Es una implementación de referencia de estos protocolos, pero también es un software adecuado para ser usado en aplicaciones con alto volumen de tráfico y con una alta fiabilidad.

Desde hace algún tiempo, las implementaciones BIND han soportado una manera de identificar a un servidor particular mediante el uso de estándares compatibles, aunque con una consulta DNS un tanto inusual. Específicamente, una consulta en el servidor BIND para el registro de recurso TXT en clase 3 (CHAOS) para el nombre de dominio “HOSTNAME.BIND”, retornará una cadena que puede ser configurada por el administrador del servidor de nombres para proporcionar un identificador único para el servidor respondiendo. Este mecanismo, el cual es una extensión de la convención BIND de utilizar consultas RR TXT de la clase CHAOS a subdominios del dominio “BIND.” por la información de la versión, ha sido copiado por varios proveedores.

Un refinamiento al mecanismo basado en BIND, el cual deja la etiqueta de implementación específica, reemplaza “BIND.” con “SERVER.”. Así, la etiqueta para conocer el nombre único de un servidor aparecerá como “ID.SERVER.”

Para referencia, el otro nombre “bien-conocido” utilizado por versiones recientes de BIND dentro del dominio de la clase CHAOS “BIND.” es “VERSION.BIND.” Una consulta por el RR TXT CHAOS para este nombre retornará una cadena definida administrativamente, el cual por defecto es la versión del software del servidor respondiendo. Esto sin embargo, no es generalmente implementado por otros proveedores.

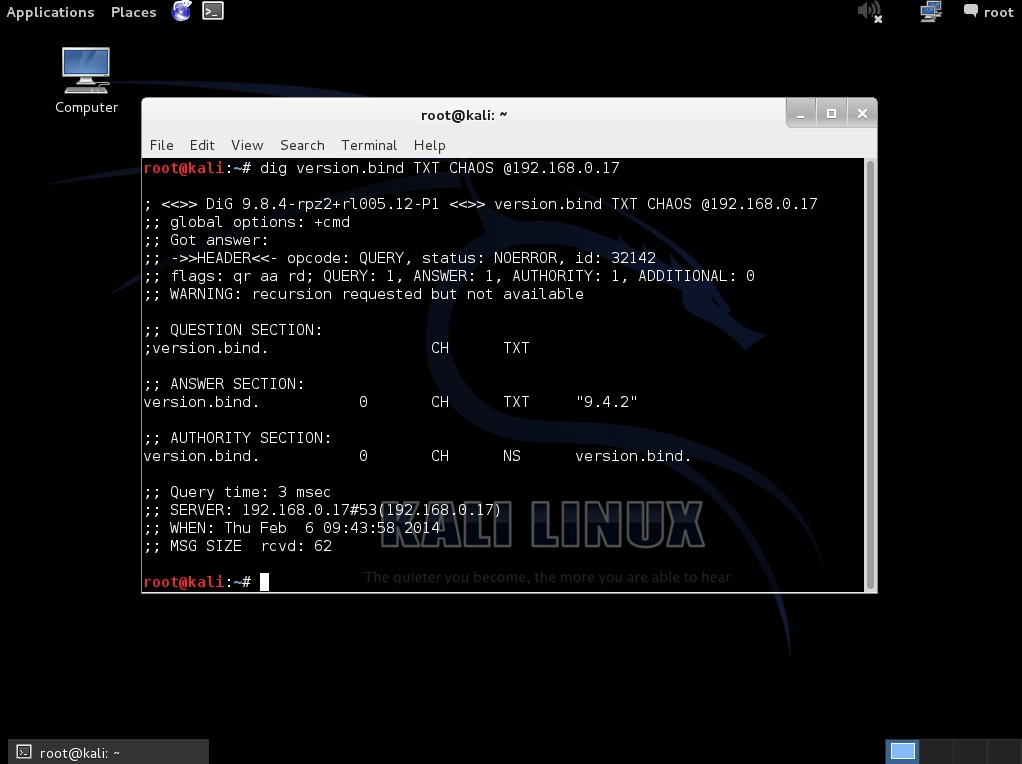

Utilizar la herramienta dig para realizar esta consulta.

# dig version.bind TXT CHAOS @192.168.0.17

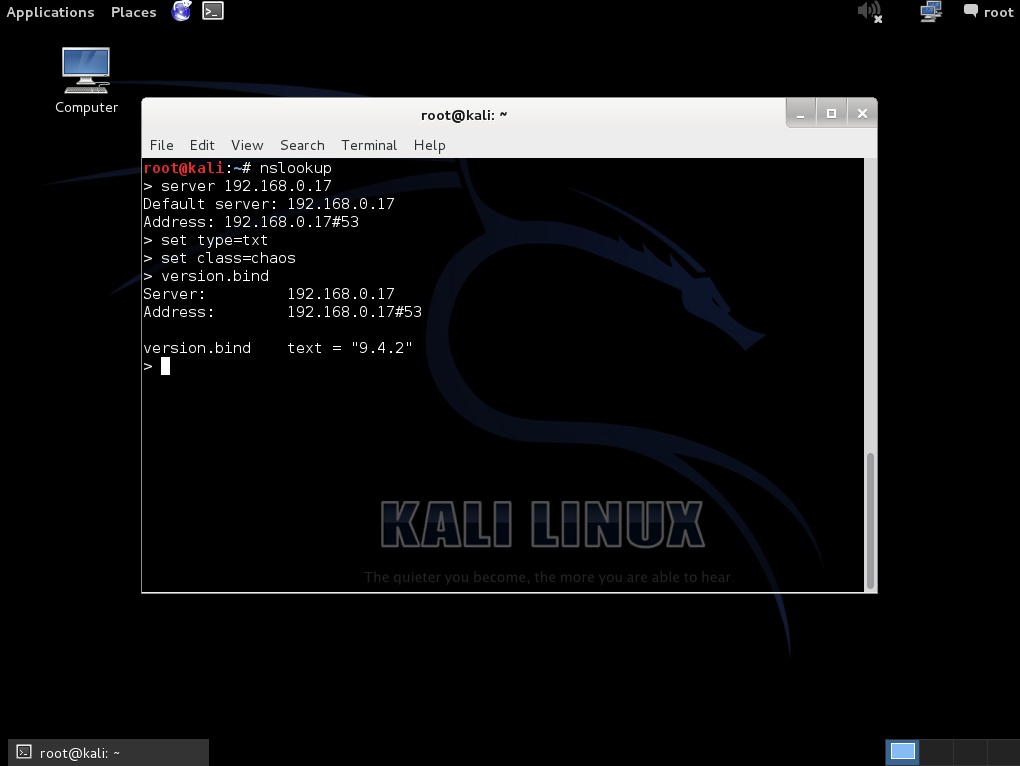

Utilizar la herramienta nslookup en modo interactivo para realizar la misma consulta. Esto requiere definir ciertas opciones.

# nslookup

> server 192.168.0.17

> set type=txt

> set class=chaos

> version.bind

El comando “set” utilizada en la herramienta nslookup permite cambiar la información de estado que afecta las consultas, como por ejemplo “class” el cual cambia la clase de consulta, para el caso de la práctica a “CHAOS”, y “type” el cual cambia el tipo de la consulta de información, en este caso a “TXT”.

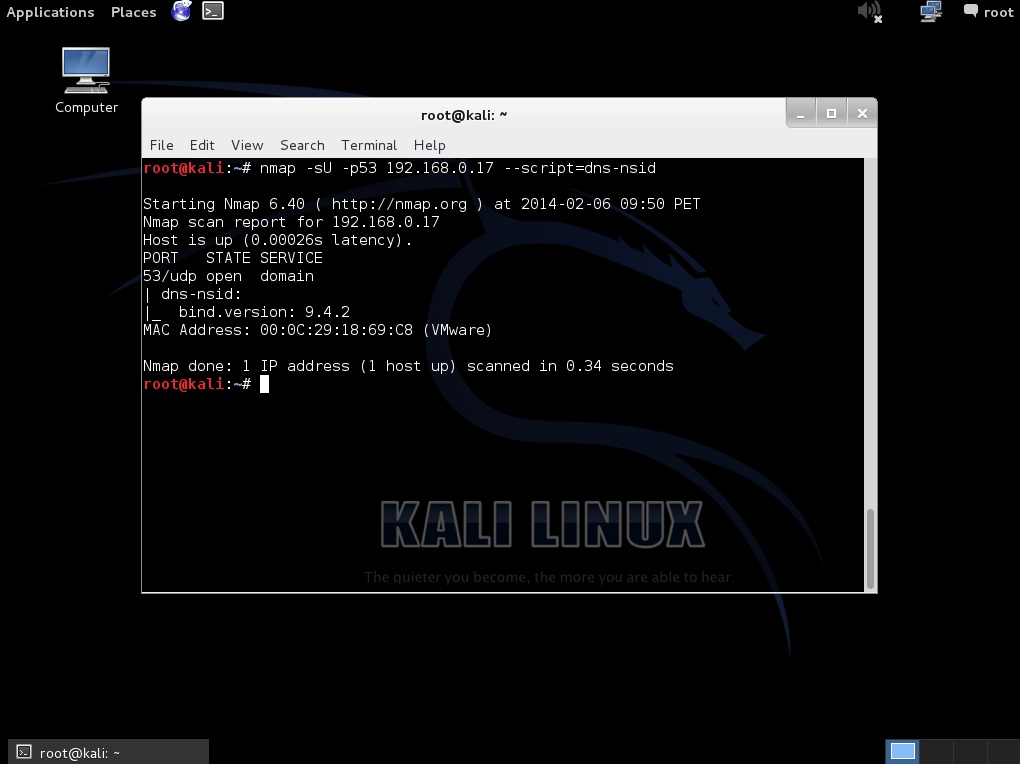

La herramienta nmap tiene también un NSE (Nmap Scripting Engine) de nombre “dns-nsid”, el cual obtiene información sobre servidor de nombres DNS.

# nmap -sU -p53 192.168.0.17 --script=dns.nsid

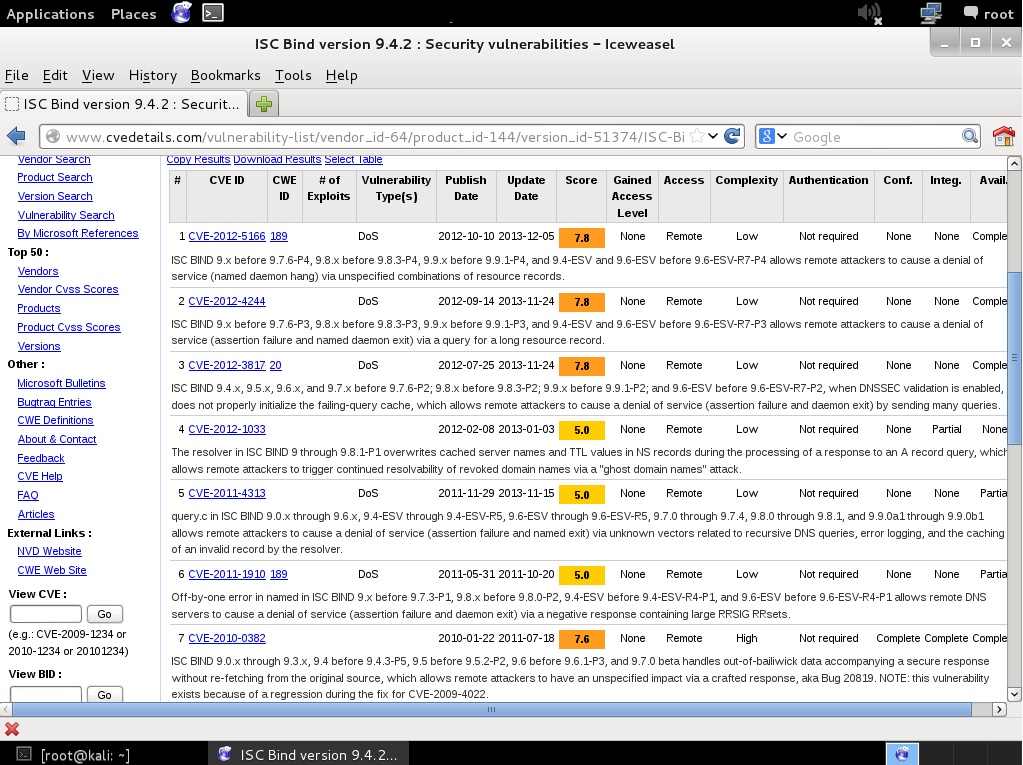

En una Prueba de Penetración, el conocer el número de versión del servidor BIND del objetivo de evaluación, puede ser de mucha utilidad. Con esta información se puede iniciar una búsqueda Internet para determinar la existencia de alguna vulnerabilidad conocida y exploit.

Fuentes:

https://www.isc.org/downloads/bind/

http://www.oreillynet.com/pub/a/network/excerpt/dnsbindcook_ch07/

http://www.ietf.org/rfc/rfc4892.txt

http://support.microsoft.com/kb/314780

http://nmap.org/nsedoc/scripts/dns-nsid.html

http://www.cvedetails.com

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero